1המרכז לטכנולוגיות אופטיות קוונטיות, מרכז טכנולוגיות חדשות, אוניברסיטת ורשה, בנאצ'ה 2c, 02-097 ורשה, פולין

2הפקולטה לפיזיקה, אוניברסיטת ורשה, פסטורה 5, 02-093 ורשה, פולין

3ICFO – Institut de Ciencies Fotoniques, המכון למדע וטכנולוגיה של ברצלונה, 08860 Castelldefels, ספרד

4המחלקה למתמטיקה, אוניברסיטת יורק, הסלינגטון, יורק, YO10 5DD, בריטניה

5ICREA-Institució Catalana de Recerca i Estudis Avançats, Lluis Companys 23, 08010 ברצלונה, ספרד

מצא את העיתון הזה מעניין או רוצה לדון? סקייט או השאירו תגובה ב- SciRate.

תַקצִיר

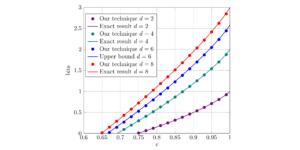

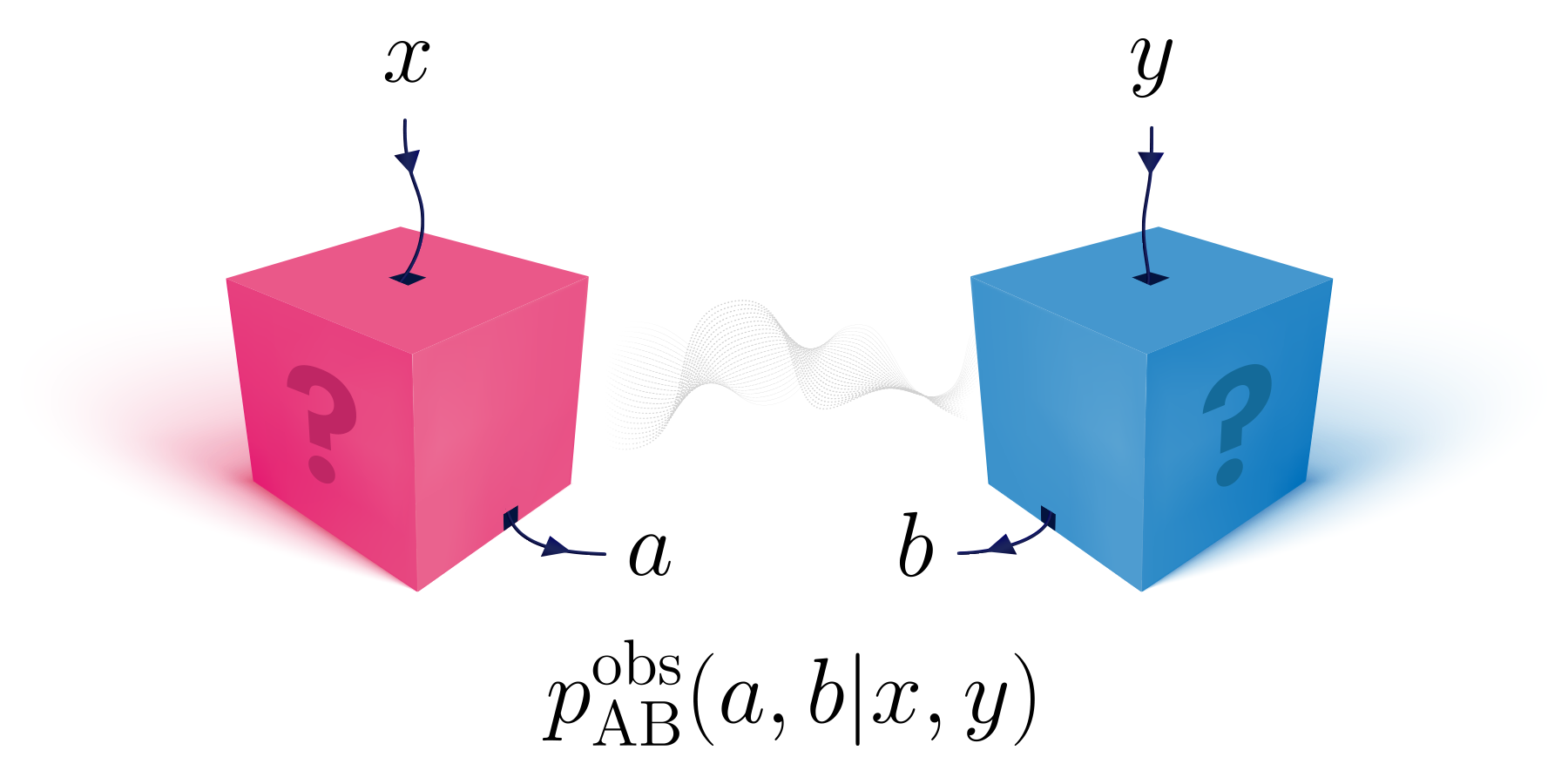

המסגרת הבלתי תלויה במכשיר מהווה את הגישה הפרגמטית ביותר לפרוטוקולים קוונטיים שאינה נותנת אמון ביישומם. זה מחייב את כל הטענות, לגבי אבטחה למשל, ברמת הנתונים הקלאסיים הסופיים בידי משתמשי הקצה. זה מציב אתגר גדול לקביעת שיעורי מפתח ניתנים להשגה ב-$textit{הפצת מפתח קוונטית בלתי תלויה במכשיר}$ (DIQKD), אך גם פותח את הדלת לבחינה של התקפות האזנת סתר הנובעות מהאפשרות של נתון נתון שנוצר רק על ידי צד שלישי זדוני. בעבודה זו, אנו חוקרים את הנתיב הזה ומציגים את $textit{convex-combination attack}$ כטכניקה יעילה וקלה לשימוש עבור שיעורי מפתח DIQKD בגבולות העליונים. זה מאפשר לאמת את הדיוק של גבולות תחתונים על תעריפי מפתח עבור פרוטוקולים מתקדמים, בין אם מדובר בתקשורת חד כיוונית או דו כיוונית. בפרט, אנו מדגימים בעזרתו שהאילוצים החזויים כעת על החוסן של פרוטוקולי DIQKD לפגמים ניסיוניים, כגון הנראות הסופית או יעילות הזיהוי, כבר קרובים מאוד לספים הנסבלים האולטימטיביים.

סיכום פופולרי

► נתוני BibTeX

► הפניות

[1] אנטוניו אסין, ניקולס ברונר, ניקולס גיסין, סרג' מסאר, סטפנו פירוניו ולריו סקאראני. "אבטחה בלתי תלויה במכשיר של הצפנה קוונטית נגד התקפות קולקטיביות". פיזי. הכומר לט. 98, 230501 (2007).

https: / / doi.org/ 10.1103 / PhysRevLett.98.230501

[2] סטפנו פירוניו, אנטוניו אסין, ניקולס ברונר, ניקולס גיסין, סרז' מסאר ולריו סקאראני. "הפצת מפתח קוונטי בלתי תלוי במכשיר מאובטחת מפני התקפות קולקטיביות". חדש J. Phys. 11, 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[3] קלוד אי שאנון. "תורת התקשורת של מערכות סודיות". The Bell System Technical Journal 28, 656–715 (1949).

https: / / doi.org/ 10.1002 / j.1538-7305.1949.tb00928.x

[4] ניקולס ברונר, דניאל קוולקנטי, סטפנו פירוניו, ולריו סקאראני וסטפני ווהנר. "לא מקומיות של פעמון". כומר מוד. פיזי. 86, 419–478 (2014).

https: / / doi.org/ 10.1103 / RevModPhys.86.419

[5] ג'ונתן בארט, לוסיאן הארדי ואדריאן קנט. "אין איתות והפצת מפתח קוונטי". פיזי. הכומר לט. 95, 010503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.95.010503

[6] אנטוניו אסין, ניקולס גיסין וללואיס מסאנס. "ממשפט בל לאבטחת חלוקת מפתח קוונטי". פיזי. הכומר לט. 97, 120405 (2006).

https: / / doi.org/ 10.1103 / PhysRevLett.97.120405

[7] אנטוניו אסין, סרג' מסאר וסטפנו פירוניו. "הפצה יעילה של מפתח קוונטי מאובטחת מפני צוותתים ללא איתות". חדש J. Phys. 8, 126–126 (2006).

https://doi.org/10.1088/1367-2630/8/8/126

[8] יי ג'או, צ'י-האנג פרד פונג, בינג צ'י, קריסטין צ'ן והוי-קווונג לו. "פריצה קוונטית: הדגמה נסיונית של התקפת משמרת זמן נגד מערכות הפצה קוונטיות-מפתחות מעשיות". פיזי. ר' א 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[9] Feihu Xu, Bing Qi, ו-Hoi-Kwong Lo. "הדגמה נסיונית של התקפת שלב מחדש במערכת הפצת מפתח קוונטי מעשית". חדש J. Phys. 12, 113026 (2010).

https://doi.org/10.1088/1367-2630/12/11/113026

[10] לארס לידרסן, קרלוס וויצ'רס, כריסטופר ויטמן, דומיניק אלסר, יוהנס סקאר, ואדים מקרוב. "פריצת מערכות הצפנה קוונטיות מסחריות על ידי תאורה בהירה מותאמת". נאט. Photonics 4, 686–689 (2010).

https: / / doi.org/ 10.1038 / nphoton.2010.214

[11] איליה גרהרדט, צ'ין ליו, אנטיה לאמאס-לינארס, יוהנס סקאר, כריסטיאן קורציפר ואדים מקרוב. "יישום בשדה מלא של מצותת מושלמת במערכת הצפנה קוונטית". נאט. Commun. 2, 349 (2011).

https: / / doi.org/ 10.1038 / ncomms1348

[12] ולריו סקאראני, הלה בכמן-פאסקינוצ'י, ניקולס ג'יי צרף, מילוסלב דושק, נורברט לוטקנהאוס ומומטצ'יל פייב. "הביטחון של חלוקת מפתח קוונטי מעשית". כומר מוד. פיזי. 81, 1301–1350 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[13] רותם ארנון-פרידמן, פרדריק דופוי, עומר פאוזי, רנאטו רנר ותומאס וידיק. "הצפנה קוונטית בלתי תלויה במכשיר באמצעות הצטברות אנטרופיה". נאט. Commun. 9, 459 (2018).

https://doi.org/10.1038/s41467-017-02307-4

[14] גליוסיה מוראטה, סוזן ב. ואן דאם, ג'רמי ריביירו, רונלד הנסון וסטפני ווהנר. "לקראת מימוש של הפצת מפתח קוונטי בלתי תלוי במכשיר". Quantum Sci. טכנול. 4, 035011 (2019).

https: / / doi.org/ 10.1088 / 2058-9565 / ab2819

[15] René Schwonnek, Koon Tong Goh, Ignatius W. Primaatmaja, Ernest Y.-Z. טאן, רמונה וולף, ולריו סקאראני וצ'ארלס סי-וו. Lim. "הפצת מפתח קוונטי בלתי תלוי במכשיר עם בסיס מפתח אקראי". Nat Commun 12, 2880 (2021).

https://doi.org/10.1038/s41467-021-23147-3

[16] איגור דבטק ואנדראס ווינטר. "זיקוק של מפתח סודי והסתבכות ממצבים קוונטיים". פרוק. R. Soc. לונד. א 461, 207–235 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[17] רנאטו רנר, ניקולס גיסין וברברה קראוס. "הוכחת אבטחה תיאורטית של מידע לפרוטוקולי הפצה קוונטיים-מפתחות". פיזי. ר' א 72, 012332 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012332

[18] רותם ארנון-פרידמן. "עיבוד מידע קוונטי בלתי תלוי במכשיר". ספרינגר תזות (2020).

https://doi.org/10.1007/978-3-030-60231-4

[19] Yanbao Zhang, Honghao Fu, ועמנואל קניל. "אישור אקראיות יעיל על ידי הערכת הסתברות קוונטית". פיזי. Rev. Research 2, 013016 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.013016

[20] ג'ון פ. קלוזר, מייקל א. הורן, אבנר שמעוני וריצ'רד א. הולט. "ניסוי מוצע לבדיקת תיאוריות מקומיות של משתנים נסתרים". פיזי. הכומר לט. 23, 880–884 (1969).

https: / / doi.org/ 10.1103 / PhysRevLett.23.880

[21] אנטוניו אסין, סרג' מסאר וסטפנו פירוניו. "אקראיות מול חוסר מקומיות והסתבכות". פיזי. הכומר לט. 108, 100402 (2012).

https: / / doi.org/ 10.1103 / PhysRevLett.108.100402

[22] אריק וודהד, אנטוניו אסין וסטפנו פירוניו. "התפלגות מפתח קוונטית בלתי תלויה במכשיר עם אי שוויון CHSH אסימטריים". Quantum 5, 443 (2021).

https://doi.org/10.22331/q-2021-04-26-443

[23] Melvyn Ho, Pavel Sekatski, Ernest Y.-Z. טאן, רנאטו רנר, ז'אן-דניאל בנקל וניקולס סנגואר. "עיבוד מקדים רועש מאפשר מימוש פוטוני של הפצת מפתח קוונטי בלתי תלוי במכשיר". פיזי. הכומר לט. 124, 230502 (2020).

https: / / doi.org/ 10.1103 / PhysRevLett.124.230502

[24] פאבל סקאצקי, ז'אן-דניאל בנקל, חאבייר ואלקארס, ארנסט י.-ז. טאן, רנאטו רנר וניקולס סנגוארד. "התפלגות מפתח קוונטי בלתי תלוי במכשיר מאי שוויון כללי CHSH". Quantum 5, 444 (2021).

https://doi.org/10.22331/q-2021-04-26-444

[25] רוברט קוניג, רנאטו רנר וכריסטיאן שפנר. "המשמעות המבצעית של אנטרופיה מינימלית ומקסימלית". IEEE טרנס. אינפ. תיאוריה 55, 4337–4347 (2009).

https: / doi.org/â € ‹10.1109 / TIT.2009.2025545

[26] לואיס מסאנס, סטפנו פירוניו ואנטוניו אסין. "הפצה מאובטחת של מפתח קוונטי ללא מכשיר עם התקני מדידה בלתי תלויים סיבתית". Nat Commun 2, 238 (2011).

https: / / doi.org/ 10.1038 / ncomms1244

[27] אולמו נייטו-סילראס, סטפנו פירוניו וג'ונתן סילמן. "שימוש בסטטיסטיקות מדידה מלאות להערכת אקראיות אופטימלית ללא מכשיר". חדש J. Phys. 16, 013035 (2014).

https://doi.org/10.1088/1367-2630/16/1/013035

[28] ז'אן-דניאל בנקל, לאנה שרידן ולריו סקאראני. "יותר אקראיות מאותם נתונים". חדש J. Phys. 16, 033011 (2014).

https://doi.org/10.1088/1367-2630/16/3/033011

[29] אלחנדרו מטאר, פול סקרזיפצ'יק, ג'ונתן בוהר ברסק, דניאל קוולקנטי ואנטוניו אסין. "יצירת אקראיות אופטימלית מניסויי בל אופטיים". חדש J. Phys. 17, 022003 (2015).

https://doi.org/10.1088/1367-2630/17/2/022003

[30] יאן קולודינסקי, אלחנדרו מטאר, פול סקז'יצ'יק, אריק וודהד, דניאל קוואלקנטי, קונרד בנאשק ואנטוניו אסין. "הפצת מפתח קוונטי בלתי תלוי במכשיר עם מקורות פוטון בודדים". Quantum 4, 260 (2020).

https://doi.org/10.22331/q-2020-04-30-260

[31] מיגל נבאסקוס, סטפנו פירוניו ואנטוניו אסין. "תחומה של קבוצת המתאמים הקוונטיים". פיזי. הכומר לט. 98, 010401 (2007).

https: / / doi.org/ 10.1103 / PhysRevLett.98.010401

[32] מיגל נבאסקוס, סטפנו פירוניו ואנטוניו אסין. "היררכיה מתכנסת של תוכניות חצי מוגדרות המאפיינות את קבוצת המתאמים הקוונטיים". New Journal of Physics 10, 073013 (2008).

https://doi.org/10.1088/1367-2630/10/7/073013

[33] Feihu Xu, Yu-Zhe Zhang, Qiang Zhang, ו-Jian-Wei Pan. "הפצת מפתח קוונטי בלתי תלוי במכשיר עם בחירה אקראית שלאחר מכן". פיזי. הכומר לט. 128, 110506 (2022).

https: / / doi.org/ 10.1103 / PhysRevLett.128.110506

[34] Le Phuc Thinh, Gonzalo de la Torre, Jean-Daniel Bancal, Stefano Pironio, Valerio Scarani. "אקראיות באירועים לאחר שנבחרו". New Journal of Physics 18, 035007 (2016).

https://doi.org/10.1088/1367-2630/18/3/035007

[35] פיטר בראון, חמזה פאוזי ועומר פאוזי. "גבולות תחתונים בלתי תלויים במכשיר על האנטרופיה המותנית של פון נוימן" (2021). arXiv:2106.13692.

arXiv: 2106.13692

[36] פיטר בראון, חמזה פאוזי ועומר פאוזי. "חישוב אנטרופיות מותנות עבור מתאמים קוונטיים". Nat Commun 12, 575 (2021).

https://doi.org/10.1038/s41467-020-20018-1

[37] ארנסט י.-ז. Tan, René Schwonnek, Koon Tong Goh, Ignatius William Primaatmaja, ו-Charles C.-W. Lim. "מחשוב שיעורי מפתח מאובטחים להצפנה קוונטית עם מכשירים לא מהימנים". npj Quantum Inf 7, 1–6 (2021).

https: / / doi.org/ 10.1038 / s41534-021-00494-z

[38] Eneet Kaur, Mark M Wilde, ו-Andreas Winter. "מגבלות יסוד על שיעורי מפתח בהפצת מפתח קוונטי בלתי תלוי במכשיר". חדש J. Phys. 22, 023039 (2020).

https: / / doi.org/ 10.1088 / 1367-2630 / ab6eaa

[39] מתיאס כריסטאנדל, רוברטו פרארה וקארול הורודצקי. "גבול עליון של הפצת מפתח קוונטי בלתי תלוי במכשיר". פיזי. הכומר לט. 126, 160501 (2021).

https: / / doi.org/ 10.1103 / PhysRevLett.126.160501

[40] רותם ארנון-פרידמן ופליקס לדיצקי. "גבול עליון לשיעורי הפצת מפתח קוונטי בלתי תלוי במכשיר והשערת פרס מתוקנת". IEEE טרנס. אינפ. תיאוריה 67, 6606–6618 (2021).

https: / doi.org/â € ‹10.1109 / TIT.2021.3086505

[41] Máté Farkas, Maria Balanzó-Juandó, Karol Łukanowski, Jan Kolodyński, and Antonio Acín. "אי-לוקאליות של פעמון אינה מספיקה לאבטחת פרוטוקולי הפצת מפתח קוונטיים סטנדרטיים ללא התקנים". פיזי. הכומר לט. 127, 050503 (2021).

https: / / doi.org/ 10.1103 / PhysRevLett.127.050503

[42] ארנסט י.-ז. Tan, Charles C.-W. לים, ורנאטו רנר. "זיקוק יתרון לחלוקת מפתח קוונטי בלתי תלוי במכשיר". פיזי. הכומר לט. 124, 020502 (2020).

https: / / doi.org/ 10.1103 / PhysRevLett.124.020502

[43] אימרה צ'יסאר ויאנוס קורנר. "ערוצי שידור עם מסרים חסויים". IEEE טרנס. אינפ. תיאוריה 24, 339–348 (1978).

https: / doi.org/â € ‹10.1109 / TIT.1978.1055892

[44] אואלי מאורר. "הסכם מפתח סודי על ידי דיון ציבורי ממידע משותף". IEEE טרנס. אינפ. תיאוריה 39, 733–742 (1993).

https: / / doi.org/ 10.1109 / 18.256484

[45] רודולף אהלסוויד ואימרה צ'יסאר. "אקראיות נפוצה בתורת המידע והצפנה. I. שיתוף סודי". IEEE טרנס. אינפ. תיאוריה 39, 1121–1132 (1993).

https: / / doi.org/ 10.1109 / 18.243431

[46] Eneet Kaur, Karol Horodecki, ו-Sidhartha Das. "גבול עליון של שיעורי הפצת מפתח קוונטי בלתי תלוי במכשיר בתרחישים סטטיים ודינאמיים". פיזי. Rev. Appl. 18, 054033 (2022).

https: / / doi.org/ 10.1103 / PhysRevApplied.18.054033

[47] מישל מסיני, סטפנו פירוניו ואריק וודהד. "ניתוח אבטחה DIQKD פשוט ומעשי באמצעות יחסי אי ודאות מסוג BB84 ומגבלות מתאם של פאולי". Quantum 6, 843 (2022).

https://doi.org/10.22331/q-2022-10-20-843

[48] פיליפ ה. אברהרד. "רמת הרקע ויעילות הנגד הנדרשת לניסוי אינשטיין-פודולסקי-רוזן נטול פרצות". פיזי. Rev. A 47, R747–R750 (1993).

https: / doi.org/â € ‹10.1103 / PhysRevA.47.R747

[49] ג'וניור R. Gonzales-Ureta, Ana Predojević, ואדן Cabello. "התפלגות מפתח קוונטית בלתי תלויה במכשיר המבוססת על אי-שוויון בל עם יותר משתי כניסות ושתי יציאות". פיזי. ר' א 103, 052436 (2021).

https: / / doi.org/ 10.1103 / PhysRevA.103.052436

[50] דניאל קולינס וניקולס גיסין. "אי-שוויון בל רלוונטי של שני קיוביט שאינו שווה ערך לאי-שוויון CHSH". J. Phys. ת: מתמטיקה. אלוף 37, 1775–1787 (2004).

https://doi.org/10.1088/0305-4470/37/5/021

[51] סטפנו פירוניו, לואיס מסנס, אנתוני לוורייר ואנטוניו אסין. "אבטחת הפצת מפתח קוונטי בלתי תלוי במכשיר במודל האחסון הקוונטי מוגבל". פיזי. Rev' X 3, 031007 (2013).

https: / / doi.org/ 10.1103 / PhysRevX.3.031007

[52] Xiongfeng Ma ו-Norbert Lutkenhaus. "שיפור של עיבוד נתונים לאחר הפצת מפתח קוונטי ויישום לספי אובדן ב-QKD בלתי תלוי במכשיר". מידע וחישוב קוונטי 12, 203–214 (2012).

https: / / doi.org/ 10.26421 / qic12.3-4-2

[53] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y.-Z. Tan, John T.-F. Khoo, Shouvik Ghorai, ו-Charles C.-W. Lim. "אבטחת פרוטוקולי הפצת מפתח קוונטי בלתי תלוי במכשיר: סקירה". קוונטים 7, 932 (2023).

https://doi.org/10.22331/q-2023-03-02-932

[54] ארנסט י.-ז. Tan, Pavel Sekatski, Jean-Daniel Bancal, Rene Schwonnek, Renato Renner, Nicolas Sangouard, and Charles C.-W. Lim. "פרוטוקולי DIQKD משופרים עם ניתוח בגודל סופי". Quantum 6, 880 (2022).

https://doi.org/10.22331/q-2022-12-22-880

[55] אואלי מאורר וסטפן וולף. "המידע ההדדי המותנה המהותי והסודיות המושלמת". בהליכי סימפוזיון בינלאומי של IEEE על תורת המידע. IEEE (1997).

https: / / doi.org/ 10.1109 / isit.1997.613003

[56] מתיאס כריסטאנדל, ארתור אקרט, מיכל הורודצקי, פאוול הורודצקי, ג'ונתן אופנהיים ורנאטו רנר. "מאחד זיקוק מפתח קוונטי קלאסי". ב-Vadhan, SP (עורכים) Theory of Cryptography. TCC 2007. כרך 4392 של הערות הרצאה במדעי המחשב, עמודים 456–478. ברלין, היידלברג (2007). ספרינגר.

https://doi.org/10.1007/978-3-540-70936-7_25

[57] מרק ווינצ'בסקי, טמוגנה דאס וקרול הורודצקי. "הגבלות על מפתח בלתי תלוי במכשיר מאובטחות מפני יריב שאינו מסמן באמצעות אי-לוקאליות מעוכה". פיזי. ר' א 106, 052612 (2022).

https: / / doi.org/ 10.1103 / PhysRevA.106.052612

[58] דיוויד אוויס, הירושי אימאי, צויושי איטו ויואיה סאסאקי. "אי-שוויון בל דו-צדדי שמקורו בקומבינטוריקה באמצעות חיסול משולש". J. Phys. א 38, 10971–10987 (2005).

https://doi.org/10.1088/0305-4470/38/50/007

[59] בוריס ס. סירלסון. "הכללות קוונטיות של אי השוויון של בל". מכתבים בפיזיקה מתמטית 4, 93–100 (1980).

https: / / doi.org/ 10.1007 / bf00417500

[60] סטיבן בויד ולייבן ונדנברגה. "אופטימיזציה קמורה". הוצאת אוניברסיטת קיימברידג'. (2004).

https: / / doi.org/ 10.1017 / CBO9780511804441

[61] ויקטור זפאטרו ומרקוס קרטי. "הפצת מפתח קוונטי ללא מכשיר למרחקים ארוכים". Sci Rep 9, 1–18 (2019).

https://doi.org/10.1038/s41598-019-53803-0

[62] נ' דוד מרמין. "ניסוי ה-EPR - מחשבות על "הפרצה"". אן. NY Acad. Sci. 480, 422–427 (1986).

https: / / doi.org/ 10.1111 / j.1749-6632.1986.tb12444.x

[63] אריק וודהד, יידרז'י קנייבסקי, בוריס בורדונקל, אלקסיה סלברקוס, ג'וזף בולס, אנטוניו אסין ורמיגיוש אוגוסיאק. "אקראיות מקסימלית ממצבים מסובכים חלקית". פיזי. Rev. Research 2, 042028 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.042028

[64] תמאס ורטסי, סטפנו פירוניו וניקולס ברונר. "סגירת פרצת הגילוי בניסויי בל באמצעות qudits". פיזי. הכומר לט. 104, 060401 (2010).

https: / / doi.org/ 10.1103 / PhysRevLett.104.060401

[65] ניקולס ברונר וניקולס גיסין. "רשימה חלקית של אי-שוויון בל דו-צדדי עם ארבע הגדרות בינאריות". פיזי. Lett. א 372, 3162–3167 (2008).

https: / / doi.org/ 10.1016 / j.physleta.2008.01.052

[66] אדן קאבלו. אי-הפרדה של "הכל מול כלום" לשני צופים". פיזי. הכומר לט. 87, 010403 (2001).

https: / / doi.org/ 10.1103 / PhysRevLett.87.010403

[67] Yu-Zhe Zhang, Yi-Zheng Zhen, ו-Feihu Xu. "גבול עליון על הפצת מפתח קוונטי בלתי תלוי במכשיר עם עיבוד דו-כיווני קלאסי תחת התקפה אינדיבידואלית". New Journal of Physics 24, 113045 (2022).

https://doi.org/10.1088/1367-2630/aca34b

[68] דניאל קולינס, ניקולס גיסין, נוח לינדן, סרג' מסאר וסנדו פופסקו. "אי שוויון פעמון למערכות שרירותיות בעלות מימדים גבוהים". פיזי. הכומר לט. 88, 040404 (2002).

https: / / doi.org/ 10.1103 / PhysRevLett.88.040404

מצוטט על ידי

[1] ג'וזפה ויולה, ניקולאי מיקלין, מריאמי גצ'צ'ילדזה ומרצין פאלובסקי, "עדי הסתבכות עם גלאים לא מהימנים", כתב העת לפיזיקה כללי מתמטי 56 42, 425301 (2023).

[2] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y. -Z. Tan, John T. -F. Khoo, Shouvik Ghorai, ו-Charles C. -W. Lim, "אבטחת פרוטוקולי הפצת מפתח קוונטי בלתי תלוי במכשיר: סקירה", קוונטום 7, 932 (2023).

[3] Eva M. González-Ruiz, Javier Rivera-Dean, Marina FB Cenni, Anders S. Sørensen, Antonio Acín, and Enky Oudot, "Device Independent Device Key Quantum Distribution with Device Independent Key Quantum Device Independent Device Independent Key Quantum Device Independent Device Independent Keys with Device Independent Key Quantum Distribution with Realistic sources single photon implementation", arXiv: 2211.16472, (2022).

[4] Yu-Zhe Zhang, Yi-Zheng Zhen, ו-Feihu Xu, "גבול עליון על הפצת מפתח קוונטי בלתי תלוי במכשיר עם עיבוד לאחר עיבוד קלאסי דו-כיווני תחת התקפה אינדיבידואלית", כתב העת החדש לפיזיקה 24 11, 113045 (2022).

הציטוטים לעיל הם מ- מודעות SAO / NASA (עודכן לאחרונה בהצלחה 2023-12-07 02:31:59). הרשימה עשויה להיות שלמה מכיוון שלא כל בעלי האתרים מספקים נתוני ציטוט ראויים ומלאים.

On השירות המוזכר של קרוסרף לא נמצאו נתונים על ציטוט עבודות (ניסיון אחרון 2023-12-07 02:31:57)

מאמר זה מתפרסם בקוונטים תחת התקציב ייחוס Creative Commons 4.0 הבינלאומי (CC BY 4.0) רישיון. זכויות יוצרים נשארות עם בעלי זכויות היוצרים המקוריים כמו המחברים או מוסדותיהם.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://quantum-journal.org/papers/q-2023-12-06-1199/

- :יש ל

- :הוא

- :לֹא

- ][עמ'

- 01

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 1800

- 19

- 1949

- 20

- 2001

- 2005

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 35%

- 36

- 39

- 40

- 41

- 43

- 49

- 50

- 51

- 54

- 58

- 60

- 66

- 67

- 7

- 72

- 8

- 87

- 9

- 900

- 97

- 98

- a

- אודות

- מֵעַל

- תקציר

- גישה

- הצטברות

- דיוק

- אדריאן

- זיקות

- נגד

- הסכם

- תעשיות

- מאפשר

- כְּבָר

- גם

- תמיד

- an

- אנה

- אנליזה

- ו

- אנתוני

- כל

- בקשה

- גישה

- ARE

- AS

- At

- לתקוף

- המתקפות

- רכיש

- ניסיון

- מחבר

- מחברים

- ברצלונה

- מבוסס

- בסיס

- BE

- היה

- להיות

- פעמון

- ברלין

- בינג

- בוריס

- כָּרוּך

- גבולות

- לשבור

- בָּהִיר

- חום

- אבל

- by

- קיימברידג'

- CAN

- לא יכול

- קרלוס

- מֶרְכָּז

- תעודה

- לאתגר

- ערוצים

- צ'ארלס

- חן

- נוצרי

- כריסטין

- טענות

- סְגוֹר

- קבוצתי

- מגיע

- הערה

- מסחרי

- Common

- המון עם

- תקשורת

- להשלים

- חישוב

- המחשב

- מדעי מחשב

- תנאים

- השערה

- התחשבות

- אילוצים

- זכויות יוצרים

- מתאם

- קורלציות

- דלפק

- קריפטוגרפי

- קריפטוגרפיה

- כיום

- Daniel

- נתונים

- דוד

- דצמבר

- תובעני

- להפגין

- נגזר

- איתור

- קביעה

- מכשיר

- התקנים

- לדון

- דיון

- לְהָפִיץ

- הפצה

- עושה

- דֶלֶת

- דינמי

- e

- קל לשימוש

- יעילות

- יְעִילוּת

- יעיל

- הסתבכות

- אריק

- הערכה

- אֲפִילוּ

- אירועים

- תערוכה

- קיים

- לְנַסוֹת

- ניסיוני

- ניסויים

- מוסבר

- לחקור

- חקר

- מקל

- רחוק

- סופי

- בעד

- מצא

- ארבע

- מסגרת

- החל מ-

- fu

- Gen

- כללי

- נוצר

- דור

- נתן

- גדול

- פריצה

- ידיים

- הרווארד

- לעזור

- היררכיה

- מחזיקים

- אולם

- HTTPS

- i

- IEEE

- הפעלה

- יישומים

- שיפור

- in

- אכן

- עצמאי

- בנפרד

- אי-שוויון

- אי שוויון

- מידע

- תשומות

- מכון

- מוסדות

- מעניין

- ברמה בינלאומית

- מהותי

- מעורב

- IT

- שֶׁלָה

- יאן

- JavaScript

- ג'יאן-וויי פאן

- ג'ון

- יהונתן

- כתב עת

- רק

- מפתח

- מפתחות

- לדעת

- קוניג

- אחרון

- יציאה

- קריאה

- רמה

- רישיון

- גבולות

- רשימה

- מקומי

- פרצה

- את

- להוריד

- עשוי

- maria

- מרינה

- סימן

- מתמטיקה

- מתימטי

- מתימטיקה

- max-width

- מאי..

- משמעות

- אומר

- מדידה

- הודעות

- מיכאל

- מודל

- חוֹדֶשׁ

- יותר

- רוב

- צריך

- הדדי

- כמעט

- חדש

- טכנולוגיות חדשות

- ניקולא

- לא

- נח

- הערות

- שום דבר

- עַכשָׁיו

- משקיפים

- of

- עומר

- on

- לפתוח

- נפתח

- מבצעי

- אופטימלי

- אופטימיזציה

- or

- מְקוֹרִי

- שלנו

- פלטים

- דפים

- מאמר

- מסוים

- נתיב

- פול

- ביצעתי

- פיטר

- פיליפ

- פיסיקה

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אפשרות

- פוטנציאל

- מעשי

- פרגמטי

- חזה

- להציג

- ללחוץ

- מחיר

- עקרון

- PROC

- הליכים

- תהליך

- תוכניות

- הוכחה

- הוכחות

- פרוטוקולים

- לספק

- מתן

- ציבורי

- לאור

- מוציא לאור

- המו"לים

- גם

- Qi

- איכות

- קוונטית

- קריפטוגרפיה קוונטית

- מידע קוונטי

- קוביט

- R

- אקראי

- אקראי

- תעריפים

- מציאותי

- מימוש

- אזכור

- יחסים

- רגוע

- רלוונטי

- שְׂרִידִים

- נדרש

- דרישות

- דורש

- מחקר

- סקירה

- ריצ'רד

- רוברט

- איתנות

- s

- אותו

- תרחישים

- SCI

- מדע

- מדע וטכנולוגיה

- סוד

- לבטח

- מאובטח

- אבטחה

- סט

- הגדרות

- שיתוף

- פָּשׁוּט

- So

- עד כה

- אך ורק

- שלה

- מָקוֹר

- מקורות

- תֶקֶן

- מדינה-of-the-art

- הברית

- סטטי

- סטטיסטיקה

- סטפן

- גֶזַע

- סטפני

- סטיבן

- מחמירות

- בהצלחה

- כזה

- מספיק

- מַתְאִים

- סִימפּוֹזִיוֹן

- מערכת

- מערכות

- מותאם

- טכני

- טכניקה

- טכנולוגיות

- טכנולוגיה

- מבחן

- מֵאֲשֶׁר

- תודה

- זֶה

- השמיים

- שֶׁלָהֶם

- אז

- התאוריה

- אלה

- צד שלישי

- זֶה

- כותרת

- ל

- סומך

- שתיים

- האולטימטיבי

- לֹא בָּטוּחַ

- אי ודאות

- תחת

- מאוחד

- אוניברסיטה

- מְעוּדכָּן

- כתובת האתר

- באמצעות

- מוכר

- אימות

- נגד

- מאוד

- באמצעות

- ראות

- כֶּרֶך

- של

- W

- רוצה

- ורשה

- היה

- דֶרֶך..

- we

- מתי

- אם

- אשר

- ויליאם

- חוֹרֶף

- עם

- עדים

- זְאֵב

- תיק עבודות

- עובד

- X

- שנה

- york

- זפירנט

- זאו