התקפות סייבר וגניבת נתונים הפכו כל כך נפוצים בימינו במיוחד כשמדובר ביישומים ניידים. כתוצאה מכך, אפליקציות ניידות שחוות פרצות אבטחה עלולות לסבול מהפסדים כספיים. עם האקרים רבים שמחפשים לגנוב נתוני לקוחות, אבטחת יישומים אלה הפכה לעדיפות מספר אחת עבור ארגונים ואתגר רציני עבור מפתחים. על פי המחקר האחרון של גרטנר, מחזור הייפ לאבטחת יישומים, ההשקעה באבטחת יישומים תגדל ביותר מפי שניים במהלך השנים הקרובות, מ-6 מיליארד דולר השנה ל-13.7 מיליארד דולר עד 2026. בנוסף, נכתב בדו"ח, "אבטחת יישומים היא כעת בראש סדר העדיפויות של מפתחים ואבטחה. אנשי מקצוע, והדגש פונה כעת לאפליקציות המתארחות בעננים ציבוריים", חיוני להגדיר את המרכיבים הבסיסיים של אבטחת DevOps. להלן 12 הטיפים לאבטחת האפליקציה לנייד שלך:

1. התקן אפליקציות ממקורות מהימנים:

מקובל לפרסם מחדש יישומי אנדרואיד בשווקים חלופיים או שה-APK וה-IPS שלהם זמינים להורדה. ניתן להוריד ולהתקין גם APK וגם IPA ממגוון מקומות, כולל אתרים, שירותי ענן, כוננים, מדיה חברתית ורשתות חברתיות. יש לאפשר רק לחנות Play ו-App Store להתקין קבצי APK ו-IPA אמינים. כדי למנוע שימוש באפליקציות אלו, עלינו לגלות בדיקת מקור (Play Store או App Store) עם הפעלת האפליקציה.

2. זיהוי שורשים:

אנדרואיד: תוקף יכול להפעיל אפליקציה סלולרית במכשיר שורשי ולגשת לזיכרון המקומי או להתקשר לפעילויות או כוונות ספציפיות לבצע פעילויות זדוניות באפליקציה.

iOS: יישומים במכשיר מקולקל פועלים כשורש מחוץ לארגז החול של iOS. זה יכול לאפשר ליישומים לגשת לנתונים רגישים המאוחסנים באפליקציות אחרות או להתקין תוכנה זדונית השוללת את הפונקציונליות של ארגז חול.

עוד על זיהוי שורשים- https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. אחסון נתונים:

מפתחים משתמשים בהעדפות משותפות ובברירות מחדל של משתמשים כדי לאחסן צמדי מפתח-ערך כמו אסימונים, מספרי סלולר, דואר אלקטרוני, ערכים בוליאניים וכו'. בנוסף, בזמן יצירת אפליקציות, מפתחים מעדיפים מסדי נתונים של SQLite עבור נתונים מובנים. מומלץ לאחסן כל נתונים בפורמט של הצפנה כך שיהיה קשה לחלץ את המידע על ידי האקרים.

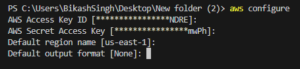

4. מפתחות סודיים מאובטחים:

מפתחות API, סיסמאות ואסימונים לא אמורים להיות מקודד קשה בקוד. מומלץ להשתמש בטכניקות שונות כדי לאחסן ערכים אלו כך שהאקרים לא יוכלו לברוח במהירות על ידי התעסקות באפליקציה.

הנה קישור להפניה: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. ערפול קוד

תוקף עשוי לפרק את קובץ ה-APK ולחלץ את קוד המקור של האפליקציה. הדבר עלול לחשוף מידע רגיש המאוחסן בקוד המקור של האפליקציה לתוקף אשר עשוי לשמש לביצוע התקפות מותאמות.

עדיף לטשטש את קוד המקור כדי למנוע את כל המידע הרגיש הכלול בקוד המקור.

6. תקשורת מאובטחת:

תוקף עלול לבצע פעילויות זדוניות כדי למנף את רמת ההתקפות מכיוון שכל התקשורת מתרחשת בערוצים לא מוצפנים. אז השתמש תמיד בכתובות HTTPS על פני כתובות HTTP.

7. הצמדת SSL:

הצמדת אישורים מאפשרת ליישומים ניידים להגביל תקשורת רק לשרתים עם אישור תקף התואם את הערך הצפוי (pin). ההצמדה מבטיחה זאת שום נתוני רשת לא נפגעים גם אם משתמש מרומה להתקין אישור שורש זדוני במכשיר הנייד שלו. כל אפליקציה שתצמיד את האישורים שלה תסכל ניסיונות דיוג כאלה על ידי סירוב להעביר נתונים דרך חיבור שנפרץ

נא עיין:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. נתוני בקשה ותגובה מאובטחים של API

הנוהג המקובל הוא להשתמש ב-HTTPS להגנה על הבסיס של קריאות REST API. המידע שנשלח לשרת או מתקבל מהשרת עשוי להיות מוצפן יותר באמצעות AES וכו'. לדוגמה, אם יש תכנים רגישים, תוכל לבחור לבחור את אלה להצפין כך שגם אם ה-HTTPS שבור איכשהו או מוגדר שגוי, אתה יש שכבת הגנה נוספת מההצפנה שלך.

9. אימות אפליקציה לנייד מאובטח:

במקרה שאפליקציה אינה מקצה למשתמש אסימוני הפעלה ברורים ומורכבים לאחר הכניסה, תוקף יכול לבצע דיוג על מנת לפתות את הקורבן להשתמש באסימון שנוצר בהתאמה אישית שסופק על ידי התוקף ולעקוף בקלות את דף הכניסה עם ההפעלה שנלכדה על ידי שימוש במתקפת MiTM.

i) הקצה אסימון הפעלה מובחן ומורכב למשתמש בכל פעם שהוא/היא נכנסים בהצלחה לאפליקציה.

ii) סיים את חיי ההפעלה מיד לאחר היציאה.

iii) אל תשתמש באותו אסימון הפעלה עבור שתי כתובות IP או יותר.

iv) הגבל את זמן התפוגה עבור כל אסימון הפעלה.

10. אפשר גיבוי

אל תאפשר למשתמשים לגבות אפליקציה אם היא מכילה נתונים רגישים. לאחר גישה לקבצי גיבוי (כלומר כאשר android:allowBackup=”true”), ניתן לשנות/לקרוא את התוכן של אפליקציה גם במכשיר שאינו שורשי. אז מומלץ להפוך לאפשר גיבוי שקרי.

11. הגבל גישה למסכי אפליקציות אנדרואיד מאפליקציות אחרות

באופן אידיאלי, הפעילויות שלך לא צריכות לתת כל הפרשה לפתיחה משירותים או יישומים אחרים. הפוך את זה לנכון רק כאשר יש לך דרישה ספציפית לגשת למסכי הרפרוף שלך מאפליקציות אחרות אחרת לשנות ל דְמוּי אָדָם:exported= "false"

12. הגבל התקנת חבילות מאפליקציית אנדרואיד

REQUEST_INSTALL_PACKAGES ההרשאה מאפשרת לאפליקציות להתקין חבילות חדשות במכשיר של משתמש. אנו מחויבים למנוע שימוש לרעה בפלטפורמת אנדרואיד ולהגן על משתמשים מפני אפליקציות שמתעדכנות בעצמן בכל שיטה אחרת מלבד מנגנון העדכון של Google Play או הורדת חבילות APK מזיקות.

סיכום:

אפליקציות מובייל הפכו מותאמות אישית יותר מאי פעם עם ערימות של נתונים אישיים של לקוחות שמאוחסנים בהן מדי יום. על מנת לבנות אמון ונאמנות בקרב המשתמשים ולמנוע הפסדים כספיים ותעודות משמעותיים עבור החברות, כעת יש חשיבות מכרעת לוודא שהאפליקציה מאובטחת עבור המשתמש. מעקב אחר רשימות אבטחת האפליקציות הניידות המוזכרות לעיל בהחלט יעזור למנוע מהאקרים לפרוץ לאפליקציה.

אודות המחבר:

Raviteja Aketi היא מהנדסת תוכנה בכירה ב-Mantra Labs. בעל ניסיון רב בפרויקטים B2B. Raviteja אוהבת לחקור טכנולוגיות חדשות, לצפות בסרטים ולבלות עם המשפחה והחברים.

קרא את הבלוג האחרון שלנו: יישום ארכיטקטורה נקייה עם Nest.JS

ידע שכדאי להעביר בתיבת הדואר הנכנס שלך

- AI

- איי אמנות

- מחולל אמנות ai

- איי רובוט

- בינה מלאכותית

- הסמכת בינה מלאכותית

- בינה מלאכותית בבנקאות

- רובוט בינה מלאכותית

- רובוטים של בינה מלאכותית

- תוכנת בינה מלאכותית

- blockchain

- blockchain conference ai

- פסיכולוגיה קוגניטיבית

- קוינגניוס

- בינה מלאכותית של שיחה

- קריפטו כנס ai

- של דאל

- למידה עמוקה

- עיצוב

- גוגל איי

- למידת מכונה

- מעבדות מנטרה

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- סולם ai

- תחביר

- חוויית משתמש

- זפירנט