כיום, לרובנו יש טלפונים שמציגים את המספר שמתקשר לפני שאנו עונים.

ה"תכונה" הזו חוזרת ממש לשנות ה-1960, והיא ידועה באנגלית צפון אמריקאית בשם שיחה מזוהה, למרות שזה לא ממש מזהה את המתקשר, אלא רק את המספר של המתקשר.

במקומות אחרים בעולם דובר האנגלית, תראה את השם CLI משמש במקום, קיצור של זיהוי קו שיחות, שנראה במבט ראשון כמונח טוב יותר ומדויק יותר.

אבל זה העניין: אם אתה קורא לזה שיחה מזוהה or CLI, זה לא מועיל יותר בזיהוי מספר הטלפון האמיתי של המתקשר מאשר המספר From: כותרת במייל הוא בזיהוי השולח של אימייל.

תראה מה אתה אוהב

באופן רופף, רמאי שיודע מה הוא עושה יכול להערים על הטלפון שלך להציג כמעט כל מספר שהוא אוהב כמקור השיחות שלו.

בואו נחשוב מה זה אומר.

אם אתה מקבל שיחה נכנסת ממספר שאתה לא מזהה, כמעט בוודאות היא לא נעשתה מטלפון ששייך לכל מי שאתה מכיר מספיק טוב כדי שיהיה ברשימת אנשי הקשר שלך.

לכן, כאמצעי אבטחת סייבר שמטרתו למנוע שיחות מאנשים שאתה לא רוצה לשמוע מהם, או שיכולים להיות רמאים, אתה יכול להשתמש בביטוי הז'רגון שיעור חיובי שגוי נמוך כדי לתאר את היעילות של CLI.

חיובי כוזב בהקשר זה מייצג שיחה מאדם שאתה מכיר, מתקשר ממספר שיהיה בטוח לסמוך עליו, זיהוי שגוי וחסום בטעות כי זה מספר שאתה לא מזהה.

שגיאה מסוג זה אינה סבירה, מכיוון שלא חברים או רמאים צפויים להעמיד פנים שהם מישהו שאתה לא מכיר.

אבל התועלת הזו עובדת רק בכיוון אחד.

כאמצעי אבטחת סייבר כדי לעזור לך לזהות מתקשרים שאתה כן סומך עליהם, ל-CLI יש קיצוניות בעיה שלילית כוזבת, כלומר אם תופיע שיחה מ Dad, או Auntie Gladys, או אולי יותר משמעותי, מ Your Bank...

...אז יש סיכון משמעותי שזו שיחת הונאה שעברה מניפולציה מכוונת כדי לעבור את "האם אני מכיר את המתקשר?" מבחן.

אין הוכחה לכלום

במילים פשוטות: המספרים שמופיעים בטלפון שלך לפני שאתה עונה לשיחה רק מעידים על מי מתקשר וצריך לעולם לא ישמש כ"הוכחה" לזהות המתקשר.

ואכן, עד מוקדם יותר השבוע, הייתה מערכת פשיעה מקוונת זמינה דרך האתר בעל השם הלא מתנצל ispoof.cc, שבו פושעים פוטנציאליים (דיוג קולי) יכולים לקנות שירותי טלפון דרך האינטרנט עם זיוף מספרים כלול.

במילים אחרות, תמורת הוצאה ראשונית צנועה, רמאים שלא היו בעצמם טכניים מספיק כדי להקים שרתי טלפוניה באינטרנט מזויפים משלהם, אבל היו בעלי כישורי הנדסה חברתית שעזרו להם להקסים, או להטעות או להפחיד קורבנות. הטלפון…

בכל זאת יכול להופיע בטלפון שלך כמשרד המס, כבנק שלך, כחברת הביטוח שלך, כספק האינטרנט שלך, או אפילו כחברת הטלפון שממנה קנית שירות משלך.

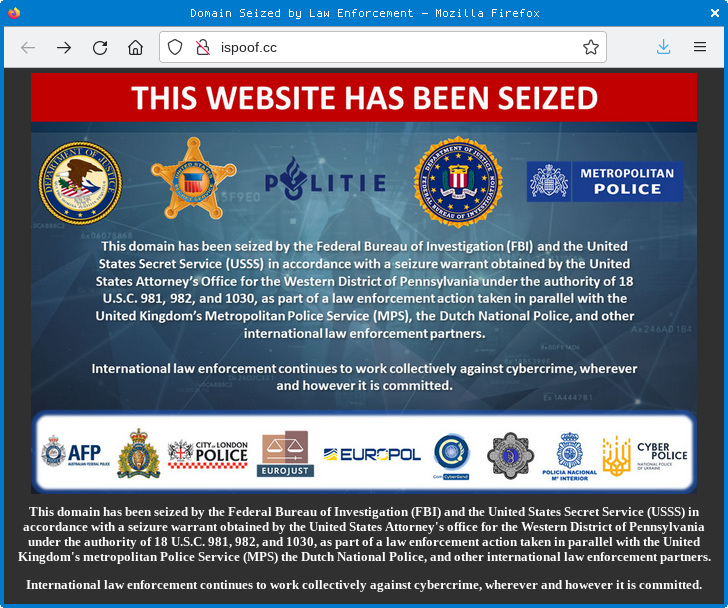

כתבנו "עד מוקדם יותר השבוע" למעלה מכיוון שהאתר iSpoof נתפס כעת, הודות למבצע עולמי נגד פשעי סייבר בהשתתפות צוותי אכיפת חוק לפחות בעשר מדינות שונות (אוסטרליה, קנדה, צרפת, גרמניה, אירלנד, ליטא, הולנד , אוקראינה, בריטניה וארה"ב):

Megabust ניצח

השתלטות על דומיין clearweb והורדת ההצעות שלו לא מקוון לעתים קרובות אינן מספיקות בפני עצמו, לא מעט מכיוון שהפושעים, אם הם יישארו חופשיים, לרוב עדיין יוכלו לפעול ברשת האפלה, שבה ההסרות קשות הרבה יותר בשל קושי לאתר היכן נמצאים השרתים בפועל.

או שהנוכלים פשוט יצוצו שוב עם דומיין חדש, אולי תחת "שם מותג" חדש, בשירות של חברת אחסון קפדנית אפילו פחות.

אבל במקרה הזה, לתפיסת התחום קדמו זמן קצר מספר רב של מעצרים - 142, למעשהלפי היורופול:

רשויות משפט ואכיפת חוק באירופה, אוסטרליה, ארצות הברית, אוקראינה וקנדה הסירו אתר שאפשר לרמאים להתחזות לתאגידים מהימנים או לאנשי קשר כדי לגשת למידע רגיש של קורבנות, סוג של פשעי סייבר המכונה 'זיוף'. מאמינים שהאתר גרם להפסד עולמי של יותר מ-100 מיליון ליש"ט (115 מיליון אירו).

בפעולה מתואמת שהובילה בריטניה ובתמיכת יורופול ויורוגוסט, נעצרו 142 חשודים, כולל המנהל הראשי של האתר.

יותר מ-100 מעצרים אלה היו בבריטניה בלבד, לפי משטרת המטרופולין של לונדון, עם עד 200,000 קורבנות בבריטניה נקרעים עבור מיליוני פאונד רבים:

iSpoof אפשרה למשתמשים, ששילמו עבור השירות בביטקוין, להסוות את מספר הטלפון שלהם כך שנראה שהם מתקשרים ממקור מהימן. תהליך זה ידוע בשם 'זיוף'.

פושעים מנסים להערים על אנשים למסור כסף או לספק מידע רגיש כמו קוד סיסמה חד פעמי לחשבונות בנק.

ההפסד הממוצע מאלה שדיווחו על היעד הוא 10,000 פאונד.

ב-12 החודשים עד אוגוסט 2022 בוצעו כ-10 מיליון שיחות הונאה ברחבי העולם באמצעות iSpoof, כאשר כ-3.5 מיליון מהן בוצעו בבריטניה.

מתוכם, 350,000 שיחות נמשכו יותר מדקה אחת ובוצעו ל-200,000 אנשים.

לפי ה-BBC, ה מנהיג ראשי לכאורה היה צעיר בן 34 בשם Teejai Fletcher, אשר הובא להארכת מעצר עד להופעה בבית המשפט בסאות'וורק, לונדון, ב-2022-12-06.

מה לעשות?

- טיפ 1. התייחס לזיהוי המתקשר כאל רמז בלבד.

הדבר החשוב ביותר שיש לזכור (ולהסביר לכל החברים והמשפחה שלדעתך עלולים להיות פגיעים להונאה מסוג זה) הוא זה: המספר של המתקשר המופיע בטלפון שלך לפני שאתה עונה לא מוכיח דבר.

מספרי זיהוי המתקשרים האלה אינם טובים יותר מאשר רמז מעורפל של האדם או החברה שנראה שהם מתקשרים אליך.

כשהטלפון שלך מצלצל ומעניק שמות לשיחה במילים Your Bank's Name Here, זכור שהמילים שצצות מגיעות מרשימת אנשי הקשר שלך, כלומר לא יותר מזה שהמספר שסיפק המתקשר תואם לערך שהוספת לאנשי הקשר שלך בעצמך.

במילים אחרות, המספר המשויך לשיחה נכנסת אינו מספק יותר "הוכחת זהות" מהטקסט ב- Subject: שורה של הודעת דוא"ל, המכילה את כל מה שהשולח בחר להקליד.

- טיפ 2. תמיד יזום שיחות רשמיות בעצמך, באמצעות מספר שאתה יכול לסמוך עליו.

אם אתה באמת צריך ליצור קשר עם ארגון כמו הבנק שלך בטלפון, ודא שאתה יוזם את השיחה והשתמש במספר ממה שקבעת לעצמך.

לדוגמה, עיין בדוח בנק רשמי עדכני, בדוק את החלק האחורי של כרטיס הבנק שלך, או אפילו בקר בסניף ובקש מאיש צוות פנים אל פנים את המספר הרשמי שאליו עליך להתקשר במקרי חירום עתידיים.

- טיפ 3. אל תתנו לצרוף מקרים לשכנע אתכם שהשיחה היא אמיתית.

לעולם אל תשתמש בצירוף מקרים כ"ראיה" לכך שהשיחה חייבת להיות אמיתית, כמו הנחה שהשיחה "חייבת" להיות מהבנק פשוט בגלל שהייתה לך בעיה מעצבנת עם בנקאות אינטרנט הבוקר, או שילמת לספק חדש בפעם הראשונה. זמן רק היום אחר הצהריים.

זכור כי הרמאים של iSpoof ביצעו לפחות 3,500,000 שיחות בבריטניה לבדה (ו-6.5 מיליון שיחות במקומות אחרים) על פני תקופה של 12 חודשים, כאשר הרמאים מבצעים בממוצע שיחה אחת כל שלוש שניות בזמנים הסבירים ביותר של היום, כך שצירוף מקרים. זה לא רק אפשרי, הם טובים כמו בלתי נמנעים.

הרמאים האלה לא מכוונים להונות 3,500,000 אנשים מתוך 10 ליש"ט כל אחד... למעשה, זה הרבה פחות עבודה עבורם להונות 10,000 ליש"ט כל אחד מתוך כמה אלפי אנשים, על ידי התמזל מזלם ויצירת קשר עם כמה אלפי אנשים ב- ממש ברגע שבו הם נמצאים בפגיעים ביותר.

- טיפ 4. היו שם עבור חברים ובני משפחה פגיעים.

ודא שחברים ובני משפחה שלדעתך עלולים להיות פגיעים לדיבור מתוק (או מכות, מבולבל ומפחיד) על ידי רמאים, לא משנה איך יצרו איתם קשר לראשונה, יודעים שהם יכולים וצריכים לפנות אליך לייעוץ לפני שמסכים. לכל דבר בטלפון.

ואם מישהו יבקש ממנו לעשות משהו שברור שהוא חדירה למרחב הדיגיטלי האישי שלו, כמו התקנת Teamviewer כדי להכניס אותם למחשב, קריאת קוד גישה סודי מהמסך, או מסירת מספר זיהוי אישי או סיסמה...

...וודא שהם יודעים שזה בסדר פשוט לנתק בלי לומר מילה נוספת, וליצור איתך קשר כדי לבדוק את העובדות תחילה.

אה, עוד משהו: השוטרים הלונדוניים אמרו שבמהלך החקירה הזו, הם רכשו קובץ מסד נתונים (אנחנו מניחים שהוא ממערכת רישום שיחות כלשהי) המכיל 70,000,000 שורות, ושהם זיהו קובץ עצום 59,000 חשודים, מהם אי שם מצפון ל-100 כבר נעצרו.

ברור שאותם חשודים אינם אנונימיים כפי שהם עשויים לחשוב, אז השוטרים מתמקדים תחילה ב "אלה שהוציאו לפחות 100 פאונד ביטקוין כדי להשתמש באתר."

הרמאים הנמוכים יותר בסדר הניקור אולי עדיין לא מקבלים דפיקה בדלת, אבל זה יכול להיות רק עניין של זמן...

למד עוד על הגיוון של פשעי סייבר, וכיצד להילחם ביעילות, בפודקאסט דיווח האיומים שלנו

לחץ וגרור על גלי הקול למטה כדי לדלג לכל נקודה. אתה יכול גם להקשיב ישירות בסאונדקלאוד.

תמליל מלא למי שמעדיף קריאה על הקשבה.

עם פול דאקלין וג'ון שייר.

מוזיקת אינטרו ואאוטרו מאת אדית מדג'.

אתה יכול להאזין לנו ב Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher ובכל מקום שבו נמצאים פודקאסטים טובים. או פשוט זרוק את כתובת האתר של הזנת ה-RSS שלנו לתוך הפודקטצ'ר האהוב עליך.

- blockchain

- קוינגניוס

- ארנקים

- cryptryptxchange

- אבטחת סייבר

- עברייני אינטרנט

- אבטחת סייבר

- מחלקה לביטחון מולדת

- ארנקים דיגיטליים

- יורופול

- FBI

- חומת אש

- iSpoof

- קספרסקי

- חוק וסדר

- תוכנות זדוניות

- מקאפי

- משטרת המטרופוליטן

- ביטחון עירום

- NexBLOC

- דיוג

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- פְּרָטִיוּת

- מאחל

- vishing-as-a-service

- VPN

- אבטחת אתר

- זפירנט

![S3 Ep91: CodeRed, OpenSSL, באגים ב-Java ופקודות מאקרו של Office [פודקאסט + תמלול] S3 Ep91: CodeRed, OpenSSL, באגים ב-Java ופקודות מאקרו של Office [Podcast + Transcript] PlatoBlockchain Data Intelligence. חיפוש אנכי. איי.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)