はい、ランサムウェアは まだ物.

いいえ、すべてのランサムウェア攻撃が予想どおりに展開するわけではありません。

最新のランサムウェア攻撃には、XNUMX つのグループの犯罪者が関与しています。マルウェアを作成し、恐喝の支払いを処理するコア ギャングと、ネットワークに積極的に侵入して攻撃を実行する「アフィリエイト」のゆるいグループの「メンバー」です。

侵入すると、アフィリエイトは被害者のネットワークをさまよって、しばらくの間その土地のうそをつかみます。その後、突然、しばしば壊滅的に、できるだけ多くのコンピューターをできるだけ早く、通常は可能な限り最悪のタイミングでスクランブルします。日の。

アフィリエイトは通常、実行する攻撃に対して恐喝金の 70% をポケットに入れますが、コア犯罪者は、誰かのコンピューター自体に侵入する必要なく、すべてのアフィリエイトが行うすべての攻撃の 30% を iTunes のように受け取ります。

とにかく、それがほとんどのマルウェア攻撃が発生する方法です。

しかし、Naked Security の定期的な読者は、一部の被害者 (特にホーム ユーザーや中小企業) が最終的に被害を受けることを知っています。 NAS 経由で脅迫されたまたは ネットワーク接続ストレージ デバイス。

プラグアンドプレイのネットワーク ストレージ

NAS ボックスは、口語的に知られているように、通常は Linux を実行する構成済みの小型サーバーであり、通常はルーターに直接接続され、ネットワーク上のすべてのユーザーに対してシンプルで高速なファイル サーバーとして機能します。

Windows ライセンスを購入したり、Active Directory をセットアップしたり、Linux の管理方法を学んだり、Samba をインストールしたり、CIFS やその他のネットワーク ファイル システムの奥義を理解する必要はありません。

NAS ボックスは「プラグ アンド プレイ」のネットワーク接続ストレージであり、LAN 上で簡単に実行できるという理由で人気があります。

しかし、ご想像のとおり、今日のクラウド中心の時代では、多くの NAS ユーザーがサーバーをインターネットに公開することになり、多くの場合偶然に、時には故意に、危険な結果をもたらす可能性があります.

特に、NAS デバイスがパブリック インターネットから到達可能であり、NAS デバイスの組み込みソフトウェアまたはファームウェアに悪用可能な脆弱性が含まれている場合、実際に問題が発生する可能性があります。

詐欺師は、ネットワーク上のラップトップや携帯電話に触れることなく、トロフィー データを持ち出すことができるだけでなく、NAS ボックスのすべてのデータを変更することもできます…

…含む すべての元のファイルを暗号化された同等のもので直接書き換える、暗号解読の鍵を知っているのは詐欺師だけです。

簡単に言えば、LAN 上の NAS ボックスに直接アクセスできるランサムウェア攻撃者は、NAS デバイスにアクセスし、ネットワーク上に何も触れないだけで、ほぼすべてのデジタル ライフを狂わせ、直接恐喝する可能性があります。

悪名高い DEADBOLT ランサムウェア

それはまさに悪名高い方法です DEADBOLT ランサムウェア詐欺師 作動する。

Windows コンピューター、Mac ラップトップ、携帯電話、タブレットをわざわざ攻撃することはありません。 データのメイン リポジトリに直行します。

(おそらく、夜はほとんどのデバイスの電源を切るか、「スリープ」するか、ロックしますが、NAS ボックスは、ルーターと同じように、24 日 XNUMX 時間、毎日静かに動作しているでしょう。)

DEADBOLT ギャングは、有名な NAS ベンダーである QNAP の製品の脆弱性を標的にすることで、ネットワーク上の他のすべての人をデジタル ライフから締め出し、データを「回復」するために数千ドルを要求します。

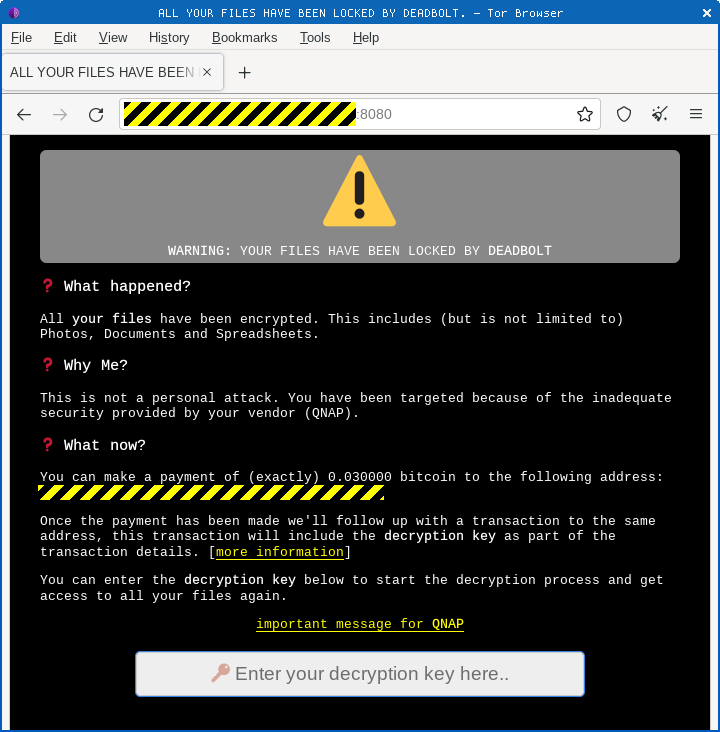

攻撃の後、次に NAS ボックスからファイルをダウンロードしようとしたり、Web インターフェイスを介してファイルを構成しようとしたりすると、次のように表示される場合があります。

典型的な DEADBOLT 攻撃では、電子メールや IM による交渉はありません。上記のように、攻撃者は率直で直接的です。

実際、通常、言葉を使って彼らとやり取りすることはまったくありません。

オンラインに保存されていないバックアップ コピーなど、スクランブルされたファイルを回復する他の方法がなく、ファイルを取り戻すために料金を支払わなければならない場合、詐欺師はあなたが単にお金を送ってくれることを期待しています。クリプトコイン取引。

あなたのビットコインが彼らのウォレットに届くことは、彼らへのあなたの「メッセージ」として機能します。

その見返りに、彼らはあなたに莫大な金額を「支払い」ます。この「払い戻し」は、あなたとのコミュニケーションの合計です。

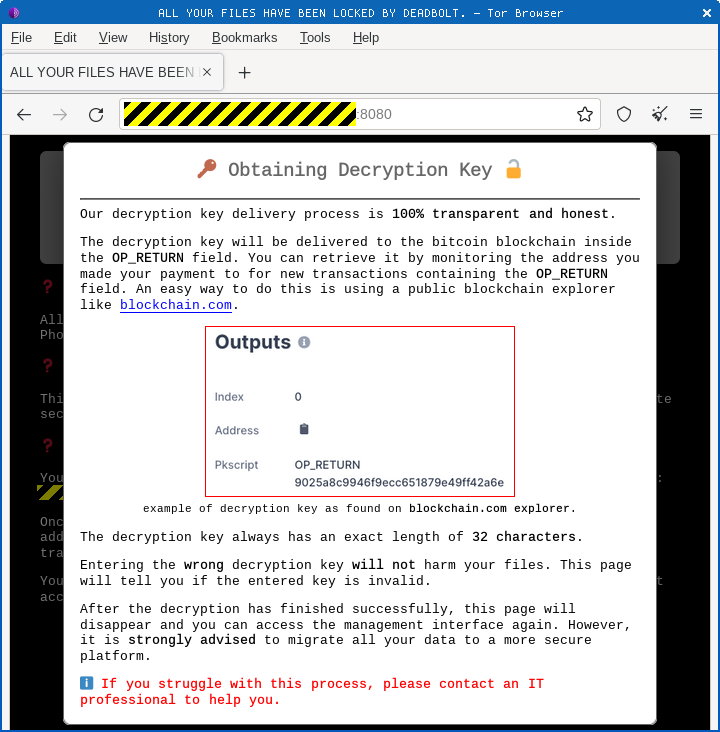

この「払い戻し」は、ビットコイン取引のコメントを含める方法として送信された、0 ドル相当の支払いです。

このコメントは 32 個の 16 進数文字としてエンコードされており、これは 128 の raw バイトまたは XNUMX ビット (データの回復に使用する AES 復号化キーの長さ) を表します。

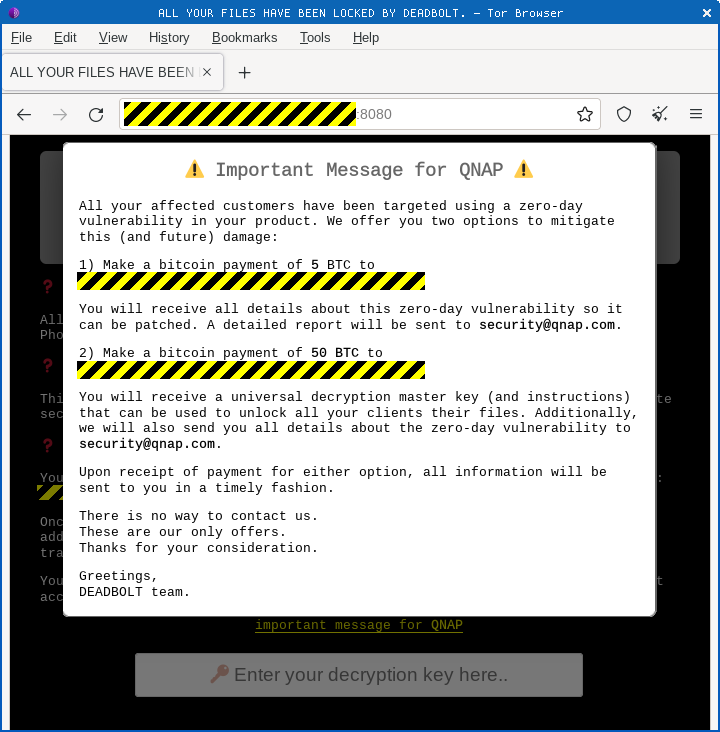

DEADBOLT バリアント 上の写真には、QNAP への組み込みの罵倒も含まれており、影響を受けるデバイスで機能する「フリーサイズの復号化キー」を会社に販売することを提案しています。

おそらく、上記の詐欺師たちは、QNAP が顧客をゼロデイ脆弱性にさらすことに十分な罪悪感を感じ、BTC 50 (現在約 1,000,000 ドル [2022-09-07T16:15Z]) を調達して、全員を逃がすことを望んでいたのでしょう。 、各被害者が BTC 0.3 (現在約 6000 ドル) を個別に支払う代わりに。

DEADBOLTが再び立ち上がる

QNAP は、DEADBOLT が ラウンドをやり直す、詐欺師は現在、QNAP NAS機能の脆弱性を悪用しています フォトステーション.

QNAP はパッチを公開しており、当然のことながら、更新を確実に行うよう顧客に促しています。

何をするか?

ネットワーク上のどこかに QNAP NAS 製品があり、 フォトステーション ソフトウェア コンポーネントである場合、危険にさらされる可能性があります。

QNAPの アドバイス 次のとおりです。

- パッチを入手してください。 Web ブラウザー経由で、デバイスの QNAP コントロール パネルにログインし、 コントロールパネル > エントルピー > ファームウェアのアップデート > ライブアップデート > 更新を確認. を使用して、NAS デバイスのアプリも更新します。 アプリセンター > 更新プログラムのインストール > すべて.

- 必要がない場合は、ルーターでポート転送をブロックします。 これにより、LAN 内のコンピューターやサーバーに接続してログインするために、インターネットからのトラフィックがルーターを「通過」するのを防ぐことができます。

- 可能であれば、ルーターと NAS オプションでユニバーサル プラグ アンド プレイ (uPnP) をオフにします。 uPnP の主な機能は、ネットワーク上のコンピューターが NAS ボックス、プリンターなどの便利なサービスを簡単に見つけられるようにすることです。 残念ながら、uPnP を使用すると、ネットワーク内のアプリが誤ってネットワーク外のユーザーへのアクセスを危険なほど簡単に (または自動的に) 開いてしまうこともよくあります。

- 本当に有効にする必要がある場合は、NAS ボックスへのリモート アクセスを保護するための QNAP の具体的なアドバイスをお読みください。 慎重に指定されたユーザーのみにリモート アクセスを制限する方法を学びます。