読書の時間: 6 分コモドサイバーセキュリティチームは、この持続的な脅威の最新株の内部構造を明らかにします

Comodo Cyber Securityチームは、ユーザーをより適切に保護し、調査結果をより広いnetsecおよびウイルス対策コミュニティと共有するために、常に最新のランサムウェアを調査しています。 今日は、の新しいバージョンについてお話ししたいと思います ランサムウェア 呼ばれます ダルマバージョン2.0。

マルウェアは、CrySISという名前で2016年に初めて登場しました。 Windowsシステムを標的とし、強力なAES-256およびRSA-1024アルゴリズムで被害者のファイルを暗号化してから、ビットコインの身代金を要求しました。 ほぼすべての種類のランサムウェアと同様に、ファイルは復号化キーがないと完全に回復できず、被害者はキーを入手するために身代金を支払う必要があります。

Dharmaトロイの木馬は、RDP接続でブルートフォースの弱いパスワードを使用するか、被害者に悪意のある電子メールの添付ファイルを開かせることで配信されます。 最初の方法では、攻撃者がポート3389をスキャンしてRDPプロトコルを使用する接続を探します。 ターゲットが見つかると、攻撃者は、既知のパスワードの膨大なライブラリから別のパスワードを自動的に試行して、そのうちのXNUMXつが機能するまで、接続にログインしようとします。 そこから、攻撃者はターゲットマシンを完全に制御し、 だるまランサムウェア ユーザーのファイルを手動で。

後者の方法は、古典的なメール攻撃です。 被害者は、実際のウイルス対策プロバイダーから送信されたように見える電子メールを受信します。 マシン上のマルウェアに関する警告が含まれており、添付のアンチウイルスファイルをインストールして脅威を削除するよう指示します。 もちろん、添付ファイルはウイルス対策プログラムではなく、Dharma 2.0です。これは、ユーザーのファイルを暗号化し、それらのロックを解除するために身代金を要求します。

2月に2020 コモドサイバーセキュリティ チームはこれの最新の進化を発見しました マルウェア、Dharma2.0。 このバージョンには、以前のバージョンのコア暗号化と身代金機能が含まれていますが、リモート管理機能を付与する追加のバックドアも含まれています。 Comodo Cyber Securityチームの助けを借りて、Dharma2.0の詳細を詳しく見てみましょう。

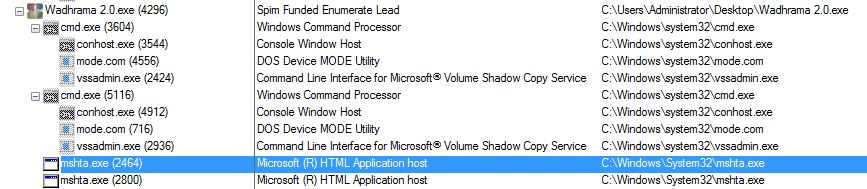

Dharma 2.0のプロセス実行階層

マルウェアの実行ツリーは、リストの先頭に「Wadhrama 2.0.exe」が付いた以下のスクリーンショットに示されています。

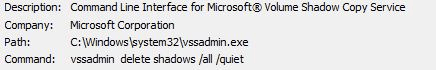

このマルウェアは、DOSデバイスモードユーティリティを使用して、被害者のキーボードに関する情報を収集し、ファイルのシャドウコピーを削除します。 コマンド「vssadmin delete shadows / all / quiet」は、ランサムウェアで既存のWindows復元ポイントを削除するために一般的に使用され、ユーザーにファイルのバックアップを奪います。

シャドウコピーがなくなると、外部のサードパーティのバックアップを用意しない限り、ユーザーはファイルを復元できません。 多くの企業がそのようなバックアップを用意していますが、驚くべき数ではありません。

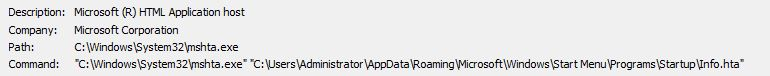

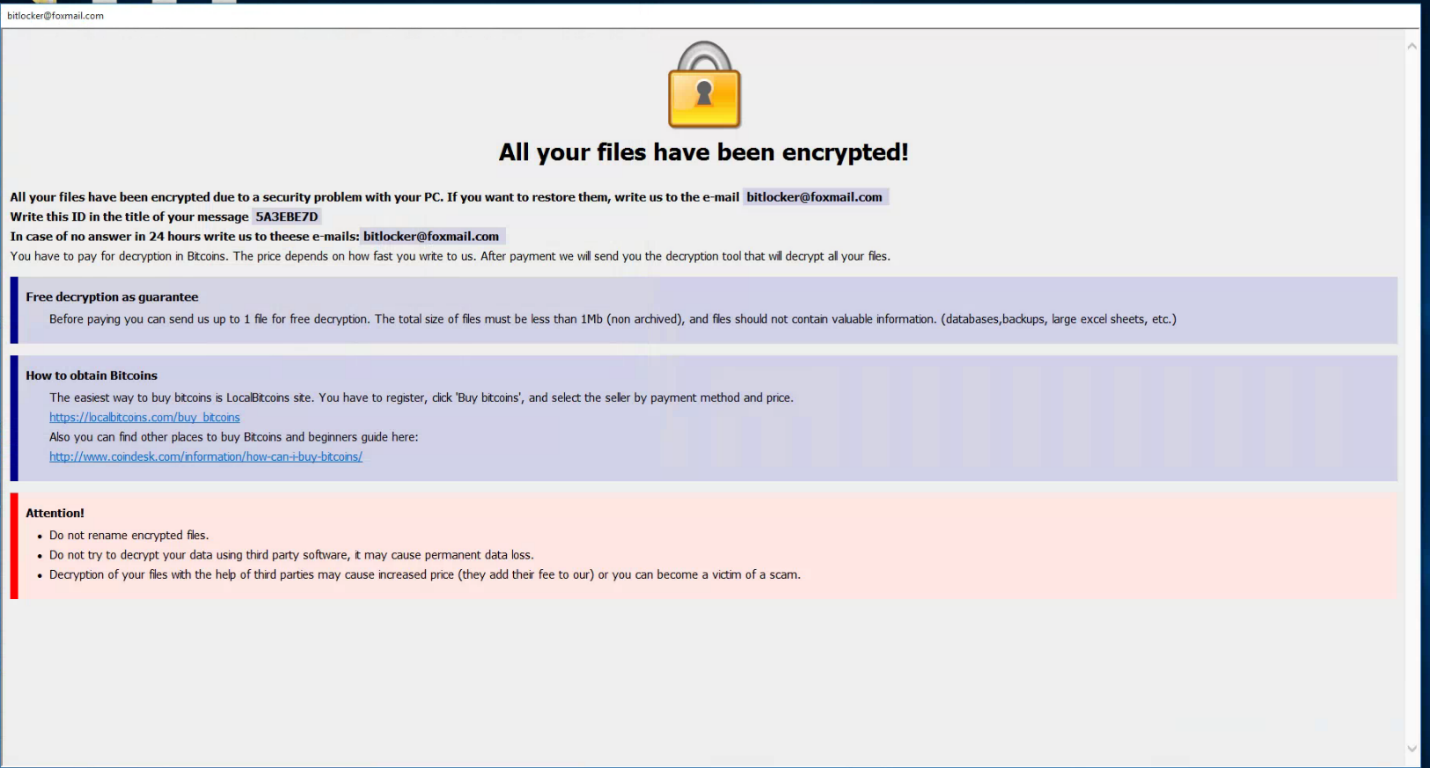

コンピュータ上のすべてのファイルを暗号化した後、攻撃者は被害者にその指示を伝える手段を必要とします。 これは、「mshta.exe」を使用して「Info.hta」をコマンドで自動実行することで開きます。

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'。

「Info.hta」は身代金注記を含むファイルです。

「すべてのファイルが暗号化されました!」

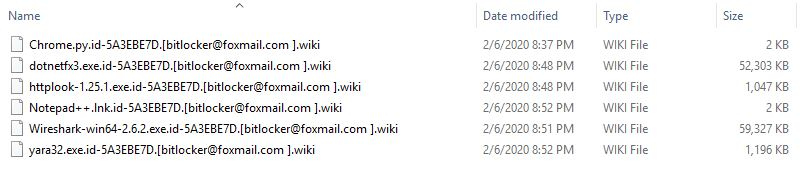

だるま2.0の動的解析

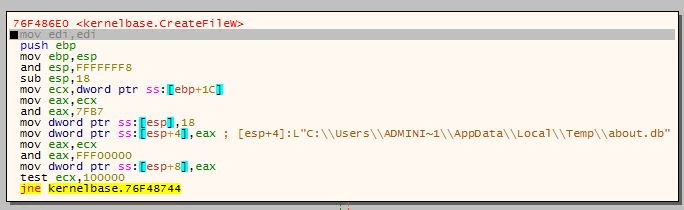

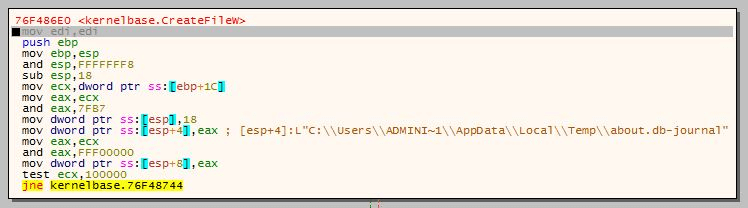

Wadhrama 2.0.exeは、<%usersadministratorappdatalocaltemp%>に「about.db」と「about.db-journal」の32つのSQLファイルを作成します。 <%systemXNUMX%>、<%startup%>に自分自身のコピーを作成し、暗号化されたすべてのファイルの末尾に拡張子 '[bitlocker@foxmail.com] .wiki'を追加します。

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:bootsect.bak.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D。[bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

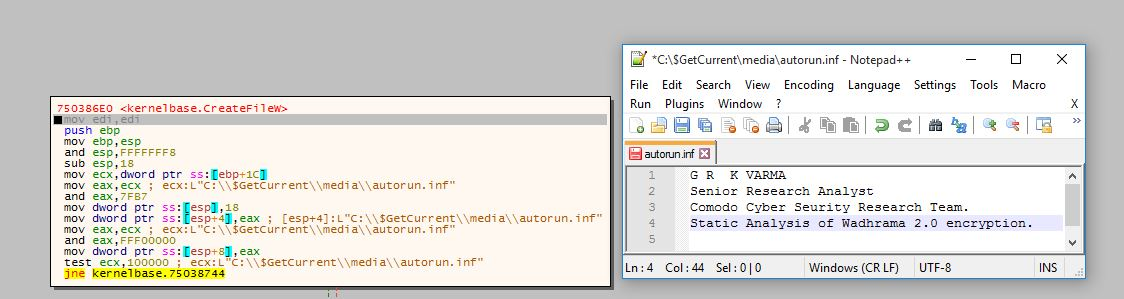

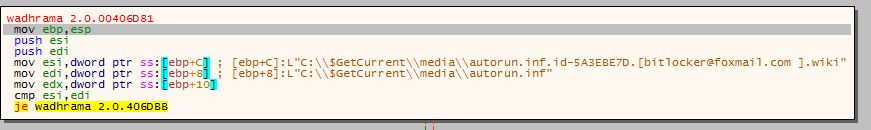

Dharma 2.0の静的分析

サイバーセキュリティチームは、次の内容の2.0つの同一の5行のテキストファイルを作成して、Dharma XNUMXの暗号化の複雑さをテストしました。

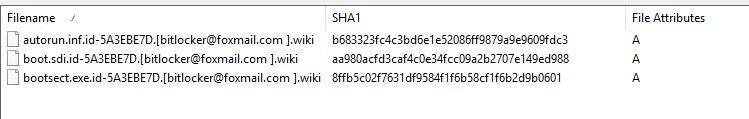

1つのファイルに「autorun.inf」、「boot.sdi」、「bootsect.exe」という名前を付け、それぞれを別の場所に移動しました。 ファイルはすべて同じタイプ、サイズ、同じコンテンツであるため、すべて同じSHA9署名(0ea7343e0beea319d03bc27e6029feb0dde96bdXNUMX)を共有します。

これは、Dharmaによる暗号化前のファイルのスクリーンショットです。

暗号化後、ファイルサイズと署名はそれぞれ異なります。

Dharma 2.0ペイロード

- Dharma 2.0は、「<%AppData%> \ local \ temp」に「about.db」および「about.db-journal」というXNUMXつのデータベースファイルを作成します。 ファイルはSQLiteファイルであり、次のものが含まれています

テーブル–「設定」および「キーマップ」。 データベースでは、/ ject / ejectなどのリモート管理コマンドを使用できます、/ runas / runas 、/ syserr / syserr 、/ url / url 、

/ runscreensaver / runscreensaverd、/ shutdisplay / shutdisplayd、/ edithost / edithostsd、

/ restart / restard、/ shutdown / shutdownd / logoff / logoffd、/ lock / lockd、/ quit / quitd、/ config / configd

/ about / aboutd。

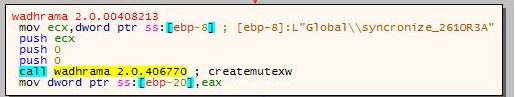

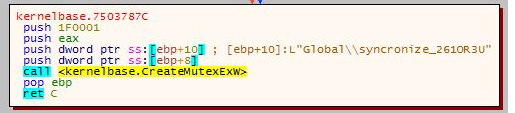

•Dharma 2.0は、「Global \ syncronize_261OR3A」と「Global \ syncronize_261OR3U」というXNUMXつのmutexオブジェクトを作成します。 Mutexオブジェクトは、特定のデータにアクセスできるプロセスの量を制限します。 これにより、他のプロセスからのデータが効果的にロックされ、暗号化が中断されることなく続行できます。

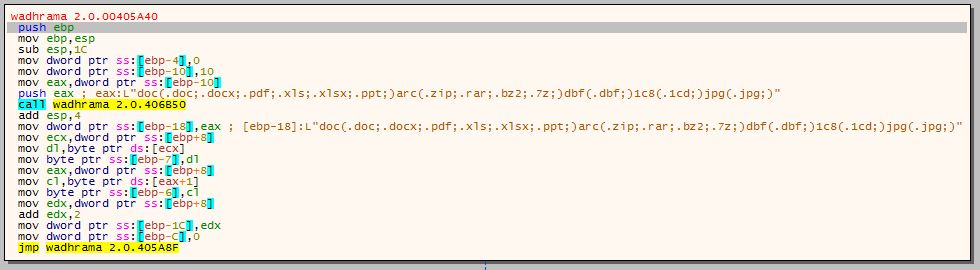

•Dharma 2.0は、次のファイル拡張子を検索して暗号化します。

◦個人用ドキュメントファイル形式: 'doc(.doc; .docx、.pdf; .xls; .xlss; .ppt;)'

◦アーカイブファイルの形式: 'arc(.zip; .rar; .bz2; .7z;)'

◦データベースファイルの形式: 'dbf(.dbf;)'

◦SafeDis暗号化ファイル形式: '1c8(.1cd;)'

◦画像ファイル形式: 'jpg(.jpg;)'

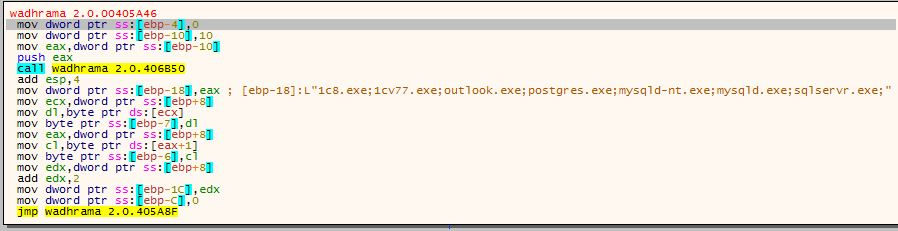

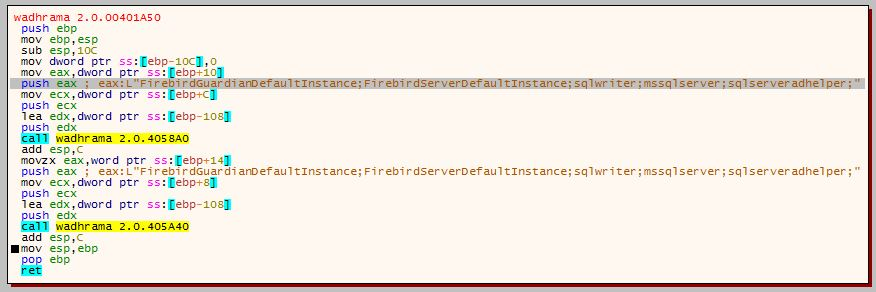

•また、有名なデータベース、メール、サーバーソフトウェアも検索します。

◦ '1c8.exe; 1cv77.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe;'

◦ 'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper;'

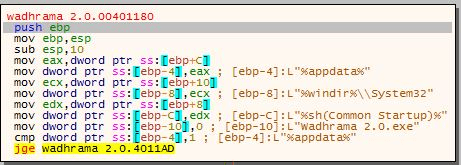

•Dhama 2.0はXNUMXつの異なる場所に自分自身をコピーします

◦ '%appdata%'

◦ '%windir%\ system32'

◦ '%sh(スタートアップ)%'

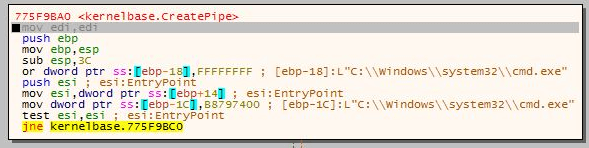

•コマンド 'C:\ windows \ system32 \ cmd.exe'でパイプ '%comspec%'を作成します。

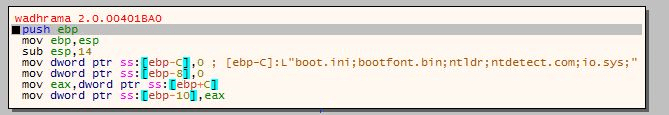

•「boot.ini」、「bootfont.bin」などのブートファイルに関する詳細を収集します。

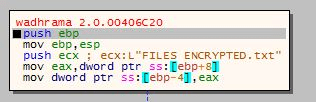

•身代金注記のテキストは「FILES ENCRYPTED.txt」というファイルに保存されます。

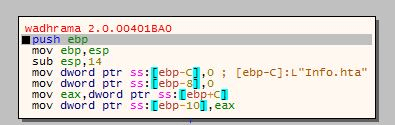

•被害者への身代金メッセージを表示する 'Info.hta':

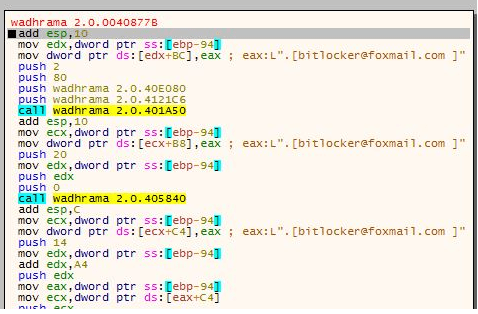

•暗号化拡張機能は、バッファ '。[bitlocker@foxmail.com]'から取得されます

•次に、Dharmaは新しい拡張子を持つ元のファイルの暗号化されたバージョンを作成します。

•その後、元のファイルを削除し、すべてのドライブとファイルが暗号化されるまでループを繰り返します。 最終的な暗号化されたファイルは次のようになります。

•これは、被害者が次にコンピュータを起動したときに表示される身代金メッセージです。

関連リソース

ポスト Dharma 2.0ランサムウェアは新しい亜種で大混乱をもたらし続けています 最初に登場した コモドニュースとインターネットセキュリティ情報.

- "

- 2016

- 2020

- 70

- a

- 私たちについて

- アクセス

- NEW

- 管理人

- 先んじて

- アルゴリズム

- すべて

- 量

- 分析

- アンチウイルス

- Archive

- 自動的に

- 裏口

- バックアップ

- バックアップ

- BAT

- なぜなら

- 以下

- ブロック

- ビジネス

- 機能

- クラシック

- 伝える

- コミュニティ

- コンプリート

- 完全に

- コンピュータ

- 接続

- Connections

- 絶えず

- 含まれています

- コンテンツ

- 続ける

- コントロール

- 基本

- 作成します。

- 作成

- サイバー

- サイバーセキュリティ

- サイバーセキュリティ

- データ

- データベース

- データベースを追加しました

- 配信

- 需要

- 細部

- デバイス

- ダーマ

- 異なります

- 発見

- ディスプレイ

- ディスプレイ

- ドライブ

- 各

- 効果的に

- 暗号化

- 進化

- 実行

- 既存の

- エクステンション

- 2月2020

- 名

- フォロー中

- 次

- 形式でアーカイブしたプロジェクトを保存します.

- 発見

- から

- 機能性

- 受け

- 助成

- 助けます

- 階層

- HTTPS

- 巨大な

- 画像

- 情報

- install

- インターネット

- インターネットセキュリティー

- IT

- 自体

- キー

- 既知の

- 最新の

- 図書館

- LIMIT

- LINE

- リスト

- 場所

- ロック

- 見て

- 機械

- マルウェア

- 手動で

- ニーズ

- ニュース

- 次の

- 数

- 開いた

- その他

- Outlook

- パーティー

- パスワード

- 支払う

- 個人的な

- ピース

- パイプ

- ポイント

- 前

- 進む

- ラボレーション

- 演奏曲目

- 守る

- 保護

- プロバイダー

- 身代金

- ランサムウェア

- リモート

- 明らかに

- 安全性

- 同じ

- スキャニング

- セキュリティ

- Shadow

- シェアする

- 示す

- サイズ

- So

- ソフトウェア

- 一部

- 特定の

- スタートアップ

- 株

- 強い

- 続いて

- システム

- ターゲット

- 対象となります

- チーム

- 三

- 時間

- 今日

- トロイの

- 下

- アンロック

- つかいます

- users

- ユーティリティ

- バージョン

- ウェブサイト

- より広い

- ウィンドウズ

- 無し

- 作品

- XML

- あなたの