最近、ガスが話題になっています。 暗号メディアでは、 それはイーサリアム鉱山労働者の料金についてでした。 主流のメディアでは、それは古き良きガソリンについてであり、東海岸に沿って短期的にガソリンが不足していることも含まれています。 感謝 コロニアルパイプラインシステムに対するDarkSideランサムウェア攻撃の疑いがあります。これは、東海岸のディーゼル、ガソリン、ジェット燃料の供給量の45%を提供します。

ランサムウェアの場合、一般的に典型的なサイクルの繰り返しが見られます。最初は、攻撃、根本原因、フォールアウト、および組織が将来の攻撃を回避するために実行できる手順に焦点が当てられます。 次に、焦点はしばしば暗号通貨に向けられ始め、その認識された匿名性がランサムウェア攻撃の増加にどのように役立ち、より多くのサイバー犯罪者がゲームに参加するように促します。

ただし、サイバーセキュリティ攻撃の全体像を見ると、いくつかの傾向が現れています。 たとえば、サイバー攻撃による損失 成長しました 50年から2018年の間に2020%、世界的な損失は合計で1兆ドルを超えます。 これは、悪用可能なセキュリティの脆弱性の蔓延を物語る避けられない結論です。

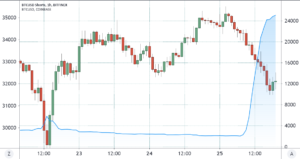

関連する 暗号交換ハッキングに関するレポート2011–2020

サイバー犯罪の増加は、スキルがほとんどないが、セキュリティで保護されていない組織が存在する無料のお金の機会から利益を得たいと考えている人々のために、ダークウェブで簡単に見つけられる既製の既製のマルウェアの利用可能性によっても促進されます。 重要なのは、犯罪者自身が戦略を進化させて、防御的なセキュリティの戦術、技術、手順(TTP)を回避し、収益性を維持できるようにしていることです。 暗号通貨が支払いの実行可能なオプションでなくなった場合、攻撃者はほぼ確実に別の支払いアプローチにピボットします。 彼らが暗号なしでこれらの組織を攻撃するのを単にやめるだろうという考えは信憑性に逆らいます。

これらのイベントの「根本原因」は、犯罪者に報酬を与えるために使用される支払い方法ではなく、企業を侵害することを可能にしたセキュリティギャップであり、明らかに、これらを犯している犯罪者がそこにいるという事実です。犯罪。

ランサムウェアがトレンドになっている(そしてDarkSide攻撃内で)と、この絶え間なく変化することがわかります 手口 実証。 ランサムウェアの初期の頃は、比較的カットされて乾燥していました。サイバー攻撃者は、ほとんどの場合、フィッシングメールやセキュリティで保護されていないリモートデスクトッププロトコルなどのソーシャルエンジニアリング攻撃を介して企業に侵入し、被害者のファイルを暗号化します。 被害者は電信送金または暗号化を介して身代金を支払い、ほとんどの場合、通常(常にではありませんが)ファイルを復号化する復号化キーを取得します。 もうXNUMXつの方法は、被害者が支払いを行わないことを選択し、バックアップからファイルを復元するか、データの損失を受け入れることです。

サイバー攻撃の戦術

2019年後半頃、これらの脅威に対応するためのバックアップ戦略を準備する企業が増え、支払いを拒否しました。 Mazeランサムウェアグループなどのランサムウェアアクターが出現し、進化し、戦術を変えました。 彼らはデータを盗み出し、被害者を恐喝し始めました。「支払うか、私たちがあなたから盗んだ機密データも公開します。」 これにより、ランサムウェア攻撃のコストが大幅に増大し、企業の問題から通知イベントに効果的に変換され、データの発見、さらに多くの法律顧問と公的監視が必要になり、支払いの障害を回避する方法を見つけるという攻撃者の決意が示されました。 (コロニアルパイプライン攻撃の背後にあるグループであると考えられているDarkSideは、法外なグループです。)上記のレポートで引用されているように、別の傾向は、犠牲者のターゲットを増やし、より高い金額を支払うことができる人を見つけることです。 、および公開したくないデータを持っている人。

サイバー攻撃者は、攻撃する誰かまたは組織が存在する限り、戦術を進化させ続けます。 彼らはハッキングの開始以来そうしています。 暗号通貨やサイバー犯罪の前は、犯罪者への匿名支払いのオプションとして、夜間に現金をバッグに入れ、電信送金を行っていました。 彼らは支払い方法を探し続け、暗号の利点(経済的自由、検閲への抵抗、個人のプライバシーとセキュリティ)は、その便利さを魅力的に感じるかもしれない犯罪者にとっての魅力の欠点をはるかに上回ります。 暗号を無効にすることは犯罪を排除しません。

企業内のすべてのセキュリティギャップを埋めることは、(おそらく)不可能でさえ難しいかもしれません。 ただし、定期的なパッチ適用やセキュリティ認識トレーニングなどのセキュリティの基礎がスキップされることがよくあります。これらは、ランサムウェアのリスクを軽減するのに大いに役立ちます。 賞品ではなく、標的である企業に目を向けましょう。 または、次に他のすべての金融犯罪のせいにするかもしれません。

この記事には、投資に関するアドバイスや推奨事項は含まれていません。 すべての投資と取引の動きにはリスクが伴い、読者は決定を下す際に独自の調査を行う必要があります。

ここで表明された見解、考え、意見は著者だけのものであり、必ずしもCointelegraphの見解や意見を反映または表明するものではありません。

マイケル・パークリン はShapeShiftの最高情報セキュリティ責任者であり、製品、サービス、およびエンタープライズのすべてのセキュリティプラクティスを監督すると同時に、業界のベストプラクティスに準拠またはそれを超えていることを確認しています。 ブロックチェーンと暗号化で4年以上の経験を持つ彼は、サイバーセキュリティとブロックチェーン固有の方法論の両方を使用してセキュリティのベストプラクティスが採用されることを保証するチームを率いています。 Perklinは、CryptoCurrency Certification Consortium(CXNUMX)の社長であり、複数の業界委員会に参加しており、何百ものグローバル組織で使用されているCryptoCurrency Security Standard(CCSS)の共著者です。

ソース:https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- アドバイス

- すべて

- amp

- 匿名

- 周りに

- 記事

- 賃貸条件の詳細・契約費用のお見積り等について

- バックアップ

- BBC

- BEST

- ベストプラクティス

- ブロックチェーン

- 違反

- 例

- 現金

- 原因となる

- 検閲

- 認証

- チーフ

- 最高情報セキュリティ責任者

- 合同グラフ

- 会社

- 続ける

- コスト

- 犯罪

- 犯罪

- 犯罪者

- クリプト

- 暗号交換

- cryptocurrency

- サイバー攻撃

- サイバー犯罪

- サイバー犯罪者

- サイバーセキュリティ

- ダークウェブ

- データ

- 発見

- ドル

- 早い

- エンジニアリング

- Enterprise

- エンタープライズセキュリティ

- イーサリアム

- イベント

- イベント

- 交換

- 悪用する

- 目

- 放射性降下物

- 法定通貨

- ファイナンシャル

- 発見

- フォーカス

- 自由

- ガソリンタンク

- 基礎

- 未来

- ゲーム

- ギャップ

- GAS

- グローバル

- 良い

- グループ

- ハッキング

- ハック

- こちら

- 認定条件

- HTTPS

- 何百

- 含めて

- 増える

- 産業を変えます

- 情報

- 情報セキュリティー

- 投資

- IT

- キー

- リーガルポリシー

- 長い

- マクロ

- 主流

- 主流メディア

- 作成

- マルウェア

- マカフィー

- メディア

- ニュース

- 通知

- 役員

- 意見

- オプション

- オプション

- その他

- 補修

- 支払う

- 支払い

- 支払い

- フィッシング詐欺

- 画像

- 枢軸

- 現在

- 社長

- プライバシー

- プライバシーとセキュリティ

- プロダクト

- 利益

- 公共

- パブリッシュ

- 身代金

- ランサムウェア

- ランサムウェア攻撃

- ランサムウェア攻撃

- 読者

- 減らします

- レポート

- 研究

- リスク

- セキュリティ

- shapeshift

- shared

- So

- 社会

- ソーシャルエンジニアリング

- ストール

- 供給

- 戦術

- ターゲット

- 脅威

- トレーディング

- トレーニング

- トレンド

- トレンド

- 脆弱性

- ウェブ

- 誰

- ワイヤー

- 以内