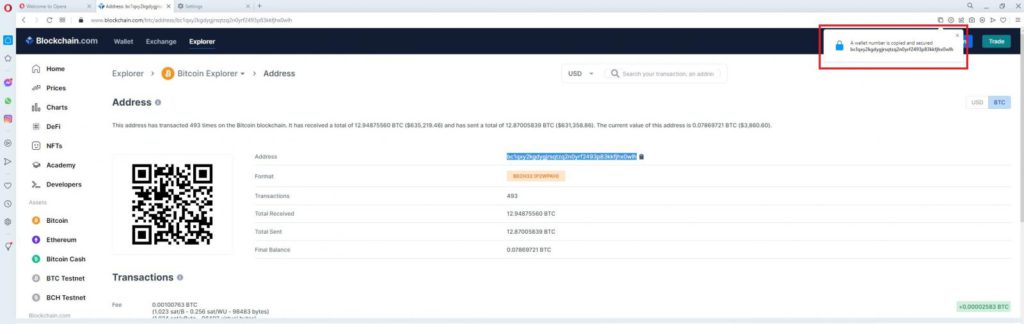

クリップボードハイジャッカーは、長い英数字のウォレットアドレスを覚えておくと暗号通貨取引が面倒になる可能性があることを知っています。たとえば、ビットコイン アドレスの長さは 26 ~ 35 文字です。

たった 1 文字の間違いや欠落により、暗号が失われ、回復不能になる可能性があります。したがって、各文字を正確に修正する必要がある場合、コピー アンド ペーストは非常に魅力的に見えることがあります。

しかし、サイバー犯罪者は、仮想通貨の送金を自分のウォレットに直接転送するために、Control + C / Cmd + C への依存を当てにしています。

数秒のうちに、何ヶ月もコンピュータ上にマルウェアが隠されていた犯罪者に暗号通貨を直接送信することができます。

比較的単純な悪意のあるコードにより、Windows OS を実行しているコンピュータのクリップボードに保存されているウォレット アドレスが置き換えられます。

これは、マークが貼り付け (Control + P / Cmd + P) を押したときに、無意識のうちにクリップボード ハイジャッカーのアドレスが入力されたことを意味します。

続きを読む: 800万ドルのビットコインを盗んだXNUMX代のクリップボードハッカーはまだそれで逃げることができます

XNUMXつのReddit user 仮想通貨取引所 Kraken と Monero ウォレットの間で取引を試みた際に、コピー&ペーストされたウォレット アドレスが直前に変更されたことを発見できたのは幸運でした。

「Kraken からウォレットのアドレスをコピーして貼り付けると、貼り付けたアドレスは同じではありません。これは正常ですか、それともウイルスですか?」と Reddit ユーザーは尋ねました。

別のユーザー 発見 Windows 10 ユーザー向けのプライバシーに関するベスト プラクティスに関する Reddit の投稿に隠されたクリップボード ハイジャック マルウェア。

クリップボードのハイジャックはコピー&ペーストと同じくらい簡単です

クリップボードのハイジャックは本質的には受動的な詐欺です。悪意のある者がユーザーをだましてソフトウェアをインストールさせ、盗まれた暗号が侵入します。

AV-Test によると、 1億 インターネット上のマルウェア。そのソフトウェアの半分以上はトロイの木馬であり、一見無害に見えるプログラムに悪意のあるコードが隠されています。

最悪の点は、暗号通貨泥棒を志す人はコーディングが特に得意である必要さえないことです。オンラインで無料で入手できる、クリップボード ハイジャック ソフトウェアがいくつかあります。

2018 年、英国のティーンエイジャー XNUMX 人が、 16ビットコイン以上を盗む (今日では650,000万ドル相当)。クリップボードハイジャックコードは、Redditで共有されたダウンロード可能な暗号ウォレット内に密輸されました。

ただし、クリップボード ハイジャック キャンペーンの中には、より大規模に活動しているものもあります。 BleepingComputer は 1 つのマルウェアを追跡しました。 モニター 2万以上の暗号アドレス。

2019 年初頭、史上初の Android クリップボード ハイジャック マルウェアが発生しました。 発見 偽のMetaMaskアプリに隠されたGoogle Playストア。

同様に、ハッカーはこの手法を使用して機密データや法定通貨を盗むことができます。クリップボード ハイジャッカーは、マルウェアを使用して、クリップボードに追加された銀行詳細やクレジット カード番号を収集する可能性があります。

クリップボードをハッカーから守る方法

ハイジャックされたクリップボードを介した暗号通貨の盗難は比較的新しい問題ですが、おそらくあなたも以前にクリップボードをハイジャックされたことがあるでしょう。

多くの場合、ニュース Web サイトでは、クリップボードに追加された記事の抜粋へのリンクまたはクレジットが追加されます。ただし、このテクノロジーのより邪悪なバージョンの被害者のほとんどは、手遅れになるまで気付かないでしょう。

サイバー犯罪者は、マシンにマルウェアを侵入させるための新しい攻撃ベクトルを常に考え出しています。

実際、Reversing Labs は 760 年頃に発見しました。 例 オープンソース ソフトウェア リポジトリ Ruby Gems 全体にわたるハイジャック コードの数。

世界中の開発者が Ruby Gems などのリポジトリに貢献し、ライブラリにあるコードを商用ソフトウェアに組み込んでいます。したがって、ウイルス対策ソフトウェアを最新の状態に保つことが不可欠です。

Web ブラウザ Opera 84 には、貼り付けられた情報に対する直前の変更を監視する「貼り付け保護」機能が搭載されています。 Opera ブラウザは Windows、Linux、macOS 上で実行できます。

続きを読む: ハッカーは無制限の「エーテル」を印刷できたかもしれませんが、代わりに2万ドルのバグ報奨金を選択しました

「ペースト保護は[クリップボードのハイジャック]からあなたを守ります。 Opera ブラウザで機密データをコピーすると、しばらくの間、またはデータを貼り付けるまで、データの変更が監視されます。外部アプリケーションによってデータが変更された場合、警告が表示されます」と Opera 氏は述べています (、 ソフトペディア ニュース)。

でも最終的には。最善の防御線は、宛先アドレスを一度に 1 文字ずつ入力することです。 それが正しいことを三重にチェックします。

フォローをお願いします Twitter より多くの情報に基づいたニュースのために。

今すぐ公開:進行中の調査ポッドキャストシリーズの最初のXNUMXつのエピソード 革新:ブロックチェーンシティ.

ポスト クリップボードの乗っ取りから暗号を安全に保つ方法は次のとおりです 最初に登場した PROTOS.

- "

- 000

- 10

- 2019

- 84

- 私たちについて

- 越えて

- Action

- 住所

- アドレス

- アンドロイド

- アプリ

- 申し込み

- 周りに

- 記事

- 利用できます

- 銀行

- BEST

- Bitcoin

- ビットコイン財布

- 逃げるコンピュータ

- ブロックチェーン

- 英国の

- ブラウザ

- バグ

- キャンペーン

- 変化する

- コード

- コーディング

- 到来

- コマーシャル

- 貢献する

- コントロール

- 可能性

- クレジット

- クレジットカード

- 刑事上の

- クリプト

- 暗号交換

- クリプトウォレット

- cryptocurrency

- サイバー犯罪者

- データ

- 防衛

- 直接に

- 発見

- 早い

- 入力されました

- 本質的な

- 例

- 交換

- 偽

- 特徴

- 法定通貨

- 名

- 発見

- 受け

- 良い

- でログイン

- Google Playで

- Google Playストア

- ハッカー

- 収穫

- ハイジャック

- 認定条件

- How To

- HTTPS

- 情報

- インターネット

- 保管

- クラーケン

- ラボ

- より大きい

- 可能性が高い

- LINE

- LINK

- linuxの

- 長い

- 機械

- MacOSの

- マルウェア

- マネージド

- マーク

- MetaMask

- 百万

- Monero

- ヶ月

- 他には?

- 最も

- ニュース

- 通常の

- 番号

- オンライン

- Opera

- オペレーティング

- さもないと

- 自分の

- 特に

- ピース

- プレイ

- Playストア

- ポッドキャスト

- プライバシー

- プログラム

- 保護

- 倉庫

- ロール

- ラン

- ランニング

- 安全な

- 前記

- 規模

- 詐欺

- shared

- 簡単な拡張で

- So

- ソフトウェア

- 一部

- Spot

- ストール

- 盗まれました

- 店舗

- テクノロジー

- ティーンエイジャー

- 世界

- 盗難

- 時間

- 今日

- 取引する

- 取引

- 転送

- トロイの

- us

- つかいます

- users

- 犠牲者

- ビデオ

- ウイルス

- 財布

- 財布

- ウェブサイト

- 誰

- ウィンドウズ

- 世界

- 価値

- ユーチューブ