ユーザーは GPG が提供する暗号化保護を利用して、秘密にしておきたいファイルやデータを保護できます。

このガイドでは、Linux、Mac、またはWindowsコンピューターでオープンソースソフトウェアを使用してファイルを暗号化するためのオプションについて説明します。 次に、このデジタル情報を距離と時間を超えて、自分自身または他の人に転送できます。

プログラム「GNUPrivacyGuard」(GPG)は、PGP(Pretty Good Privacy)のオープンソースバージョンであり、次のことを可能にします。

- パスワードを使用した暗号化。

- 公開/秘密鍵暗号を使用した秘密メッセージング

- メッセージ/データ認証(デジタル署名と検証を使用)

- 秘密鍵認証(ビットコインで使用)

オプションOne

オプションXNUMXは、以下で説明するものです。 任意のパスワードを使用してファイルを暗号化できます。 パスワードを持っている人なら誰でも、ファイルのロックを解除(復号化)してファイルを表示できます。 問題は、どのようにしてパスワードを安全な方法で誰かに送信するかということです。 元の問題に戻ります。

オプション2

オプションXNUMXはこのジレンマを解決します (ハウツーはこちら)。 パスワードでファイルをロックする代わりに、誰かの公開鍵でファイルをロックすることができます—その「誰か」がメッセージの意図された受信者です。 公開鍵は対応する秘密鍵から取得され、秘密鍵(「誰か」だけが持っている)はメッセージのロックを解除(復号化)するために使用されます。 この方法では、機密性の高い(暗号化されていない)情報は送信されません。 非常に素晴らしい!

公開鍵は、インターネット上で安全に配布できるものです。 私のは こちら、 例えば。 それらは通常、キーサーバーに送信されます。 キーサーバーは、公開キーを格納するノードのようなものです。 彼らは人々の公開鍵のコピーを保持し、同期します。 これがXNUMXつです:

あなたは私の入ることができます email 結果から私の公開鍵を見つけます。 私もそれを保存しました こちら サーバーで見つけたものを比較できます。

オプション3

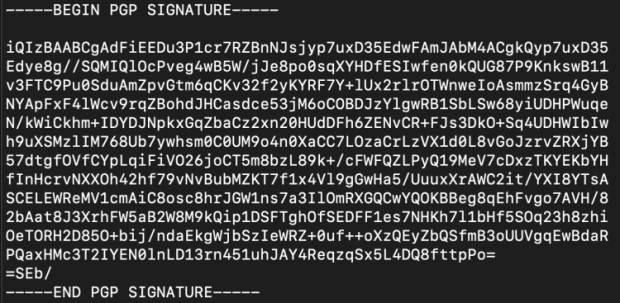

オプションXNUMXは、秘密のメッセージに関するものではありません。 メッセージの配信中にメッセージが変更されていないことを確認することです。 秘密鍵を持っている人がいることで機能します 符号 いくつかのデジタルデータ。 データは文字でもソフトウェアでもかまいません。 署名のプロセスにより、デジタル署名(秘密鍵と署名されるデータから派生した多数)が作成されます。 デジタル署名は次のようになります。

これは、「開始」信号で始まり、「終了」信号で終わるテキストファイルです。 その間には、実際に膨大な数をエンコードする一連のテキストがあります。 この数値は、秘密鍵(巨大な数値)とデータ(実際には常に数値でもあります。すべてのデータはコンピューターに対してXNUMXとXNUMXです)から導出されます。

元の作成者が署名してからデータが変更されていないことを誰でも確認できます。

- 公開鍵

- 且つ

- 署名

クエリへの出力はTRUEまたはFALSEになります。 TRUEは、ダウンロードしたファイル(またはメッセージ)が、開発者が署名してから変更されていないことを意味します。 とてもかっこいい! FALSEは、データが変更されたか、間違った署名が適用されていることを意味します。

オプションXNUMX

オプションXNUMXはオプションXNUMXと似ていますが、データが変更されていないかどうかをチェックする代わりに、TRUEは、提供された公開鍵に関連付けられた秘密鍵によって署名が生成されたことを意味します。 言い換えれば、署名した人は私たちが持っている公開鍵の秘密鍵を持っています。

興味深いことに、クレイグ・ライトが中本聡であることを証明するために必要なことはこれだけです。 彼は実際にコインを使う必要はありません。

聡が所有するアドレス(公開鍵と同様)はすでにあります。 その後、クレイグは、「私は本当にサトシです、ハハ!」などのメッセージと組み合わせて、それらのアドレスへの秘密鍵を使用して署名を作成できます。 次に、メッセージ、署名、およびアドレスを組み合わせて、彼がSatoshiである場合はTRUEの結果を取得し、そうでない場合はCRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUDの結果を取得できます。

オプションXNUMXとXNUMX—違い。

それは実際にはあなたが何を信頼するかという問題です。 送信者が所有している公開鍵の秘密鍵を所有していると信頼できる場合、検証ではメッセージが変更されていないことを確認します。

秘密鍵と公開鍵の関係を信頼しない場合、検証はメッセージの変更ではなく、鍵の関係に関するものです。

FALSEの結果の場合はどちらか一方です。

TRUEの結果が得られた場合は、キーの関係が両方とも有効であり、署名が生成されてからメッセージが変更されていないことがわかります。

コンピューター用のGPGを入手する

GPGにはすでにLinuxオペレーティングシステムが付属しています。 Macを使用するのに不幸な場合、または神がWindowsコンピュータを禁止している場合は、GPGを使用してソフトウェアをダウンロードする必要があります。 ダウンロードの手順とそれらのオペレーティングシステムでの使用方法については、こちらをご覧ください。

ソフトウェアのグラフィカルコンポーネントを使用する必要はありません。すべてをコマンドラインから実行できます。

パスワードを使用したファイルの暗号化

シークレットファイルを作成します。 これは、単純なテキストファイル、多数のファイルを含むzipファイル、またはアーカイブファイル(tar)の場合があります。 データの機密性に応じて、エアギャップのあるコンピューターでファイルを作成することを検討してください。 WiFiコンポーネントなしで構築され、ケーブルでインターネットに接続されないデスクトップコンピューター、またはRaspberry PiZerov1.3を非常に安価に構築できます。 ここでの指示。

ターミナル(Linux / Mac)またはCMD.exe(Windows)を使用して、ファイルを置いた場所に作業ディレクトリを変更します。 それが意味をなさない場合は、インターネットを検索してください。XNUMX分で、オペレーティングシステムに固有のファイルシステムをナビゲートする方法を学ぶことができます(「YouTubeナビゲートファイルシステムコマンドプロンプト」を検索し、オペレーティングシステムの名前を含めます)。

正しいディレクトリから、次のようにファイル(たとえば、「file.txt」)を暗号化できます。

gpg -c ファイル.txt

これは、「gpg」、スペース、「-c」、スペース、そしてファイルの名前です。

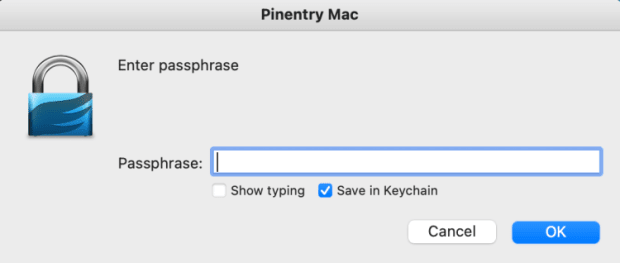

次に、パスワードの入力を求められます。 これにより、新しいファイルが暗号化されます。 MacでGPGSuiteを使用している場合は、「キーチェーンに保存」がデフォルトでチェックされていることに注意してください(以下を参照)。 特に機密性の高い場合は、このパスワードを保存しないことをお勧めします。

どちらのOSを使用していても、パスワードは10分間メモリに保存されます。 次のようにクリアできます。

gpg-connect-agent reloadagent / bye

ファイルが暗号化されると、元のファイルは(暗号化されていない状態で)残り、新しいファイルが作成されます。 オリジナルを削除するかどうかを決める必要があります。 新しいファイルの名前は元のファイルと同じになりますが、最後に「.gpg」が付きます。 たとえば、「file.txt」は「file.txt.gpg」という名前の新しいファイルを作成します。 次に、必要に応じてファイルの名前を変更できます。または、上記のコマンドに次のようにオプションを追加して、ファイルに名前を付けることもできます。

gpg -c –MySecretFile.txt file.txt を出力

ここでは、「gpg」、スペース、「-c」、スペース、「– output」、スペース、必要なファイル名、スペース、暗号化するファイルの名前があります。

ファイルの復号化を練習することをお勧めします。 これはXNUMXつの方法です。

gpgファイル.txt.gpg

これは、「gpg」、スペース、および暗号化されたファイルの名前です。 オプションを入力する必要はありません。

GPGプログラムは、ユーザーの意味を推測し、ファイルの復号化を試みます。 ファイルを暗号化した直後にこれを行うと、パスワードがコンピュータのメモリに残っているため(10分間)、パスワードの入力を求められない場合があります。 それ以外の場合は、パスワードを入力する必要があります(GPGではパスフレーズと呼ばれます)。

「ls」コマンド(Mac / Linux)または「dir」コマンド(Windows)を使用すると、「。gpg」拡張子のない新しいファイルが作業ディレクトリに作成されていることがわかります。 (Mac / Linux)のコマンドプロンプトから読み取ることができます。

猫ファイル.txt

ファイルを復号化する別の方法は、次のコマンドを使用することです。

gpg -d ファイル.txt.gpg

これは以前と同じですが、「-d」オプションもあります。 この場合、新しいファイルは作成されませんが、ファイルの内容が画面に出力されます。

次のように、ファイルを復号化して出力ファイルの名前を指定することもできます。

gpg -d –出力 file.txt file.txt.gpg

ここに、「gpg」、スペース、厳密には必須ではない「-d」、スペース、「– output」、スペース、必要な新しいファイルの名前、スペース、そして最後にファイルの名前があります。復号化しています。

暗号化されたファイルの送信

これで、このファイルをUSBドライブにコピーするか、電子メールで送信できます。 暗号化されています。 パスワードが適切で(長くて複雑である)、解読できない限り、誰もそれを読むことはできません。

このメッセージは、電子メールまたはクラウドに保存することで、他の国の自分に送信できます。

一部の愚かな人々は、ビットコインの秘密鍵を暗号化されていない状態でクラウドに保存しましたが、これは途方もなく危険です。 ただし、ビットコインの秘密鍵を含むファイルが強力なパスワードで暗号化されている場合は、より安全です。 これは、「Bitcoin_Private_Keys.txt.gpg」と呼ばれていない場合に特に当てはまります–そうしないでください!

警告:ビットコインの秘密鍵情報をコンピューターに置くことを決して勧めていないことを理解することが重要です(ハードウェア財布 これを行う必要がないようにするために作成されました)。 ここで説明しているのは、私の指導の下での特別な場合です。 の私の学生 指導プログラム 彼らが何をしているのかを知り、エアギャップのあるコンピューターのみを使用し、すべての潜在的なリスクと問題、およびそれらを回避する方法を知っています。 あなたがセキュリティの専門家であり、あなたが何をしているのかを正確に知っているのでない限り、コンピュータにシードフレーズを入力しないでください。ビットコインが盗まれても私を責めないでください!

暗号化されたファイルは別の人に送信することもでき、パスワードは別の通信デバイスを使用して個別に送信することもできます。 これは、このガイドの冒頭で説明したオプションXNUMXと比較して、より単純で安全性の低い方法です。

実際には、距離と時間にまたがる秘密のメッセージの配信を構築するためのさまざまな方法があります。 これらのツールを知っていて、すべてのリスクとシナリオについて慎重に考えれば、適切な計画を立てることができます。 または、私がお手伝いします。

頑張って、そして幸せなビットコイン!

これはArmanTheParmanによるゲスト投稿です。 表明された意見は完全に独自のものであり、必ずしもBTCIncまたは Bitcoin Magazine.

- 10

- 私たちについて

- 越えて

- 住所

- アドレス

- 利点

- すべて

- 既に

- 常に

- 別の

- Archive

- 認証

- 利用できます

- 開始

- さ

- 以下

- Bitcoin

- BTC

- BTC Inc

- ビルド

- 束

- ケーブル

- 例

- 変化する

- 点検

- 小切手

- クラウド

- コイン

- 組み合わせた

- コミュニケーション

- 比べ

- コンピュータ

- 交流

- 中身

- 対応する

- 可能性

- 国

- クレイグ·ライト

- 作ります

- 作成した

- 作成します。

- 作成

- 暗号

- データ

- 配達

- によっては

- デスクトップ

- Developer

- デバイス

- 異なります

- デジタル

- 距離

- 配布

- そうではありません

- ダウンロード

- ドライブ

- 間に

- 心強い

- 終了

- 巨大な

- 入力します

- 特に

- すべてのもの

- 例

- 除く

- エキスパート

- 表現

- 最後に

- 発見

- 受け

- 良い

- ゲスト

- ゲストのポスト

- ガイド

- ハッピー

- 持って

- こちら

- 認定条件

- How To

- HTTPS

- アイデア

- 重要

- その他の

- include

- 情報

- インターネット

- IT

- キー

- キー

- 大

- LEARN

- LINE

- linuxの

- 長い

- 運

- MAC

- 製

- 作る

- 問題

- 手段

- メモリ

- メッセージング

- かもしれない

- 必ずしも

- ノード

- 数

- 提供

- オペレーティング

- オペレーティングシステム

- OS

- 意見

- オプション

- オプション

- その他

- さもないと

- 自分の

- 所有している

- 特に

- パスワード

- のワークプ

- おそらく

- 人

- フレーズ

- 潜在的な

- 練習

- かなり

- プライバシー

- プライベート

- 秘密鍵

- 秘密鍵

- 問題

- 問題

- プロセス

- 作り出す

- 生産された

- 演奏曲目

- 守る

- 保護

- 公共

- 公開鍵

- 公開鍵

- 反映する

- 関係

- 残る

- の提出が必要です

- リスク

- リスキーな

- 聡

- 聡中本

- 画面

- を検索

- 安全に

- セキュリティ

- シード

- センス

- 同様の

- 簡単な拡張で

- から

- ソフトウェア

- 解決する

- 一部

- 誰か

- 何か

- スペース

- 特別

- 過ごす

- 都道府県

- 店舗

- 強い

- システム

- 取得

- ターミナル

- 時間

- 豊富なツール群

- 輸送

- 信頼

- Ubuntu

- わかる

- アンロック

- USB

- つかいます

- 通常

- Verification

- 確認する

- 詳しく見る

- この試験は

- 誰

- 無線LAN

- ウィンドウズ

- 無し

- 言葉

- ワーキング

- 作品

- でしょう

- ゼロ