読書の時間: 5 分

読書の時間: 5 分

サイバー犯罪者とサイバーセキュリティの戦士の間の武装競争は、非常に急速に増加しています。 マルウェアの作成者は、検出され中和されたマルウェアに新しいより洗練されたサンプルで即座に対応し、最新のマルウェア対策製品をバイパスします。 GandCrabは、このような新世代マルウェアの明るい代表です。

2018年XNUMX月に最初に発見された、この洗練された狡猾で絶えず変化するランサムウェアには、すでにXNUMXつのバージョンがあり、互いに大きく区別されています。 サイバー犯罪者は、より強力な暗号化と検出を回避するための新機能を常に追加しています。 最後に発見されたComodoマルウェアアナリストのサンプルには、まったく新しいものがあります。それは、Tiny Encryption Algorithm(TEA)を利用して検出を回避します。

GandCrabの分析は、特定の新しい マルウェア、一部の研究者はこれを「ランサムウェアの新しい王」と呼んでいます。 これは、最新のマルウェアが新しいサイバーセキュリティ環境にどのように再調整するかを示す明確な例です。 それでは、GandCrabの進化について詳しく見ていきましょう。

歴史

ガンドクラブ v1

2018年XNUMX月に発見されたGandCrabの最初のバージョンは、一意のキーでユーザーのファイルを暗号化し、DASH暗号通貨の身代金を強要しました。 このバージョンは、RIG EKやGrandSoft EKなどのエクスプロイトキットを介して配布されました。 ランサムウェアは自分自身を「%appdata%Microsoft」 フォルダとシステムプロセスに注入 nslookup.exe.

それはに初期接続を行いました pv4bot.whatismyipaddress.com 感染したマシンのパブリックIPを見つけて実行する nslookup ネットワークに接続するプロセス gandcrab.bit a.dnspod.com "。ビット" トップレベルドメイン。

このバージョンはサイバースペースで急速に広まりましたが、その勝利はXNUMX月の終わりに停止しました。復号化プログラムが作成され、オンラインに配置されたため、被害者は加害者に身代金を支払うことなくファイルを復号化できました。

ガンドクラブ v2

サイバー犯罪者は答えに長く留まりませんでした:2週間で、GandCrabバージョンXNUMXがユーザーを襲いました。 新しい暗号化アルゴリズムがあり、復号化機能が役に立たなくなりました。 暗号化されたファイルの拡張子は.CRABで、ハードコードされたドメインは次のように変更されました ransomware.bitおよびzonealarm.bit。 このバージョンは、XNUMX月にスパムメールを介して広まった。

ガンドクラブ v3

次のバージョンはXNUMX月に登場し、被害者のデスクトップの壁紙を身代金ノートに変更する新しい機能が追加されました。 デスクトップと身代金バナーとの間の絶え間ない切り替えは、犠牲者により心理的な圧力をかけることを確実に目的としていました。 別の新機能は、RunOnce自動実行レジストリキーでした。

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

ガンドクラブ v4

最後に、Gandcrab v4の新しいXNUMX番目のバージョンがXNUMX月に登場し、新しい暗号化アルゴリズムを含むさまざまな重要な更新が行われました。 Comodoのアナリストが発見したように、マルウェアは検出を回避するためにTiny Encryption Algorithm(TEA)を使用しています。これは、対称暗号化ベースでDavid WheelerとRoger Needhamによって開発された最速かつ効率的な暗号アルゴリズムのXNUMXつです。

また、すべての暗号化ファイルの拡張子がCRABではなく.KRABになりました。

さらに、サイバー犯罪者はランサムウェアの拡散方法を変えました。 現在、それは偽のソフトウェアクラックサイトを通じて広まっています。 ユーザーがこのような「詰め込み」クラックをダウンロードして実行すると、ランサムウェアがコンピューターにドロップされます。

このような偽のソフトウェアクラックの例を次に示します。 Crack_Merging_Image_to_PDF.exe実際には、GandCrab v4です。

ユーザーがこのファイルを実行するとどうなるかを詳しく見てみましょう。

フードの下

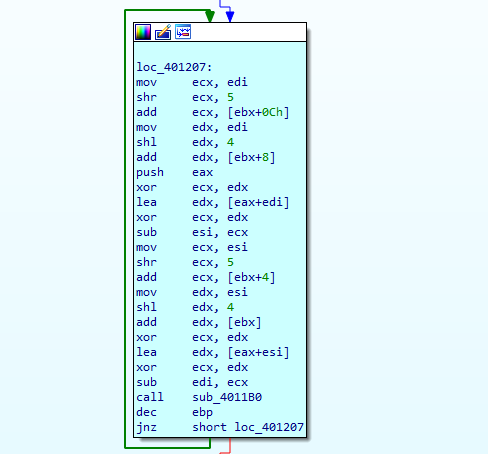

上記のように、 GandCrab ransomware 強力で高速なTEA暗号化アルゴリズムを使用して検出を回避します。 復号化ルーチン関数は、GandCrabプレーンファイルを取得します。

復号化が完了すると、元のGandCrab v4ファイルがドロップして実行され、強制レイドが開始されます。

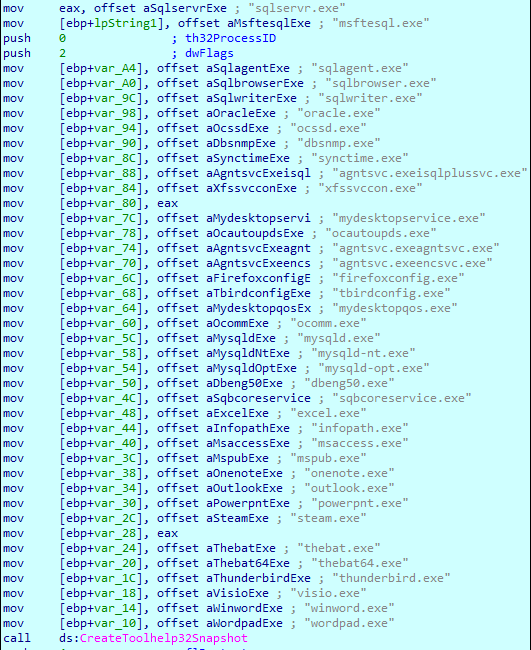

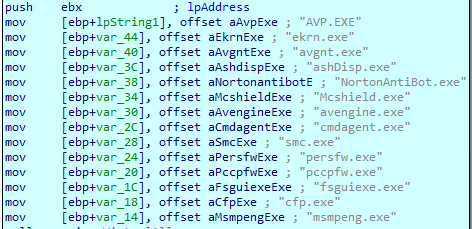

最初に、ランサムウェアはCreateToolhelp32Snapshot APIを使用して次のプロセスのリストをチェックし、実行中のプロセスを終了します。

次に、ランサムウェアはキーボードレイアウトをチェックします。 ロシア語である場合、GandCrabはすぐに実行を終了します。

URLプロセスの生成

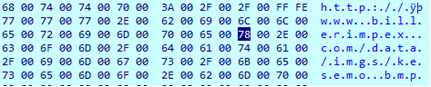

重要なことに、GandCrabは特定のランダムアルゴリズムを使用して各ホストのURLを生成します。 このアルゴリズムは、次のパターンに基づいています。

http://{host}/{value1}/{value2}/{filename}.{extension}

マルウェアはパターンのすべての要素を一貫して作成し、一意のURLを生成します。

右側の列にマルウェアによって作成されたURLが表示されます。

情報収集

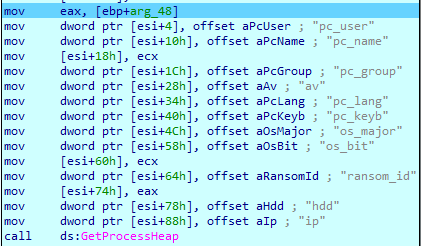

GandCrabは、感染したマシンから次の情報を収集します。

次に、 アンチウイルス ランニング…

…そして、システムに関する情報を収集します。 その後、収集したすべての情報をXORで暗号化し、コマンドアンドコントロールサーバーに送信します。 重要なことに、ロシア語でわいせつな言語である「jopochlen」キー文字列を暗号化するために使用します。 これは、マルウェアがロシアで発生したことを示すもうXNUMXつの明確な兆候です。

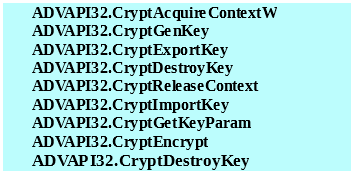

鍵の生成

ランサムウェアは、Microsoft Cryptographic Providerと次のAPIを使用して秘密鍵と公開鍵を生成します。

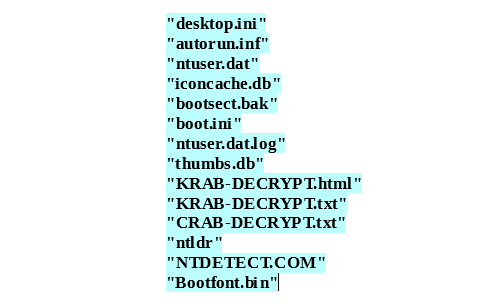

暗号化プロセスを開始する前に、マルウェアはいくつかのファイルをチェックします…

…および暗号化中にそれらをスキップするフォルダー:

これらのファイルとフォルダーは、ランサムウェアが適切に機能するために必要です。 その後、GandCrabは被害者のファイルの暗号化を開始します。

身代金

身代金

暗号化が終了すると、GandCrabは身代金メモであるKRAB-DECRYPT.txtファイルを開きます。

被害者が加害者の指示に従い、TORサイトにアクセスすると、カウンター付きの身代金バナーが見つかります。

身代金の支払い方法に関する支払いページの内容の詳細な説明。

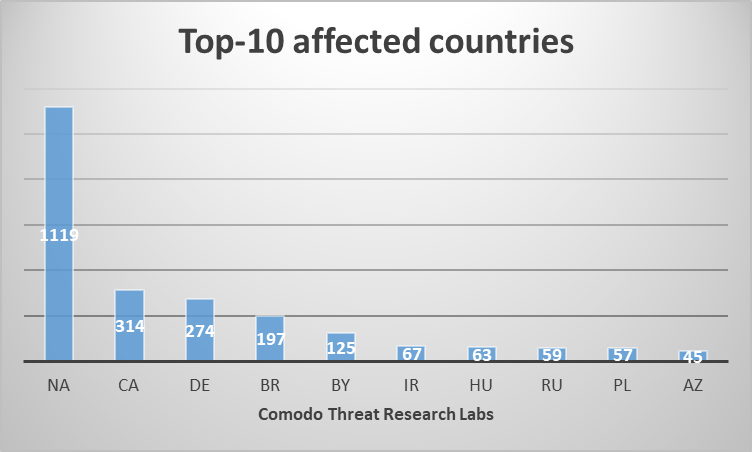

Comodoサイバーセキュリティ研究チームは、GandCrab通信IPを追跡しました。 以下は、このIPリストの上位XNUMXか国です。

GandCrabは世界中のユーザーにヒットしました。 マルウェアの影響を受けた上位XNUMXか国のリストを次に示します。

コモド脅威研究所の責任者であるファティ・オーハンは、次のように述べています。 「明らかに、私たちはサイバーセキュリティ分野のすべてのプロセスが激しく触媒作用を発揮している時代の最先端にいます。 マルウェアは量だけでなく、即座に模倣する能力も急速に高まっています。 に コモドサイバーセキュリティ2018年第XNUMX四半期の脅威レポート、私たちはランサムウェアのダウンサイジングは力の再配置にすぎないと予測し、近い将来に更新されたより複雑なサンプルに直面するでしょう。 GandCrabの出現は、この傾向を明確に示し、実証しています。 したがって、サイバーセキュリティ市場は、まったく新しい種類のランサムウェアを搭載した、今後の攻撃の波に直面する準備ができているはずです。」

コモドで安全に暮らしましょう!

関連リソース:

無料トライアルを開始 インスタントセキュリティのスコアカードを無料で入手

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- 能力

- 私たちについて

- 上記の.

- 追加されました

- 添加

- 後

- アルゴリズム

- アルゴリズム

- すべて

- 既に

- アナリスト

- アナリスト

- &

- 別の

- 回答

- アンチウイルス

- API

- API

- 4月

- 攻撃

- 著者

- 回避

- バナー

- ベース

- ベース

- 以下

- の間に

- ビット

- ブログ

- 呼ばれます

- 変化する

- 変更

- 変化

- チェック

- 小切手

- クリア

- はっきりと

- コラム

- 来ます

- 注釈

- コミュニケーション

- コンプリート

- 複雑な

- コンピュータ

- お問合せ

- 接続

- 定数

- 絶えず

- 中身

- カウンター

- 国

- クラック

- 作成した

- 作成します。

- 暗号

- サイバー犯罪者

- サイバーセキュリティ

- サイバースペース

- ダッシュ

- デイビッド

- 解読する

- より深い

- 絶対に

- 実証します

- デスクトップ

- 詳細な

- 細部

- 検出された

- 検出

- 発展した

- DID

- 発見

- 配布

- ドキュメント

- ドメイン

- ドメイン

- ダウンロード

- ドロップス

- 間に

- 各

- エッジ(Edge)

- 効率的な

- 要素は

- メール

- では使用できません

- 暗号化

- 巨大な

- 環境

- イベント

- 誰も

- 進化

- 例

- 実行

- 悪用する

- 探査

- 顔

- 偽

- スピーディー

- 最速

- 特徴

- 特徴

- フィールド

- File

- もう完成させ、ワークスペースに掲示しましたか?

- 発見

- 名

- フォロー中

- 次

- 軍隊

- 第4

- 無料版

- 最も新鮮な

- から

- function

- 未来

- 集まり

- 生成する

- 生成

- 生成

- 世代

- 取得する

- Go

- ゴエス

- 良い

- 成長

- 起こる

- こちら

- ヒット

- ヒット

- host

- 認定条件

- How To

- HTTPS

- 直ちに

- in

- 含めて

- の増加

- 情報

- 初期

- インスタント

- を取得する必要がある者

- 説明書

- IP

- IT

- 自体

- 1月

- 7月

- キー

- キー

- 神様です。

- ラボ

- 言語

- 姓

- レイアウト

- させる

- リスト

- ローダ

- 長い

- 機械

- 製

- 作成

- マルウェア

- 3月

- 市場

- 最大幅

- 言及した

- Microsoft

- モダン

- 他には?

- 必要

- ネットワーク

- 新作

- 新しい特徴

- 次の

- ONE

- オンライン

- 開きます

- オリジナル

- その他

- 特定の

- パターン

- 支払う

- 支払い

- 支払い

- PHP

- シンプルスタイル

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- 予測

- 圧力

- プライベート

- プロセス

- ラボレーション

- 製品

- 正しく

- プロバイダー

- 公共

- 公開鍵

- 量

- 四半期

- すぐに

- レース

- ランダム

- 身代金

- ランサムウェア

- 反応する

- 準備

- 現実

- レジストリ

- 代表者

- 研究

- 研究者

- リソース

- 結果として

- 取り除きます

- リグ

- ラン

- ランニング

- ロシア

- ロシア人

- スコアカード

- 安全に

- セキュリティ

- すべき

- 符号

- 重要

- 著しく

- ウェブサイト

- サイト

- So

- ソフトウェア

- 一部

- 何か

- 洗練された

- スパム

- 特定の

- スピード

- 広がる

- 起動

- 開始

- 滞在

- 停止

- 強い

- そのような

- Tea

- チーム

- 情報

- 世界

- アプリ環境に合わせて

- もの

- 脅威

- 介して

- 全体

- 時間

- 〜へ

- トップレベル

- トップレベルドメイン

- Torの

- トレンド

- ユニーク

- 今後の

- 更新しました

- 更新版

- URL

- ユーザー

- users

- 利用

- 多様

- バージョン

- 、

- 被害者

- 犠牲者

- ウォリアーズ

- 波浪

- 週間

- この試験は

- 意志

- 無し

- 世界

- あなたの

- ゼファーネット