今朝目が覚めたとき、私たちのサイバーセキュリティ情報フィードは、Apple がセキュリティ ホールにパッチを適用したという「ニュース」であふれていました。「危険なバグ」、Mac を「無防備」にする可能性のある「重大な欠陥」、「アキレス腱」など、さまざまな説明がありました。 「macOS のかかと」。

私たちは通常、天気をチェックするために外を見る前に、さまざまなセキュリティ速報のメーリング リストをチェックすることを考えると、主に、Apple が密かに新しい勧告を一夜にして解き放ったかどうかを確認するためです…

…私たちは、まだ見たことのないバグレポートの書き込みの数に、実際に驚いたわけではありませんが、驚きました。

確かに、この報道は、Apple が前回の「すべての更新「、それ自体は攻撃から XNUMX 週間も経たないうちに iOS 16の謎のアップデートこれは、ブービー トラップされた Web ページを介してマルウェアを埋め込むために使用されたゼロデイ攻撃であることが判明しました。

今朝の「ニュース」は、Apple が単に別のアップデートをプッシュしただけでなく、それを通知メールで発表せず、会社自身でそれをリストすることさえせずに、静かにリリースしたことを暗示しているように思われました。 HT201222 セキュリティ ポータル ページ。

(そのリンクを保持します。 HT201222 リンク これは、Apple ユーザーの場合に便利です。パッチの混乱が生じた場合の出発点として役立ちます。)

これはバグですが、真新しいものではありません

ただし、良いニュースは、 私たちの提案に従いました XNUMX 週間前から、Apple デバイスが更新されたことを確認するために (たとえそれが自発的に更新されることを期待していたとしても)、この「アキレス」バグから保護するために必要な修正が既にあります。 CVE-2022-42821.

これは新しいバグではなく、Apple が発見したバグに関する新しい情報です。 先週修正.

明確に言うと、Apple のセキュリティ速報が正しければ、このバグは Apple のどのモバイル オペレーティング システムにも適用されず、macOS 13 Ventura バージョンでは適用されなかったか、すでに修正されていました。

つまり、説明されているバグは、macOS 11 Big Sur および macOS 12 Monterey のユーザーにのみ関連し、ゼロデイではなく、すでにパッチが適用されています。

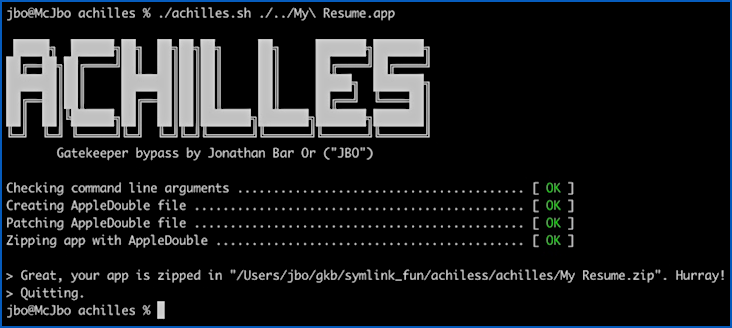

大騒ぎの理由は、パッチが数日間利用可能になった今、昨日公開された、かなり劇的なタイトルのマイクロソフトによる論文のようです ゲートキーパーのアキレス腱: macOS の脆弱性の発見.

確かに、Apple はこのバグについて大雑把に要約しただけでした。 アドバイザリ 1週間前:

Impact: An app may bypass Gatekeeper checks Description: A logic issue was addressed with improved checks. CVE-2022-42821: Jonathan Bar Or of Microsoft

このバグを悪用することは、何をすべきかを理解していればそれほど難しくありません。Microsoft のレポートでは、何が必要かが明確に説明されています。

ただし、いくつかの見出しにもかかわらず、Mac が「無防備」になるわけではありません。

簡単に言えば、ダウンロードされたアプリは、通常は信頼できるソースからのものではないというポップアップ警告を表示するものであり、Apple によって正しくフラグ付けされないことを意味します。 門番 システム。

Gatekeeper はアプリをダウンロードとして記録できず、実行すると通常の警告が回避されます。

(最初にダウンロードしたときのファイアウォール設定または Web フィルタリング セキュリティ ソフトウェアと同様に、Mac 上のアクティブなマルウェア対策および脅威ベースの動作監視ソフトウェアは引き続き有効になります。)

これはバグですが、実際には「重大」ではありません

特に、2022 年 XNUMX 月の Microsoft 独自のパッチ チューズデーの更新で 非常によく似た種類のバグ 単に「中程度」と評価された:

実際、Microsoft の同様の脆弱性は実際にはゼロデイ ホールであり、パッチが公開される前にサイバーセキュリティ コミュニティの外で知られ、悪用されていたことを意味します。

Microsoft のバグを次のように説明しました。

CVE-2022-44698: Windows SmartScreen Security Feature Bypass Vulnerability This bug is also known to have been expoited in the wild. An attacker with malicious content that would normally provoke a security alert could bypass that notification and thus infect even well-informed users without warning.

簡単に言えば、Windows セキュリティ バイパスは、Microsoft のいわゆる ウェブのマーク (MOTW) システムは、ダウンロードしたファイルに拡張属性を追加して、信頼できないソースからのものであることを示すことになっています。

Apple のセキュリティ バイパスは、似ているが異なる分野では失敗だった 門番 これは、ダウンロードしたファイルに拡張属性を追加して、それらが信頼できないソースからのものであることを示すことになっています。

何をするか?

責任を持って Gatekeeper の欠陥を Apple に開示し、 発表されたばかりのレポート、バグまたはそれがあなたのMacを配置した状態を説明するために「重大」または「無防備」という言葉を使用しませんでした…

…バグに名前を付けますが アキレス そしてそれを アキレス腱 おそらく、比喩的に飛躍しすぎたのでしょう。

結局のところ、古代ギリシャの伝説では、アキレスは、母親が赤ん坊の頃に魔法のステュクス川に彼を浸したため、戦闘中の怪我をほぼ完全に免れていました.

しかし、彼女はその過程で彼のかかとをつかまなければならず、最終的にパリスがアキレスを殺すために悪用した単一の脆弱な場所を彼に残しました.これは間違いなく危険な脆弱性であり、重大な悪用です.パリは事前に狙う場所を知っていたようです)。

幸いなことに、Microsoft 自身のゼロデイ バグと、Microsoft によって発見された Apple のバグの両方のケースで、セキュリティ バイパスの欠陥にパッチが適用されました。

したがって、両方の脆弱性を取り除くこと (アキレスをもう一方のかかとを持ったままステュクス川に効果的に浸すこと。これはおそらく彼の母親が最初にすべきことでした) は、最新の更新があることを確認するのと同じくらい簡単です.

- Macの場合、 つかいます: アップルメニュー > このMacについて > ソフトウェアの更新…

- Windowsの場合: つかいます 設定 > Windows Updateの > アップデートの確認

あなたは事前に知っています

私たちが言おうとしていること

つまり、 "遅延しないでください、

今日パッチを当てるだけです。」

![S3 Ep98: LastPass の物語 – パスワード マネージャーの使用をやめるべきか? 【音声+テキスト】 S3 Ep98: LastPass の物語 – パスワード マネージャーの使用をやめるべきですか? [音声 + テキスト] PlatoBlockchain データ インテリジェンス。垂直検索。あい。](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)