研究者らは、Hugging Face AI プラットフォーム上で 100 を超える悪意のある機械学習 (ML) モデルを発見しました。これにより、攻撃者はユーザーのマシンに悪意のあるコードを挿入できるようになります。

Hugging Face はセキュリティ対策を実装していますが、この調査結果は、攻撃者のためのバックドアを作成する可能性があるため、公開されているモデルを「武器化」するリスクの増大を浮き彫りにしています。

JFrog Security Research による調査結果は、ハッカーが ML を使用してユーザーを攻撃する方法を分析する進行中の研究の一部を形成します。

有害なコンテンツ

による記事によると、 コンピューティング、研究者らは、PyTorch や Tensorflow Keras など、Hugging Face AI プラットフォームでホストされているモデルを精査するための高度なスキャン システムを開発しました。

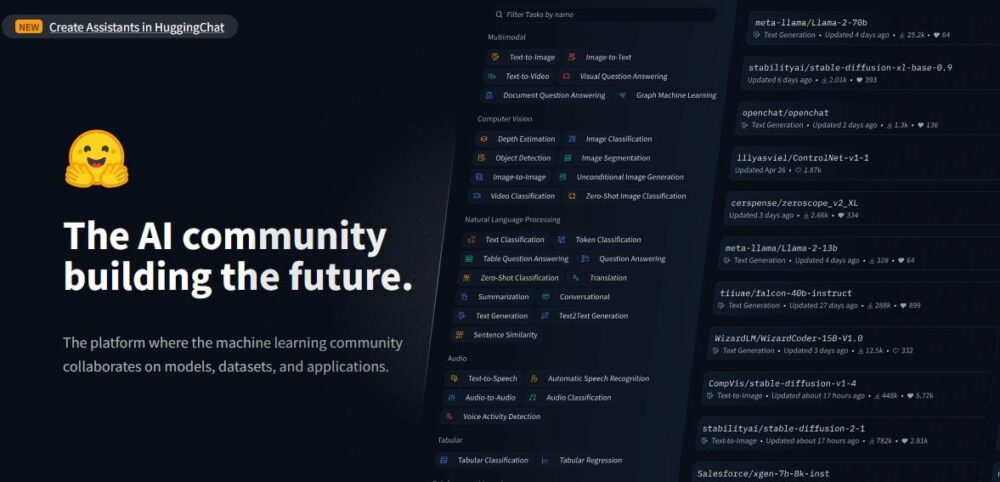

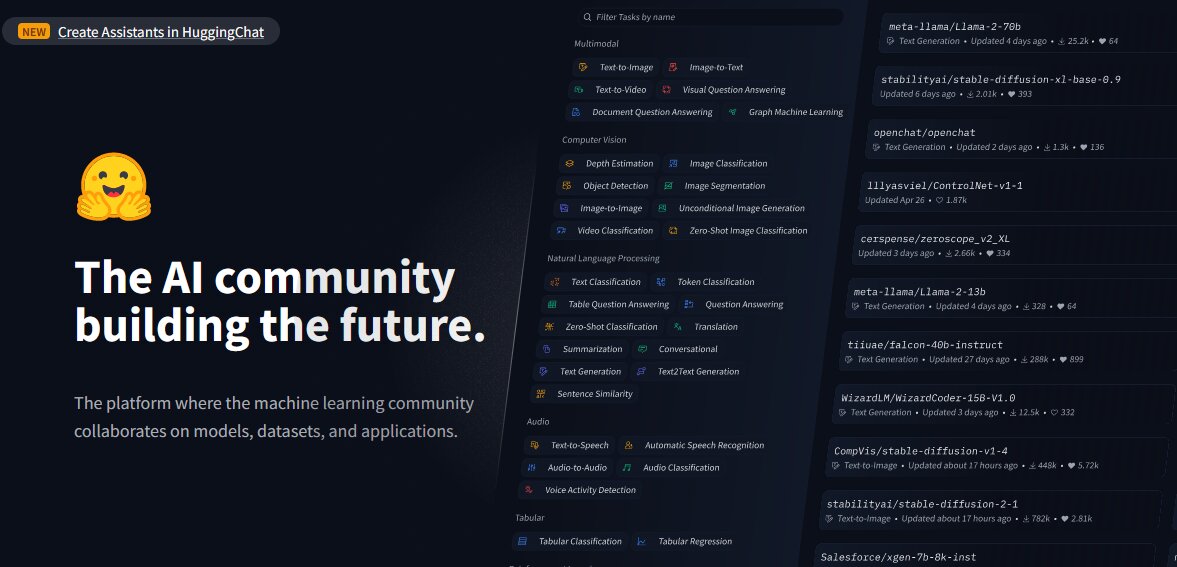

Hugging Face は、AI モデル、データセット、アプリケーションを共有するために開発されたプラットフォームです。モデルを分析したところ、研究者らは「一見無害に見えるモデル内」に有害なペイロードを発見しました。

これは、Hugging Face がマルウェアやピクルス スキャンなどのセキュリティ対策を実行しているにもかかわらずです。ただし、このプラットフォームは、潜在的に有害な可能性のあるモデルのダウンロードを制限しておらず、一般公開も可能です。 AIモデル ユーザーによって悪用され、武器化される可能性があります。

JFrog のセキュリティ研究者は、プラットフォームと既存のモデルを調査した結果、悪意のある機能を備えた約 100 の AI モデルを発見しました。 レポート.

報告書によれば、これらのモデルの一部はユーザーのマシン上でコードを実行することができ、「それによって攻撃者のための永続的なバックドアを作成する」という。

研究者らはまた、そのような発見は偽陽性を排除するとも指摘した。これらは、プラットフォーム上での悪意のあるモデルの蔓延を正確に表していると彼らは述べています。

また、お読みください。 Apple、EV市場減速後の自動車チームをAIにリダイレクト

例

JFrog のレポートによると、「憂慮すべき」事件の 1 つは、 パイトーチ モデル。伝えられるところによると、このモデルは「baller423」というユーザーによってアップロードされたもので、その後、Hugging Face プラットフォームから削除されました。

研究者らはモデルをさらに詳しく調べたところ、悪意のあるペイロードが含まれており、指定されたホスト (210.117.212.93) 上でリバース シェルを確立できることに気づきました。

JFrog の上級セキュリティ研究者 David Cohen 氏は次のように述べています。 潜在的に悪意のある外部サーバーへの直接接続を確立するため、単なる脆弱性の実証ではなく、潜在的なセキュリティ上の脅威を示しています」と彼は書いています。

これは、「Python の pickle モジュールの '_reduce_' メソッドを利用して、モデル ファイルのロード時に任意のコードを実行し、従来の検出方法を効果的にバイパスします。」

研究者らはまた、同じペイロードが異なる IP アドレスへの接続を作成していたことも認識しており、「オペレーターは悪意のあるハッカーではなく研究者である可能性があることを示唆している」としている。

モーニングコール

JFrogチームは、この調査結果はHugging Faceに対する警鐘であり、そのプラットフォームが操作や潜在的な脅威にさらされやすいことを示していると指摘した。

「これらの事件は、Hugging Face リポジトリや Kaggle などの他の人気のあるリポジトリが直面している継続的な脅威を痛烈に思い出させます。これは、AI/ML エンジニアに課題をもたらすだけでなく、これらのリソースを利用している組織のプライバシーとセキュリティを侵害する可能性があります。」と同氏は述べています。研究者たち。

これは次のようになります サイバーセキュリティの脅威 AI ツールの普及によって世界中で増加しており、悪意のある者が悪意を持って AI ツールを悪用しています。ハッカーも AI を利用してフィッシング攻撃を進め、人々を騙しています。

しかし、JFrog チームは別の発見もしました。

研究者の遊び場

研究者らはまた、 ハグ顔 は、「セキュリティ対策を回避するための多様な戦術が示すように、新たな脅威と闘いたい」研究者たちの遊び場に進化しました。

たとえば、「baller423」によってアップロードされたペイロードは、Kreonet (韓国研究環境オープン ネットワーク) に属する IP アドレス範囲へのリバース シェル接続を開始しました。

による 暗読, Kreonet は、高度な研究と教育活動をサポートする韓国の高速ネットワークです。 「したがって、AI 研究者または実践者がモデルの背後にいる可能性があります。」

「ほとんどの『悪意のある』ペイロードは、実際には研究者やバグ報奨金によって、一見正当な目的でコードを実行させようとする試みであることがわかります」とコーエン氏は述べています。

しかし、正当な目的にもかかわらず、JFrogチームは、研究者が採用した戦略は、Hugging Faceのようなプラットフォームがサプライチェーン攻撃に対して無防備であることを明らかに示していると警告した。チームによると、これらは、AI や ML エンジニアなどの特定の層に焦点を当てるようにカスタマイズできます。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- :持っている

- :は

- :not

- 100

- 210

- 212

- 7

- 9

- a

- 私たちについて

- 従った

- 正確な

- 活動

- 俳優

- 実際に

- 添加

- 住所

- アドレス

- 進める

- 高度な

- AI

- AIモデル

- AIプラットフォーム

- AI / ML

- また

- an

- 分析します

- 分析する

- および

- 任意

- です

- 配列

- 記事

- AS

- 攻撃

- 攻撃

- 試み

- 利用できます

- 裏口

- 悪い

- BE

- き

- 背後に

- 所属

- 報奨金

- バグ

- バグバウンティ

- by

- コール

- 缶

- できる

- 自動車

- 例

- 課題

- はっきりと

- CO

- コード

- コーエン

- 戦闘

- comes

- 妥協

- コンピューティング

- 接続

- Connections

- 含まれている

- 従来の

- 可能性

- 作ります

- 作成

- カスタマイズ

- データセット

- デイビッド

- 人口動態

- 実証します

- 実証

- にもかかわらず

- 検出

- 発展した

- 異なります

- 直接

- 発見

- 異なる

- ありません

- ダウンロード

- 教育の

- 効果的に

- 新興の

- 採用

- enable

- 可能

- 有効にする

- エンジニア

- 環境

- 確立する

- 確立する

- 進化

- 調べる

- 実行します

- 実行

- 実行

- 既存の

- 外部

- 顔

- 向い

- 実際

- false

- File

- 調査結果

- フォーカス

- フォーム

- から

- 燃料補給

- 機能性

- さらに

- 取得する

- 成長

- ハッカー

- 有害な

- 持ってる

- he

- ハイ

- 特徴

- host

- 主催

- 認定条件

- しかしながら

- HTTPS

- 特定され

- 実装する

- in

- 増える

- 示された

- を示し

- 示します

- 開始

- 注入します

- 意図

- に

- 押し付けがましい

- 関与

- IP

- IPアドレス

- IPアドレス

- IT

- ITS

- JPG

- keras

- 韓国

- 学習

- 正当な

- レバレッジ

- ような

- ローディング

- 機械

- 機械学習

- マシン

- 製

- 悪意のある

- マルウェア

- 操作

- 市場

- 最大幅

- 五月..

- 措置

- 単なる

- 方法

- メソッド

- ML

- モデル

- 他には?

- 最も

- ネットワーク

- 特に

- 注意

- of

- on

- ONE

- 継続

- 〜に

- 開いた

- オープンネットワーク

- 演算子

- or

- 組織

- その他

- でる

- が

- 部

- のワークプ

- フィッシング詐欺

- フィッシング攻撃

- プラットフォーム

- プラットフォーム

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- 遊び場

- 人気

- 可能

- 潜在的な

- :

- 流行

- プライバシー

- プライバシーとセキュリティ

- 公然と

- 目的

- パイトーチ

- 範囲

- むしろ

- 読む

- 認識

- レポート

- 報道によると

- 表現

- 研究

- 研究者

- 研究者

- リソース

- 制限する

- 逆

- リスク

- 前記

- 同じ

- スキャニング

- セキュリティ

- セキュリティー対策

- 一見

- シニア

- 役立つ

- シェアリング

- シェル(Shell)

- 表示

- サウス

- 韓国

- 特定の

- 指定の

- 作戦

- 勉強

- 続いて

- そのような

- 支援する

- 戦術

- チーム

- テンソルフロー

- より

- それ

- アプリ環境に合わせて

- それら

- ボーマン

- 彼ら

- 脅威

- 脅威

- 〜へ

- 豊富なツール群

- トリック

- アップロード

- に

- つかいます

- ユーザー

- users

- 活用

- 脆弱性

- 警告

- ました

- which

- 希望

- 世界

- 書いた

- ゼファーネット