XNUMX週間前に報告しました XNUMX つのゼロデイ Microsoft Exchange では、その XNUMX 週間前にベトナムの企業から Microsoft に報告されていました。この企業は、顧客のネットワークでのインシデント対応業務でバグに出くわしたと主張しています。 (XNUMX回読む必要があるかもしれません。)

おそらく覚えていると思いますが、バグは昨年のものを連想させます プロキシログイン/プロキシシェル 今回は認証された接続が必要ですが、攻撃者は事前に少なくとも XNUMX 人のユーザーの電子メール パスワードを必要とします。

これは、面白いが不必要に紛らわしい名前につながりました プロキシノットシェル、私たち自身のメモではそれを E00F と呼んでいますが、 Exchange ダブル ゼロデイ欠陥、それは読み違えるのが難しいからです。

E00F 攻撃チェーンの最初の脆弱性は、ログオンのパスワード部分を実行した後、ただしログオン プロセスを完了するために必要な 2FA 認証を実行する前に悪用される可能性があるという重要な詳細もおそらく覚えているでしょう。

ソフォスの専門家に チェスター・ウィスニエフスキーの吹き替え 真の認証後のバグではなく、「認証中」の穴:

一週間前、 簡単な要約 E00F に対する Microsoft の対応について、Microsoft の公式の軽減アドバイスが何度か変更されているのを見て、Naked Security ポッドキャストで次のように推測しました。

今朝 [2022 年 10 月 05 日] に Microsoft のガイドライン ドキュメントを確認しましたが、パッチに関する情報や、パッチがいつ利用可能になるかについての情報はありませんでした。

来週の火曜日 [2022-10-11] はパッチ チューズデーなので、それまで待たされるのでしょうか?

2022日前 [10-11-XNUMX] は 最新のパッチ火曜日...

…そして最大のニュースは、ほぼ間違いなく私たちが間違っていたということです。

交換を除くすべて

今月の Microsoft パッチ (数え方と数え方によって 83 または 84 とさまざまに報告されています) は、Microsoft エコシステムの 52 の異なる部分 (会社が説明しているもの) をカバーしています。 「製品・機能・役割」)、これまで聞いたことのないものもいくつか含まれています。

これは目まぐるしいリストですが、ここで完全に繰り返します。

Active Directory ドメイン サービス Azure Azure Arc クライアント サーバー ランタイム サブシステム (CSRSS) Microsoft Edge (Chromium ベース) Microsoft Graphics コンポーネント Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC SQL 用 OLE DB プロバイダー NuGet クライアント リモート アクセス サービス ポイントツーポイント トンネリング プロトコルの役割: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experiences and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Windows DWM コア ライブラリ Windows イベント ログ サービス Windows グループ ポリシー Windows グループ ポリシー設定クライアント Windows インターネット キー交換 (IKE) プロトコル Windows カーネル Windows ローカル セキュリティ機関 (LSA) Windows ローカル セキュリティ機関サブシステム サービス (LSASS) Windows ローカル セッション マネージャ (LSM) Windows NTFS Windows NTLM Windows ODBC ドライバー ウィンドウs Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Interface Windows Server Remotely Accessible Registry Keys Windows Server Service Windows Storage Windows TCP/ IP Windows USB シリアル ドライバー Windows Web アカウント マネージャー Windows Win32K Windows WLAN サービス Windows ワークステーション サービス

ご覧のとおり、「Exchange」という単語は IKE のコンテキストで XNUMX 回だけ表示されます。 インターネット鍵交換プロトコル.

そのため、その 00 週間前の最初のレポートについて、その XNUMX 週間前の記事をフォローアップした XNUMX 週間後、EXNUMXF バグの修正はまだありません。

つまり、オンプレミスの Exchange サーバーがまだある場合は、 Exchange Online へのアクティブな移行の一部としてのみ実行している場合でも、今月のパッチ チューズデーでは Exchange の問題が解決されていないため、Microsoft の最新の製品緩和策を最新の状態に保ち、検出と脅威の分類文字列を把握しておいてください。 サイバーセキュリティ ベンダーが使用している ProxyNotShell/E00F 攻撃者がネットワークを調査している可能性があることを警告します。

何が修正されましたか?

今月修正された問題の詳細については、姉妹サイトである Sophos News の「インサイダー」を参照してください。 脆弱性とエクスプロイト レポート SophosLabs から:

ハイライト (視点によってはローライト) には次のようなものがあります。

- データ漏えいにつながる可能性がある Office の公開された欠陥。 このバグを使用した実際の攻撃については認識していませんが、このバグを悪用する方法に関する情報は、パッチが登場する前に潜在的な攻撃者に知られていたようです. (CVE-2022-41043)

- COM+ イベント システム サービスの権限昇格に関する脆弱性が公に悪用されています。 公に知られており、実際の攻撃ですでに悪用されているセキュリティ ホールは、 ゼロデイというのは、サイバー アンダーワールドがパッチの悪用方法を知る前に、パッチを適用できた可能性がある日は 2022 日だったからです。 (CVE-41033-XNUMX)

- TLS セキュリティ証明書の処理方法におけるセキュリティ上の欠陥。 このバグは、英国と米国の政府サイバーセキュリティ サービス (それぞれ GCHQ と NSA) によって報告されたようであり、攻撃者が他人のコード署名または Web サイト証明書の所有者であると偽る可能性があります。 (CVE-2022-34689)

今月のアップデートはほとんど適用されます Windows のすべてのバージョン Windows 7 32 ビットから Server 2022 まで。 更新プログラムは、Windows の Intel および ARM フレーバーをカバーしています。 として知られているものの少なくともいくつかの修正が含まれています。 サーバーコア インストールします。

(Server Core は必要最小限の Windows システムであり、非常に基本的なコマンド ラインのみのサーバーであり、攻撃面が大幅に削減されています。たとえば、DNS および DHCP サーバーなど)。

何をするか?

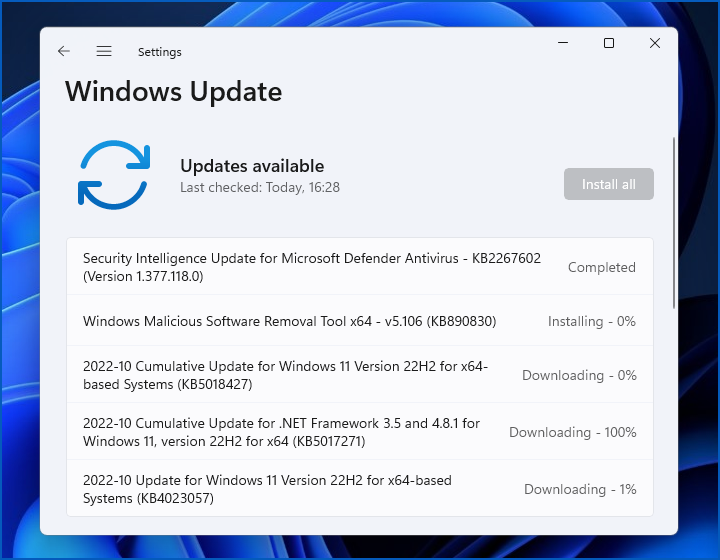

私たちが説明するように 詳細な分析 Sophos News では、 設定 > Windows Updateの あなたを待っているものを見つけるか、Microsoft のオンラインにアクセスしてください。 アップデートガイド から個々の更新パッケージを取得します。 カタログの更新.

あなたは私たちが言うことを知っています/

それは常に私たちのやり方だからです。

つまり、「遅らせないでください/

今日それをするだけです。」

![S3 Ep104: 病院のランサムウェア攻撃者を一生閉じ込めておくべきか? 【音声+テキスト】 S3 Ep104: 病院ランサムウェア攻撃者は一生監禁されるべきですか? [音声 + テキスト] PlatoBlockchain データ インテリジェンス。垂直検索。あい。](https://platoblockchain.com/wp-content/uploads/2022/10/s3-ep104-cover-1200-360x188.png)

![シーズン 3 Ep114: サイバー脅威の防止 – 止められる前に止めましょう! 【音声+テキスト】 S3 Ep114: サイバー脅威の防止 - 阻止される前に阻止しましょう! [音声 + テキスト] PlatoBlockchain データ インテリジェンス。垂直検索。あい。](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)