ESETの研究者は、Industroyer2およびCaddyWiper攻撃で使用されたマルウェアローダーの更新バージョンを発見しました

サンドワーム、世界で最も破壊的なサイバー攻撃の背後にあるAPTグループは、ウクライナを標的としたキャンペーンの武器を更新し続けています。

ESETの調査チームは、で使用されていたArguePatchマルウェアローダーの更新バージョンを発見しました。 インダストリー2 ウクライナのエネルギープロバイダーに対する攻撃、およびデータ消去マルウェアを含む複数の攻撃 キャディーワイパー.

ウクライナのコンピューター緊急対応チーム(CERT-UA)によってそのように名付けられ、ESET製品によってWin32 / Agent.AEGYとして検出されたArguePatchの新しいバリアントには、指定された時間に攻撃の次の段階を実行する機能が含まれるようになりました。 これは、Windowsでスケジュールされたタスクを設定する必要性を回避し、攻撃者が監視下にとどまるのを助けることを目的としている可能性があります。

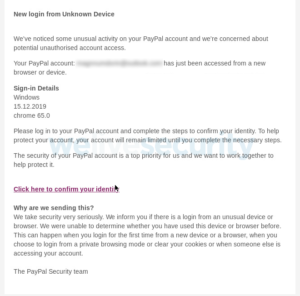

#BREAKING #サンドワーム ウクライナで攻撃を続けています🇺🇦。 #ESETresearch 中に使用されたマルウェアローダーの進化を発見しました #Industroyer2 攻撃。 この更新されたパズルのピースはマルウェアです @_CERT_UA 呼び出し #ArguePatch。 ArguePatchを使用して起動しました #キャディワイパー. #ウクライナ戦争 1/6 pic.twitter.com/y3muhtjps6

-ESETリサーチ(@ESETresearch) 2022 年 5 月 20 日

他の点では非常に類似している2つのバリアントの別の違いは、新しいイテレーションでは公式のESET実行可能ファイルを使用してArguePatchを非表示にし、デジタル署名を削除してコードを上書きすることです。 一方、IndustroyerXNUMX攻撃は、パッチを適用したバージョンのHexRaysIDAProのリモートデバッグサーバーを利用しました。

最新の発見は、ロシアがウクライナに侵攻する直前からESETの研究者が行った一連の発見に基づいています。 23月XNUMX日rd、ESETのテレメトリがピックアップ 気密ワイパー 多くの著名なウクライナの組織のネットワーク上で。 キャンペーンでは、ローカルネットワーク内でHermeticWiperを伝播するために使用されるカスタムワームであるHermeticWizardと、おとりランサムウェアとして機能するHermeticRansomも活用しました。 翌日、ウクライナ政府のネットワークに対するXNUMX回目の破壊的な攻撃が開始され、今回は展開されました アイザックワイパー.

2月中旬、ESETは、限られた数のウクライナの組織の数十のシステムでCaddyWiperを発見しました。 重要なことに、ESETとCERT-UAのコラボレーションにより、XNUMX月にウクライナの電力会社に解き放たれることを目的としたIndustroyerXNUMXが関与する計画的な攻撃が発見されました。

新しいArguePatchバリアントのIoC:

ファイル名: eset_ssl_filtered_cert_importer.exe

SHA-1ハッシュ: 796362BD0304E305AD120576B6A8FB6721108752

ESET検出名:Win32 / Agent.AEGY