高度なリモート アクセス トロイの木馬の背後にあるグループである SilverRAT は、トルコとシリアの両方と関係があり、侵害された Windows システムや Android デバイスを制御できるようにするツールの更新バージョンをリリースする予定です。

3 月 1 日に公開された脅威分析によると、SilverRAT vXNUMX は現在 Windows システムでのみ動作しますが、キーロギングやランサムウェア攻撃用のマルウェアの構築を可能にし、システムの復元ポイントを削除する機能などの破壊的な機能が含まれていると研究者らは述べています。シンガポールを拠点とするサイファーマ 彼らの分析で述べられている.

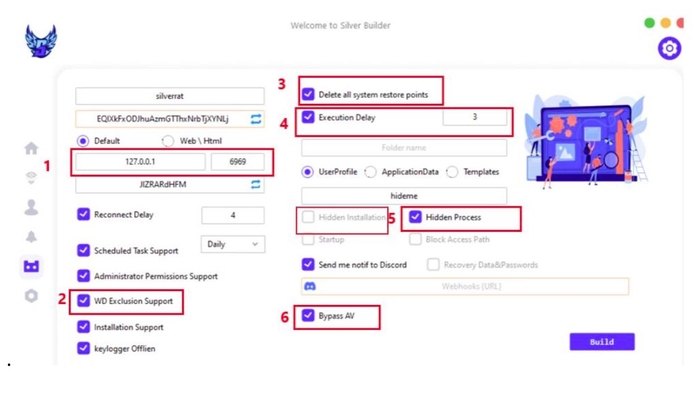

SilverRAT Builder でさまざまな機能が可能

Cyfirma の分析によると、SilverRAT は、この地域のサイバー犯罪グループがより洗練されていることを示しています。 SilverRAT の最初のバージョンは、ソース コードが 10 月に未知の攻撃者によって漏洩されたもので、ユーザーが特定の機能を備えたリモート アクセス トロイの木馬を構築できるようにするビルダーで構成されています。

Cyfirma の分析によると、より興味深い機能には、コマンド アンド コントロールに IP アドレスまたは Web ページを使用すること、ウイルス対策ソフトウェアのバイパス、システムの復元ポイントを消去する機能、ペイロードの実行の遅延などが含まれます。

Cyfirma の分析によると、少なくとも 500 人の攻撃者 (XNUMX 人は「Dangerous silver」というハンドルを使用し、もう XNUMX 人は「Monstermc」というハンドルを使用) が、SilverRAT と以前のプログラムである SXNUMX RAT の両方の開発者です。ハッカーは Telegram やオンライン フォーラムを通じて活動しており、サービスとしてのマルウェアを販売したり、他の開発者からクラックされた RAT を配布したり、その他さまざまなサービスを提供しています。さらに、Anonymous Arabic というブログと Web サイトも運営しています。

「SilverRAT を管理しているのは 2 人です」と Cyfirma の脅威研究者である Rajhans Patel 氏は言います。 「開発者の一人の証拠写真を収集することができました。」

フォーラムから始める

このマルウェアの背後にいるグループは「Anonymous Arabic」と呼ばれ、Turkackteam (1877) などの中東のフォーラムや、少なくとも XNUMX つのロシアのフォーラムで活動しています。

Cyfirma Research チームの脅威研究者である Koushik Pal 氏によると、SilverRAT の開発に加えて、このグループの開発者はオンデマンドで分散型サービス拒否 (DDoS) 攻撃を提供しています。

「2023 年 XNUMX 月下旬以来、匿名アラビア語による何らかの活動が観察されています」と彼は言います。 「彼らは、Telegram で宣伝されている『BossNet』として知られるボットネットを使用して、大規模な組織に対して DDOS 攻撃を行っていることが知られています。」

中東の脅威の状況は、イランとイスラエルの国営および国家支援のハッキング グループによって支配されてきましたが、Anonymous Arabic などの国内グループがサイバー犯罪市場を支配し続けています。 SilverRAT などのツールの継続的な開発は、この地域の地下市場のダイナミックな性質を浮き彫りにしています。

トロイの木馬を構築するための SilverRAT ダッシュボード。出典: サイファーマ

管理された検出および対応会社クリティカル・スタートのサイバー脅威インテリジェンス研究アナリストであるサラ・ジョーンズ氏は、中東のハッキンググループは非常に多様な傾向があると述べ、個々のハッキンググループは常に進化しており、その特徴を一般化することには問題が生じる可能性があると警告した。

「技術の洗練度は中東のグループによって大きく異なります」と彼女は言います。 「国の支援を受けた一部の攻撃者は高度な機能を備えていますが、他の攻撃者はより単純なツールや技術に依存しています。」

ゲームハックを通じた入り口

Cyfirma の研究者が収集したデータによると、匿名アラビア人グループの特定メンバーのうち、少なくとも 20 人は元ゲームハッカーです。これには、ハッカーの XNUMX 人である男性の Facebook プロフィール、YouTube チャンネル、ソーシャル メディアへの投稿が含まれます。彼はシリアのダマスカスに住む XNUMX 代前半で、XNUMX 代の頃からハッキングを始めました。

ゲームのエクスプロイトを見つけることに熱心に取り組む若いハッカーのプロフィールは、中東のハッキング コミュニティを超えています。ゲームハックを作成したり、ゲームシステムに対してサービス妨害攻撃を仕掛けたりすることでハッキングのキャリアを始めるティーンエイジャーがトレンドになっています。アリオン・クルタージのメンバー Lapsus$ グループ、Minecraftハッカーとしてスタートし、その後Microsoft、Nvidia、ゲームメーカーRockstarなどのハッキングターゲットに移りました。

Cyfirma の脅威研究者である Rajhans Patel 氏は、「SilverRAT の開発者にも同様の傾向が見られます」と述べ、脅威分析の中で次のように付け加えています。「開発者の以前の投稿を確認すると、さまざまな一人称シューティング (FPS) ゲームを提供してきた歴史が明らかになります。ハックと改造。」

主要なハッキングの事後分析を行っている米国土安全保障省のサイバー安全審査委員会(CSRB)は、少年ハッカーからサイバー犯罪企業への継続的なパイプラインを存続の危機として特定した。政府と民間組織は、青少年をサイバー犯罪から遠ざけるための総合的なプログラムを導入する必要がある、とCSRBは指摘した。 Lapsus$ グループの成功の分析 「世界で最もリソースが豊富で防御が万全な企業の一部」を攻撃したのだ。

しかし、若いプログラマーやテクノロジーに精通したティーンエイジャーは、他の方法でサイバー犯罪組織に侵入することも多いとクリティカル スタートのジョーンズ氏は言います。

「ハッカーは、他の集団と同様、さまざまな動機、スキル、アプローチを持つ多様な個人です」と彼女は言います。 「一部のハッカーはゲームハッキングから始めて、より本格的なツールやテクニックに移行するかもしれませんが、サイバー犯罪者はサイバー防御が弱い業界や国を標的にする傾向があることがよくわかります。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :持っている

- :は

- :どこ

- 2023

- 7

- a

- 能力

- できる

- アクセス

- 従った

- アクティブ

- アクティビティ

- 俳優

- 追加

- 添加

- 住所

- 高度な

- に対して

- 許す

- ことができます

- 間で

- an

- 分析

- アナリスト

- および

- アンドロイド

- 匿名の

- アンチウイルス

- どれか

- アプローチ

- アラビア語

- です

- AS

- At

- 攻撃

- 攻撃

- 離れて

- BE

- になる

- になる

- き

- 背後に

- さ

- ブログ

- ボード

- 両言語で

- ボットネット

- ビルダー

- 建物

- by

- 呼ばれます

- 缶

- 機能

- キャリア

- チャネル

- 特性

- コード

- コミュニティ

- 企業

- 損害を受けた

- プロフェッショナルな方法で

- 行動する

- からなる

- 絶えず

- 構築する

- 続ける

- 連続

- コントロール

- 国

- ひびの入った

- 作成

- 重大な

- CSRB

- 現在

- カット

- サイバー

- サイバー犯罪

- サイバー犯罪者

- サイバー犯罪者

- 危険

- 危険な

- ダッシュボード

- データ

- DDoS攻撃

- 遅延

- 需要

- 部門

- 国土安全保障省

- 検出

- Developer

- 開発者

- 開発

- Devices

- 分配します

- 配布

- 異なる

- 支配する

- 優勢

- ダビングされた

- ダイナミック

- 早い

- 東

- 東の

- どちら

- 企業

- エンティティ

- 証拠

- 進化

- 実行

- 実存的な

- エクスプロイト

- 特徴

- もう完成させ、ワークスペースに掲示しましたか?

- 発見

- 会社

- 名

- 前者

- フォーラム

- フォーラム

- 発見

- FPS

- から

- ゲーム

- Games

- 賭博

- ゲートウェイ

- 集める

- 集まった

- 政府

- 大いに

- グループ

- グループの

- ハッカー

- ハッカー

- ハッキング

- ハック

- ハンドル

- 持ってる

- he

- 特徴

- 彼の

- history

- 包括的な

- 祖国

- セキュリティ

- HTTPS

- 特定され

- 画像

- in

- include

- 含ま

- 含めて

- 個人

- 個人

- 産業

- インテリジェンス

- 興味深い

- に

- IP

- IPアドレス

- イラン

- イスラエル

- ジョン

- ジョーンズ

- JPG

- 既知の

- 風景

- 大

- 遅く

- 後で

- 発射

- 最低

- レベル

- ような

- リンク

- 命

- 主要な

- メーカー

- マルウェア

- man

- マネージド

- 管理する

- マーケット

- 五月..

- メンバー

- メンバー

- Microsoft

- 真ん中

- 中東

- Minecraftの

- 他には?

- 最も

- 動機

- 移動

- 自然

- 11月

- Nvidia

- 10月

- of

- 提供

- 提供すること

- 頻繁に

- on

- ONE

- 継続

- オンライン

- の

- 操作する

- or

- 組織

- その他

- その他

- でる

- が

- のワークプ

- パイプライン

- 場所

- プラン

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- ポイント

- 人口

- 所有する

- 投稿

- 前

- プライベート

- 問題の

- プロフィール

- 演奏曲目

- プログラマ

- プログラム

- 公表

- 置きます

- 非常に

- ランサムウェア

- ランサムウェア攻撃

- RAT

- リダイレクト

- 地域

- リリース

- 頼る

- リモート

- リモートアクセス

- 研究

- 研究者

- 研究者

- 応答

- リストア

- 明らかに

- レビュー

- レビュー

- ロックスター

- ロシア

- s

- 安全性

- 言う

- 二番

- セキュリティ

- 売る

- 深刻な

- サービス

- 彼女

- シューター

- すべき

- 作品

- シルバー

- 同様の

- 簡単な

- から

- スキル

- ソフトウェア

- 一部

- 洗練された

- 洗練された

- ソース

- ソースコード

- 特定の

- start

- 開始

- 起動

- 成功

- そのような

- シリア

- システム

- ターゲット

- ターゲット

- チーム

- 技術的

- テクニック

- ティーンエイジャー

- ティーンエイジャー

- Telegram

- 傾向があります

- それ

- 世界

- アプリ環境に合わせて

- そこ。

- 彼ら

- 脅威

- 脅威アクター

- 介して

- 〜へ

- ツール

- 豊富なツール群

- 超越する

- トレンド

- トロイの

- Turkey

- 2

- 地下

- 未知の

- 更新しました

- us

- ユーザー

- v1

- 変化した

- 多様

- さまざまな

- バージョン

- ました

- 方法

- we

- 弱い

- ウェブサイト

- WELL

- which

- while

- 誰

- その

- ウィンドウズ

- 作品

- 世界

- 若い

- ユーチューブ

- ゼファーネット