内部告発者のエドワードスノーデンが2013年にNSAでの出来事についてグレングリーンウォルドと通信していたとき、彼が自分自身を保護するために使用したツールの13つはテールでした。 しかし、それはずっと前のことです。 スノーデンはまだテールが好きですか? 2017年XNUMX月XNUMX日のツイートで、この件に関して彼が言わなければならなかったことは次のとおりです。

テール(たけたけ, https://t.co/Re3LzE4WdO)は、ブラウザ以外のトラフィックを「強化」することを望む通常の人々にとって最もアクセスしやすいものであり、Linuxを穏やかに紹介します(これはまだ学習経験になるでしょう)。 日常のOSを上書きせずにUSBスティックから起動できます。 https://t.co/eHqYarXFjZ

- エドワード・スノーデン(@Snowden) 2017 年 12 月 13 日

彼が(まだ)話していることを正確に理解していない場合でも、このテールのことは重要です。 それが何であるか、なぜそれがそれほど人気になったのかを学ぶために読んでください。

Tailsとは何ですか?なぜプライバシーファンはそれを愛するのですか?

裏 ユニークなコンピュータオペレーティングシステムです。 匿名でインターネットを使用し、検閲を回避できるように設計されています。 尾は ライブシステム (ライブオペレーティングシステム)USBスティックまたはDVDから実行されます。 ほぼすべてのコンピューターを使用してインターネットに接続できますが、作業が終わってもアクティビティの痕跡は残りません。

さらに良いことに、Tailsはプライバシーと匿名性が重要なときにいつでもどこでも誰でもインストールして使用できる無料のソフトウェアです。

Tailsが他のオペレーティングシステムよりも安全な理由は何ですか?

Tailsは最初からプライバシーと匿名性を提供するように設計されているため、いくつかの点で他のオペレーティングシステムとは異なります。

- テイルスはすべてのインターネット接続を強制的に通過させます Torの 通信網。 Torは世界中の分散型ネットワークであり、人々があなたの物理的な場所を知らないようにしながら、あなたのネットワーク接続を監視することであなたがどのWebサイトにアクセスしているかを知ることを防ぎます。 これがどのように機能するかの詳細については、 Torページについて.

- Tailsはコンピューターのハードウェアに接続しますが、オペレーティングシステムやディスクドライブは使用しません。 つまり、そのコンピューターでのアクティビティの永続的な記録はありません。 Tails USBスティックまたはDVDを取り外してコンピューターを再起動すると、そこでTailsが使用されたことを確認する方法はありません。

- Tailsには、最先端の暗号化テクノロジーが付属しています。 から PGP & OTR WebサイトにアクセスしたときのHTTPSの自動使用、USBスティックまたはDVD上のファイルを暗号化する機能など、安全な通信のサポートにより、Tailsが対応します。

これらのプライバシーと匿名性の機能をすべてパッケージにまとめて、ポケットに入れて持ち運ぶことができるので、プライバシーファンがテールを愛する理由が簡単にわかります。

これはすべてすばらしいように聞こえますが、「テールは安全に使用できますか?」 テールは一般的なオペレーティングシステムよりもはるかに安全ですが、絶対確実というわけではありません。 悪意のある人がTailsに組み込まれた保護機能を回避するには、さまざまな方法があります。 ここにテールの詳細な説明があります セキュリティ制限.

Tailsの詳細については、次の動画をご覧ください。

Tailsの優れた点のXNUMXつは、独自のTails USBスティックまたはDVDを作成して、自分で試すことができることです。 そして、それは無料のソフトウェアなので、あなたがそれをインストールするUSBスティックまたはDVDだけであなたに費用がかかります。

次のいくつかのセクションでは、USBスティックを使用してテールシステムを作成および構成するプロセスについて説明します。 詳細は、インストール元のコンピューターの種類とインストール先のメディアによって異なるため、手順を追って説明することはしません。

の指示に従って、独自のテールシステムを作成することをお勧めします テールをダウンロードしてインストールする あなたの状況に当てはまるページ。

完了すると、Tailsとそれに含まれるソフトウェアがどのように機能するかを自分で確認できるようになります。

に行っていました:

- テールをダウンロードして確認する

- USBスティックにテールをインストールする

- TailsとTorを構成する

テールのダウンロードと確認

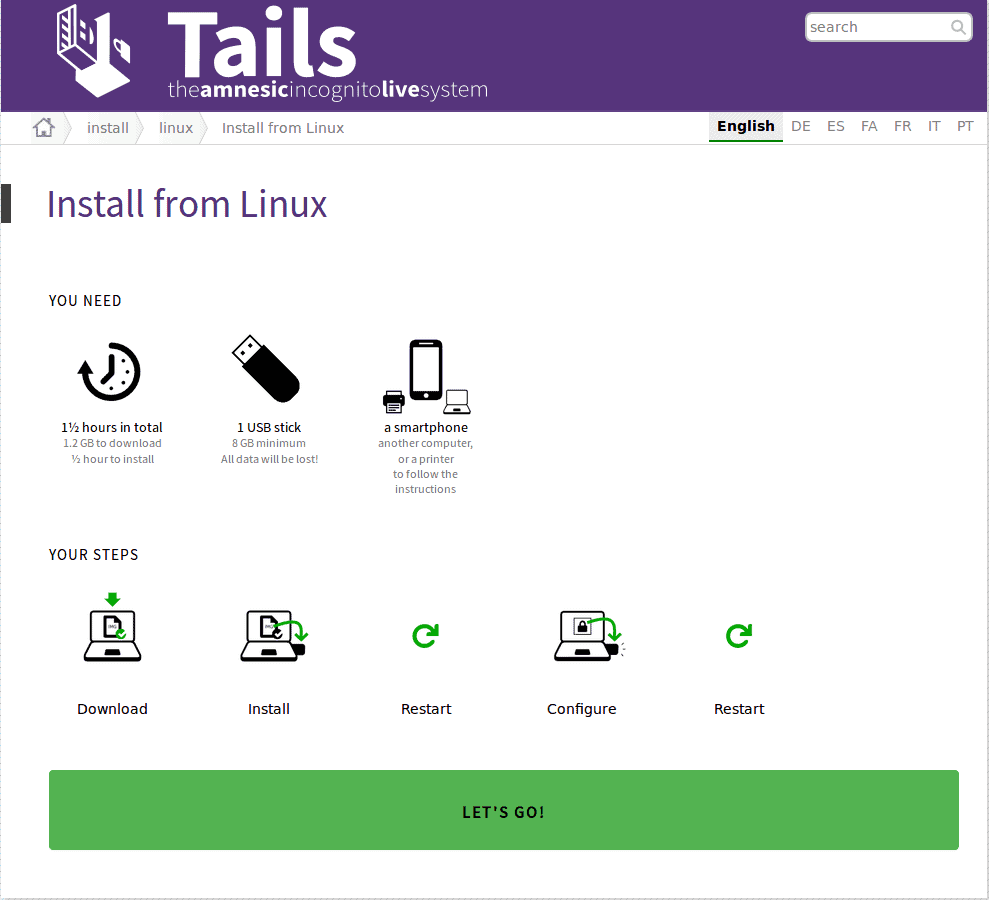

Linuxを実行しているコンピューターを使用して、Tailsシステムを作成しました。 「テールのダウンロードとインストール」ページのオプションをクリックすると、次のようになります。

準備ができたら、大きな緑色の[Let's Go]ボタンをクリックして、詳細な手順に進みました。 これからは、Tailsチームから提供された詳細な指示に従うだけのプロセスでした。

Tails USBイメージをダウンロードしてから、Tails Verificationブラウザー拡張機能を使用して検証しました。 ダウンロードの確認は非常に重要です。 これにより、ダウンロードが何らかの形で破損しているかどうかがわかります。

ダウンロードが不完全な場合や、ダウンロードの一部がオリジナルと完全に同一でない場合があります。 また、ハッカーがウェブサイトのセキュリティを突破し、オリジナルをハッキングされたバージョンに置き換える場合もあります。 ダウンロードを確認すると、これらの問題が発見されます。

コンピューターにTails USBイメージの検証済みバージョンを取得したら、USBスティックにインストールするための指示に従いました。

USBスティックへのテールのインストールと実行

Tailsをインストールすることは、ここで少し過大評価するかもしれません。 検証する必要があるのは、検証済みのTails USBイメージをUSBスティックにコピーすることだけです。 手順では、Tailsのインストールに使用しているコンピューターでこれを行う方法を正確に説明します。

初めてTailsを実行することは、実際にダウンロードしてインストールするよりも難しい場合があります。 これは、ほとんどのコンピューターがUSBスティックから実行するように構成されていないためです。

この問題が発生し、コンピューターを適切にセットアップする方法を理解するのに少し時間を費やす必要がありました。 の テールがまったく始まらない トラブルシューティングガイドはこれに対処するのに役立ちました。

テールの構成

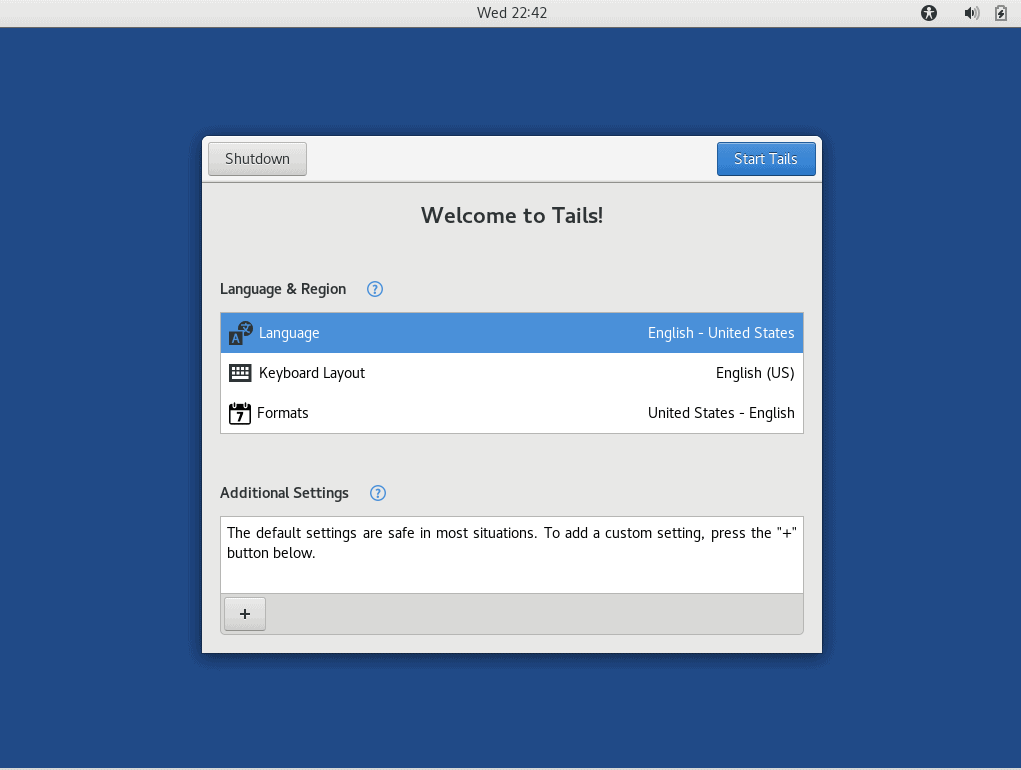

最初は、Tailsを使用するための設定はそれほど多くありません。 Tailsを起動すると、次のような画面が表示されます。

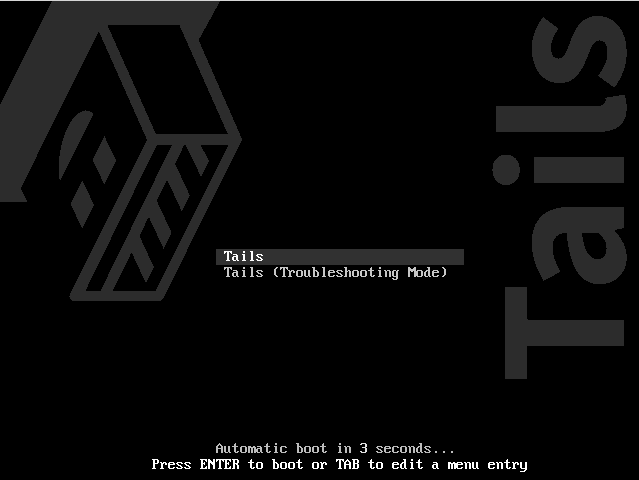

Enterキーを押すと(または何も入力しない場合は数秒)、Tails Greeter画面が表示されます。

ここであなたはテイルズに言います 言語設定 あなたが使いたい、 キーボードレイアウト、 そしてその フォーマット 日付や時刻などに使用します。

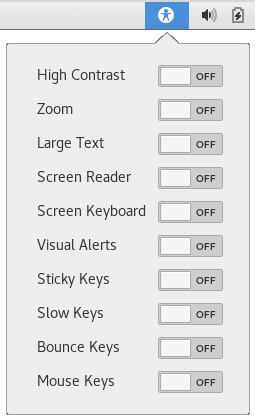

さらに、ユニバーサルアクセスメニューからすべてのユーザー補助オプションを有効にできます。

注意: Tailsチームは、デフォルトでTailsを可能な限り安全に設定しました。 デフォルトから逸脱する必要がある場合は、Greeterの「追加設定」セクションでこれらの変更を行います。 可能な場合は、ここで変更を行わないことをお勧めします。

Greeterでの設定が完了したら、 テールを開始

Tailsデスクトップの簡単な紹介

テイルズは GNOME グラフィカル·ユーザー·インターフェース。 GNOMEはLinuxのいくつかのバージョンで使用されており、より一般的なユーザーインターフェイスのXNUMXつです。 Tailsでは、GNOMEデスクトップは次のようになります。

トップナビゲーションバーには、XNUMXつの主要なテールメニューと、さまざまな機能を持つアイコンのグループが含まれています。 このナビゲーションバーに表示される内容の概要を左から右に示します。

- アプリケーション メニューには、デスクトップを構成するためのユーティリティとともに、Tailsにプリインストールされているソフトウェアへのショートカットが表示されます。 ここでは、Tailsのプライバシーと匿名性機能に関連するいくつかの専門的なものとともに、物事を成し遂げるために必要なすべての基本的なアプリケーションが見つかります。

- 場所 メニューには、システム上のフォルダへのショートカットと、接続されている可能性のあるディスクドライブなどのストレージメディアがあります。

- カレンダーと通知 ウィンドウの上部中央に一緒に表示されます。

- OpenPGPアプレット 次に来る。 これを使用してテキストを暗号化および復号化し、プライバシーを強化します。

- Torステータスアイコン タマネギのように見えます。クリックすると、Tailsが認識しているOpen Onion Circuitsを確認できます。

- について話しました ユニバーサルアクセスアイコン テールの構成セクションのメニューに戻ります。

- システムメニュー ネットワーク接続、コンピュータのバッテリーの状態、およびその他の設定に関する情報が含まれています。

ネットワークとインターネットにテールを接続する

それがインターネットに接続されていない限り、テールはほとんど役に立ちません。 ただし、インターネットに接続する前に、Tailsはネットワークに接続する必要があります。 ローカルネットワークへの接続のステータスは、[システム]メニューで確認できます。

Tailsをローカルネットワークに接続するのに問題はありませんでした。 実行すると、Torネットワークに自動的に接続し、それを介してインターネットに接続しました。

上部のナビゲーションバーのTorステータスアイコンを見ると、Torネットワークに接続しているかどうかをすばやく確認できます。

TailsがTorネットワークに接続されている場合、Torのステータスアイコンは次のようになります。

TailsがTorネットワークに接続されていない場合、Torのステータスアイコンは次のようになります。

問題はありませんでしたが、Tailsをインターネットに接続することが必ずしもスムーズに行われるとは限りません。 問題がある場合は、Tailsのドキュメントに詳細な手順が記載されています 匿名でインターネットに接続する.

Torブラウザ

Torブラウザは人気のあるFirefoxブラウザをベースにしています。 ただし、プライバシーと匿名性を考慮して、大幅に変更されています。 開発者は、Torネットワークによって提供される匿名性を無効にするために使用できるJavaScriptやCookieなどのサービスを取り除きました。 これにより、Torブラウザーを安全に使用できますが、一部のWebサイトはこれらのサービスなしでは正しく機能しない場合があります。 違いについて詳しくは、 Torのブラウザ ページで見やすくするために変数を解析したりすることができます。

プライバシーのためのテールツール

Torネットワークとブラウザは、インターネットを使用するときに匿名性を提供します。 ただし、匿名性はプライバシーを保証するものではありません。 Tailsがプライバシーを強化するために提供する最も便利な暗号化ツールのいくつかを簡単に見てみましょう。

暗号化も必要な理由

これは混乱する可能性があるので、例を見てみましょう。 妻のルースにメッセージを送りたいとしましょう。 暗号化されたアプリケーションを使用して作成していないため、メッセージはプレーンテキストで始まります。 メッセージが私のコンピューターを出る前に、TorはそれをXNUMX層の暗号化でラップします。 それはの不可欠な部分です Torの仕組み.

メッセージがネットワークを通過するときに、Torは暗号化の層を取り除きます。 私のメッセージがTorの終了モードを出て宛先に行くと、Torが追加したすべての暗号化レイヤーがなくなります。 Torが行ったことは、メッセージを元のコンピュータに追跡することを不可能にすることです。 これは匿名性を提供します。

しかし、私のメッセージの内容はどうですか? これで、コンテンツはTorネットワークに入ったのと同じ状態になりました。 プレーンテキストメッセージをネットワークに送信したので、プレーンテキストメッセージがネットワークから出てきます。

これは問題ないかもしれませんが、悲惨なことかもしれません。 疑問がある場合は、安全で、Tailsが提供する暗号化ツールを使用するのが最善です。 このようにして、メッセージとデータは、それらを読むことになっている人だけが読むことができます。 彼らが途中であなたのメッセージをどうにか傍受できたとしても、すべてのスヌープが理解できない意味不明なものになるでしょう。

安全な通信の維持

Tailsには、通信を覗き見から守るためのいくつかの方法があります。

OpenPGPアプレットを使用したメッセージの暗号化、復号化、および検証

最大限のプライバシーが必要な場合は、OpenPGPアプレットを使用する必要があります。 メッセージを暗号化および復号化することは、Webブラウザーで行うとリスクが高くなります。 アプレットを使用するには、メッセージをテキストエディタで作成し、アプレットを使用して暗号化します。 同様に、暗号化されたメッセージを受信し、それを復号する前にアプレットにインポートできます。

OpenPGPの使用は、労働集約的である場合があります。 暗号化された大量のメッセージをメールで送信する場合は、TailsにプリインストールされているメールプログラムであるThunderbirdがOpenPGPよりも優れたオプションである可能性があります。 このルートに行きたい場合は、 Thunderbirdヘルプ ページで見やすくするために変数を解析したりすることができます。

Pidgin Instant MessengerとOTR暗号化で安全にチャット

Pidgin Instant Messengerは、複数の異なるチャットシステムに同時に接続できるチャットアプリケーションです。 OTR(オフレコ)メッセージングと組み合わせると、暗号化などを利用できます。 Tailsを使用しているときに安全にチャットしたい場合は、 ピジンとのチャット ページで見やすくするために変数を解析したりすることができます。

データを安全に保つ

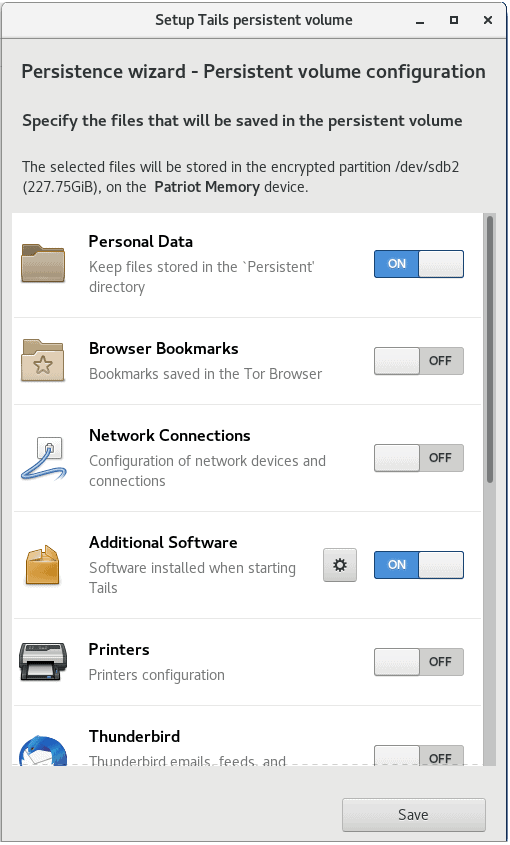

通常、Tailsはシャットダウンするまでデータを保存するだけです。 しかし、追加のスペースが利用可能なUSBスティックでテールを実行している場合は、USBスティックに永続ストレージ領域を作成して、データを長期間保持することができます。

永続ストレージ領域の作成には長所と短所があり、Tailsチームはほとんどの場合、作成しないようにアドバイスしています。 それでも、データを安全に保存する必要がある場合、またはプリインストールされているアプリケーション以外のアプリケーションを追加する必要がある場合は、これが最適なオプションです。

テイルで永続ストレージを使用することの長所と短所

| メリット | デメリット |

| 暗号化されたデータをTails USB Stickに保存できます | 永続ボリュームは、USBスティックにアクセスできるすべてのユーザーに表示されます。 |

| 追加のアプリケーションをインストールできます | デフォルト以外のアプリケーションをインストールすると、Tailsのセキュリティが破壊される可能性があります |

| アプリケーションの構成を変更できます | デフォルトアプリケーションの設定を変更すると匿名性が弱まる可能性があります |

| 他のオペレーティングシステムから永続ストレージを開くことができます | 他のオペレーティングシステムから永続ストレージにアクセスすると、セキュリティが低下する可能性があります |

永続ストレージを使用するリスクをさらに最小限に抑えるには、Tailsが保存できるファイルのタイプを正確に指定します。

長所と短所を確認した後も先に進みたい場合は、 暗号化された永続性 詳細な手順については、ページをご覧ください。

パスワードの管理

永続的ストレージの最良の用途のXNUMXつは、すべてのパスワードを追跡することです。 XNUMXつを必要とするWebサイトとアプリケーションごとに異なる強力なパスワードを使用することは必須ですが、コンピュータ化されたヘルプなしにそれらすべてを追跡することはほとんど不可能です。

この問題に対処するために、Tailsには KeePassX、オープン品質のパスワードマネージャー。 このアプリケーションのロックを解除する単一のパスワードを覚える必要があるだけで、すべてのパスワードを追跡するためにそれを使用できます。

テールと暗号通貨は素晴らしいチームを作る

暗号通貨に興味があり、 暗号交換、あなたは間違いなくテールをチェックしたいです。 そのプライバシーと匿名性により、標準のコンピューターよりも暗号通貨ウォレットを保管するのに安全な場所になります。 テールには Bitcoinウォレット そのプレインストールされたソフトウェアで。

Electrum Walletによる組み込みのビットコインサポート

Electrumビットコインウォレットには、テールが標準装備されています。 ほんの少しの作業で、ビットコインキーをElectrumに転送できます。 一度行うと、キーはより安全になり、ビットコイン取引はTorネットワークの匿名性を獲得します。 Electrumビットコインウォレットの詳細については、 Electrumホームページ.

MoneroをTailsで使用するのはどうですか?

Moneroは安全でプライベートな、追跡不可能な暗号通貨です。 そのため、テールはMoneroを保存するのに自然な場所になります。 Moneroをテールで維持したい場合は、テールUSBスティックで永続ストレージをセットアップする必要があります。 これは、Bitcoinの場合のように、TailsにMoneroのウォレットがプリインストールされていないためです。

セットアップの手順は次のとおりです 永続的なストレージ。 セットアップが完了したら、以下がインストールの手順です モネロウォレットオンテイルズ.

Moneroのセキュリティを極限まで高めたい場合は、冷たい財布に保管します。 Tailsは、このようなウォレットを作成するための理想的なツールです。 Tailsは、悪意のある人があなたのコールドウォレットにアクセスしたり、それが存在することを知るのに役立つ可能性のあるコンピューターに何も残しません。 そして、テイルスを使用することで、より安全なシステムで冷たい財布を作成できます。

あなたが作成することに興味があるなら、このリンクをチェックしてください Tailsを使用したMoneroコールドウォレット.

Tailsは常にプライバシーと匿名性のための最良のソリューションですか?

Tailsは優れたプライバシーオペレーティングシステムですが、利用できるのはそれだけではなく、あらゆる状況に最適です。 特に、オンラインのプライバシーと匿名性に関心がある人は、 Whonix or Qubes.

それでどちらが一番ですか? いつものように、答えは「それは依存する」です。 それぞれがTailsとどのように重なり合うかを見てみましょう。

WhonixはTailsより優れていますか?

Whonixは通常、XNUMXつのVirtualBox仮想マシンとして実行されます。 XNUMXつの仮想マシン(ワークステーション)で作業を行います。 もうXNUMXつ(ゲートウェイ)は、ワークステーションとインターネット間のすべての接続を、Torネットワークを介して渡すことで処理します。

この設計は、VirtualBoxを実行できるすべてのコンピューターがWhonixを実行できる必要があることを意味します。 これによりWhonixのインストールが簡単になりますが、この設計にはいくつかの大きなセキュリティ上の影響があります。

USBスティックまたはDVDからTailsを実行する場合、それはコンピューターで実行されている唯一のオペレーティングシステムです。 Whonixを実行するには、ホストオペレーティングシステムも実行している必要があります。 プライベートで匿名のWhonixワークステーションとホストコンピュータの間を簡単に行き来できます。

これは便利ですが、Whonixで実行する必要があるときにホストで何かを実行するのは非常に簡単です。 さらに悪いことに、Whonixはホストとインターネット間の通信にTorを経由させることはできません。 あなたがスリップしてホストですべきでないことをした場合、あなたの匿名性は失われています。

Whonixにはいくつかの利点がありますが、TailsはWhonixよりも優れたプライバシーソリューションです。

QubesはTailsより優れていますか?

ある意味では、QubesはWhonixよりもTailsに似ています。 Qubesを実行すると、それがコンピューターで実行されている唯一のオペレーティングシステムだからです。 安全なQubes環境から誤って「外部」に出る方法がないため、これはWhonixのアプローチよりも本質的に安全です。

Qubesには、アプリケーションを実行するための信頼レベルが異なる独自の仮想マシンが含まれています。 仮想マシンは、Qubesによって互いに完全に分離されています。 これにより、悪意のあるアプリ(スパイウェアやウイルスなど)がXNUMXつの仮想マシンに限定して被害を限定できます。

Qubes自体は本当の匿名性を提供しません。 これに対処するために、人々は時々走ります Qubes内のWhonix.

Qubesの大きな欠点(Whonixの有無にかかわらず)のXNUMXつは、Live USBバージョンがないことです。 つまり、Qubesを使用する場合、セッションを終了すると、ホストコンピューター上にQubesの痕跡が残る可能性があります。

Whonixと同様に、Qubesにはいくつかの利点がありますが、全体としてはTailsの方が優れたソリューションであると考えています。

テイルズはあなたにぴったりですか?

Tailsが「適切な」オペレーティングシステムかどうかは、それをどのように使用するかによって異なります。 あなたはおそらくそれをメインのオペレーティングシステムとして使いたくないでしょう。 このような優れたプライバシーツールを作成する機能により、フルタイムでの使用がぎこちなくなります。 お気に入りのソフトウェアをインストールするのは面倒な場合があり、Tailsが提供するプライバシー保護を破る可能性があります。 インターネットへのすべての接続をTorネットワークを経由させると、閲覧が遅くなります。

しかし、オンラインのプライバシーと匿名性を懸念する人にとって、Tailsが非常に役立つ状況は数多くあります。

- ISPやWebサイトがオンラインで行うことを監視し、その情報をマーケティング担当者に販売したり、スパイ機関に引き渡したりするのは面倒ですか? その場合、Tailsを使用することで、あなたにとって有用なものを見つけられないようにすることができます。

- 保護が不十分なWebサイトから個人データがハッカーによって盗まれたことはありますか? Tailsを使用すると、サイトのデータ量を最小限に抑えることができます。 彼らは持っていないものを失うことはできません。

- あなたの政府があなたに見てほしくない機密性の高いウェブサイトを訪問する必要がありますか? Tailsを使用すると、あなたが止めようとするブロックを匿名で回避できます。

- あなたの政府は中国のようなシステムを持っていますか?そこでは、あなたがオンラインで行うすべてが監視され、あなたが善良な市民であるかどうかを決定するために使用されますか? Tailsを使用して、政府が望まないことを匿名で行うことができます。

- あなたの暗号通貨を安全に保ちたいですか? 暗号通貨のウォレットをTails USB Stickに保持すると、暗号に保護レイヤーが追加されます。

要するに、事実上これを読んでいる誰もが、Tailsがあなたに与えることができるプライバシーと匿名性を使用できる状況を考えることができます。 100%安全で安全なものがないことを覚えている限り、これは素晴らしいツールだと思います。 をチェック テール警告ページ 制限を確実に理解してから、Tailsを試してください。

また、なぜこれを「テイルス」と呼ぶのか疑問に思っている場合は、その名前は頭字語です。 それは「記憶喪失のシークレットライブシステム」の略です。 今あなたは知っています。

- 7

- アクセス

- 接近性

- 活動

- NEW

- すべて

- 匿名

- アプリ

- 申し込み

- AREA

- 周りに

- 宝品

- BEST

- ビット

- Bitcoin

- ビットコイントランザクション

- ビットコイン財布

- ブラウザ

- コール

- 例

- 検閲

- 変化する

- 中国

- コールドウォレット

- 通信部

- コンピューター

- Connections

- 中身

- 作成

- 暗号通貨

- cryptocurrency

- サイファーパンクス

- データ

- 取引

- 設計

- 開発者

- DID

- エディタ

- 暗号化

- 環境

- 出口

- 特徴

- 終わり

- Firefoxの

- 名

- 初回

- 無料版

- フリーソフト

- フル

- 良い

- 政府・公共機関

- 素晴らしい

- グリーン

- グループ

- ガイド

- ハッカー

- Hardware

- こちら

- ホーム

- 認定条件

- How To

- HTTPS

- ICON

- 画像

- 情報

- インターネット

- IT

- JavaScriptを

- ジャンプ

- 保管

- キー

- 主要な

- LEARN

- 学習

- ツェッペリン

- LINK

- linuxの

- ローカル

- 場所

- 長い

- 愛

- 作成

- メディア

- メッセージング

- メッセンジャー

- Monero

- モジラ

- ナビゲーション

- ネットワーク

- ネットワーキング

- オンライン

- オンラインプライバシー

- 開いた

- オペレーティング

- オペレーティングシステム

- OS

- オプション

- オプション

- その他

- パスワード

- パスワード

- のワークプ

- 個人データ

- プレイヤー

- 人気

- プライバシー

- プライベート

- 演奏曲目

- 守る

- 保護

- 品質

- 範囲

- リーディング

- リソースを追加する。

- ルート

- ラン

- ランニング

- 安全な

- 画面

- セキュリティ

- 売る

- サービス

- セッションに

- 設定

- ショート

- サイト

- So

- ソフトウェア

- スペース

- 過ごす

- Spot

- 規格

- start

- 都道府県

- Status:

- 盗まれました

- ストレージ利用料

- 店舗

- 店舗

- サポート

- システム

- 会話

- テクノロジー

- 時間

- top

- Torの

- トラフィック

- 取引

- 信頼

- ツイート

- ユニバーサル

- us

- USB

- Verification

- ビデオ

- バーチャル

- バーチャルマシン

- ウイルス

- ボリューム

- 財布

- 財布

- よく見る

- ウェブ

- ウェブブラウザ

- ウェブサイト

- ウェブサイト

- 誰

- Wikipedia

- win

- 仕事

- 作品

- ユーチューブ

![ベスト 5 ビットコイン スポーツ賭博サイト [2023] (分析および承認済み) ベスト 5 ビットコイン スポーツ賭博サイト [2023] (分析および承認済み)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25最高のWebホスティングサービス[2020] –ビットコイン承認 25 のベスト Web ホスティング サービス [2020] – ビットコインが受け入れた PlatoBlockchain データ インテリジェンス。垂直検索。あい。](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)

![Monero の初心者ガイド - XMR とは何ですか? [2023年更新] Monero の初心者ガイド - XMR とは何ですか? [2023年更新]](https://platoblockchain.com/wp-content/uploads/2023/12/a-beginners-guide-to-monero-what-is-xmr-updated-2023-300x168.png)

![ビットコインをショートさせる方法–シンプルなガイド[2022] ビットコインを短くする方法–簡単なガイド[2022]PlatoBlockchainデータインテリジェンス。 垂直検索。 愛。](https://platoblockchain.com/wp-content/uploads/2022/01/ftxexchange-300x147.jpg)

![プライバシーに最適なLinuxディストリビューションはどれですか? 調査を完了しました[ガイド] プライバシーに最適なLinuxディストリビューションはどれですか? 調査[ガイド]PlatoBlockchainデータインテリジェンスを完了しました。 垂直検索。 愛。](https://platoblockchain.com/wp-content/uploads/2021/05/which-linux-distro-is-best-for-privacy-weve-done-the-research-guide-300x168.png)