サムスンのチップセットに新たに明らかになった一連の脆弱性により、各デバイスのベンダーがその欠陥に対応するパッチを公開するまで、数百万人の Android 携帯電話ユーザーが潜在的なリモート コード実行 (RCE) 攻撃にさらされることになります。

欠陥を発見したGoogleのProject Zeroの研究者らによると、それまでは、この脅威から身を守りたいユーザーにとっての最善の策は、デバイスのWi-Fi通話とVoice-over-LTEの設定をオフにすることだという。

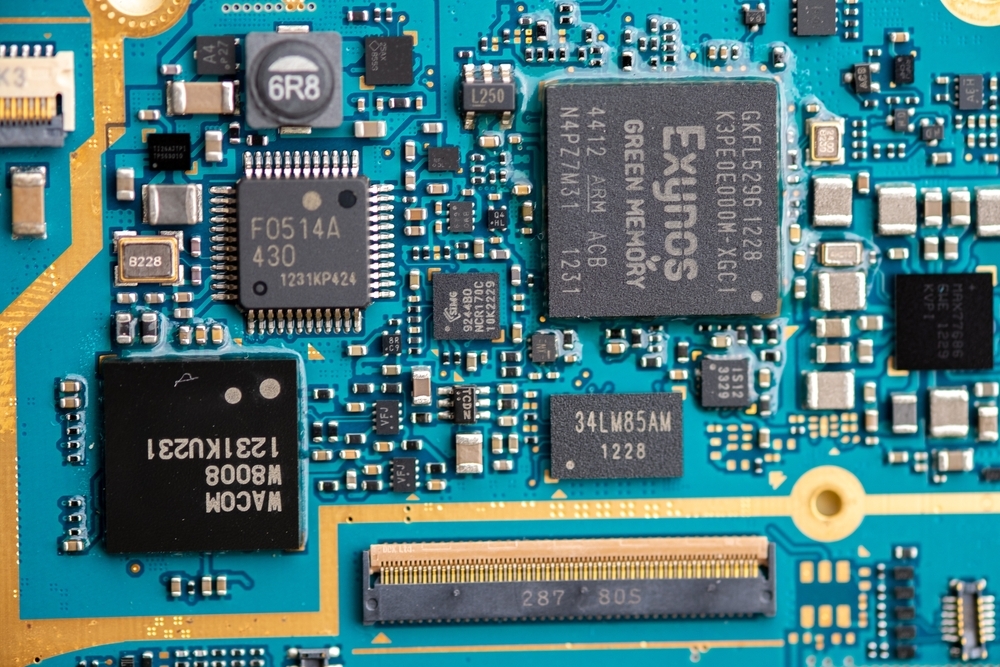

研究者らは先週のブログ投稿で、Samsung、Vivo、Googleの複数の携帯電話モデルで使用されている同社のExynosチップセットに18件もの脆弱性があることをSamsungに報告したと述べた。影響を受けるデバイスには、Samsung Galaxy S22、M33、M13、M12、A71、A53、Vivo S16、S15、S6、X70、X60、X30、Google の Pixel 6 および Pixel 7 シリーズのデバイスが含まれます。

Android ユーザーが完全な侵害に直面

Samsung Exynos チップセットの 4 つの脆弱性は、攻撃者にユーザーの介入を必要とせず、被害者の電話番号だけを知っていれば、影響を受けるデバイスを完全に侵害する方法を与えると、Project Zero 脅威研究者の Tim Willis 氏は書いています。

「Project Zero によって実施されたテストでは、これら 2023 つの脆弱性 [CVE-24033-2023、CVE-26496-2023、CVE-26497-2023、および CVE-26498-XNUMX] により、攻撃者が ベースバンドレベルで電話機を遠隔から侵害する」とウィリスは言いました。 「追加の研究開発が限られているため、熟練した攻撃者は影響を受けるデバイスをサイレントかつリモートで侵害する運用上のエクスプロイトを迅速に作成できると考えています。」

セキュリティ研究者は、Samsung Exynos チップセットの残りの 14 の脆弱性は、それほど重大ではないことを特定しました。

サムスンは電子メールで送付した声明の中で、一部のギャラクシー端末に影響を与える可能性のある脆弱性のうち6件を特定したと述べた。同社は、6つの欠陥は「深刻」ではないと説明し、 そのうちの 5 つのパッチをリリースしました 18 月のセキュリティ更新で。サムスンはXNUMX月にXNUMX番目の欠陥に対するパッチをリリースする予定だ。同社は、Googleが開示したXNUMX件の脆弱性すべてに対するパッチをリリースするかどうかについて情報を求めるDark Readingの要請に応じなかった。また、影響を受けるすべての Samsung Galaxy デバイスにアップデートが適用されるかどうか、またいつ適用されるかは不明です。

ウィリス氏は、影響を受けるGoogle Pixelデバイスは、同社の開示された欠陥(CVE-2023-24033)のXNUMXつに対する修正をすでに受けていると述べた。 2023年XNUMX月のセキュリティアップデート。 Googleは、残りの脆弱性に対するパッチがいつ提供されるかについての情報を求めるDark Readingの要請にすぐには応じなかった。 Vivo は Dark Reading の要求にもすぐには応じなかったので、脆弱性に対処するための同社の計画も不明のままです。

Android パッチ ギャップ問題

これまで、デバイス ベンダーは時間をかけて Android エコシステムの脆弱性に対処してきました。したがって、それが何らかの兆候である場合、Samsung チップセットの脆弱性の影響を受けるユーザーは、長い待ち時間を余儀なくされる可能性があります。

11 月、プロジェクト ゼロの研究者らは、彼らが説明した内容について報告しました。 大きなパッチギャップ これは、Android デバイスのファームウェア パッチが利用可能になってから、デバイス ベンダーが実際にユーザーにパッチを利用できるようにするまでの遅延によって生じます。一例として、Project Zero の研究者は、ARM Mali GPU ドライバーで発見したいくつかの脆弱性を指摘しました。 Googleは昨年6月と7月にこの脆弱性をARMに報告し、その後ARMは7月と8月にこの脆弱性に対するパッチを発行した。しかし、3 か月以上後の 11 月、Google が影響を受けるデバイスの脆弱性をテストしたところ、研究者らはすべてのデバイスがまだ問題に対して脆弱であることを発見しました。

「簡単なのは、ハードウェアの欠陥を新しいソフトウェアで修正することです」と Approov の CEO、Ted Miracco 氏は言います。 「より難しいのは、メーカーにアップデートをエンド ユーザーにプッシュしてもらい、エンド ユーザーにデバイスをアップデートしてもらうことです」と彼は言います。残念ながら、チップセットのユーザーの多くはデバイスにパッチをすぐに当てられない可能性があり、ユーザーは脆弱性があるかどうかほとんど気づいていない可能性がある、と同氏は言う。

Project Zero が Samsung チップセットで発見したような脆弱性は、Android エコシステムだけでなく、iOS エコシステムや、高度なハードウェアとソフトウェアを含む複雑なサプライ チェーンにも存在すると Miracco 氏は続けます。課題は、欠陥の検出からすべてのデバイスへのソリューションの展開までの時間を短縮することです。

「モバイル デバイスの多くのメーカーではアップデートがほとんど行われない可能性があるため、これは Android エコシステムが大きな注目を集める必要がある分野です」と彼は言います。企業は、私物デバイスを職場に持ち込む (BYOD) ユーザーに対し、アップデートを迅速に展開する実績を持つ承認されたサプライヤーのデバイスを使用するよう義務付ける可能性があると Miracco 氏は付け加えています。

Zimperium の製品戦略担当バイスプレジデントである Krishna Vishnubhotla 氏は、このような脆弱性は企業がモバイル セキュリティ戦略を評価する必要性を浮き彫りにしていると述べています。 「企業が従業員に安全を確保する方法や企業アクセスに新たな要件があるかどうかを指導することは理にかなっています」と彼は指摘します。

たくさんのo純正機器メーカー(OEM) Android 分野での断片化が原因で、発見されたすべての脆弱性に対してパッチが利用できるようになるのは数か月後になる可能性があります。 「このため、企業はゼロデイ脅威に対処でき、無線で更新できるセキュリティに投資することが重要です」とヴィシュヌボッタ氏は付け加えた。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/attacks-breaches/samsung-chipset-vulnerabilities-android-users-rce-attacks

- :は

- 2023

- 7

- a

- できる

- アクセス

- 従った

- 実際に

- NEW

- アドレッシング

- 追加

- 後

- に対して

- 空気

- すべて

- 既に

- および

- アンドロイド

- 承認された

- 4月

- です

- AREA

- ARM

- AS

- At

- 攻撃

- 注意

- 8月

- 利用できます

- BE

- になる

- さ

- 信じる

- BEST

- 賭ける

- の間に

- ブログ

- 持って来る

- by

- 呼び出し

- 缶

- 最高経営責任者(CEO)

- チェーン

- 挑戦する

- コード

- 会社

- コンプリート

- 完全に

- 複雑な

- 妥協

- 実施

- 確認します

- 続ける

- 可能性

- 作ります

- 暗いです

- 暗い読書

- 遅らせる

- 展開する

- 記載された

- 開発

- デバイス

- Devices

- DID

- 発見

- ドライバー

- エコシステム

- どちら

- 社員

- Enterprise

- 企業

- 装置

- 評価する

- あらゆる

- 例

- 実行

- 悪用する

- 露出した

- 少数の

- 修正する

- 欠陥

- 欠陥

- 発見

- から

- Galaxy

- ギャップ

- 受け

- 与える

- でログイン

- GPU

- ガイド

- ハンドル

- Hardware

- 持ってる

- 特徴

- 認定条件

- How To

- HTML

- HTTPS

- 特定され

- 直ちに

- 重要

- in

- include

- 表示

- 個人

- 情報

- 相互作用

- 投資する

- iOS

- 発行済み

- 問題

- IT

- ITS

- JPG

- 7月

- 知っている

- 主として

- 姓

- ような

- 限定的

- 長い

- たくさん

- make

- 作る

- 委任

- メーカー

- メーカー

- 多くの

- 3月

- かもしれない

- 何百万

- モバイル

- モバイルデバイス

- 携帯電話

- モバイルセキュリティ

- モデル

- ヶ月

- 他には?

- の試合に

- 必要

- ニーズ

- 新作

- ノート

- 11月

- 数

- of

- on

- ONE

- 開いた

- オペレーショナル

- 自分の

- 部

- 過去

- パッチ

- パッチ

- 電話

- ピクセル

- プラン

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- ポスト

- 潜在的な

- :

- 社長

- 多分

- プロダクト

- プロジェクト

- 守る

- プッシュ

- 置きます

- クイック

- すぐに

- 急速に

- リーディング

- 受け取ります

- 受け

- 記録

- 縮小

- リリース

- 残る

- 残り

- リモート

- 報告

- 要求

- 要件

- 研究

- 研究開発

- 研究者

- 研究者

- 反応します

- 結果として

- s

- 安全な

- 前記

- サムスン

- 言う

- セキュリティ

- を求める

- センス

- シリーズ

- セッションに

- 設定

- いくつかの

- 厳しい

- SIX

- 第6

- 熟練した

- So

- ソフトウェア

- ソリューション

- 一部

- 幾分

- 洗練された

- スペース

- ステートメント

- 滞在

- まだ

- 作戦

- 戦略

- サプライヤー

- 供給

- サプライチェーン

- テッド

- テスト

- それ

- アプリ環境に合わせて

- ボーマン

- 脅威

- 脅威

- 三

- ティム

- 時間

- 〜へ

- 追跡する

- 順番

- アップデイト

- 更新しました

- 更新版

- ユーザー

- users

- 活用する

- ベンダー

- ベンダー

- 副会長

- 被害者

- 脆弱性

- 脆弱性

- 脆弱な

- wait

- 仕方..

- 週間

- WELL

- この試験は

- かどうか

- which

- 誰

- Wi-Fiあり

- 意志

- 仕事

- でしょう

- ゼファーネット

- ゼロ