ビットコインは2009年に正式に発売され、その開始以来、二重支払い攻撃から分散型暗号通貨を保護するためのプルーフオブワーク(PoW)コンセンサスメカニズムの概念が広く普及しています。

プルーフオブワークとは何ですか?

ブロックチェーンエコシステムには、「鉱夫」。 これらのマイナーは、ブロックチェーンネットワークで競合して、最終的にブロックチェーンの一部となる新しいブロックを検証および作成します。 XNUMX人のマイナーだけが成功し、ブロックをマイニングする報酬を獲得します。次に、このマイニングされたブロックがネットワーク間でブロードキャストされ、ネットワークの新しい状態が維持されます。

プルーフオブワークは複雑な数学のパズルに他なりません。すべての競合他社の鉱夫がすばやく解決する必要があります。このパズルを最初に解決した人は誰でも報われ、トランザクションブロックはブロックチェーンネットワークの不可欠な部分になります。今や永遠に変わらない情報。

PoWの背後にある中心的な考え方は、ハッカー/攻撃者がブロックチェーンを書き換えて、すでに検証されてブロックチェーンに追加されたトランザクションを取り消すのに法外な費用をかけることです。

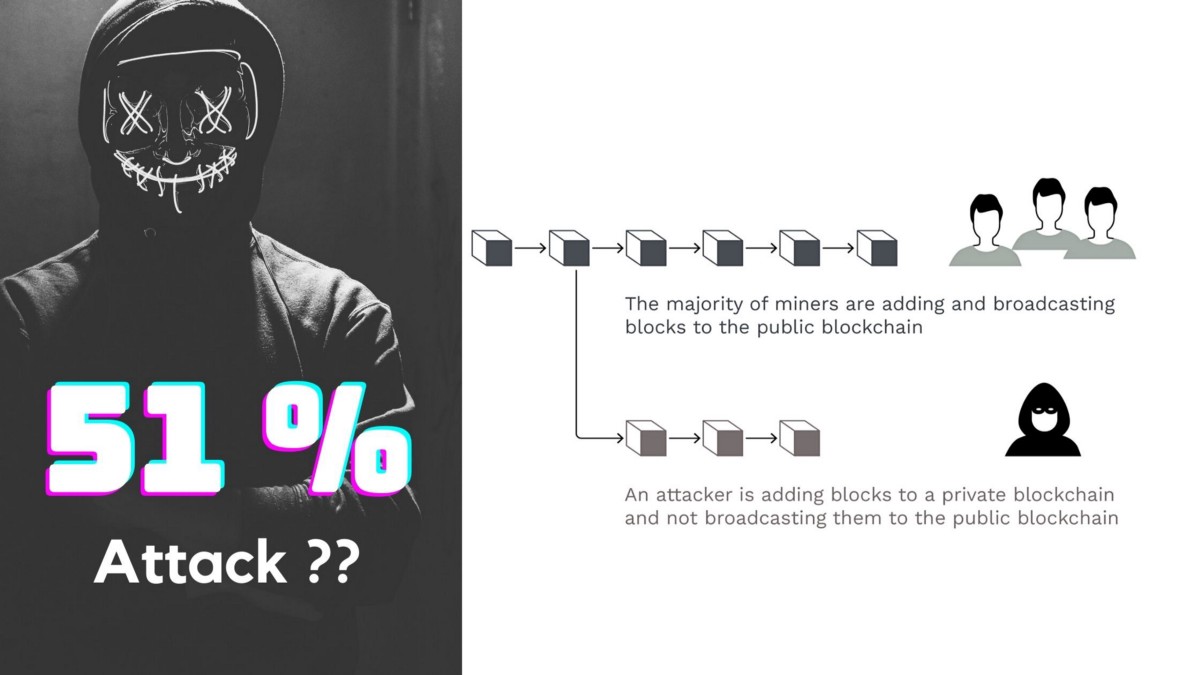

ブロックチェーン上で実行されているトランザクションを操作しようとする攻撃者は、ブロックチェーンネットワークのマイニングハッシュレートを最大限に制御できるようにする必要がありますが、これは、攻撃者またはマイナーのグループが50%を超える場合にのみ可能です。ネットワークのマイニングハッシュレートまたはそれらの制御下の計算能力の。

したがって、51%の攻撃は、ネットワークのマイニングハッシュレートの50%以上を制御するという悪意を持った、一連のマイナーによるブロックチェーンへの攻撃です。 これにより、他の鉱夫がブロックをファイナライズするのを防ぐことで、ネットワークで遊んだり、新しいブロックの記録を中断したりすることができます。

51%の攻撃の後、何がうまくいかない可能性がありますか?

一連のマイナーまたは攻撃者がブロックチェーンネットワークの51%の制御を正常に取得した場合、次の主要な損害を与える可能性があります。

- 新しいトランザクションが確認を取得するのを防ぎ、一部またはすべてのユーザー間の支払いを停止できるようになります。

- 彼らはこの状況を利用して、ネットワークを管理している間に完了したトランザクションを取り消すことにより、コインの二重支払いを活性化することができます。

- 他のマイナーがブロックチェーントランザクションの検証とそのファイナライズを実行するのを防ぐことができます

51%の攻撃機能をデバンキングするには、ブロックチェーンとは何かを理解する必要があります

ブロックチェーンは、ビットコイン、イーサリアム、ライトコイン、およびその他のアルトコインの背後にある基盤となる技術です。 このブロックチェーンは、暗号通貨のネットワーク上で行われたすべてのトランザクションを記録し、レビューのためにすべてのユーザー(ネットワークノード)および一般の人々が利用できるようにブロードキャストされる分散型台帳(またはデータベースストレージ)に他なりません。 これにより、XNUMX人の鉱夫がコインをXNUMX回使うことができなくなります。

新しいブロックを生成するビットコインの場合を考えてみましょう。 10分ごと。 ブロックがファイナライズまたはマイニングされると、不正なバージョンのパブリック元帳がネットワークのバリデーターによってすぐに発見されて拒否されるため、ブロックを変更することはできません。

しかし、仮想的に、この詐欺は、マイナーノードのセットが集まって、51%の攻撃につながるマイニングハッシュレートの大部分を制御することに成功した場合に発生する可能性があります。 したがって、ネットワーク上のコンピューティング能力の大部分を制御することにより、攻撃者または攻撃者のグループは、暗号ネットワークに新しいブロックを記録および追加するプロセスを妨害する可能性があります。 彼らはこの独占を利用し、新しいブロックのマイニングに影響を与えて、マイニング報酬を最大化することができます。

最近報告された51%の攻撃インシデントがかなりの数あります:

- 2021年XNUMX月のビットコインSV攻撃:

これは4年2021月XNUMX日に起こった最新の事件です。 ブルームバーグは次のように報告しました:

「暗号コインビットコインSVは「51%の攻撃」に直面したようです。 コインメトリクスによって投稿された以下のツイートを参照してください:

2.ビットコインゴールド(BTG)2018年XNUMX月の攻撃:

2018年51月、ビットコインゴールドは18%の攻撃を受けました。 攻撃者は、ビットコインゴールドのハッシュパワーを大量に制御したとされており、ビットコインゴールドが交換のしきい値を繰り返し上げようとしても、攻撃者は数日間二重支払いを行い、最終的に2020万ドル以上のビットコインゴールドを盗むことができました。 ビットコインゴールドはXNUMX年に再びヒットしました。

3. クリプトンとシフト、イーサリアムベースのブロックチェーンは、51年2016月にXNUMX%の攻撃を受けました。

4.イーサリアムクラシックETC、過去に何度も51%の攻撃を受けています。 そのような攻撃のXNUMXつは コインデスクによる報告 、それが述べたところ

- イーサリアムクラシックブロックチェーンは土曜日の夜に51%の攻撃を受けました。 攻撃 今月、1月XNUMX日に最初の攻撃を発見した鉱業会社Bitflyが気づきました。

- この攻撃により、7,000ブロック以上、つまりXNUMX日分のマイニングが再編成されました。 ツイート Bitflyによって共有されます。 最初の3,693回の攻撃では、それぞれ4,000ブロックとXNUMXブロックが再編成されました。

完全な証拠ではありませんが、それでも有用な戦略はほとんどありません。そのような攻撃を困難にするために採用することができます。

いくつかの例は次のとおりです。

1. DPoSへの移行:委任されたプルーフオブステーク:

DPoSは、時間の経過とともに変化する複数のデリゲートを使用して、新しい各ブロックを検証します。 DPoSブロックチェーンでは、攻撃者の51%がハッシュレートとデリゲートの両方を制御する必要があるため、攻撃がより困難になり、起こりにくくなります。 したがって、PoWからこのDPoSに移行して、リスクを最小限に抑えることができます。

2. MESSの使用:修正された指数主観的スコアリング

MESSは基本的に「スコア」は重力と呼ばれ、ネットワークに着信する並列再編成チェーンの要件です。 これは、ネットワークに存在するすべてのノードについて、潜在的な着信再編成を検出すると、分割の時点から現在のチェーンと比較し、着信再編成チェーンに追加の作業量を任意に要求することを意味します。

この「重力」の量は、再編成の最初の数ブロックでは無視できますが、再編成されるブロックが増えるにつれて指数関数的に増加します。 これが、MESSなしの非常に安価な(線形)のとは対照的に、攻撃者が多くのブロックを再編成するのに非常にコストがかかる(指数関数的に)理由です。

したがって、ブロックの再編成を分析して、再編成の信頼性を示すことができるスコアを割り当てることができるMESSを使用できます。

MESSは、ほとんどの51%の攻撃の根底にある大規模な再編成は、本質的に信頼できないと考えています。

急成長している暗号通貨のエコシステムには、独自の機会と課題があります。投資家として、投資に取り掛かる前に、すべての暗号プロジェクトについての認識を高め、基盤となる技術と機能について学ぶために十分な時間を費やす必要があります。彼ら。

51%の攻撃、ラグプル、二重支払いなどのインシデントは今後も続くでしょうが、情報に基づいた方法で行動すれば、スマート暗号投資を通じてこれらのリスクを最小限に抑え、収益を最大化する準備を整えることができます。

- &

- 000

- 2016

- 2020

- 攻撃の51%

- 7

- 9

- NEW

- 利点

- すべて

- 容疑者

- 許可

- アルトコイン

- 間で

- 8月

- Bitcoin

- Bitcoin Gold

- Bitcoin SV

- ブロックチェーン

- ブルームバーグ

- 変化する

- コイン

- コインメトリック

- Coindesk

- コイン

- 会社

- コンピューティング

- コンピューティングパワー

- 考慮する

- クリプト

- 暗号通貨

- cryptocurrency

- データベース

- 分権化された

- 需要

- 分散元帳

- EC

- エコシステム

- イーサリアム

- イーサリアムクラシック

- 交換

- スピーディー

- 名

- 詐欺

- ゴールド

- 良い

- グループ

- GV

- ハッシュ

- ハッシュ・パワー

- ハッシュレート

- ハッシュレート

- こちら

- 認定条件

- hr

- HTTPS

- ia

- アイデア

- 影響

- 情報

- 意図

- 投資

- 投資家

- IT

- キー

- 最新の

- 主要な

- LEARN

- 元帳

- Litecoin

- 大多数

- 作成

- ミディアム

- メトリック

- 百万

- 鉱夫

- 鉱業

- ネットワーク

- ノード

- 機会

- 注文

- その他

- 支払い

- 人気

- 捕虜

- 電力

- 現在

- 予防

- プロジェクト(実績作品)

- 実績

- 公共

- 上げる

- 記録

- 収益

- 逆

- レビュー

- 報酬

- リスク

- セッションに

- shared

- スマート

- So

- 解決する

- 過ごす

- 支出

- split

- 利害関係

- 都道府県

- 滞在

- ストレージ利用料

- テク

- 時間

- トランザクション

- 取引

- ツイート

- users

- 何ですか

- 誰

- 仕事

- 価値

![非代替トークンを作成するにはどうすればよいですか? 【究極のガイド】 非代替トークンを作成する方法は? [究極のガイド]PlatoBlockchainデータインテリジェンス。 垂直検索。 愛。](https://platoblockchain.com/wp-content/uploads/2021/08/how-to-create-a-non-fungible-token-ultimate-guide-300x181.png)