사이버 범죄자와 국가 행위자가 개발자가 매일 작업하는 귀중한 소프트웨어에 액세스하는 것을 목표로 함에 따라 개발자는 Docker, Kubernetes 및 Slack과 같은 코드를 생성하고 협업하는 데 사용하는 도구를 통해 점점 더 공격을 받고 있습니다.

예를 들어, 공격자는 18월 90일 훔친 Slack 자격 증명을 사용하여 Slack을 나타내는 XNUMX개 이상의 비디오에 액세스하고 복사했다고 주장했습니다. Grand Theft Auto 6의 초기 개발, Take-Two Interactive의 Rockstar Games의 인기 게임. 그리고 일주일 전에 보안 회사인 Trend Micro는 공격자가 잘못 구성된 Docker 컨테이너를 체계적으로 검색하고 손상시키려고 시도하고 있음을 발견했습니다.

두 공격 모두 소프트웨어 프로그램의 취약성과 관련이 있지만 보안 실수나 잘못된 구성은 종종 공격 표면 영역을 보호하는 데 필요한 주의를 기울이지 않는 개발자의 입장에서 드문 일이 아니라고 GitLab의 보안 엔지니어인 Mark Loveless는 말합니다. DevOps 플랫폼 제공업체.

"많은 개발자들이 자신을 표적으로 생각하지 않습니다. 왜냐하면 그들은 완성된 코드, 즉 최종 결과가 공격자들이 노리는 것이라고 생각하기 때문입니다."라고 그는 말합니다. "개발자는 집에서 테스트 환경을 설정하거나 모든 보안 제어를 해제하는 것과 같은 보안 위험을 감수하는 경우가 많습니다. 따라서 나중에 보안을 추가할 의도로 새로운 것을 시도할 수 있습니다."

그는 “안타깝게도 그런 습관이 복제되어 문화가 된다”고 덧붙였다.

소프트웨어 공급망과 소프트웨어를 생산하고 배포하는 개발자에 대한 공격은 지난 2021년 동안 빠르게 증가했습니다. 예를 들어 650년에 "개발자의 소프트웨어와 개발자가 널리 사용하는 오픈 소스 구성 요소를 손상시키려는 공격"이 XNUMX% 증가했습니다.2021년 “소프트웨어 공급망 현황”” 보고서는 소프트웨어 보안 회사인 Sonatype에서 발행했습니다.

Sights의 개발자 파이프라인 및 협업

전반적으로 보안 전문가들은 DevOps 스타일 접근 방식의 기반을 형성하는 지속적인 통합 및 지속적인 배포 환경(CI/CD)의 빠른 속도가 상당한 위험을 초래한다고 주장합니다. 그들은 종종 간과된다 강화된 보안을 구현할 때.

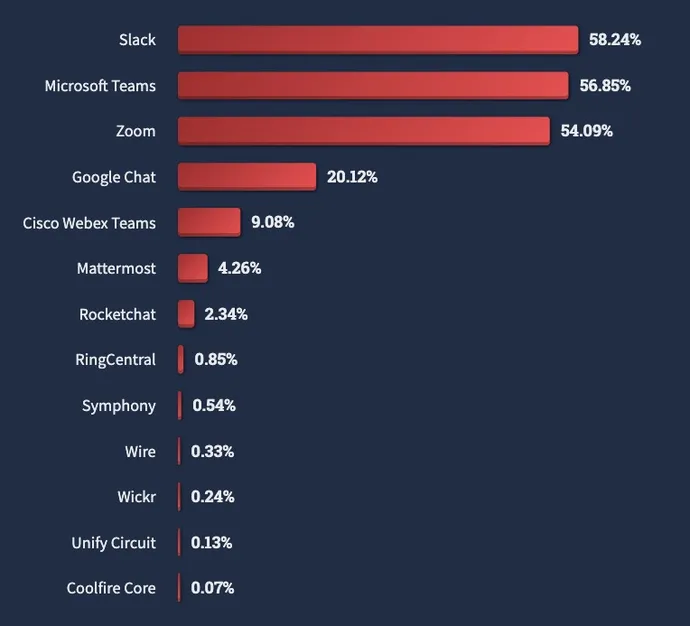

이는 개발자가 보다 효율적인 파이프라인을 만들기 위해 사용하는 다양한 도구에 영향을 미칩니다. 예를 들어 Slack은 전문 개발자들 사이에서 가장 널리 사용되는 동기식 협업 도구이며 Microsoft Teams와 Zoom이 XNUMX, XNUMX위를 차지한다고 합니다. 2022 StackOverflow 개발자 설문 조사. 또한 개발자의 XNUMX분의 XNUMX 이상이 Docker를 사용하고 나머지 XNUMX분의 XNUMX은 개발 중에 Kubernetes를 사용하는 것으로 조사되었습니다.

메시징 플랫폼 요소의 공동 설립자이자 CEO인 매튜 호지슨(Matthew Hodgson)은 다크 리딩에 보낸 성명에서 슬랙과 같은 도구의 침해는 종종 중요한 기능을 수행하고 일반적으로 경계 방어 기능만 있기 때문에 "악의적"일 수 있다고 말했습니다.

"Slack은 종단 간 암호화되지 않으므로 공격자가 회사의 전체 지식에 액세스하는 것과 같습니다."라고 그는 말했습니다. “진짜 여우 속의 암탉 상황.”

잘못된 구성 너머: 개발자를 위한 기타 보안 문제

사이버 공격자는 개발자를 추적할 때 잘못된 구성이나 느슨한 보안을 조사하지 않는다는 점에 유의해야 합니다. 예를 들어, 2021년에는 위협 그룹이 Slack을 통해 로그인 토큰의 그레이마켓 구매 사이버 범죄자들이 회사에서 거의 800GB의 소스 코드와 데이터를 복사할 수 있도록 허용한 게임 거대 기업 Electronic Arts의 침해로 이어졌습니다. Docker 이미지에 대한 2020년 조사에서 다음과 같은 사실이 밝혀졌습니다. 최신 빌드의 절반 이상 컨테이너를 기반으로 하는 모든 애플리케이션이나 서비스를 위험에 빠뜨리는 치명적인 취약점이 있습니다.

피싱과 사회 공학도 이 분야에서 골칫거리입니다. 이번 주에만 CircleCI와 GitHub의 두 가지 DevOps 서비스를 사용하는 개발자가 피싱 공격 대상.

그리고 Rockstar Games를 표적으로 하는 공격자가 Slack의 취약점을 악용했다는 증거는 없습니다. 대신 사회 공학은 보안 조치를 우회하는 방법일 가능성이 있다고 Slack 대변인은 말했습니다.

대변인은 "ID 및 장치 관리, 데이터 보호, 정보 거버넌스 전반에 걸친 엔터프라이즈급 보안은 사용자가 슬랙에서 협업하고 작업을 수행하는 방식의 모든 측면에 내장되어 있다"고 덧붙였다. 일반적이고 정교하며 Slack은 모든 고객이 보안 인식 교육을 포함하여 사회 공학 공격으로부터 네트워크를 보호하기 위해 강력한 보안 조치를 취할 것을 권장합니다.”

느린 보안 개선, 더 많은 작업

그러나 애플리케이션 보안 전문가가 더 나은 제어를 요구함에 따라 개발자는 보안을 천천히 수용했습니다. 많은 개발자 계속해서 '비밀'을 누설하다 — 암호 및 API 키 포함 — 리포지토리에 푸시된 코드. 따라서 개발 팀은 코드를 보호하고 신뢰할 수 없는 구성 요소의 가져오기를 방지하는 것뿐만 아니라 파이프라인의 중요한 기능이 손상되지 않도록 하는 데 중점을 두어야 한다고 GitLab의 Loveless는 말합니다.

"일반적으로 사람과 그와 유사한 것을 식별하는 전체 제로 트러스트 부분에도 코드에 적용해야 하는 동일한 원칙이 있어야 합니다."라고 그는 말합니다. “그러니 코드를 신뢰하지 마십시오. 확인해야 합니다. 최악의 상황을 가정하는 사람이나 프로세스를 배치하는 것 — 저는 자동으로 신뢰하지 않을 것입니다 — 특히 코드가 프로젝트 빌드와 같은 중요한 작업을 수행할 때 그렇습니다.”

또한 많은 개발자들은 여전히 MFA(다단계 인증)를 사용하는 등 인증을 강화하기 위한 기본 조치를 사용하지 않습니다. 그러나 변화가 기다리고 있습니다. 점점 더 다양한 오픈 소스 소프트웨어 패키지 생태계가 모두 시작되었습니다. 주요 프로젝트가 다단계 인증을 채택하도록 요구.

집중해야 할 도구 측면에서 슬랙은 최근의 주요 침해 사고로 주목을 받았지만 개발자는 모든 도구에서 기본 수준의 보안 제어를 위해 노력해야 한다고 Loveless는 말합니다.

"썰물과 흐름이 있지만 공격자에게 효과가 있는 것은 무엇이든 좋습니다."라고 그는 말합니다. “색깔이 다른 온갖 모자를 써본 경험상 공격자로서 가장 쉬운 길을 찾다 보니 다른 길도 쉬워지면 '먼저 해보겠다'고 한다."

GitLab은 자체 버그 현상금 프로그램에서 이러한 리더를 따르는 행동을 목격했다고 Loveless는 말합니다.

"사람들이 버그를 보내면 갑자기 새로운 기술이 대중화되고 해당 기술로 인한 수많은 제출이 들어오는 것을 봅니다."라고 그는 말합니다. "그들은 확실히 파도에 온다."