읽기 시간 : 5 분

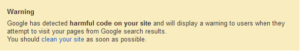

요즘 만들어지는 악성코드의 대부분은 악성코드 작성자에게 수익을 주기 위해 설계되었습니다. 이것은 놀라운 일이 아니지만 이러한 디지털 범죄자들이 얼마나 창의적일 수 있는지는 놀랍습니다. ~에 Comodo AV 실험실 우리는 다음을 포함하여 부당한 이득을 얻기 위해 사용하는 많은 계획, 트릭 및 방법을 관찰하고 분석합니다.

- 화폐의 직접 생성

- 간접적인 돈벌이 방법

-

- 정보를 훔쳐 실제 돈으로 추가 판매, 금융 자격 증명을 훔쳐 자금을 훔치는 데 사용, 광고가 포함된 특정 웹사이트에서 생성된 트래픽으로 수익 창출

-

- 랜섬웨어 등 직접 결제 수단

무료 판매 사기

최근에 우리는 피해자들이 속아 돈을 지불하도록 하는 새로운 직접 지불 방식의 등장을 목격했습니다. 프리웨어 소프트웨어 다운로드. 이것은 사이버 범죄자들에게 매우 매력적인 접근 방식입니다. 작성자는 사용자가 실제로 필요로 하는 복잡한 응용 프로그램을 만들기 위해 시간과 돈을 들일 필요가 없습니다. 그들은 실제처럼 보이는 가짜 프로그램을 작성할 필요조차 없습니다.

응용 프로그램 비용을 지불하고 설치한 후에는 응용 프로그램이 예상대로 작동하기 때문에 사용자가 아무것도 의심하지 않을 수 있습니다. 피해자가 무료로 얻을 수 있는 것에 대해 비용을 지불했다는 사실을 알게 되더라도 사기꾼은 소프트웨어에 연결되어 있지 않으며 추적이 거의 불가능합니다.

맬웨어 작성자는 세 가지 간단한 단계를 통해 자신의 계획을 시작할 수 있습니다. 먼저, 그 과정에서 사용할 결제수단을 설정합니다. 이는 다양하지만 온라인 결제, 은행 송금 및 추가 요금 SMS 서비스가 포함됩니다.

둘째, 그들은 이전에 설정된 지불 서비스를 구현하고 지불이 이루어질 때 원래 소프트웨어의 설정을 래핑하거나 사용자 정의 위치에서 합법적인 응용 프로그램을 다운로드하는 맞춤형 "설치 후 지불" 설치 프로그램을 만듭니다.

셋째, 잠재적인 피해자에게 적용을 "촉진"합니다. 이는 검색 엔진 최적화 블랙 해트 트릭, 맬웨어 작성자가 널리 사용하는 방법, 광고, 스팸 등을 통해 달성할 수 있습니다.

실생활 예 분석

우리는 분석한 일부 악성 애플리케이션에서 이러한 유형의 속임수를 접했습니다. 다음 정보는 사용자가 위협을 이해하는 데 도움이 되며 이러한 방식으로 사기를 당하지 않도록 하기 위한 몇 가지 기본 규칙을 제공합니다.

실행 시 응용 프로그램은 환영 메시지를 표시하고 잘 알려진 합법적인 무료 웹 브라우저인 "Mozilla Firefox 26.0"의 설치 프로그램임을 나타냅니다.

실행 시 응용 프로그램은 환영 메시지를 표시하고 잘 알려진 합법적인 무료 웹 브라우저인 "Mozilla Firefox 26.0"의 설치 프로그램임을 나타냅니다.

설치의 다음 단계는 응용 프로그램을 설치하려면 추가 요금 SMS를 통해 81126번으로 지불해야 한다는 화면이 표시됩니다. 설치 코드가 배달될 것이라고 사용자에게 약속합니다. 프로세스를 계속할 수 있습니다. 편집 상자에 코드를 작성하지 않으면 설치가 계속되지 않습니다.

설치의 다음 단계는 응용 프로그램을 설치하려면 추가 요금 SMS를 통해 81126번으로 지불해야 한다는 화면이 표시됩니다. 설치 코드가 배달될 것이라고 사용자에게 약속합니다. 프로세스를 계속할 수 있습니다. 편집 상자에 코드를 작성하지 않으면 설치가 계속되지 않습니다.

설치 프로그램에서 구성 파일을 추출하면 수행 중인 단계와 프로세스에 사용된 코드에 대한 더 흥미롭고 놀라운 세부 정보가 표시됩니다.

설치 프로그램에서 구성 파일을 추출하면 수행 중인 단계와 프로세스에 사용된 코드에 대한 더 흥미롭고 놀라운 세부 정보가 표시됩니다.

사용자가 설치 코드를 검색하기 위해 SMS 메시지를 보내는 시나리오를 고려해 보겠습니다.

이 코드를 편집 상자에 작성하면 구성에 있는 코드와 비교하여 확인되고 "첫 번째 코드가 유효합니다."라는 메시지 상자가 표시됩니다.

다음 단계에서 세 가지 필수 코드 중 두 번째 코드를 입력합니다. 문자 X10을 81126으로 SMS를 보내면 설치 코드가 포함된 메시지를 받게 됩니다.”

결론적으로 "설치 코드"를 검색하기 위해 보내야 하는 추가 요금 문자 메시지는 하나가 아니라 세 개였습니다. 첫번째:

그런 다음 두 번째 "코드":

각 코드 입력 후 유효한 코드의 사용을 기록하기 위해 http 호출을 통해 보고서가 전송됩니다. 이에 사용된 도메인은 vox-telecom.com입니다. 이 도메인과 연결된 웹사이트에는 연락처 정보, 회사 세부 정보 또는 배후자가 없습니다.

알려진 회사의 이름을 사용하여 사용자에게 신뢰의 그늘을 제공하기위한 설정이라는 모든 단서가 있습니다. 통신 사업 공간이 있습니다.

사용자가 세 번째 코드도 입력한 후 설치 프로그램은 softwareapp-pro.s3.amazonaws.com/ uploads/ program_file/file_url/167/ a680381d-79b3-4aa1-b0b0-8d748a09a486/ Firefox%20Setup%에서 합법적인 응용 프로그램 설치 프로그램을 다운로드합니다. 2026.0.exe를 실행하고 실행합니다.

스냅샷에서 볼 수 있듯이 디지털 서명은 실제로 다운로드한 응용 프로그램이 유효하고 안전하게 설치할 수 있음을 확인합니다.

스냅샷에서 볼 수 있듯이 디지털 서명은 실제로 다운로드한 응용 프로그램이 유효하고 안전하게 설치할 수 있음을 확인합니다.

설정이 완료되면 초기 설치 프로그램이 존재하여 사용자에게 새로 설치된 응용 프로그램을 남깁니다. 이 응용 프로그램은 사실상 프리웨어였지만 비용을 지불했습니다.

결론

이러한 상황을 방지하려면 사용자는 항상 공급업체의 웹 사이트 또는 download.com과 같은 평판이 좋은 다운로드 사이트에서 응용 프로그램을 다운로드해야 합니다. 이메일, 광고 또는 웹사이트 팝업을 통해 홍보되는 링크에 주의하십시오.

또한 필요한 응용 프로그램이 다음과 같은지 확인하십시오. 프리웨어 또는 실제로 비용을 지불해야 합니다. 많은 유료 응용 프로그램에는 문서에 설명된 지불 방법과 함께 구입하기 전에 테스트할 수 있는 평가판이 있습니다.

중요한 것은 설치 시 전화 또는 SMS 추가 요금 번호를 통해 지불을 요청하는 소프트웨어 응용 프로그램에 주의하십시오.

그러나 무엇보다도 이러한 멀웨어로부터 보호하는 가장 좋은 방법은 효율적인 안티 바이러스 귀하의 시스템에.

샘플 세부 사항 :

SHA1: 95606b25cb0f39e27e9cdb30cb4647e2baf4d7fe

MD5: 255f8ec6eccdb85806cb4a9cad136439

코모도 인터넷 보안 탐지: TrojWare.Win32.ArchSMS.AB

![가장 일반적인 3 가지 웹 사이트 보안 문제 해결 [웹 세미나] 가장 일반적인 3 가지 웹 사이트 보안 문제 해결 [웹 세미나]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)