JetBrains TeamCity 소프트웨어 개발 플랫폼 관리자의 클라우드 버전은 이미 새로운 한 쌍의 중요한 취약점에 대해 업데이트되었지만 온프레미스 배포에는 즉각적인 패치가 필요하다고 이번 주 공급업체의 보안 권고가 경고했습니다.

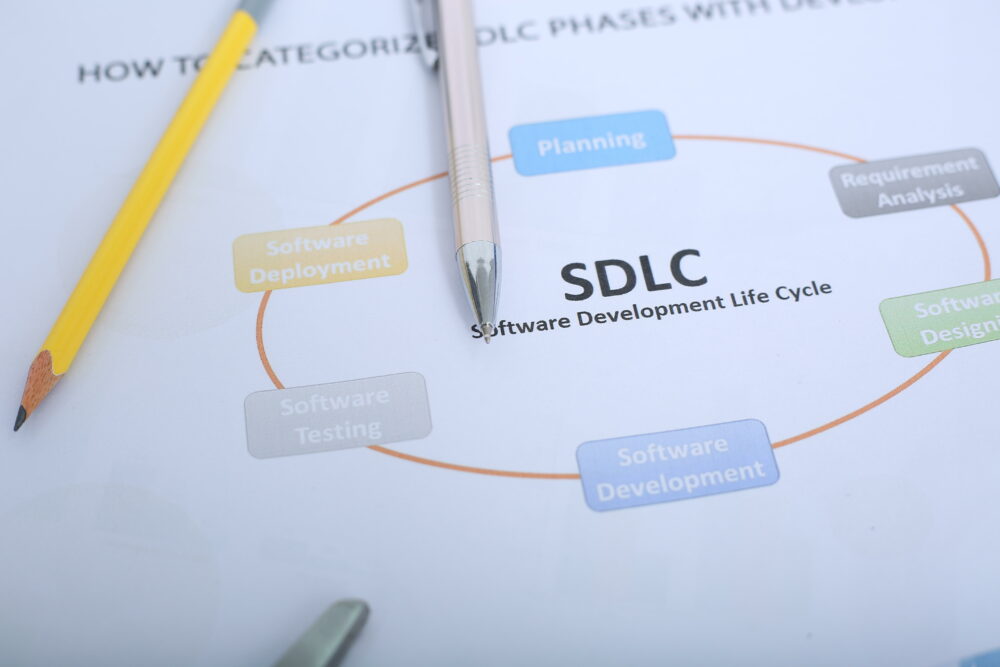

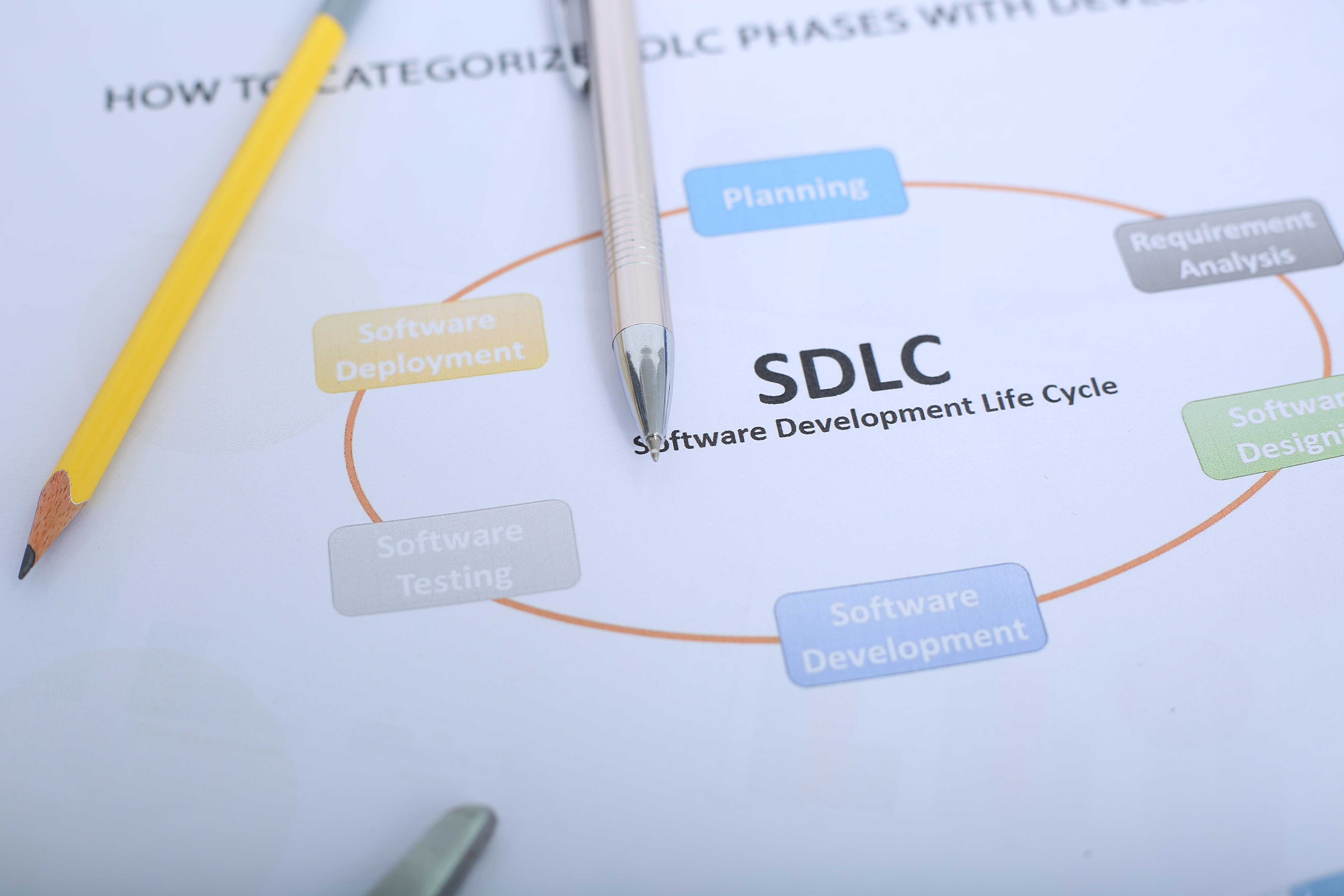

이번이 두 번째 라운드다. 심각한 TeamCity 취약점 지난 두 달 동안. 그 결과는 광범위할 수 있습니다. 회사의 소프트웨어 개발 수명주기(SDLC) 플랫폼은 Citibank, Nike 및 Ferrari를 포함한 30,000개 조직에서 사용됩니다.

TeamCity 도구는 코드가 구축, 테스트, 배포되는 프로세스인 소프트웨어 개발 CI/CD 파이프라인을 관리합니다. CVE-2024-27198 및 CVE-2024-27199로 추적된 새로운 취약점으로 인해 위협 행위자가 인증을 우회하고 피해자의 TeamCity 서버에 대한 관리자 제어 권한을 얻을 수 있다고 합니다. TeamCity의 블로그 게시물.

이 결함은 지난 7월 Rapid7에서 발견되어 보고되었다고 회사는 덧붙였습니다. Rapid2023.11.3 팀은 전체 기술 세부 사항을 즉시 공개할 준비가 되어 있으므로 XNUMX년 XNUMX월 XNUMX일까지 TeamCity 온프레미스 버전을 실행하는 팀은 위협 행위자가 기회를 잡기 전에 시스템을 패치하는 것이 필수적이라고 회사는 조언했습니다.

업데이트된 TeamCity 버전인 2023-11.4를 출시하는 것 외에도 공급업체는 빠르게 업그레이드할 수 없는 팀을 위해 보안 패치 플러그인을 제공했습니다.

CI/CD 환경은 소프트웨어 공급망의 기본이므로 정교한 APT(Advanced Persist Threat) 그룹에 매력적인 공격 벡터가 됩니다.

JetBrains TeamCity 버그로 인해 소프트웨어 공급망이 위협받음

2023년 말, 전 세계 정부는 러시아 정부가 지원하는 그룹 APT29(일명 Nobelium, Midnight Blizzard 및 Cozy Bear — 2020년 공격의 배후 위협 행위자)에 대해 경보를 울렸습니다. SolarWinds 공격) 유사한 것을 적극적으로 악용하고 있었습니다. JetBrains TeamCity의 취약점 이는 또한 소프트웨어 공급망 사이버 공격을 허용할 수도 있습니다.

"인증되지 않은 공격자가 인증 확인을 우회하고 관리 제어권을 얻을 수 있는 능력은 즉각적인 환경뿐만 아니라 손상된 CI/CD 파이프라인을 통해 개발 및 배포되는 소프트웨어의 무결성과 보안에도 심각한 위험을 초래합니다." Ryan Smith Deepfence의 제품 책임자는 성명에서 이렇게 말했습니다.

Smith는 데이터가 일반적으로 소프트웨어 공급망 사이버 공격의 규모와 복잡성 모두에서 "눈에 띄는 증가"를 보여준다고 덧붙였습니다.

Smith는 “최근 JetBrains 사건은 신속한 취약성 관리와 사전 위협 탐지 전략의 중요성을 극명하게 일깨워주는 역할을 합니다.”라고 말했습니다. "민첩성과 탄력성의 문화를 조성함으로써 조직은 새로운 위협을 차단하고 디지털 자산을 효과적으로 보호하는 능력을 향상시킬 수 있습니다."

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :이다

- :아니

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- 능력

- 에 따르면

- 가로질러

- 활발히

- 배우

- 추가

- 또한

- 관리자

- 관리

- 많은

- 조언받은

- 자문

- 반대

- 아카

- 경보

- 수

- 이미

- 또한

- an

- 및

- APT

- AS

- 자산

- 공격

- 공격자

- 매력적인

- 인증

- BE

- 곰

- 된

- 전에

- 뒤에

- 존재

- 두

- 곤충

- 버그

- 내장

- 비자 면제 프로그램에 해당하는 국가의 시민권을 가지고 있지만

- by

- 우회로

- CAN

- 잡아라

- 체인

- 확인하는 것이 좋다.

- 씨티 은행

- 암호

- 회사

- 복잡성

- 손상된

- 제어

- 수

- 임계

- 임계

- 문화

- 사이버 공격

- 데이터

- 배포

- 배포

- 세부설명

- Detection System

- 개발

- 개발

- 디지털

- 디지털 자산

- 효과적으로

- 신흥

- 강화

- 환경

- 착취

- Feb

- Ferrari

- 결함

- 럭셔리

- 육성

- 발견

- 에

- 가득 찬

- 기본적인

- 이득

- 일반

- 얻을

- 정부

- 그룹

- 여러 떼

- 있다

- 머리

- HTTPS

- 즉시

- 피할 수 없는

- in

- 사건

- 포함

- 보전

- IT

- JPG

- 늦은

- wifecycwe

- 유튜브 영상을 만드는 것은

- 구축

- 매니저

- 관리하다

- 한밤중

- 개월

- 필요

- 신제품

- NIKE

- 주목할 만한

- of

- 제공

- 만

- ~에

- 기회

- 조직

- 쌍

- 과거

- 패치

- 패치

- 관로

- 플랫폼

- 플라톤

- 플라톤 데이터 인텔리전스

- 플라토데이터

- 플러그인

- 균형 잡힌

- 포즈

- 게시하다

- 사전

- 방법

- 프로덕트

- 빨리

- 높인

- 파급효과

- 최근

- 공개

- 발매

- 알림

- 보고

- 되튀기

- 위험

- 반올림

- 달리는

- 러시아인

- 라이언

- s

- 보호

- 말했다

- 둘째

- 보안

- 보안 패치

- 섬기는 사람

- 봉사하다

- 쇼

- 상당한

- 비슷한

- 스미스

- 소프트웨어

- 소프트웨어 개발

- 소프트웨어 공급망

- 정교한

- 뚜렷한

- 성명서

- 전략들

- 이러한

- 공급

- 공급망

- 시스템은

- 팀

- 팀

- 테크니컬

- 테스트

- 그

- XNUMXD덴탈의

- 그들의

- 이

- 이번 주

- 위협

- 위협 행위자

- 위협

- 을 통하여

- 방해하다

- 에

- 수단

- 두

- 할 수 없는

- 아래에

- 업데이트

- 업그레이드

- 익숙한

- 공급 업체

- 버전

- 버전

- 희생자

- 음량

- 취약점

- 취약점

- 경고

- 였다

- 주

- 했다

- 어느

- 넓은

- 전세계적인

- 제퍼 넷