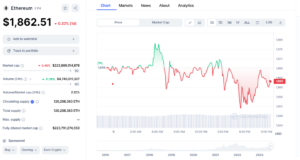

Bitcoin ATM 제조업체인 General Bytes는 18월 XNUMX일 제로 데이 공격을 통해 서버가 손상되었다고 밝혔습니다. 공격자는 모든 자금이 송금되도록 설정을 변경하는 동안 공격자가 기본 관리자가 되도록 허용했습니다. 그들의 암호화폐 지갑 주소.

제로 데이 공격 후 손상 된 General Bytes 서버

General Bytes는 아직 공격으로 인해 도난당한 자금의 액수와 손상된 ATM의 수를 공개하지 않았습니다. 그러나 회사는 발행 모든 ATM 운영자에게 사용자 자금을 안전하게 유지하기 위해 소프트웨어를 업데이트하도록 요청합니다.

해커가 서버를 맡게 만든 익스플로잇은 18월 8827일 회사에서 확인됐다. 제너럴바이트는 120개의 비트코인 ATM을 소유·운영하고 있는 기업이다. 이 ATM은 XNUMX개국 이상에서 사용할 수 있습니다.

이 회사는 ATM이 만들어지는 체코 프라하에 본사를 두고 있습니다. 비트코인 ATM은 암호화폐를 명목 화폐로 쉽게 변환하려는 거래자에게 편리함 때문에 점점 인기를 얻고 있습니다.

귀하의 자본이 위험합니다.

회사 보안 전문가들은 해커가 제로데이 취약점을 악용하여 회사의 CAS(Crypto Application Server)에 액세스하고 문제의 자금을 훔쳤다고 말했습니다.

CAS 서버는 거래소 및 지원되는 코인에서 암호화 구매 및 판매 실행을 포함하여 ATM의 모든 작업 뒤에 있습니다. General Bytes 보안 팀은 해커가 General Bytes 클라우드 서비스를 포함하여 TCP 포트에서 취약한 서버를 스캔했다고 믿습니다.

고객에게 권고 사항을 발행합니다.

이러한 ATM의 취약점은 해커가 CAS 소프트웨어를 버전 20201208로 변경한 후에 감지되었습니다. General Bytes는 20220725 및 20220531.38 패치 릴리스로 업데이트될 때까지 General Bytes ATM 서버를 사용하지 말 것을 고객에게 촉구했습니다. 버전.

또한 CAS 관리 인터페이스는 인증된 IP 주소 및 기타 여러 요소를 사용해서만 액세스할 수 있도록 서버 방화벽 설정에 대해 사용자에게 알렸습니다. 사용자가 터미널을 다시 활성화하기 전에 공격자가 설정을 변경하지 않았는지 확인하기 위해 "SELL Crypto Setting"을 검토하여 수신된 결과가 대신 전송되도록 하는 것이 좋습니다.

이 회사는 2020년부터 서버에 대해 여러 번 감사를 실시했습니다. 수행된 감사 중 어느 것도 해커가 악용한 취약점을 드러내지 않았으며 이 사건으로 회사는 놀랐습니다.

더 읽기 :