사용자는 GPG가 제공하는 암호화 보호 기능을 활용하여 비밀로 유지하려는 파일과 데이터를 보호할 수 있습니다.

이 가이드에서는 Linux, Mac 또는 Windows 컴퓨터에서 오픈 소스 소프트웨어를 사용하여 파일을 암호화하는 옵션을 설명합니다. 그런 다음 이 디지털 정보를 거리와 시간을 초월하여 자신이나 다른 사람에게 전송할 수 있습니다.

PGP(Pretty Good Privacy)의 오픈 소스 버전인 "GNU Privacy Guard"(GPG) 프로그램은 다음을 허용합니다.

- 암호를 사용한 암호화.

- 공개/개인 키 암호화를 사용한 비밀 메시징

- 메시지/데이터 인증(전자서명 및 인증 사용)

- 개인 키 인증(비트코인에서 사용)

옵션 하나

옵션 XNUMX은 아래에서 시연할 것입니다. 원하는 암호를 사용하여 파일을 암호화할 수 있습니다. 암호를 알고 있는 사람은 누구나 파일을 잠금 해제(암호 해독)하여 볼 수 있습니다. 문제는 안전한 방법으로 다른 사람에게 암호를 보내는 방법입니다. 우리는 원래의 문제로 돌아갔습니다.

옵션 2

옵션 XNUMX는 이 딜레마를 해결합니다. (여기에 방법). 파일을 비밀번호로 잠그는 대신 누군가의 공개 키로 파일을 잠글 수 있습니다. "누군가"가 메시지의 의도된 수신자입니다. 공개 키는 해당 개인 키에서 가져오고 개인 키("누군가"만 가지고 있음)는 메시지를 잠금 해제(복호화)하는 데 사용됩니다. 이 방법을 사용하면 민감한(암호화되지 않은) 정보가 전송되지 않습니다. 아주 좋아!

공개 키는 인터넷을 통해 안전하게 배포할 수 있는 것입니다. 내 것은 여기에서 지금 확인해 보세요., 예를 들어. 일반적으로 키 서버로 전송됩니다. 키 서버는 공개 키를 저장하는 노드와 같습니다. 그들은 사람들의 공개 키 사본을 유지하고 동기화합니다. 여기 하나가 있습니다:

내 항목을 입력할 수 있습니다. 이메일 결과에서 내 공개 키를 찾으십시오. 저도 저장해놨어요 여기에서 지금 확인해 보세요. 서버에서 찾은 것을 비교할 수 있습니다.

옵션 XNUMX

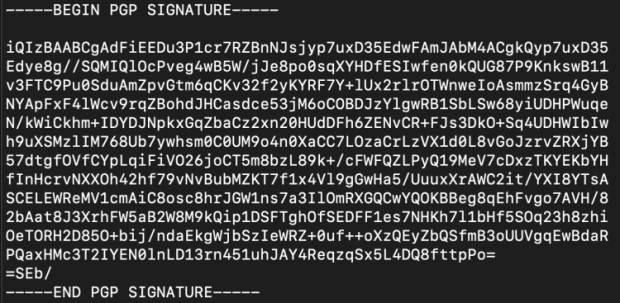

옵션 XNUMX은 비밀 메시지에 관한 것이 아닙니다. 메시지가 전달되는 동안 변경되지 않았는지 확인하는 것입니다. 개인 키를 가진 사람이 있으면 작동합니다. 기호 일부 디지털 데이터. 데이터는 문자일 수도 있고 소프트웨어일 수도 있습니다. 서명 프로세스는 디지털 서명(개인 키 및 서명되는 데이터에서 파생된 많은 수)을 생성합니다. 디지털 서명은 다음과 같습니다.

"시작" 신호로 시작하고 "종료" 신호로 끝나는 텍스트 파일입니다. 그 사이에는 실제로 엄청난 수를 인코딩하는 많은 텍스트가 있습니다. 이 숫자는 개인 키(거대한 숫자)와 데이터(실제로 항상 숫자이기도 합니다. 모든 데이터는 컴퓨터에 대해 XNUMX과 XNUMX임)에서 파생됩니다.

누구나 다음을 수행하여 원본 작성자가 서명한 이후 데이터가 변경되지 않았는지 확인할 수 있습니다.

- 공개 키

- Data

- 서명

쿼리에 대한 출력은 TRUE 또는 FALSE입니다. TRUE는 개발자가 서명한 이후 다운로드한 파일(또는 메시지)이 수정되지 않았음을 의미합니다. 아주 멋져! FALSE는 데이터가 변경되었거나 잘못된 서명이 적용되었음을 의미합니다.

옵션 XNUMX

옵션 XNUMX는 데이터가 수정되지 않았는지 확인하는 대신 TRUE는 서명이 제공된 공개 키와 연결된 개인 키로 생성되었음을 의미한다는 점을 제외하면 옵션 XNUMX과 같습니다. 즉, 서명한 사람은 우리가 가지고 있는 공개 키에 대한 개인 키를 가지고 있습니다.

흥미롭게도 이것이 Craig Wright가 자신이 Satoshi Nakamoto임을 증명하기 위해 해야 할 모든 것입니다. 그는 실제로 동전을 쓸 필요가 없습니다.

Satoshi가 소유한 주소(공개 키와 유사)가 이미 있습니다. 그런 다음 Craig는 해당 주소에 대한 개인 키로 서명을 생성하고 "나는 정말로 Satoshi입니다. 하하!"와 같은 메시지와 결합할 수 있습니다. 그런 다음 메시지, 서명 및 주소를 결합하여 그가 Satoshi인 경우 TRUE 결과를 얻고 그렇지 않은 경우 CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD 결과를 얻을 수 있습니다.

옵션 XNUMX과 XNUMX - 차이점.

실제로 무엇을 신뢰하느냐의 문제입니다. 보낸 사람이 보유한 공개 키에 대한 개인 키를 소유하고 있다고 신뢰하는 경우 확인에서 메시지가 변경되지 않았는지 확인합니다.

개인키/공개키 관계를 신뢰하지 못한다면 검증은 메시지가 바뀌는 것이 아니라 키 관계에 대한 것이다.

FALSE 결과에 대해 둘 중 하나입니다.

TRUE 결과를 얻으면 두 키 관계가 모두 유효하고 서명이 생성된 이후로 메시지가 변경되지 않았음을 알 수 있습니다.

컴퓨터용 GPG 받기

GPG는 이미 Linux 운영 체제와 함께 제공됩니다. 불행히도 Mac을 사용하거나 신이 Windows 컴퓨터를 사용하지 않는 경우 GPG로 소프트웨어를 다운로드해야 합니다. 다운로드 지침 및 해당 운영 체제에서 사용하는 방법은 여기에서 찾을 수 있습니다.

소프트웨어의 그래픽 구성 요소를 사용할 필요가 없으며 명령줄에서 모든 작업을 수행할 수 있습니다.

암호로 파일 암호화

비밀 파일을 만듭니다. 이것은 단순한 텍스트 파일이거나 많은 파일을 포함하는 zip 파일이거나 아카이브 파일(tar)일 수 있습니다. 데이터가 얼마나 민감한지에 따라 에어 갭 컴퓨터에서 파일 생성을 고려할 수 있습니다. WiFi 구성 요소가 없고 케이블로 인터넷에 연결되지 않는 데스크탑 컴퓨터 또는 다음을 사용하여 Raspberry Pi Zero v1.3을 매우 저렴하게 구축할 수 있습니다. 여기에 지침.

터미널(Linux/Mac) 또는 CMD.exe(Windows)를 사용하여 작업 디렉터리를 파일을 저장할 위치로 변경합니다. 그것이 말이 안 되는 경우 인터넷을 검색하면 XNUMX분 안에 운영 체제에 특정한 파일 시스템을 탐색하는 방법을 배울 수 있습니다(검색: "YouTube 탐색 파일 시스템 명령 프롬프트" 및 운영 체제 이름 포함).

올바른 디렉토리에서 다음과 같이 파일(예: "file.txt")을 암호화할 수 있습니다.

gpg -c 파일.txt

그것은 "gpg", 공백, "-c", 공백, 그리고 파일 이름입니다.

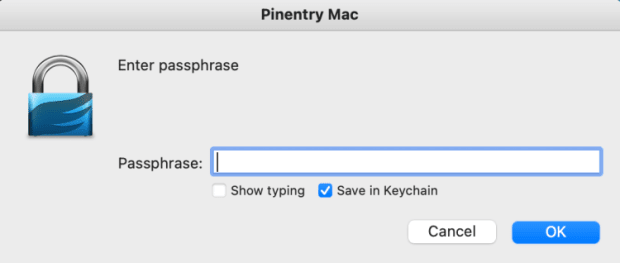

그러면 암호를 입력하라는 메시지가 표시됩니다. 그러면 새 파일이 암호화됩니다. Mac에서 GPG Suite를 사용하는 경우 "키체인에 저장"이 기본적으로 선택되어 있습니다(아래 참조). 특히 민감한 경우 이 비밀번호를 저장하지 않는 것이 좋습니다.

어떤 OS를 사용하든 암호는 메모리에 10분 동안 저장됩니다. 다음과 같이 지울 수 있습니다.

gpg-connect-agent reloadagent /bye

파일이 암호화되면 원본 파일은 암호화되지 않은 상태로 유지되고 새 파일이 생성됩니다. 원본을 삭제할지 여부를 결정해야 합니다. 새 파일의 이름은 원본과 같지만 끝에 ".gpg"가 있습니다. 예를 들어 "file.txt"는 "file.txt.gpg"라는 새 파일을 생성합니다. 그런 다음 원하는 경우 파일 이름을 변경할 수 있습니다. 또는 다음과 같이 위의 명령에 추가 옵션을 추가하여 파일 이름을 지정할 수도 있습니다.

gpg -c – 출력 MySecretFile.txt file.txt

여기에 "gpg", 공백, "-c", 공백, "-output", 공백, 원하는 파일 이름, 공백, 암호화하려는 파일 이름이 있습니다.

파일 암호 해독을 연습하는 것이 좋습니다. 다음은 한 가지 방법입니다.

gpg 파일.txt.gpg

이것은 단지 "gpg", 공백 및 암호화된 파일의 이름입니다. 옵션을 넣을 필요가 없습니다.

GPG 프로그램은 당신이 의미하는 바를 추측하고 파일의 암호 해독을 시도할 것입니다. 파일을 암호화한 직후에 이 작업을 수행하면 암호가 컴퓨터 메모리(10분 동안)에 아직 남아 있기 때문에 암호를 묻는 메시지가 표시되지 않을 수 있습니다. 그렇지 않으면 비밀번호를 입력해야 합니다(GPG에서는 이를 비밀번호 문구라고 함).

"ls" 명령(Mac/Linux) 또는 "dir" 명령(Windows)을 사용하면 작업 디렉토리에 ".gpg" 확장자가 없는 새 파일이 생성되었음을 알 수 있습니다. (Mac/Linux) 명령 프롬프트에서 읽을 수 있습니다.

고양이 파일.txt

파일을 해독하는 또 다른 방법은 다음 명령을 사용하는 것입니다.

gpg -d 파일.txt.gpg

이것은 이전과 동일하지만 "-d" 옵션도 있습니다. 이 경우 새 파일이 생성되지 않고 파일의 내용이 화면에 출력됩니다.

다음과 같이 파일을 해독하고 출력 파일의 이름을 지정할 수도 있습니다.

gpg -d – 출력 파일.txt 파일.txt.gpg

여기에 "gpg", 공백, 엄격하게 요구되지 않는 "-d", 공백, "-output", 공백, 원하는 새 파일 이름, 공백, 마지막으로 파일 이름이 있습니다. 우리는 해독 중입니다.

암호화된 파일 보내기

이제 이 파일을 USB 드라이브에 복사하거나 이메일로 보낼 수 있습니다. 암호화되어 있습니다. 암호가 양호하고(충분히 길고 복잡함) 해독할 수 없는 한 아무도 암호를 읽을 수 없습니다.

이 메시지를 이메일이나 클라우드에 저장하여 다른 나라에 있는 자신에게 보낼 수 있습니다.

일부 어리석은 사람들은 비트코인 개인 키를 암호화되지 않은 상태로 클라우드에 저장했는데, 이는 엄청나게 위험합니다. 그러나 비트코인 개인 키가 포함된 파일이 강력한 암호로 암호화되어 있으면 더 안전합니다. "Bitcoin_Private_Keys.txt.gpg"라고 하지 않는 경우 특히 그렇습니다. 그렇게 하지 마세요!

경고: Bitcoin 개인 키 정보를 컴퓨터(하드웨어 지갑 이 작업을 수행할 필요가 없도록 만들어졌습니다). 내가 여기서 설명하는 것은 나의 지도하에 특별한 경우를 위한 것입니다. 내 학생들은 멘토링 프로그램 자신이 무엇을 하고 있는지 알고 에어 갭 컴퓨터만 사용하며 모든 잠재적 위험과 문제, 그리고 이를 피하는 방법을 알고 있습니다. 보안 전문가가 아니고 무엇을 하고 있는지 정확히 알고 있지 않다면 컴퓨터에 시드 문구를 입력하지 마십시오. 비트코인을 도난당한 경우에도 저를 탓하지 마십시오!

암호화된 파일은 다른 사람에게 보낼 수도 있으며 암호는 다른 통신 장치를 사용하여 별도로 보낼 수도 있습니다. 이것은 이 가이드의 시작 부분에서 설명한 두 번째 옵션에 비해 더 간단하고 덜 안전한 방법입니다.

실제로 거리와 시간을 초월하여 비밀 메시지 전달을 구성할 수 있는 모든 종류의 방법이 있습니다. 이러한 도구를 알고 모든 위험과 시나리오에 대해 신중하고 신중하게 생각하면 좋은 계획을 세울 수 있습니다. 또는 제가 도와드릴 수 있습니다.

행운을 빕니다. 행복한 Bitcoining!

이것은 Arman The Parman의 게스트 게시물입니다. 표현된 의견은 전적으로 자신의 것이며 BTC Inc 또는 Bitcoin Magazine.

- 10

- 소개

- 가로질러

- 주소

- 구애

- 이점

- All

- 이미

- 항상

- 다른

- 아카이브

- 인증

- 가능

- 전에

- 처음

- 존재

- 이하

- 비트코인

- BTC

- BTC Inc

- 빌드

- 다발

- 케이블

- 가지 경우

- 이전 단계로 돌아가기

- 확인

- 확인하는 것이 좋다.

- 클라우드

- 코인

- 결합 된

- 의사 소통

- 비교

- 컴퓨터

- 연결

- 내용

- 동

- 수

- 국가

- 크레이그 라이트

- 만들

- 만든

- 생성

- 만들기

- cryptographic

- 데이터

- 배달

- 의존

- 바탕 화면

- 개발자

- 장치

- 다른

- 디지털

- 거리

- 분산

- 하지 않습니다

- 다운로드

- 드라이브

- ...동안

- 이메일

- 격려의

- 종료

- 거대한

- 엔터 버튼

- 특히

- 모두

- 예

- 외

- 전문가

- 표현

- 최종적으로

- 발견

- 점점

- 좋은

- 손님

- 고객 포스트

- 안내

- 행복한

- 데

- 여기에서 지금 확인해 보세요.

- 방법

- How To

- HTTPS

- 생각

- 중대한

- 기타의

- 포함

- 정보

- 인터넷

- IT

- 키

- 키

- 넓은

- 배우다

- 라인

- 리눅스

- 긴

- 운

- 맥

- 만든

- 제작

- 문제

- 방법

- 메모리

- 메시지

- 수도

- 필연적으로

- 노드

- 번호

- 제공

- 운영

- 운영 체제

- 운영체제

- 의견

- 선택권

- 옵션

- 기타

- 그렇지 않으면

- 자신의

- 소유

- 특별히

- 비밀번호

- 사람들

- 혹시

- 사람

- 구문

- 가능성

- 연습

- 예쁜

- 개인 정보 보호

- 사설

- 개인 키

- 개인 키

- 문제

- 문제

- 방법

- 생산

- 생산

- 프로그램

- 보호

- 보호

- 공개

- 공개 키

- 공개 키

- 반영

- 관계

- 남아

- 필수

- 위험

- 위험한

- 사토시

- 나카 모토 사토시

- 화면

- 검색

- 안전해야합니다.

- 보안

- 씨

- 감각

- 비슷한

- 단순, 간단, 편리

- 이후

- 소프트웨어

- 해결

- 일부

- 어떤 사람

- 무언가

- 스페이스 버튼

- 특별한

- 지출

- 주 정부

- 저장

- 강한

- 체계

- 시스템은

- 복용

- 단말기

- 시간

- 검색을

- 수송

- 믿어

- Ubuntu

- 이해

- 잠금을 해제

- USB

- 사용

- 보통

- 확인

- 확인

- 관측

- 뭐

- 누구

- 와이파이

- 창

- 없이

- 말

- 일하는

- 일

- 겠지

- 제로