소개

XNUMXD덴탈의 안전 탐정 보안 팀은 프랑스 아동 패션 전자상거래 웹사이트 melijoe.com에 영향을 미치는 데이터 유출을 발견했습니다.

Melijoe는 프랑스에 본사를 둔 고급 아동 패션 소매업체입니다. 회사가 소유한 Amazon S3 버킷은 인증 제어 없이 액세스 가능한 상태로 남겨져 잠재적으로 수십만 고객의 민감한 개인 데이터가 노출되었습니다.

Melijoe는 전 세계에 퍼져 있으며 결과적으로 이 사건은 전 세계에 있는 고객에게 영향을 미칩니다.

멜리조가 뭐야?

2007년에 설립된 melijoe.com은 고급 아동복을 전문으로 하는 전자 상거래 패션 소매업체입니다. 이 회사는 소녀, 소년, 유아용 의류를 제공합니다. Melijoe.com에는 Ralph Lauren, Versace, Tommy Hilfiger 및 Paul Smith Junior와 같은 최고의 브랜드도 있습니다.

"Melijoe"는 프랑스 파리에 본사를 둔 BEBEO로 공식 등록된 회사에서 운영합니다. MELIJOE.COM에 따르면 BEBEO의 등록 자본금은 약 €950,000(~US$1.1만)입니다. Melijoe 서비스는 12.5회의 자금 조달을 통해 14만 유로(~2만 달러)를 창출했습니다(Crunchbase 기준).

Melijoe는 2020년 말 스웨덴의 저명한 아동 패션 대기업 Babyshop Group(BSG)과 합병했습니다.

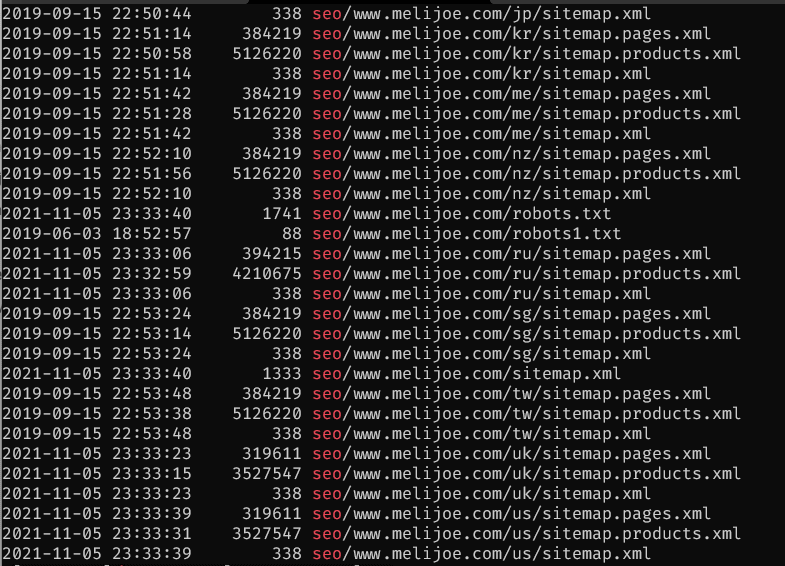

여러 지표에서 Melijoe/BEBEO가 열린 Amazon S3 버킷과 관련이 있음을 확인합니다. 버킷의 브랜드, 생년월일 및 기타 콘텐츠는 소유자가 프랑스 아동복 소매업체임을 암시하지만 전체적으로 "Bebeo"에 대한 언급도 있습니다. 가장 중요한 것은 버킷에 melijoe.com에 대한 사이트맵이 포함되어 있다는 것입니다.

오픈 버킷 참조 melijoe.com 내에서 사이트맵을 찾았습니다.

무엇이 노출되었습니까?

전체적으로 melijoe.com의 잘못 구성된 Amazon S3 버킷은 약 2만 개의 파일, 총 약 200GB의 데이터를 노출했습니다.

버킷에 있는 몇 개의 파일이 다음을 포함하는 수십만 개의 로그를 노출했습니다. 민감한 데이터 과 개인 식별 정보 (PII) of 멜리조의 고객.

이 파일에는 서로 다른 데이터 세트가 포함되어 있습니다. 기본 설정, 위시리스트, 과 구매.

버킷에는 다음을 포함한 다른 파일 형식도 있었습니다. 배송 라벨 및 melijoe.com의 제품 인벤토리와 관련된 일부 데이터.

환경 설정

환경 설정 고객 계정에서 데이터를 내보냈습니다. 데이터는 구매 결정과 관련된 소비자의 취향, 좋아하는 것, 싫어하는 것에 대한 세부 정보를 노출했습니다. 있었다 수만 개의 로그 한 파일에서 찾았습니다.

환경 설정 노출된 형태의 고객 PII 과 민감한 고객 데이터, ...을 포함하여:

- 이메일 주소

- 아이들의 이름

- 성별

- 생년월일

- 브랜드 선호도

선호도 데이터는 구매 데이터 및 현장 클릭을 통해 수집할 수 있습니다. 기본 설정은 종종 각 고객의 제품 권장 사항을 개인화하는 데 사용됩니다.

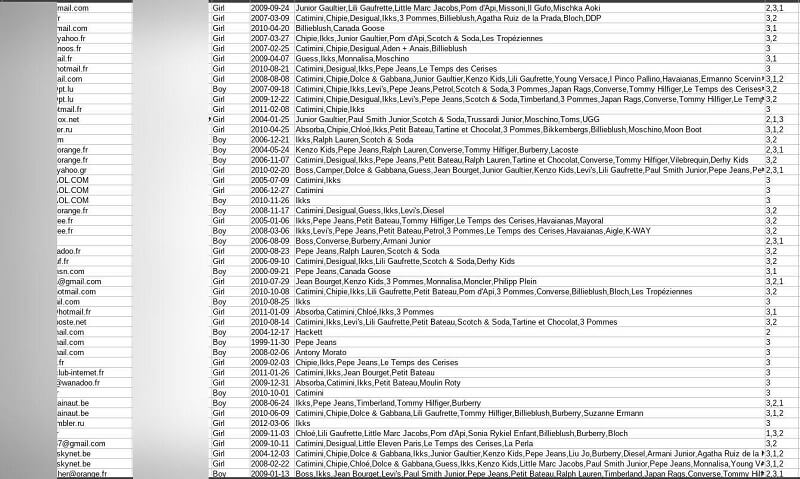

선호도의 증거를 볼 수 있습니다 아래.

고객 선호도에 대한 로그가 버킷에 있었습니다.

위시리스트

위시리스트 데이터는 고객의 현장 위시리스트(각 고객이 선별한 원하는 제품 모음)에 대한 세부 정보를 보여주었습니다. 다시 말하지만, 이 정보는 고객 계정에서 가져온 것으로 나타났습니다. 있었다 750,000개 이상의 로그 에 속하는 데이터가 있는 하나의 파일에 63,000명의 고유 사용자 이메일 주소.

위시리스트 노출된 형태의 고객 PII 과 민감한 고객 데이터:

- 이메일 주소

- 제품이 위시리스트에 추가된 날짜

- 제품이 위시리스트에서 제거된 날짜(제거된 경우)

- 품목 코드, 내부적으로 제품을 식별하는 데 사용

위시리스트는 현장 행동을 추적하지 않고 고객이 직접 작성했습니다. 위시리스트는 하나의 항목에서 수천 개의 항목에 이르기까지 다양했습니다. 위시리스트가 길수록 고객이 좋아하는 품목에 대해 더 많이 알 수 있습니다.

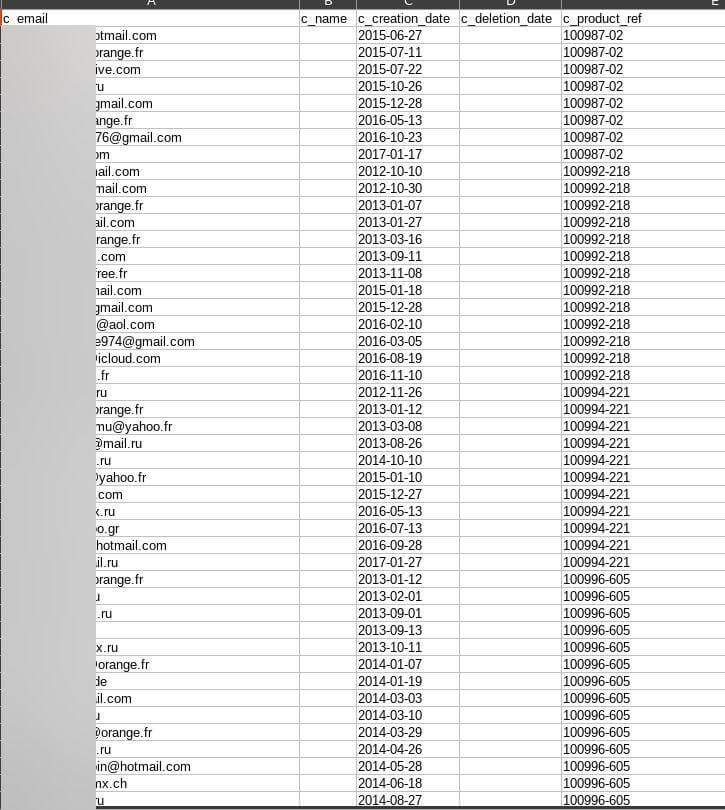

다음 스크린샷은 위시리스트의 증거를 보여줍니다.

파일에 포함된 방대한 고객 위시리스트 로그

구매

구매 데이터가 보여 1.5 만 항목 에서 구입 수십만 주문. 의 주문이 있었다 150,000개 이상의 고유한 이메일 주소 하나의 파일에.

구매 드러난 고객 PII 과 민감한 고객 데이터포함 :

- 이메일 주소

- 주문 항목의 SKU 코드

- 주문 시간

- 주문의 재정 세부 정보, 포함 지불 가격 및 통화

- 지불 방법, 즉, 비자, 페이팔 등

- 배송정보, 주식회사 배송 주소 및 배송 날짜

- 청구서 수신 주소

구매 데이터는 다른 두 데이터 세트에 비해 가장 많은 수의 사용자에게 영향을 미쳤습니다. 이 로그는 Melijoe 고객의 구매 행동을 광범위하게 자세히 설명합니다. 다시 말하지만, 이것은 소비자에 대해 사용될 수 있는 개인 정보를 드러냅니다.

어떤 고객은 많은 양의 제품을 구입한 반면 다른 고객은 한두 가지만 구입했습니다. 위시리스트와 마찬가지로 더 많은 품목을 주문한 고객은 선호하는 제품에 대해 더 많은 정보를 노출했습니다.

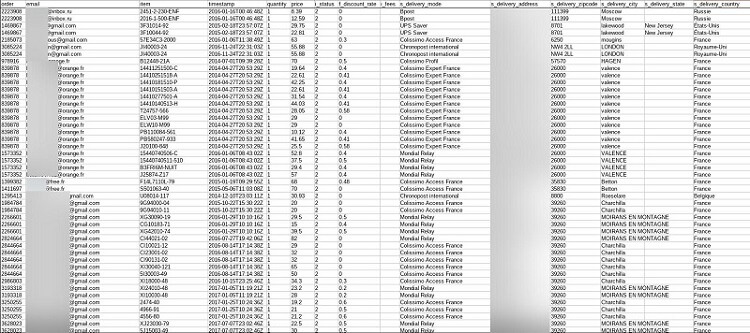

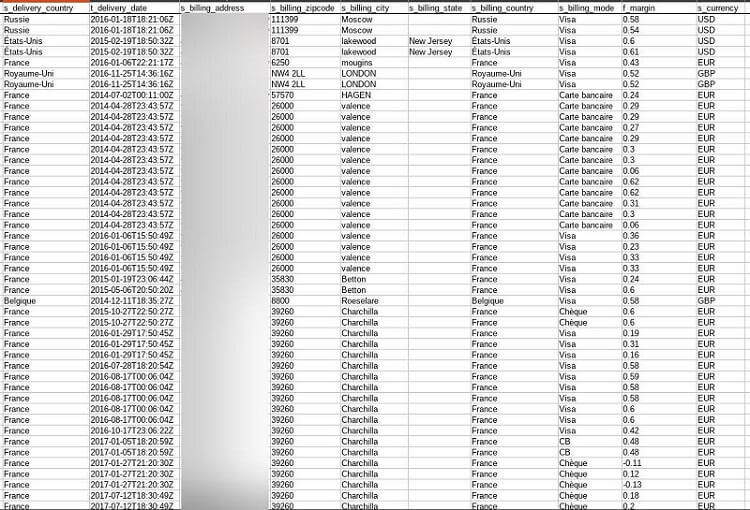

아래 스크린샷은 구매 로그의 증거를 보여줍니다.

다양한 형태의 데이터가 노출된 구매 로그

배송, 청구 및 통화 정보도 로그에서 발견되었습니다.

배송 라벨

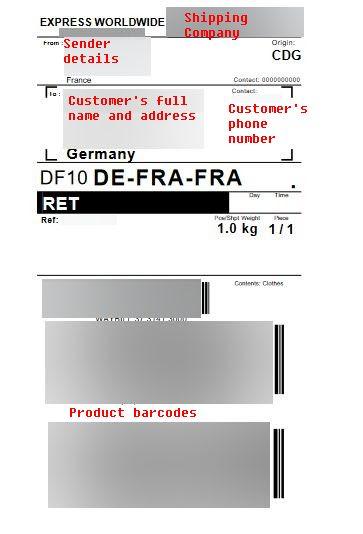

Melijoe의 AWS S3 버킷 포함 배송 라벨. 배송 라벨은 Melijoe 고객의 주문과 연결되었습니다. 버킷에는 이러한 파일이 300개 이상 있었습니다.

배송 라벨 의 여러 예를 노출했습니다. 고객 PII:

- 성명

- 전화 번호

- 배송 주소

- 제품 바코드

아래에서 한 고객의 주문에 대한 배송 레이블을 볼 수 있습니다.

버킷에서 발견된 배송 라벨

위에서 언급한 데이터 외에도 Melijoe의 버킷에는 Melijoe의 버킷에 대한 정보가 포함되어 있습니다. 제품 카탈로그 과 재고 수준.

윤리적인 이유로 버킷 내용의 샘플만 분석할 수 있었습니다. 버킷에 저장된 많은 수의 파일을 감안할 때 다른 여러 형태의 민감한 데이터가 노출될 수 있습니다.

Melijoe의 Amazon S3 버킷은 발견 당시 라이브 상태였으며 업데이트 중이었습니다.

Amazon은 Melijoe의 버킷을 관리하지 않으므로 잘못된 구성에 대해 책임을 지지 않습니다.

Melijoe.com은 글로벌 고객 기반에 제품을 판매하므로 전 세계의 고객이 보안되지 않은 버킷에 노출되었습니다. 주로 프랑스, 러시아, 독일, 영국 및 미국의 고객이 영향을 받습니다.

최대 200,000명의 사람들이 Melijoe의 보안되지 않은 Amazon S3 버킷에 정보가 노출된 것으로 추정됩니다. 이 수치는 버킷에서 본 고유한 이메일 주소의 수를 기반으로 합니다.

아래 표에서 Melijoe의 데이터 노출에 대한 전체 분석을 볼 수 있습니다.

| 노출된 파일 수 | 약 2백만 개의 파일 |

| 영향을 받는 사용자 수 | 최대 200,000까지 |

| 노출된 데이터의 양 | 약 200GB |

| 회사 위치 | 프랑스 |

버킷에는 2016년 8월과 우리가 발견한 날짜(2021년 XNUMX월 XNUMX일) 사이에 업로드된 파일이 포함되어 있습니다.

조사 결과에 따르면 몇 년에 걸쳐 작성된 구매 및 위시리스트 관련 파일의 데이터입니다. Melijoe의 버킷에 대한 자세한 구매는 2013년 2017월과 2012년 2017월 사이에 이루어졌으며 위시리스트는 XNUMX년 XNUMX월과 XNUMX년 XNUMX월 사이에 생성되었습니다.

12년 2021월 22일에 우리는 Melijoe에게 열린 버킷에 관해 메시지를 보냈고 2021년 25월 2021일에 일부 이전 및 신규 Melijoe 연락처에 후속 메시지를 보냈습니다. 15년 2021월 XNUMX일에 프랑스 CERT(Computer Emergency Response Team) 및 AWS에 연락하여 XNUMX년 XNUMX월 XNUMX일에 두 조직에 후속 메시지를 보냈습니다. 프랑스 CERT가 응답하여 위반 사항을 책임감 있게 공개했습니다. 프랑스 CERT는 그들이 Melijoe에게 연락할 것이라고 말했지만 우리는 그들로부터 다시는 연락을 받지 못했습니다.

5년 2022월 10일에 CNIL에 연락하여 2022년 10월 2022일에 후속 조치를 취했습니다. 하루 후 CNIL에서 "사건을 당사 서비스에서 처리 중"이라고 답장했습니다. 또한 XNUMX년 XNUMX월 XNUMX일 프랑스 CERT에 연락하여 "불행히도 많은 알림 후에도 버킷 소유자가 우리 메시지에 응답하지 않았습니다."라고 말했습니다.

버킷은 18년 2022월 XNUMX일에 확보되었습니다.

melijoe.com과 그 고객 모두 이러한 데이터 노출로 인한 영향에 직면할 수 있습니다.

데이터 침해 영향

악의적인 행위자가 Meljoe의 열린 Amazon S3 버킷에 저장된 파일에 액세스했는지 여부를 알 수 없으며 알 수 없습니다. 그러나 비밀번호 보호 장치가 없었기 때문에 melijoe.com의 버킷은 URL을 찾은 모든 사람이 쉽게 액세스할 수 있었습니다.

이는 해커나 범죄자가 버킷의 파일을 읽거나 다운로드했을 수 있음을 의미합니다. 악의적인 행위자는 노출된 Melijoe 고객을 사이버 범죄 형태로 표적으로 삼을 수 있습니다.

Melijoe도 데이터 보호 위반에 대한 조사를 받을 수 있습니다.

고객에게 미치는 영향

노출된 melijoe.com 고객은 이 데이터 침해로 인해 사이버 범죄의 위험에 처해 있습니다. 고객은 버킷에 노출된 개인 및 민감한 데이터의 광범위한 예를 가지고 있습니다.

언급한 바와 같이, 위시리스트가 더 많거나 구매 내역이 더 많은 고객은 선호하는 제품에 대해 더 많은 정보를 노출했습니다. 이러한 개인은 해커가 자신의 좋아하는 것과 싫어하는 것에 대해 더 많이 알 수 있으므로 보다 맞춤화된 세부 공격에 직면할 수 있습니다. 이러한 고객은 자신이 부유하고 고급 제품을 많이 구입할 수 있다는 가정에 따라 표적이 될 수도 있습니다.

피싱 및 멀웨어

해커는 노출된 Melijoe 고객을 대상으로 할 수 있습니다. 피싱 공격 및 맬웨어 버킷의 파일에 액세스한 경우.

Melijoe의 Amazon S3 버킷에는 거의 200,000개의 고유한 고객 이메일 주소가 포함되어 있어 해커에게 잠재적인 대상의 긴 목록을 제공할 수 있습니다.

해커는 melijoe.com의 합법적인 직원으로 가장하여 이러한 고객에게 연락할 수 있습니다. 해커는 노출된 여러 세부 정보 중 하나를 참조하여 이메일에 대한 설명을 작성할 수 있습니다. 예를 들어, 해커는 개인의 선호도/위시리스트를 참조하여 고객이 거래를 제안받고 있다고 확신시킬 수 있습니다.

피해자가 해커를 신뢰하면 악의적인 행위자가 피싱 시도와 맬웨어를 실행할 수 있습니다.

피싱 공격에서 해커는 신뢰를 활용하여 피해자로부터 보다 민감한 개인 정보를 강요합니다. 해커는 피해자가 신용 카드 자격 증명을 공개하도록 유도하거나 악성 링크를 클릭하도록 유도할 수 있습니다. 이러한 링크를 클릭하면 해커가 다른 형태의 데이터 수집 및 사이버 범죄를 수행할 수 있도록 하는 악성 소프트웨어인 악성 소프트웨어를 피해자의 장치에 다운로드할 수 있습니다.

사기 및 사기

해커는 노출된 고객을 대상으로 할 수도 있습니다. 사기 및 사기 버킷의 파일에 액세스한 경우.

사이버 범죄자는 이메일을 통해 노출된 고객을 표적으로 삼고 버킷의 정보를 사용하여 연락할 타당한 이유가 있는 신뢰할 수 있는 사람으로 표시할 수 있습니다.

해커는 대상의 신뢰를 악용하여 피해자를 속여 돈을 넘겨주도록 고안된 사기 및 사기를 수행할 수 있습니다. 예를 들어 해커는 주문 세부 정보와 배송 정보를 사용하여 배송 사기를 수행할 수 있습니다. 여기에서 해커는 피해자에게 상품을 받기 위해 가짜 배송료를 지불하도록 요청할 수 있습니다.

melijoe.com에 미치는 영향

Melijoe는 데이터 사고의 결과로 법적 및 형사적 영향을 받을 수 있습니다. 회사의 잘못 구성된 Amazon S3 버킷은 데이터 보호법을 위반했을 수 있으며 다른 기업은 melijoe.com의 비용으로 버킷의 콘텐츠에 액세스할 수 있습니다.

데이터 보호 위반

Melijoe는 회사의 버킷이 잘못 구성되어 고객 데이터가 노출됨에 따라 EU의 GDPR(일반 데이터 보호 규정)을 위반했을 수 있습니다.

GDPR은 EU 시민의 민감한 개인 데이터를 보호합니다. GDPR은 기업의 고객 데이터 수집, 저장 및 사용에 적용되며, 데이터를 부적절하게 취급하는 경우 규정에 따라 처벌을 받을 수 있습니다.

CNIL(Commission Nationale de l'informatique et des libertés)은 프랑스의 데이터 보호 기관이며 GDPR 시행을 책임지고 있습니다. Melijoe는 CNIL의 조사를 받을 수 있습니다. CNIL은 GDPR 위반에 대해 최대 20만 유로(~23만 달러) 또는 회사 연간 매출의 4%(둘 중 더 큰 금액)의 벌금을 부과할 수 있습니다.

Melijoe의 개방형 Amazon S3 버킷은 EU 시민뿐만 아니라 전 세계 고객의 데이터를 노출했습니다. 따라서 melijoe.com은 CNIL 외에도 여러 다른 관할권의 처벌을 받을 수 있습니다. 예를 들어, 미국의 연방거래위원회(FTC)는 잠재적인 FTC법 위반에 대해 melijoe.com을 조사할 수 있고, 영국의 정보 커미셔너스 사무실(ICO)은 잠재적인 위반에 대해 melijoe.com을 조사할 수 있습니다. 데이터 보호법 2018.

Melijoe의 버킷에 다른 여러 대륙의 고객이 노출되어 있으므로 수많은 데이터 보호 기관에서 melijoe.com을 조사할 수 있습니다.

경쟁 간첩

노출된 정보는 해커가 수집하여 데이터에 관심이 있는 제XNUMX자에게 판매될 수 있습니다. 여기에는 다른 의류 소매업체와 같이 melijoe.com의 경쟁업체가 포함될 수 있습니다. 마케팅 대행사는 버킷의 데이터에서 가치를 볼 수도 있습니다.

경쟁 기업은 데이터를 사용하여 경쟁 스파이. 특히 경쟁자는 melijoe.com의 고객 목록에 액세스하여 자신의 비즈니스에 대한 잠재 고객을 찾을 수 있습니다. 경쟁 기업은 노출된 고객에게 연락하여 Melijoe로부터 비즈니스를 훔치고 자체 고객 기반을 강화하려는 시도로 제안을 받을 수 있습니다.

데이터 노출 방지

데이터를 안전하게 유지하고 노출 위험을 완화하려면 어떻게 해야 합니까?

다음은 데이터 노출을 방지하기 위한 몇 가지 팁입니다.

- 귀하가 완전히 신뢰하는 개인, 조직 및 단체에만 귀하의 개인 정보를 제공하십시오.

- 보안 도메인이 있는 웹사이트만 방문하십시오(예: 도메인 이름 시작 부분에 "https" 및/또는 닫힌 자물쇠 기호가 있는 웹사이트).

- 주민등록번호와 같이 가장 민감한 형태의 데이터를 제공할 때는 특히 주의하십시오.

- 문자, 숫자 및 기호를 조합하여 깨지지 않는 암호를 만드십시오. 기존 비밀번호를 정기적으로 업데이트하십시오.

- 출처가 합법적이라고 확신하지 않는 한 이메일, 메시지 또는 인터넷의 다른 곳에서 링크를 클릭하지 마십시오.

- 친구와 신뢰할 수 있는 사용자만 콘텐츠를 볼 수 있도록 소셜 미디어 사이트에서 개인 정보 설정을 편집합니다.

- 보안되지 않은 WiFi 네트워크에 연결된 경우 중요한 형식의 데이터(예: 신용 카드 번호 또는 비밀번호)를 표시하거나 입력하지 마십시오.

- 사이버 범죄, 데이터 보호 및 피싱 공격 및 맬웨어의 희생자가 될 가능성을 줄이는 방법에 대해 교육하십시오.

회사 소개

SafetyDetectives.com 세계 최대의 안티 바이러스 리뷰 웹 사이트입니다.

SafetyDetectives 연구소는 온라인 커뮤니티가 사이버 위협으로부터 스스로를 방어하는 동시에 조직에 사용자 데이터를 보호하는 방법을 교육하는 데 도움이되는 프로 보노 서비스입니다. 웹 매핑 프로젝트의 가장 중요한 목적은 인터넷을 모든 사용자에게 더 안전한 장소로 만드는 것입니다.

우리의 이전 보고서는 2.6만 사용자가 미국 소셜 분석 플랫폼 IGBlade, 뿐만 아니라 위반 브라질 마켓플레이스 통합자 플랫폼 Hariexpress.com.br 610GB 이상의 데이터가 유출되었습니다.

지난 3 년 동안보고 된 SafetyDetectives 사이버 보안에 대한 전체 검토를 보려면 다음을 따르십시오. SafetyDetectives 사이버 보안 팀.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- 소개

- ACCESS

- 에 따르면

- 가로질러

- 행동

- All

- 아마존

- 분석

- 연간

- 안티 바이러스

- 어딘가에

- 약

- 인증

- 권위

- AWS

- 처음

- 존재

- 청구

- 억원

- 브랜드

- 위반

- 빌드

- 사업

- 사업

- 사기

- 자본

- 승산

- 어린이

- 닫은

- 의류

- 수집

- 위원회

- 커뮤니티

- 기업

- 회사

- 회사

- 비교

- 경쟁

- 소비자

- 이 포함되어 있습니다

- 함유량

- 내용

- 수

- 신임장

- 신용

- 크레디트 카드

- 범죄자

- CrunchBase에

- 환율

- 고객

- 사이버

- 사이버 범죄

- 사이버 보안

- 데이터

- 데이터 위반

- 데이터 보호

- 일

- 거래

- 배달

- 세부 묘사

- DID

- 다른

- 발견

- 발견

- 하지 않습니다

- 도메인

- 도메인 이름

- 전자 상거래

- 교육

- 이메일

- 특히

- 스파이 활동

- 견적

- EU

- 예

- 공적

- 페이스메이크업

- 모조품

- 패션

- 추천

- 특징

- 연방

- 연방 거래위원회

- 그림

- 끝

- 따라

- 수행원

- 양식

- 발견

- 프랑스

- 사기

- 프랑스어

- FTC

- 가득 찬

- 자금

- GDPR

- 일반

- 일반 데이터 보호 규정

- 독일

- 여자

- 글로벌

- 상품

- 그룹

- 해커

- 해커

- 처리

- 도움

- 여기에서 지금 확인해 보세요.

- 높은

- 방법

- How To

- HTTPS

- 수백

- ICO

- 중대한

- 포함

- 포함

- 정보

- 관심

- 인터넷

- 목록

- 조사

- 발행물

- 일월

- 관할 구역

- 레이블

- 넓은

- 큰

- 시작

- 법규

- 누수

- 배우다

- 이용약관

- 이점

- 빛

- LINK

- 모래밭

- 명부

- 긴

- 악성 코드

- 마케팅

- 시장

- 미디어

- 백만

- 돈

- 가장

- 네트워크

- 숫자

- 다수의

- 제공

- 온라인

- 열 수

- 주문

- 명령

- 조직

- 기타

- 소유자

- 지급

- 파리

- 비밀번호

- 암호

- 지불

- 페이팔

- 사람들

- 확인

- 개인 정보

- 개인

- 피싱

- 피싱 공격

- 피싱 공격

- 플랫폼

- 가능한

- 개인 정보 보호

- 사설

- 찬성

- 프로덕트

- 제품

- 프로젝트

- 현저한

- 보호

- 보호

- 제공

- 매수

- 구매 한

- 구매

- 구입

- 목적

- 범위

- 이유

- 받다

- 감소

- 등록된

- 규제

- 보고서

- 연구

- 응답

- 책임

- 소매상 인

- 소매

- 공개

- 리뷰

- 위험

- 경쟁자

- 회진

- 러시아

- 말했다

- 사기

- 안전해야합니다.

- 보안

- 서비스

- 서비스

- 배송

- 대지

- 사이트

- So

- 사회적

- 소셜 미디어

- 소프트웨어

- 판매

- 전문적으로

- 미국

- 저장

- 상점

- 거리

- 목표

- 팀

- 소스

- 세계

- 제 3 자

- 수천

- 위협

- 을 통하여

- 도처에

- 시간

- 도움말

- 상단

- 추적

- 교환

- 믿어

- 유일한

- 미국

- 영국

- United States

- 무담보의

- 업데이트

- us

- 사용

- 사용자

- 가치

- 비자

- 취약점

- 웹

- 웹 사이트

- 웹 사이트

- 여부

- 누구

- 와이파이

- 이내

- 없이

- 세계

- 세계

- 전세계적인

- 년