읽기 시간 : 4 분

읽기 시간 : 4 분

악성 코드 분석가에게 가장 위험하고 악의적 인 트로이 목마의 이름을 지정하도록 요청하면 Emotet이 목록에 분명히 나타납니다. 국가에 따르면 사이버 보안 커뮤니케이션 통합 센터 트로이의 "국가, 지방, 부족 및 영토 정부, 민간 및 공공 부문에 영향을 미치는 가장 비용이 많이 들고 파괴적인 멀웨어 중 하나입니다." 교활하고 비열한, 그것은 전 세계에 퍼져 있습니다. 코모도 안티 멀웨어 시설은 새로운 4 일간의 Emotet 공격을 막았습니다.

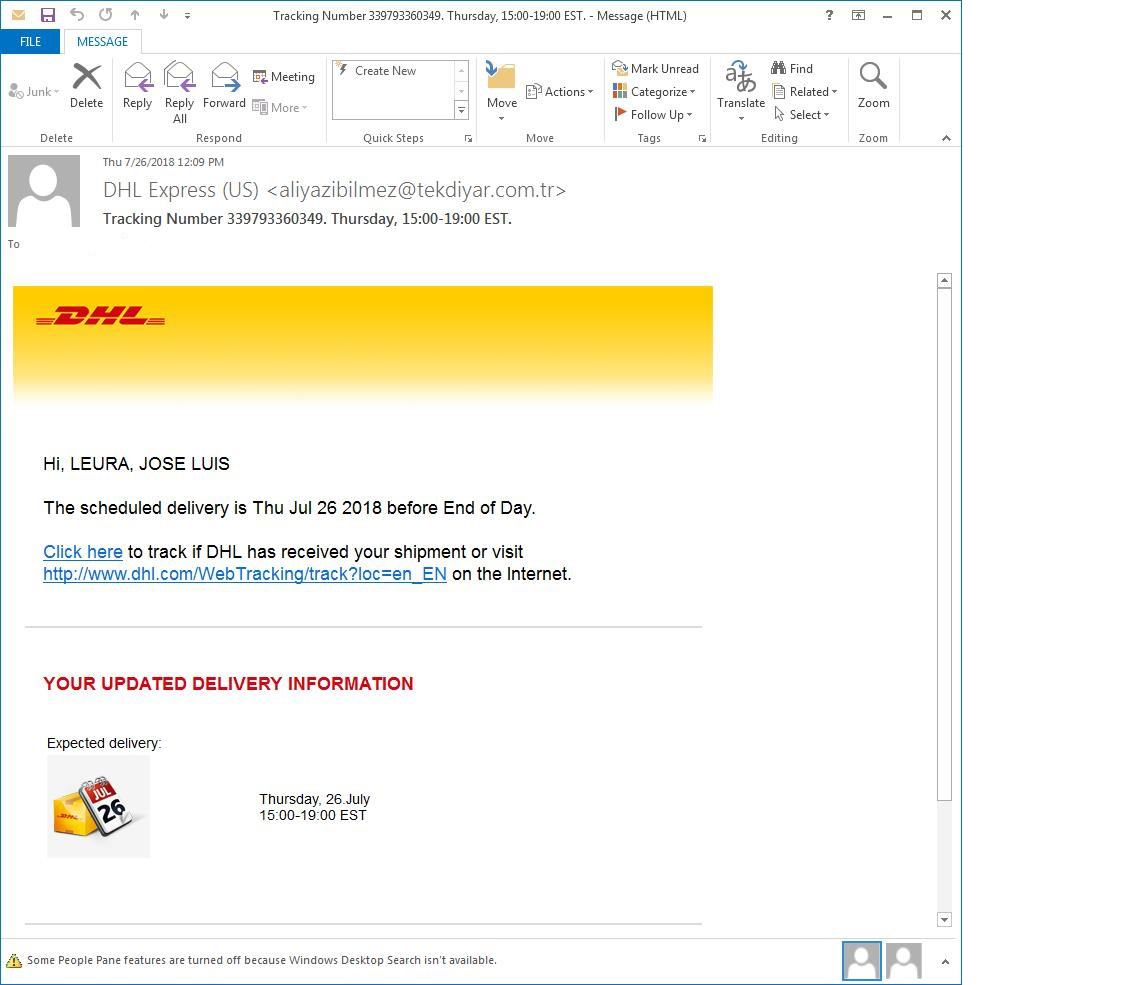

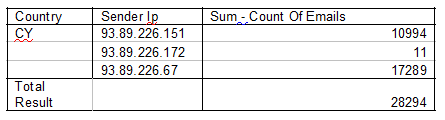

공격은 28,294 명의 사용자에게 전송 된 피싱 이메일로 시작되었습니다.

보시다시피, 이메일은 DHL 발송 및 배송 메시지를 모방합니다. 유명한 브랜드 이름은 사용자의 신뢰를 높이는 도구 역할을합니다. 호기심 요인도 그 역할을 수행하므로 피해자가 매우 높은 것으로 생각하지 않고 이메일의 링크를 클릭 할 가능성이 있습니다. 피해자가 링크를 클릭하면 공격자의 흑 마법이 재생됩니다.

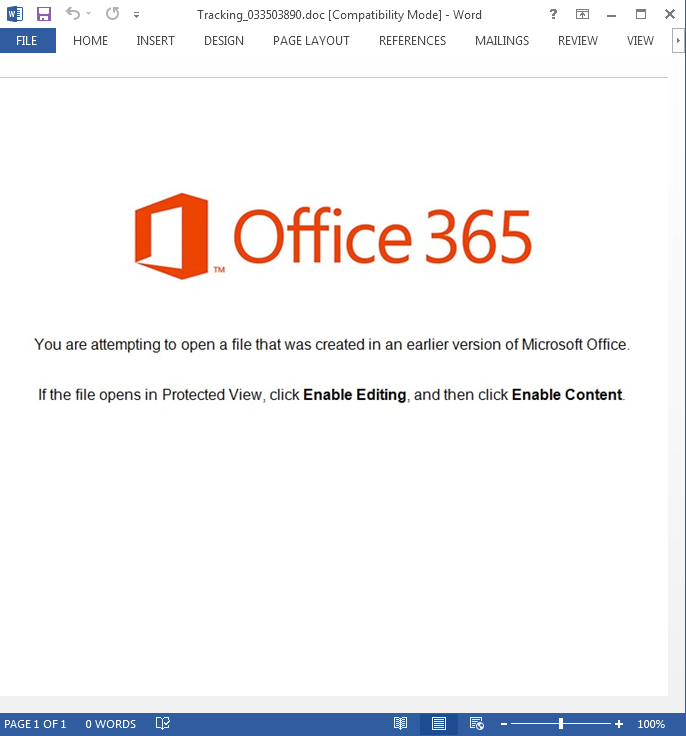

링크를 클릭하면 Word 파일 다운로드가 실행됩니다. 물론 Word 파일은 맬웨어 배달을 제외하고 모든 배달과 관련이 없습니다. 악성 매크로 코드가 포함되어 있습니다. 오늘날 Microsoft는 제품에서 기본적으로 매크로 실행을 해제하므로 공격자는 사용자에게 이전 버전을 실행하도록 속 여야합니다. 피해자가 파일을 열려고 할 때 다음 배너가 나타납니다.

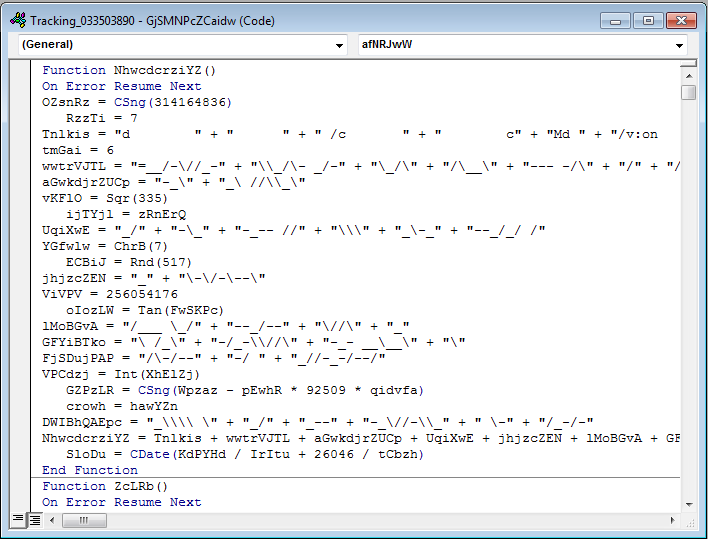

사용자가 공격자의 요청을 준수하면 매크로 스크립트가 임무를 수행합니다. cmd.exe 실행을 위해 난독 화 된 셸 코드를 다시 작성합니다.

난독 화 된 코드를 다시 빌드 한 후 cmd.exe는 PowerShell을 시작하고 PowerShell은 목록에서 사용 가능한 URL에서 바이너리를 다운로드하여 실행하려고합니다.

-http : //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

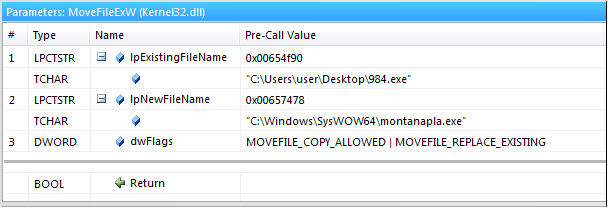

글을 쓰는 시점에서 마지막 파일에만 984.exe 바이너리가 들어있었습니다.

이진은 짐작할 수 있듯이 Emotet Banker 트로이 목마.

실행 된 바이너리는 C : WindowsSysWOW64montanapla.exe에 저장됩니다.

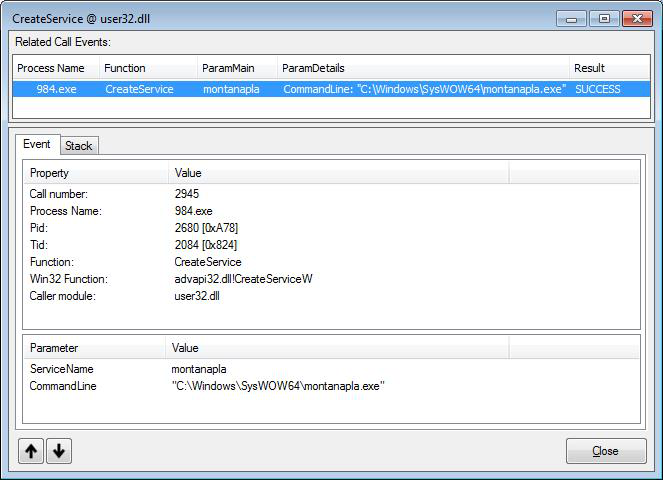

그 후에는 montanapla라는 서비스를 만들어 악의적 인 프로세스가 시작될 때마다 시작되도록합니다.

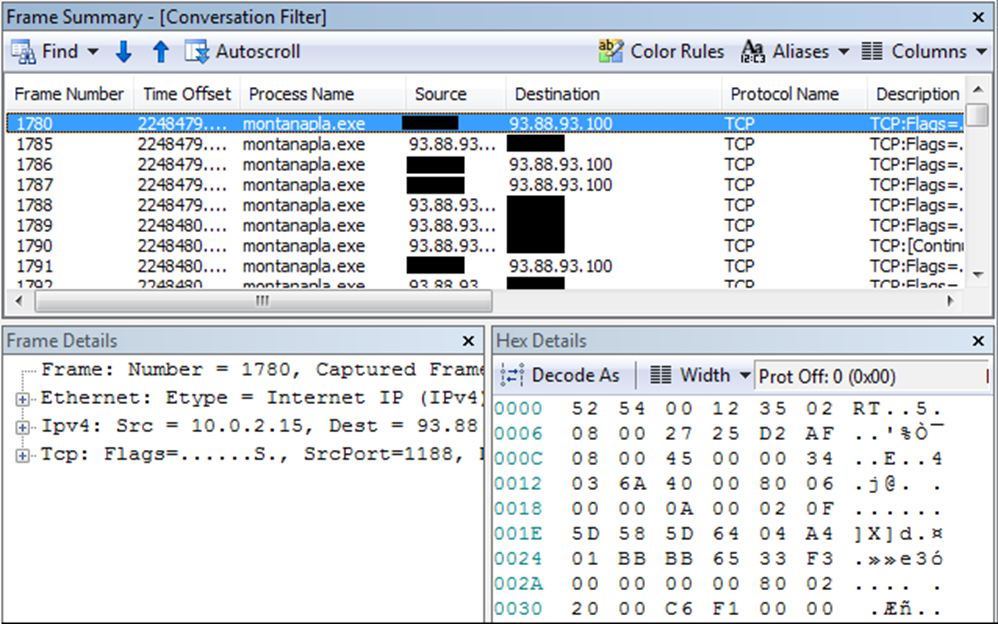

또한 Command & Control 서버 (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100)와 연결을 시도하여 공격자에게 새로운 피해자에 대해 알립니다. 그런 다음 악성 코드는 공격자의 명령을 기다립니다.

이제 Command & Control 서버와의 은밀한 원격 연결이 설정되었습니다. Emotet은 공격자의 명령을 실행할 준비가되어 있습니다. 일반적으로 감염된 컴퓨터에서 개인 데이터를 제거합니다. 은행 정보가 우선입니다. 하지만 그게 다가 아닙니다. Emotet은 다른 많은 것을 전달하는 수단으로도 사용됩니다. 악성 코드 유형 감염된 시스템에. 따라서 Emotet 로의 감염은 피해자의 컴퓨터를 다양한 맬웨어로 끝없이 손상시키는 체인의 첫 번째 링크가 될 수 있습니다.

그러나 Emotet은 하나의 PC 만 손상시키는 것에 만족하지 않습니다. 네트워크의 다른 호스트를 감염 시키려고 시도합니다. 또한, Emotet은 맬웨어 방지 도구를 숨기거나 무시할 수있는 강력한 기능을 가지고 있습니다. 다형성이기 때문에 시그니처 기반 탐지를 피합니다. 바이러스 백신. 또한 Emotet은 가상 머신 환경을 감지하고 잘못된 표시기를 생성하여 자신을 위장 할 수 있습니다. 이 모든 것이 보안 소프트웨어를 어렵게 만듭니다.

Comodo Threat Research Labs의 책임자 인 Fatih Orhan은“이 경우 광범위한 영향을 미치는 매우 위험한 공격에 직면했습니다. "이러한 엄청난 공격은 가능한 한 많은 사용자를 감염시키는 것이 목표이지만 빙산의 일각에 지나지 않습니다.

Emotet에 감염된 피해자는 치명적인 프로세스를 유발합니다. 첫째, 네트워크의 다른 호스트를 감염시킵니다. 둘째, 다른 유형의 맬웨어를 다운로드하므로 손상된 PC의 감염 프로세스가 끝없이 늘어나고 기하 급수적으로 증가합니다. 이 대규모 공격을 막음으로써 Comodo는이 교활한 맬웨어로부터 수만 명의 사용자를 보호하고 공격자의 킬링 체인을 차단했습니다. 이 사례는 고객이 가장 위험하고 강력한 공격으로부터 보호되고 있음을 다시 한 번 확인시켜줍니다.”

Comodo로 안전하게 라이브하세요!

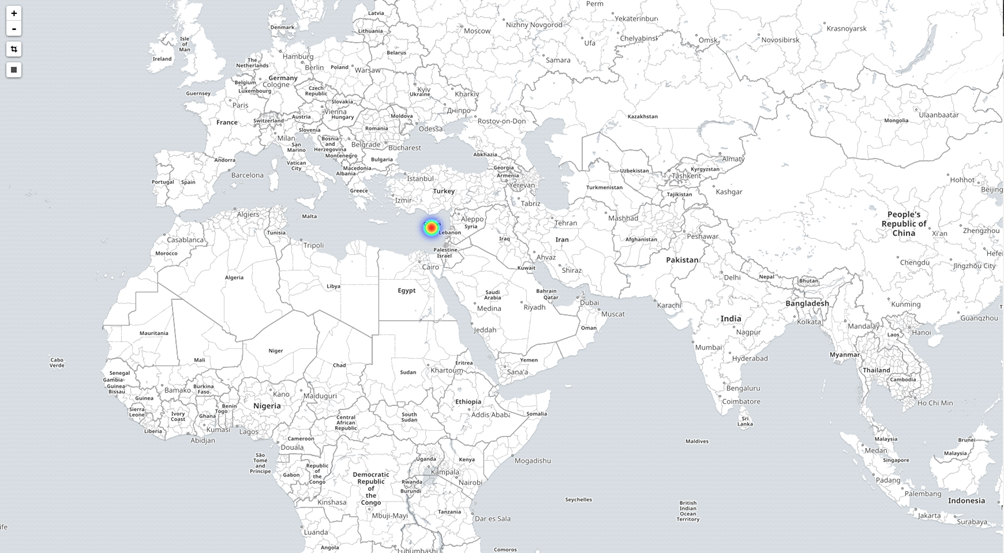

공격에 사용 된 히트 맵 및 IP

공격은 23 개의 키프로스 기반 IP와 도메인 @ tekdiyar.com.tr에서 수행되었습니다. 2018 년 14 월 17 일 55:27:2018 UTC에 시작하여 01 년 06 월 00 일 XNUMX:XNUMX:XNUMX에 끝났습니다.

공격자들은 28.294 피싱 이메일을 보냈습니다.

관련 자료 :

무료 평가판 시작 인스턴트 보안 점수를 무료로 받으십시오

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- 플라토 블록체인. Web3 메타버스 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 출처: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- 능력

- 할 수 있는

- 소개

- 에 따르면

- 또한

- 에 영향을 미치는

- All

- 중

- 분석자

- 와

- 안티 바이러스

- 약

- 공격

- 공격

- 가능

- 은행가

- 은행

- 기치

- 가

- 된다

- 시작

- 존재

- 검정

- 블로그

- 상표

- 케이스

- 센터

- 체인

- 승산

- 암호

- COM

- 커뮤니케이션

- 손상된

- 손상

- 컴퓨터

- 연결하기

- 연결

- 이 포함되어 있습니다

- 제어

- 코스

- 생성

- 호기심

- 고객

- 절단

- 사이버

- 사이버 보안

- 위험한

- 데이터

- 태만

- 명확히

- 배달하다

- 배달

- Detection System

- 파괴적인

- 도메인

- 다운로드

- 다운로드

- 이메일

- 이메일

- 끝없는

- 보장

- 환경

- 확립 된

- 조차

- 이벤트

- 모든

- 외

- 실행

- 실행

- 기하 급수적으로

- 직면

- 유명한

- 멀리까지 미치는

- 입양 부모로서의 귀하의 적합성을 결정하기 위해 미국 이민국에

- 먼저,

- 수행원

- 무료

- 에

- 생성

- 얻을

- 정부

- 성장

- 하드

- 머리

- 숨는 장소

- 높은

- HTTPS

- 광대 한

- in

- 표시

- 정보

- inspire

- 즉시

- 완성

- IP

- IT

- 그 자체

- 7월

- 23년 XNUMX월

- 실험실

- 성

- 시작

- 시작

- LINK

- 명부

- 지방의

- 긴

- 롯

- 기계

- 기계

- 매크로

- 매크로

- 마법

- 제작

- 악성 코드

- .

- 거대한

- 거대한

- 최대 폭

- 방법

- 메시지

- Microsoft

- Mission

- 순간

- 배우기

- 가장

- name

- 이름

- 국가의

- 필요

- 네트워크

- 신제품

- ONE

- 열 수

- 기타

- PC

- PC를

- 피싱

- PHP

- 장소

- 플라톤

- 플라톤 데이터 인텔리전스

- 플라토데이터

- 연극

- 가능한

- 강한

- PowerShell을

- 제시

- 우선

- 사설

- 방법

- 제품

- 보호

- 공개

- 준비

- 먼

- 의뢰

- 연구

- 자료

- 직위별

- 달리는

- 만족

- 만족하다

- 스코어 카드

- 둘째

- 안전해야합니다.

- 보안

- 서버

- 봉사하다

- 서비스

- 껍질

- 몰래 하는

- So

- 소프트웨어

- 전파

- 시작

- 시작

- 주 정부

- 멎는

- 강한

- 이러한

- 대상

- XNUMXD덴탈의

- 세계

- 사고력

- 수천

- 위협

- 세

- 시간

- 팁

- 에

- 수단

- 검색을

- 트로이의

- 믿어

- 유형

- URL

- 사용자

- 사용자

- 보통

- 세계 협정시

- 여러

- 버전

- 희생자

- 피해자

- 온라인

- 가상 머신

- 기다리는

- 의지

- 없이

- 워드

- 세계

- 쓰기

- 자신의

- 너의

- 제퍼 넷