XNUMX주 전에 우리는 두 개의 제로 데이 고객 네트워크의 사고 대응 계약에서 버그를 발견했다고 주장하는 베트남 회사가 XNUMX주 전에 Microsoft에 보고한 Microsoft Exchange의 문제입니다. (두 번 읽어야 할 수도 있습니다.)

아마 기억하시겠지만, 버그는 작년의 버그를 연상시킵니다. 프록시로그인/프록시쉘 이번에는 인증된 연결이 필요하지만 Windows의 보안 문제는 공격자가 사전에 최소 한 명의 사용자 이메일 암호를 필요로 함을 의미합니다.

이것은 재미있지만 불필요하게 혼란스러운 이름으로 이어졌습니다. ProxyNotShell, 비록 우리 자신의 노트에서 E00F로 언급하지만, 이중 제로데이 결함 교환, 잘못 읽기가 더 어렵기 때문입니다.

또한 로그온의 암호 부분을 수행한 후 로그온 프로세스를 완료하는 데 필요한 00FA 인증을 수행하기 전에 E2F 공격 체인의 첫 번째 취약점이 악용될 수 있다는 중요한 세부 사항을 기억할 것입니다.

Sophos 전문가 체스터 위스뉴스키(Chester Wisniewski) 더빙 진정한 사후 인증 버그가 아닌 "중간 인증" 구멍:

일주일 전, 우리가 할 때 빠른 요약 Microsoft의 공식 완화 권고가 여러 번 수정된 E00F에 대한 Microsoft의 대응에 대해 Naked Security 팟캐스트에서 다음과 같이 추측했습니다.

오늘 아침[2022-10-05] Microsoft의 가이드라인 문서를 살펴보았지만 패치에 대한 정보나 패치가 언제 제공되는지에 대한 정보를 보지 못했습니다.

다음주 화요일[2022-10-11]은 패치 화요일인데 그때까지 기다리게 하는 건 아닐까?

하루 전 [2022-10-11]이었습니다. 최신 패치 화요일...

… 그리고 가장 큰 뉴스는 우리가 틀렸다는 것이 거의 확실합니다. 우리는 아직 더 기다려야 할 것입니다.

교환을 제외한 모든 것

이번 달의 Microsoft 패치(계산 방법과 집계 대상에 따라 83 또는 84로 다양하게 보고됨)는 Microsoft 에코시스템의 52가지 다른 부분(회사에서 설명하는 것)을 다룹니다. "제품, 기능 및 역할"), 우리가 전에 들어본 적도 없는 몇 가지를 포함합니다.

이것은 우리가 여기에서 전체를 반복하는 어지러운 목록입니다.

Active Directory 도메인 서비스 Azure Azure Arc 클라이언트 서버 런타임 하위 시스템(CSRSS) Microsoft Edge(Chromium 기반) Microsoft 그래픽 구성 요소 Microsoft Office Microsoft Office SharePoint Microsoft Office Word SQL용 WDAC OLE DB 공급자 NuGet 클라이언트 원격 액세스 서비스 지점 간 포인트 터널링 프로토콜 역할: Windows Hyper-V 서비스 패브릭 Visual Studio Code Windows Active Directory 인증서 서비스 Windows ALPC Windows CD-ROM 드라이버 Windows COM+ 이벤트 시스템 서비스 Windows 연결된 사용자 경험 및 원격 측정 Windows CryptoAPI Windows Defender Windows DHCP 클라이언트 Windows DFS(분산 파일 시스템) ) Windows DWM Core 라이브러리 Windows 이벤트 로깅 서비스 Windows 그룹 정책 Windows 그룹 정책 기본 설정 클라이언트 Windows 인터넷 키 교환(IKE) 프로토콜 Windows 커널 Windows LSA(로컬 보안 기관) Windows LSASS(로컬 보안 기관 하위 시스템 서비스) Windows LSM(로컬 세션 관리자) Windows NTFS Windows NTLM Windows ODBC 드라이버 창 s 지각 시뮬레이션 서비스 Windows 지점간 터널링 프로토콜 Windows 휴대용 장치 열거자 서비스 Windows 인쇄 스풀러 구성 요소 Windows ReFS(복원 파일 시스템) Windows 보안 채널 Windows 보안 지원 공급자 인터페이스 Windows Server 원격으로 액세스 가능한 레지스트리 키 Windows Server 서비스 Windows 저장소 Windows TCP/ IP Windows USB 직렬 드라이버 Windows 웹 계정 관리자 Windows Win32K Windows WLAN 서비스 Windows 워크스테이션 서비스

보시다시피 "Exchange"라는 단어는 IKE 컨텍스트에서 한 번만 나타납니다. 인터넷 키 교환 프로토콜.

따라서 E00F 버그에 대한 수정 사항은 아직 없습니다. 그로부터 XNUMX주 전의 초기 보고서에 대해 그 일주일 전의 기사에 대한 후속 조치를 취한 지 일주일 후입니다.

즉, 여전히 자체 온-프레미스 Exchange 서버가 있는 경우 Exchange Online으로의 활성 마이그레이션의 일부로만 실행하는 경우에도, 이번 달 패치 화요일은 Exchange 완화를 가져오지 않았으므로 Microsoft의 최신 제품 완화 사항을 확인하고 어떤 검색 및 위협 분류가 귀하의 사이버 보안 공급업체가 사용 중인 네트워크를 조사하는 잠재적인 ProxyNotShell/E00F 공격자에 대해 경고합니다.

무엇을 고쳤습니까?

이번 달에 수정된 사항에 대한 자세한 검토를 보려면 자매 사이트인 Sophos News에서 "내부자"를 참조하십시오. 취약점 및 익스플로잇 보고서 SophosLabs에서:

하이라이트(또는 관점에 따라 하이라이트)는 다음과 같습니다.

- 데이터 유출로 이어질 수 있는 Office의 공개된 결함입니다. 우리는 이 버그를 사용한 실제 공격에 대해 알지 못하지만 패치가 나타나기 전에 이를 악용하는 방법에 대한 정보를 잠재적인 공격자에게 분명히 알고 있었습니다. (CVE-2022-41043)

- COM+ 이벤트 시스템 서비스에서 공개적으로 악용된 권한 상승 결함. 공개적으로 알려지고 실제 공격에서 이미 악용된 보안 허점은 제로 데이사이버 언더월드가 패치를 악용하는 방법을 알기 전에 패치를 적용할 수 있는 날이 없었기 때문입니다. (CVE-2022-41033)

- TLS 보안 인증서가 처리되는 방식의 보안 결함입니다. 이 버그는 영국과 미국의 정부 사이버 보안 서비스(각각 GCHQ 및 NSA)에 의해 보고되었으며 공격자가 자신을 다른 사람의 코드 서명 또는 웹 사이트 인증서의 소유자로 잘못 나타낼 수 있습니다. (CVE-2022-34689)

이번 달의 업데이트는 거의 대부분에 적용됩니다. 모든 버전의 Windows Windows 7 32비트에서 Server 2022까지; 업데이트는 Windows의 Intel 및 ARM 버전을 다룹니다. 그리고 그들은 알려진 것에 대한 적어도 몇 가지 수정 사항을 포함합니다. 서버 코어 설치합니다.

(Server Core는 매우 기본적인 명령줄 전용 서버로 공격 표면이 크게 줄어들고 원하는 경우 필요하지 않은 구성 요소를 제외하는 제거된 Windows 시스템입니다. 예: DNS 및 DHCP 서버.)

무엇을해야 하는가?

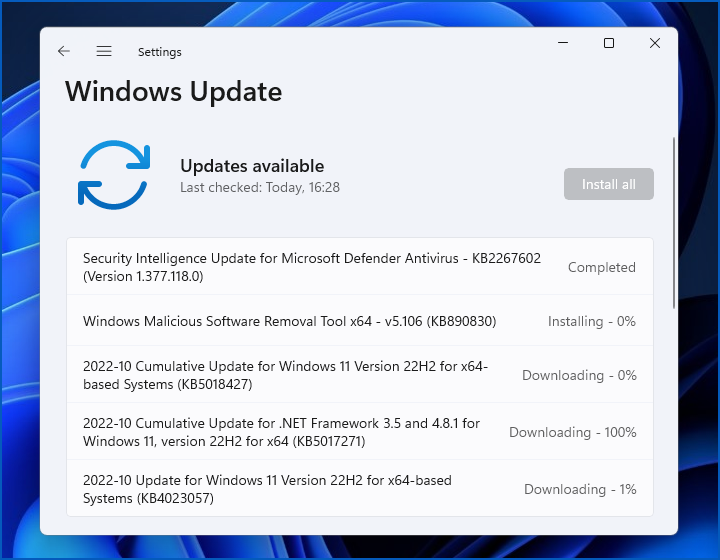

우리가 우리의 설명에서 상세한 분석 Sophos News에서 설정 > Windows Update를 무엇이 기다리고 있는지 알아보거나 Microsoft의 온라인 업데이트 가이드 에서 개별 업데이트 패키지를 가져옵니다. 카탈로그 업데이트.

당신은 우리가 말할 것을 알고 있습니다/

그것이 항상 우리의 방식이기 때문입니다.

즉, "지연하지 마십시오/

오늘은 그냥 하세요.”

![S3 Ep114: 사이버 위협 방지 – 그들이 당신을 멈추기 전에 멈추십시오! [오디오 + 텍스트] 시즌 3 114화: 사이버 위협 예방 – 그들이 당신을 막기 전에 먼저 막아내세요! [오디오 + 텍스트] PlatoBlockchain 데이터 인텔리전스. 수직 검색. 일체 포함.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)