Emotet은 Mealybug 또는 TA2014로 알려진 사이버 범죄 그룹이 운영하는 542년부터 활성화된 맬웨어 계열입니다. 처음에는 뱅킹 트로이 목마로 시작했지만 나중에는 봇넷으로 발전하여 전 세계적으로 가장 널리 퍼진 위협 중 하나가 되었습니다. Emotet은 스팸 이메일을 통해 확산됩니다. 손상된 컴퓨터에서 정보를 유출하고 타사 맬웨어를 전달할 수 있습니다. Emotet 운영자는 대상에 대해 그다지 까다롭지 않으며 개인, 회사 및 대규모 조직에 속한 시스템에 악성 코드를 설치합니다.

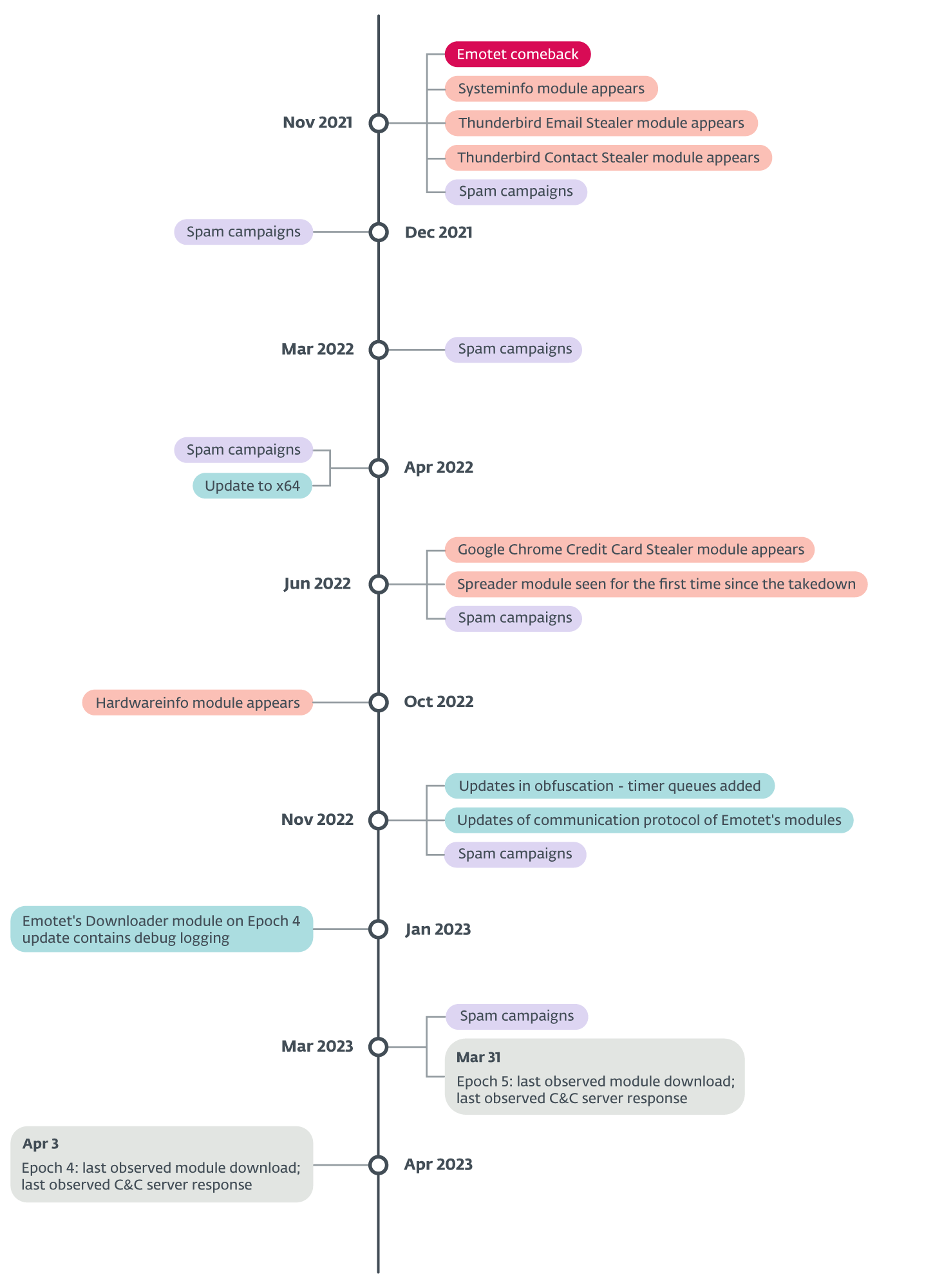

2021년 XNUMX월 Emotet은 게시 중단 Eurojust와 Europol이 조정한 2021개국의 국제적 협력 노력의 결과입니다. 하지만 이 작전에도 불구하고 이모텟은 XNUMX년 XNUMX월 다시 살아났다.

이 블로그 포스트의 요점:

- Emotet은 게시 중단 후 다시 나타난 이후 여러 스팸 캠페인을 시작했습니다.

- 그 이후로 Mealybug는 여러 개의 새로운 모듈을 만들었고 모든 기존 모듈을 여러 번 업데이트하고 개선했습니다.

- 이후 Emotet 운영자는 봇넷이 돌아온 이후 모니터링 및 추적을 피하기 위해 많은 노력을 기울였습니다.

- 현재 Emotet은 효과적이고 새로운 공격 벡터를 찾지 못했기 때문에 조용하고 비활성 상태입니다.

스팸 캠페인

2021년 말 컴백 후 여러 스팸 캠페인이 이어진 후, 2022년 초에도 이러한 추세가 이어지고 우리는 등록 Emotet 운영자가 시작한 여러 스팸 캠페인. 이 기간 동안 Emotet은 주로 VBA 매크로가 포함된 악성 Microsoft Word 및 Microsoft Excel 문서를 통해 확산되었습니다.

2022년 XNUMX월 Microsoft는 인터넷에서 얻은 문서에서 VBA 매크로를 비활성화하여 확산 방법으로 악성 문서가 포함된 피싱 이메일을 사용했던 Emotet 및 Qbot과 같은 모든 맬웨어 제품군에 대한 게임을 변경했습니다. 이 변경은 발표 연초에 Microsoft에서 제공하고 원래 2022월 초에 배포했지만 사용자 피드백으로 인해 업데이트가 롤백되었습니다. 최종 롤아웃은 2년 2022월 말에 이루어졌으며 그림 XNUMX에서 볼 수 있듯이 업데이트로 인해 Emotet 손상이 크게 감소했습니다. XNUMX년 여름 동안 중요한 활동을 관찰하지 못했습니다.

Emotet의 주요 공격 벡터를 비활성화함으로써 운영자는 대상을 손상시킬 새로운 방법을 찾게 되었습니다. 가루깍지벌레 실험을 시작했다 하지만 2022년이 끝나갈 무렵 Emotet 운영자는 VBA 매크로만큼 효과적인 새로운 공격 벡터를 찾기 위해 고군분투했습니다. 2023년에는 각각 약간 다른 침입 경로와 사회 공학 기술을 테스트하는 XNUMX개의 독특한 악성 스팸 캠페인을 실행했습니다. 그러나 공격 규모의 축소와 접근 방식의 지속적인 변화는 결과에 대한 불만을 시사할 수 있습니다.

이 세 가지 캠페인 중 첫 번째 캠페인은 8월 XNUMX일경에 발생했습니다.th, 2023년, Emotet 봇넷이 내장된 악성 VBA 매크로와 함께 송장으로 위장한 Word 문서를 배포하기 시작했을 때. 이는 VBA 매크로가 기본적으로 Microsoft에 의해 비활성화되어 있어 피해자가 포함된 악성 코드를 실행할 수 없기 때문에 매우 이상했습니다.

13월 XNUMX일 사이의 두 번째 캠페인에서th 및 18 월 XNUMX 일th, 공격자는 이러한 결함을 인정한 것으로 보이며 회신 체인 접근 방식을 사용하는 것 외에도 VBA 매크로에서 포함된 VBScript가 있는 OneNote 파일(ONE). 피해자가 파일을 열면 보호된 OneNote 페이지처럼 보이는 페이지가 표시되어 콘텐츠를 보려면 보기 버튼을 클릭하도록 요청합니다. 이 그래픽 요소 뒤에는 Emotet DLL을 다운로드하도록 설정된 숨겨진 VBScript가 있습니다.

이 작업이 악성 콘텐츠로 이어질 수 있다는 OneNote의 경고에도 불구하고 사람들은 습관적으로 유사한 프롬프트를 클릭하는 경향이 있으므로 잠재적으로 공격자가 장치를 손상시킬 수 있습니다.

ESET 원격 측정에서 관찰된 마지막 캠페인은 20월 XNUMX일에 시작되었습니다.th, 미국에서 다가오는 소득세 마감일을 활용합니다. 봇넷이 보낸 악성 이메일은 미국 국세청(IRS)에서 보낸 것처럼 가장했으며 W-9 form.zip이라는 아카이브 파일을 첨부했습니다. 포함된 ZIP 파일에는 악의적인 VBA 매크로가 포함된 Word 문서가 포함되어 있었습니다. 가능. 특히 미국을 대상으로 한 이 캠페인과는 별개로 우리는 동시에 진행 중인 임베디드 VBScripts 및 OneNote 접근 방식을 사용하는 또 다른 캠페인을 관찰했습니다.

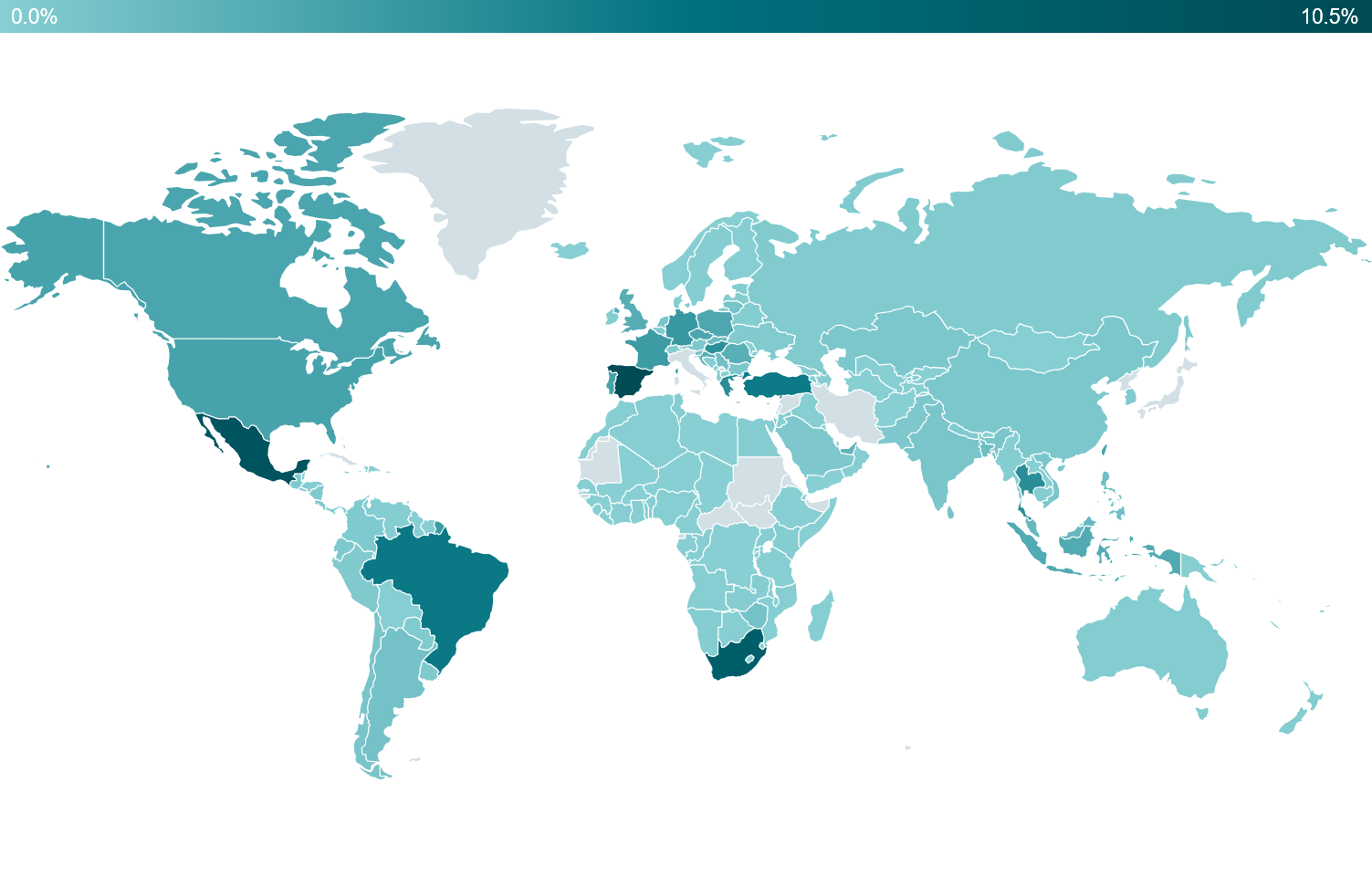

그림 3에서 볼 수 있듯이 ESET에서 탐지한 대부분의 공격은 일본(43%), 이탈리아(13%)를 겨냥한 것이었지만 이러한 수치는 이 지역의 강력한 ESET 사용자 기반으로 인해 편향되었을 수 있습니다. 상위 4개 국가를 제거한 후(나머지 국가에 집중하기 위해) 그림 5에서 나머지 국가도 타격을 입었음을 알 수 있습니다. 스페인(5%)이 4위, 멕시코(XNUMX%)가 그 뒤를이었습니다. %) 및 남아프리카 공화국(XNUMX%).

향상된 보호 및 난독화

다시 등장한 후 Emotet은 여러 가지 업그레이드를 받았습니다. 첫 번째 주목할만한 특징은 봇넷이 암호화 체계를 전환했다는 것입니다. 제거하기 전에 Emotet은 RSA를 기본 비대칭 체계로 사용했으며 다시 등장한 후 봇넷은 타원 곡선 암호화를 사용하기 시작했습니다. 현재 모든 다운로더 모듈(메인 모듈이라고도 함)에는 두 개의 공개 키가 내장되어 있습니다. 하나는 Elliptic curve Diffie Hellman 키 교환 프로토콜에 사용되고 다른 하나는 서명 확인(디지털 서명 알고리즘)에 사용됩니다.

Emotet 맬웨어를 64비트 아키텍처로 업데이트하는 것 외에도 Mealybug는 모듈을 보호하기 위해 여러 가지 새로운 난독화를 구현했습니다. 첫 번째 주목할만한 난독화는 분석 속도를 상당히 늦추고 Emotet 모듈에서 흥미로운 코드 부분을 찾을 수 있는 제어 흐름 평탄화입니다.

Mealybug는 또한 많은 무작위화 기술의 구현을 구현하고 개선했으며, 그 중 가장 주목할만한 것은 구조 구성원 순서의 무작위화와 상수를 계산하는 명령의 무작위화입니다(상수는 마스킹됨).

모듈이 타이머 대기열을 사용하기 시작한 2022년 마지막 분기에 언급할 가치가 있는 또 하나의 업데이트가 발생했습니다. 이를 통해 모듈의 주요 기능과 모듈의 통신 부분을 콜백 함수로 설정하여 여러 스레드에서 호출하고 이 모든 것이 제어 흐름 평탄화와 결합됩니다. 여기서 코드 블록을 관리하는 상태 값은 호출할 스레드 간에 공유됩니다. 이 난독화는 분석의 또 다른 장애물을 추가하고 실행 흐름을 따르는 것을 더욱 어렵게 만듭니다.

새로운 모듈

수익성 있고 널리 퍼진 맬웨어를 유지하기 위해 Mealybug는 그림 5에 노란색으로 표시된 여러 개의 새로운 모듈을 구현했습니다. 그 중 일부는 봇넷을 위한 방어 메커니즘으로, 다른 일부는 맬웨어의 보다 효율적인 확산을 위해 생성되었으며 마지막으로 가장 중요한 모듈입니다. 피해자의 돈을 훔치는 데 사용할 수 있는 정보를 훔치는 것입니다.

Thunderbird 이메일 스틸러 및 Thunderbird 연락처 스틸러

Emotet은 스팸 이메일을 통해 확산되며 사람들은 종종 이러한 이메일을 신뢰합니다. Emotet은 이메일 스레드 하이재킹 기술을 성공적으로 사용하기 때문입니다. 게시 중단 전에 Emotet은 Outlook에서 이메일과 연락처 정보를 훔칠 수 있는 Outlook Contact Stealer 및 Outlook Email Stealer라는 모듈을 사용했습니다. 그러나 모든 사람이 Outlook을 사용하는 것은 아니기 때문에 Emotet이 게시 중단된 후 무료 대체 이메일 애플리케이션인 Thunderbird에도 집중했습니다.

Emotet은 이름에서 알 수 있듯이 이메일을 훔칠 수 있는 Thunderbird Email Stealer 모듈을 손상된 컴퓨터에 배포할 수 있습니다. 이 모듈은 수신된 메시지(MBOX 형식)가 포함된 Thunderbird 파일을 검색하고 보낸 사람, 받는 사람, 제목, 날짜 및 메시지 내용을 포함한 여러 필드에서 데이터를 훔칩니다. 도난당한 모든 정보는 추가 처리를 위해 C&C 서버로 전송됩니다.

Emotet은 Thunderbird Email Stealer와 함께 Thunderbird에서 연락처 정보를 훔칠 수 있는 Thunderbird Contact Stealer도 배포합니다. 이 모듈은 또한 이번에는 받은 메시지와 보낸 메시지를 모두 찾는 Thunderbird 파일을 검색합니다. 차이점은 이 모듈은 부터, 에:, CC : 및 참조 : 누가 누구와 의사소통했는지, 여기서 노드는 사람이고 두 사람이 서로 의사소통을 하면 가장자리가 있는지에 대한 내부 그래프를 생성합니다. 다음 단계에서 모듈은 가장 상호 연결된 사람들부터 시작하여 훔친 연락처를 주문하고 이 정보를 C&C 서버로 보냅니다.

이 모든 노력은 MailPassView Stealer 모듈과 Spammer 모듈이라는 두 가지 추가 모듈(게시 중단 이전에 이미 존재함)로 보완됩니다. MailPassView Stealer는 암호 복구를 위해 합법적인 NirSoft 도구를 남용하고 이메일 애플리케이션에서 자격 증명을 훔칩니다. 도난당한 이메일, 자격 증명 및 누구와 연락하고 있는지에 대한 정보가 처리되면 Mealybug는 이전에 도난당한 대화에 대한 답장처럼 보이는 악성 이메일을 생성하고 해당 자격 증명을 사용하여 전송하는 스패머 모듈에 도난당한 자격 증명과 함께 해당 이메일을 보냅니다. SMTP를 통한 이전 이메일 대화에 대한 악의적인 회신.

Google 크롬 신용 카드 도용자

이름에서 알 수 있듯이 Google Chrome Credit Card Stealer는 Google Chrome 브라우저에 저장된 신용 카드에 대한 정보를 훔칩니다. 이를 달성하기 위해 모듈은 일반적으로 다음 위치에 있는 웹 데이터 데이터베이스 파일에 액세스하기 위해 정적으로 연결된 SQLite3 라이브러리를 사용합니다. %LOCALAPPDATA%GoogleChromeUser DataDefault웹 데이터. 모듈이 테이블을 쿼리합니다. 신용 카드 for 이름_카드_카드, 만기 월, 만료_년및 카드_번호_암호화됨, 기본 Google 크롬 프로필에 저장된 신용 카드에 대한 정보가 포함되어 있습니다. 마지막 단계에서 card_number_encrypted 값은 %LOCALAPPDATA%GoogleChromeUser Data로컬 상태 파일 모든 정보는 C&C 서버로 전송됩니다.

Systeminfo 및 Hardwareinfo 모듈

Emotet이 돌아온 직후 2021년 XNUMX월에 Systeminfo라는 새로운 모듈이 등장했습니다. 이 모듈은 손상된 시스템에 대한 정보를 수집하여 C&C 서버로 보냅니다. 수집된 정보는 다음으로 구성됩니다.

- 출력 SYSTEMINFO 명령

- 출력 ipconfig를 / 모두 명령

- 출력 테스트 /dclist: 명령(2022년 XNUMX월 삭제됨)

- 프로세스 목록

- 가동 시간(통해 얻음 GetTickCount) 초 단위(2022년 XNUMX월에 삭제됨)

In 2022년 XNUMX월 Emotet의 운영자는 Hardwareinfo라는 또 다른 새 모듈을 출시했습니다. 손상된 시스템의 하드웨어에 대한 정보를 독점적으로 훔치지는 않지만 Systeminfo 모듈에 대한 보완 정보 소스 역할을 합니다. 이 모듈은 손상된 시스템에서 다음 데이터를 수집합니다.

- 컴퓨터 이름

- ID / Username

- 메이저 및 마이너 버전 번호를 포함한 OS 버전 정보

- 세션 ID

- CPU 브랜드 문자열

- RAM 크기 및 사용량에 대한 정보

두 모듈 모두 하나의 주요 목적을 가지고 있습니다. 통신이 합법적으로 손상된 피해자로부터 오는지 여부를 확인하는 것입니다. Emotet은 특히 컴백 이후 컴퓨터 보안 업계와 연구자들 사이에서 정말 뜨거운 주제였기 때문에 Mealybug는 활동 추적 및 모니터링으로부터 자신을 보호하기 위해 많은 노력을 기울였습니다. 데이터를 수집할 뿐만 아니라 추적 방지 및 분석 방지 트릭을 포함하는 이 두 모듈에서 수집한 정보 덕분에 실제 피해자를 맬웨어 연구원의 활동 또는 샌드박스와 구별하는 Mealybug의 기능이 크게 향상되었습니다.

무엇 향후 계획?

ESET 연구 및 원격 측정에 따르면 2023년 XNUMX월 초부터 봇넷의 두 에포크가 조용해졌습니다. 현재 이것이 작성자에게 또 다른 휴가 시간인지, 새로운 효과적인 감염 벡터를 찾기 위해 고군분투하고 있는지 또는 봇넷을 운영하는 새로운 사람이 있습니다.

2023년 XNUMX월에 봇넷의 Epoch 중 하나 또는 둘 모두가 누군가에게 판매되었다는 소문을 확인할 수는 없지만 Epoch 중 하나에서 비정상적인 활동을 발견했습니다. 다운로더 모듈의 최신 업데이트에는 모듈의 내부 상태를 기록하고 실행을 파일로 추적하는 새로운 기능이 포함되었습니다. C:JSmith로더 (그림 6, 그림 7). 실제로 무언가를 기록하려면 이 파일이 존재해야 하므로 이 기능은 모듈이 수행하는 작업과 작동 방식을 완전히 이해하지 못하는 사람을 위한 디버깅 출력처럼 보입니다. 또한 그 당시 봇넷은 Spammer 모듈을 널리 퍼뜨리고 있었는데, 이 모듈은 Mealybug가 역사적으로 안전하다고 생각하는 시스템에서만 사용했기 때문에 Mealybug에게 더 소중한 것으로 간주됩니다.

봇넷이 현재 조용한 이유에 대한 설명이 사실이든 Emotet은 그 효율성으로 유명했으며 운영자는 봇넷을 재구축 및 유지 관리하고 몇 가지 개선 사항을 추가하기 위해 노력했습니다. 따라서 블로그를 계속 추적하여 미래가 가져올 결과를 확인하십시오. 우리를.

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. Threatintel@eset.com.

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

| SHA-1 | 파일 이름 | ESET 탐지 이름 | 상품 설명 |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | 해당 사항 없음 | Win64/Emotet.AL | Emotet Systeminfo 모듈. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | 해당 사항 없음 | Win64/Emotet.AL | Emotet Hardwareinfo 모듈. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | 해당 사항 없음 | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer 모듈. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | 해당 사항 없음 | Win64/Emotet.AL | Emotet Thunderbird 이메일 스틸러 모듈. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | 해당 사항 없음 | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer 모듈. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | 해당 사항 없음 | Win64/Emotet.AQ | Emotet 다운로더 모듈, 타이머 대기열 난독화 버전. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | 해당 사항 없음 | Win64/Emotet.AL | Emotet 다운로더 모듈, x64 버전. |

| F2E79EC201160912AB48849A5B5558343000042E | 해당 사항 없음 | Win64/Emotet.AQ | Emotet 다운로더 모듈, 디버그 문자열이 있는 버전. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | 해당 사항 없음 | Win32/Emotet.DG | Emotet 다운로더 모듈, x86 버전. |

네트워크

| IP | 도메인 | 호스팅 제공 업체 | 처음 본 | 세부 정보 |

|---|---|---|---|---|

| 1.234.2[.]232 | 해당 사항 없음 | SK브로드밴드㈜ | 해당 사항 없음 | 해당 사항 없음 |

| 1.234.21[.]73 | 해당 사항 없음 | SK브로드밴드㈜ | 해당 사항 없음 | 해당 사항 없음 |

| 5.9.116[.]246 | 해당 사항 없음 | 헤츠너 온라인 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 5.135.159[.]50 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 27.254.65[.]114 | 해당 사항 없음 | CS LOXINFO 공개 회사 제한. | 해당 사항 없음 | 해당 사항 없음 |

| 37.44.244[.]177 | 해당 사항 없음 | 호스팅어 인터내셔널 리미티드 | 해당 사항 없음 | 해당 사항 없음 |

| 37.59.209[.]141 | 해당 사항 없음 | 남용-C 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 37.187.115[.]122 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 45.71.195[.]104 | 해당 사항 없음 | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | 해당 사항 없음 | 해당 사항 없음 |

| 45.79.80[.]198 | 해당 사항 없음 | Linode | 해당 사항 없음 | 해당 사항 없음 |

| 45.118.115[.]99 | 해당 사항 없음 | 아셉 밤방 구나완 | 해당 사항 없음 | 해당 사항 없음 |

| 45.176.232[.]124 | 해당 사항 없음 | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS(CABLETELCO) | 해당 사항 없음 | 해당 사항 없음 |

| 45.235.8[.]30 | 해당 사항 없음 | 위키넷 통신사 | 해당 사항 없음 | 해당 사항 없음 |

| 46.55.222[.]11 | 해당 사항 없음 | DCC | 해당 사항 없음 | 해당 사항 없음 |

| 51.91.76[.]89 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 51.161.73[.]194 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 51.254.140[.]238 | 해당 사항 없음 | 남용-C 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 54.37.106[.]167 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 54.37.228[.]122 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 54.38.242[.]185 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 59.148.253[.]194 | 해당 사항 없음 | CTINETS 호스트마스터 | 해당 사항 없음 | 해당 사항 없음 |

| 61.7.231[.]226 | 해당 사항 없음 | IP-네트워크 CAT Telecom | 해당 사항 없음 | 해당 사항 없음 |

| 61.7.231[.]229 | 해당 사항 없음 | 태국 통신 당국, CAT | 해당 사항 없음 | 해당 사항 없음 |

| 62.171.178[.]147 | 해당 사항 없음 | 콘타보 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 66.42.57[.]149 | 해당 사항 없음 | 더 콘스탄트 컴퍼니, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 66.228.32[.]31 | 해당 사항 없음 | Linode | 해당 사항 없음 | 해당 사항 없음 |

| 68.183.93[.]250 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 72.15.201[.]15 | 해당 사항 없음 | Flexential 콜로라도 주식회사 | 해당 사항 없음 | 해당 사항 없음 |

| 78.46.73[.]125 | 해당 사항 없음 | Hetzner Online GmbH – 연락처 역할, ORG-HOA1-RIPE | 해당 사항 없음 | 해당 사항 없음 |

| 78.47.204[.]80 | 해당 사항 없음 | 헤츠너 온라인 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 79.137.35[.]198 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 82.165.152[.]127 | 해당 사항 없음 | 1 & 1 IONOS SE | 해당 사항 없음 | 해당 사항 없음 |

| 82.223.21[.]224 | 해당 사항 없음 | 아이오노스 SE | 해당 사항 없음 | 해당 사항 없음 |

| 85.214.67[.]203 | 해당 사항 없음 | 스트라토 AG | 해당 사항 없음 | 해당 사항 없음 |

| 87.106.97[.]83 | 해당 사항 없음 | 아이오노스 SE | 해당 사항 없음 | 해당 사항 없음 |

| 91.121.146[.]47 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 91.207.28[.]33 | 해당 사항 없음 | 옵티마 텔레콤 주식회사 | 해당 사항 없음 | 해당 사항 없음 |

| 93.104.209[.]107 | 해당 사항 없음 | 엠넷 | 해당 사항 없음 | 해당 사항 없음 |

| 94.23.45[.]86 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 95.217.221[.]146 | 해당 사항 없음 | 헤츠너 온라인 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 101.50.0[.]91 | 해당 사항 없음 | PT. 번 인터미디어 | 해당 사항 없음 | 해당 사항 없음 |

| 103.41.204[.]169 | 해당 사항 없음 | PT Infinys 시스템 인도네시아 | 해당 사항 없음 | 해당 사항 없음 |

| 103.43.75[.]120 | 해당 사항 없음 | 추파 LLC 관리자 | 해당 사항 없음 | 해당 사항 없음 |

| 103.63.109[.]9 | 해당 사항 없음 | 응우옌 누 탄 | 해당 사항 없음 | 해당 사항 없음 |

| 103.70.28[.]102 | 해당 사항 없음 | 응우옌 티 오안 | 해당 사항 없음 | 해당 사항 없음 |

| 103.75.201[.]2 | 해당 사항 없음 | IRT-CDNPLUSCOLTD-TH | 해당 사항 없음 | 해당 사항 없음 |

| 103.132.242[.]26 | 해당 사항 없음 | 이샨의 네트워크 | 해당 사항 없음 | 해당 사항 없음 |

| 104.131.62[.]48 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 104.168.155[.]143 | 해당 사항 없음 | 호스트윈즈 LLC. | 해당 사항 없음 | 해당 사항 없음 |

| 104.248.155[.]133 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 107.170.39[.]149 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 110.232.117[.]186 | 해당 사항 없음 | 랙코프 | 해당 사항 없음 | 해당 사항 없음 |

| 115.68.227[.]76 | 해당 사항 없음 | 스마일서브 | 해당 사항 없음 | 해당 사항 없음 |

| 116.124.128[.]206 | 해당 사항 없음 | IRT-KRNIC-KR | 해당 사항 없음 | 해당 사항 없음 |

| 116.125.120[.]88 | 해당 사항 없음 | IRT-KRNIC-KR | 해당 사항 없음 | 해당 사항 없음 |

| 118.98.72[.]86 | 해당 사항 없음 | PT Telkom 인도네시아 APNIC 리소스 관리 | 해당 사항 없음 | 해당 사항 없음 |

| 119.59.103[.]152 | 해당 사항 없음 | 453 Ladplacout 조락해부아 | 해당 사항 없음 | 해당 사항 없음 |

| 119.193.124[.]41 | 해당 사항 없음 | IP 관리자 | 해당 사항 없음 | 해당 사항 없음 |

| 128.199.24[.]148 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 128.199.93[.]156 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 128.199.192[.]135 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 129.232.188[.]93 | 해당 사항 없음 | Xneelo (Pty) Ltd | 해당 사항 없음 | 해당 사항 없음 |

| 131.100.24[.]231 | 해당 사항 없음 | 에베오 SA | 해당 사항 없음 | 해당 사항 없음 |

| 134.122.66[.]193 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 139.59.56[.]73 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 139.59.126[.]41 | 해당 사항 없음 | Digital Ocean Inc 관리자 | 해당 사항 없음 | 해당 사항 없음 |

| 139.196.72[.]155 | 해당 사항 없음 | 항주 알리바바 광고 유한 공사. | 해당 사항 없음 | 해당 사항 없음 |

| 142.93.76[.]76 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 146.59.151[.]250 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 146.59.226[.]45 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 147.139.166[.]154 | 해당 사항 없음 | 알리바바 (미국) 기술 유한 회사 | 해당 사항 없음 | 해당 사항 없음 |

| 149.56.131[.]28 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

| 150.95.66[.]124 | 해당 사항 없음 | GMO Internet Inc 관리자 | 해당 사항 없음 | 해당 사항 없음 |

| 151.106.112[.]196 | 해당 사항 없음 | 호스팅어 인터내셔널 리미티드 | 해당 사항 없음 | 해당 사항 없음 |

| 153.92.5[.]27 | 해당 사항 없음 | 호스팅어 인터내셔널 리미티드 | 해당 사항 없음 | 해당 사항 없음 |

| 153.126.146[.]25 | 해당 사항 없음 | IRT-JPNIC-JP | 해당 사항 없음 | 해당 사항 없음 |

| 159.65.3[.]147 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 159.65.88[.]10 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 159.65.140[.]115 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 159.69.237[.]188 | 해당 사항 없음 | Hetzner Online GmbH – 연락처 역할, ORG-HOA1-RIPE | 해당 사항 없음 | 해당 사항 없음 |

| 159.89.202[.]34 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 160.16.142[.]56 | 해당 사항 없음 | IRT-JPNIC-JP | 해당 사항 없음 | 해당 사항 없음 |

| 162.243.103[.]246 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 163.44.196[.]120 | 해당 사항 없음 | GMO-Z com NetDesign Holdings Co., Ltd. | 해당 사항 없음 | 해당 사항 없음 |

| 164.68.99[.]3 | 해당 사항 없음 | 콘타보 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 164.90.222[.]65 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 165.22.230[.]183 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 165.22.246[.]219 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 165.227.153[.]100 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 165.227.166[.]238 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 165.227.211[.]222 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 167.172.199[.]165 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 167.172.248[.]70 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 167.172.253[.]162 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 168.197.250[.]14 | 해당 사항 없음 | 오마르 안셀모 리폴(TDC NET) | 해당 사항 없음 | 해당 사항 없음 |

| 169.57.156[.]166 | 해당 사항 없음 | SoftLayer | 해당 사항 없음 | 해당 사항 없음 |

| 172.104.251[.]154 | 해당 사항 없음 | Akamai 커넥티드 클라우드 | 해당 사항 없음 | 해당 사항 없음 |

| 172.105.226[.]75 | 해당 사항 없음 | Akamai 커넥티드 클라우드 | 해당 사항 없음 | 해당 사항 없음 |

| 173.212.193[.]249 | 해당 사항 없음 | 콘타보 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 182.162.143[.]56 | 해당 사항 없음 | IRT-KRNIC-KR | 해당 사항 없음 | 해당 사항 없음 |

| 183.111.227[.]137 | 해당 사항 없음 | 한국 통신 | 해당 사항 없음 | 해당 사항 없음 |

| 185.4.135[.]165 | 해당 사항 없음 | ENARTIA 싱글 멤버 SA | 해당 사항 없음 | 해당 사항 없음 |

| 185.148.168[.]15 | 해당 사항 없음 | 남용-C 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 185.148.168[.]220 | 해당 사항 없음 | 남용-C 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 185.168.130[.]138 | 해당 사항 없음 | 기가클라우드 NOC | 해당 사항 없음 | 해당 사항 없음 |

| 185.184.25[.]78 | 해당 사항 없음 | MUV Bilisim 및 Telekomunikasyon Hizmetleri Ltd. Sti. | 해당 사항 없음 | 해당 사항 없음 |

| 185.244.166[.]137 | 해당 사항 없음 | Jan Philipp Waldecker, LUMASERV Systems로 거래 | 해당 사항 없음 | 해당 사항 없음 |

| 186.194.240[.]217 | 해당 사항 없음 | SEMPER TELECOMUNICACOES LTDA | 해당 사항 없음 | 해당 사항 없음 |

| 187.63.160[.]88 | 해당 사항 없음 | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA 서비스 | 해당 사항 없음 | 해당 사항 없음 |

| 188.44.20[.]25 | 해당 사항 없음 | 통신 서비스 회사 A1 Makedonija DOOEL Skopje | 해당 사항 없음 | 해당 사항 없음 |

| 190.90.233[.]66 | 해당 사항 없음 | INTERNEXA 브라질 Operadora de Telecomunicações SA | 해당 사항 없음 | 해당 사항 없음 |

| 191.252.103[.]16 | 해당 사항 없음 | Locaweb 서비스 드 인터넷 S/A | 해당 사항 없음 | 해당 사항 없음 |

| 194.9.172[.]107 | 해당 사항 없음 | 남용-C 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 195.77.239[.]39 | 해당 사항 없음 | 텔레포니카 데 에스파냐 사우 | 해당 사항 없음 | 해당 사항 없음 |

| 195.154.146[.]35 | 해당 사항 없음 | Scaleway 남용, ORG-ONLI1-RIPE | 해당 사항 없음 | 해당 사항 없음 |

| 196.218.30[.]83 | 해당 사항 없음 | TE 데이터 연락처 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 197.242.150[.]244 | 해당 사항 없음 | Afrihost(Pty) Ltd | 해당 사항 없음 | 해당 사항 없음 |

| 198.199.65[.]189 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 198.199.98[.]78 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 201.94.166[.]162 | 해당 사항 없음 | Claro NXT Telecomunicacoes Ltda | 해당 사항 없음 | 해당 사항 없음 |

| 202.129.205[.]3 | 해당 사항 없음 | NIPA 기술 CO., LTD | 해당 사항 없음 | 해당 사항 없음 |

| 203.114.109[.]124 | 해당 사항 없음 | IRT-TOT-TH | 해당 사항 없음 | 해당 사항 없음 |

| 203.153.216[.]46 | 해당 사항 없음 | 이스와디 이스와디 | 해당 사항 없음 | 해당 사항 없음 |

| 206.189.28[.]199 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 207.148.81[.]119 | 해당 사항 없음 | 더 콘스탄트 컴퍼니, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 207.180.241[.]186 | 해당 사항 없음 | 콘타보 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 209.97.163[.]214 | 해당 사항 없음 | 디지털오션, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 209.126.98[.]206 | 해당 사항 없음 | GoDaddy.com, LLC | 해당 사항 없음 | 해당 사항 없음 |

| 210.57.209[.]142 | 해당 사항 없음 | 안드리 탐트리잔토 | 해당 사항 없음 | 해당 사항 없음 |

| 212.24.98[.]99 | 해당 사항 없음 | 인터넷 비지자 | 해당 사항 없음 | 해당 사항 없음 |

| 213.239.212[.]5 | 해당 사항 없음 | 헤츠너 온라인 GmbH | 해당 사항 없음 | 해당 사항 없음 |

| 213.241.20[.]155 | 해당 사항 없음 | Netia Telekom SA 연락처 역할 | 해당 사항 없음 | 해당 사항 없음 |

| 217.182.143[.]207 | 해당 사항 없음 | OVH SAS | 해당 사항 없음 | 해당 사항 없음 |

MITRE ATT&CK 기술

이 테이블은 다음을 사용하여 제작되었습니다. 버전 12 MITRE ATT&CK 기업 기술의.

| 술책 | ID | 성함 | 상품 설명 |

|---|---|---|---|

| 정찰 | T1592.001 | 피해자 호스트 정보 수집: 하드웨어 | Emotet은 CPU 브랜드 문자열과 같은 손상된 시스템의 하드웨어에 대한 정보를 수집합니다. |

| T1592.004 | 피해자 호스트 정보 수집: 클라이언트 구성 | Emotet은 다음과 같은 시스템 구성에 대한 정보를 수집합니다. ipconfig를 / 모두 및 SYSTEMINFO 명령. | |

| T1592.002 | 피해자 호스트 정보 수집: 소프트웨어 | Emotet은 실행 중인 프로세스 목록을 유출합니다. | |

| T1589.001 | 피해자 신원 정보 수집: 자격 증명 | Emotet은 브라우저 및 이메일 애플리케이션에서 자격 증명을 훔칠 수 있는 모듈을 배포합니다. | |

| T1589.002 | 피해자 신원 정보 수집: 이메일 주소 | Emotet은 이메일 애플리케이션에서 이메일 주소를 추출할 수 있는 모듈을 배포합니다. | |

| 자원 개발 | T1586.002 | 해킹 계정: 이메일 계정 | Emotet은 이메일 계정을 해킹하여 악성 스팸 이메일을 퍼뜨리는 데 사용합니다. |

| T1584.005 | 침해 인프라: 봇넷 | Emotet은 수많은 타사 시스템을 손상시켜 봇넷을 형성합니다. | |

| T1587.001 | 기능 개발: 맬웨어 | Emotet은 여러 고유한 맬웨어 모듈 및 구성 요소로 구성됩니다. | |

| T1588.002 | 능력 획득: 도구 | Emotet은 NirSoft 도구를 사용하여 감염된 시스템에서 자격 증명을 훔칩니다. | |

| 초기 액세스 | T1566 | 피싱 (Phishing) | Emotet은 악성 첨부 파일이 포함된 피싱 이메일을 보냅니다. |

| T1566.001 | 피싱: 스피어피싱 첨부 파일 | Emotet은 악성 첨부 파일이 포함된 스피어피싱 이메일을 보냅니다. | |

| 실행 | T1059.005 | 명령 및 스크립팅 인터프리터: Visual Basic | Emotet은 악성 VBA 매크로가 포함된 Microsoft Word 문서를 사용하는 것으로 나타났습니다. |

| T1204.002 | 사용자 실행: 악성 파일 | Emotet은 악성 이메일 첨부 파일을 열고 내장된 스크립트를 실행하는 사용자에 의존해 왔습니다. | |

| 방어 회피 | T1140 | 파일 또는 정보의 난독화/디코드 | Emotet 모듈은 암호화된 문자열과 API 함수 이름의 마스킹된 체크섬을 사용합니다. |

| T1027.002 | 난독화된 파일 또는 정보: 소프트웨어 패킹 | Emotet은 맞춤형 패커를 사용하여 페이로드를 보호합니다. | |

| T1027.007 | 난독화된 파일 또는 정보: 동적 API 해결 | Emotet은 런타임에 API 호출을 해결합니다. | |

| 자격 증명 액세스 | T1555.003 | 암호 저장소의 자격 증명: 웹 브라우저의 자격 증명 | Emotet은 NirSoft의 WebBrowserPassView 애플리케이션을 악용하여 웹 브라우저에 저장된 자격 증명을 획득합니다. |

| T1555 | 암호 저장소의 자격 증명 | Emotet은 NirSoft의 MailPassView 애플리케이션을 악용하여 이메일 애플리케이션에서 비밀번호를 훔칠 수 있습니다. | |

| 수집 | T1114.001 | 이메일 수집: 로컬 이메일 수집 | Emotet은 Outlook 및 Thunderbird 애플리케이션에서 이메일을 훔칩니다. |

| 명령 및 제어 | T1071.003 | 응용 계층 프로토콜: 메일 프로토콜 | Emotet은 SMTP를 통해 악성 이메일을 보낼 수 있습니다. |

| T1573.002 | 암호화된 채널: 비대칭 암호화 | Emotet은 ECDH 키를 사용하여 C&C 트래픽을 암호화합니다. | |

| T1573.001 | 암호화된 채널: 대칭 암호화 | Emotet은 AES를 사용하여 C&C 트래픽을 암호화합니다. | |

| T1571 | 비표준 포트 | Emotet은 7080과 같은 비표준 포트에서 통신하는 것으로 알려져 있습니다. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 자동차 / EV, 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- BlockOffsets. 환경 오프셋 소유권 현대화. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :있다

- :이다

- :아니

- :어디

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- 할 수 있는

- 소개

- 남용

- 학대

- 액세스

- 계정

- 달성

- 인정

- 인수

- 동작

- 활동적인

- 방과 후 액티비티

- 활동

- 실제로

- 더하다

- 추가

- 구애

- 추가

- 이점

- 광고

- AES

- 아프리카

- 후

- 겨냥한

- 연산

- Alibaba

- All

- 수

- 이미

- 또한

- 대안

- 이기는하지만

- 중

- an

- 분석

- 및

- 다른

- 어떤

- 분리

- API를

- 등장

- 어플리케이션

- 어플리케이션

- 접근

- Apr

- APT

- 아키텍처

- 아카이브

- 있군요

- 약

- AS

- At

- 공격

- 공격

- 작성자

- 가로수 길

- 피하고

- 뒤로

- 은행

- 기지

- BE

- 되었다

- 때문에

- 된

- 전에

- 처음

- 행동

- 뒤에

- 사이에

- 치우친

- 더 큰

- 블록

- 블로그

- 두

- 봇넷

- 상표

- 가져

- 광대역

- 브라우저

- 브라우저

- 내장

- 비자 면제 프로그램에 해당하는 국가의 시민권을 가지고 있지만

- 단추

- by

- 계산하다

- 전화

- 라는

- 통화

- 온

- 운동

- 캠페인

- CAN

- 기능

- 수

- 카드

- 카드

- 운반 된

- CAT

- 센터

- 체인

- 이전 단계로 돌아가기

- 변경

- 변경

- 채널

- 크롬

- 크롬 브라우저

- 클릭

- 클라이언트

- CO

- 암호

- 협력

- 수집

- 수집

- 콜롬비아

- 콜로라도

- COM

- 결합 된

- 왔다

- 회복

- 제공

- 소통

- 의사 소통

- 커뮤니케이션

- 기업

- 회사

- 보완적인

- 완전히

- 구성 요소들

- 타협

- 손상된

- 컴퓨터

- 컴퓨터 보안

- 컴퓨터

- 구성

- 확인하기

- 연결

- 고려

- 구성

- 상수

- CONTACT

- 콘택트 렌즈

- 포함하는

- 포함

- 함유량

- 내용

- 계속

- 제어

- 대화

- 조정

- 몸

- 국가

- 만든

- 생성

- 신임장

- 신용

- 크레디트 카드

- 신용 카드

- cryptographic

- 암호 법

- 현재

- 곡선

- 관습

- 사이버 범죄

- 데이터

- 데이터베이스

- 날짜

- 태만

- 방어적인

- 배달하다

- 배포

- 배포

- 배치하다

- 무례

- 탐지 된

- Detection System

- 디바이스

- DID

- 차이

- 다른

- 어려운

- 디지털

- 사용

- 특유의

- 배포

- 문서

- 서류

- 하지

- 하지 않습니다

- 아래 (down)

- 다운로드

- 드롭

- 두

- ...동안

- 동적

- 마다

- 초기의

- Edge

- 유효한

- 유효성

- 효율적인

- 노력

- 요소

- 타원

- 이메일

- 이메일

- 임베디드

- 암호화

- end

- 엔지니어링

- Enterprise

- 신기원

- ESET 연구

- 특히

- 유로 폴

- 조차

- 이벤트

- 모든

- 사람

- 진화

- 뛰어나다

- 교환

- 제외

- 독점적으로

- 실행

- 실행

- 현존하는

- 설명

- 추출물

- 추출물

- 실패

- 가족

- 가족

- 특색

- 피드백

- Fields

- 그림

- 입양 부모로서의 귀하의 적합성을 결정하기 위해 미국 이민국에

- 파일

- 최후의

- Find

- 먼저,

- 결함

- 흐름

- 초점

- 집중

- 다음에

- 수행원

- 럭셔리

- 형태

- 체재

- 무료

- 자주

- 에

- 기능

- 기능

- 추가

- 게다가

- 미래

- 경기

- GMBH

- 구글

- Google Chrome

- 그래프

- 그래픽

- 큰

- 그룹

- 했다

- 일이

- 하드웨어

- 있다

- 숨겨진

- 역사적으로

- 히트

- 지주

- 주인

- 뜨거운

- 방법

- 그러나

- HTTPS

- 통합 인증

- if

- 이행

- 구현

- 개선하는

- 개량

- in

- 비활성

- 포함

- 포함

- 수입

- 소득세

- 개인

- 인도네시아 공화국

- 산업

- 정보

- 인프라

- 문의

- 설치

- 명령

- 인텔리전스

- 예정된

- 상호 연결된

- 흥미있는

- 내부의

- 국세청

- 국제 노동자 동맹

- 인터넷

- 으로

- 호출

- IRS

- IT

- 이탈리아

- 그

- 월

- 일월

- 2021년 XNUMX월

- 일본

- jp

- 7월

- 다만

- 유지

- 키

- 키

- 알려진

- 성

- 후에

- 시작

- 층

- 리드

- 가장 작은

- 합법적 인

- 도서관

- 생활

- 처럼

- 제한된

- 연결

- 명부

- LLC

- 지방의

- 위치한

- 기록

- 로깅

- 보기

- 같이

- 보고

- 찾고

- 봐라.

- 롯

- (주)

- 기계

- 기계

- 매크로

- 매크로

- 만든

- 본관

- 주로

- 유지하다

- 주요한

- 제작

- 악성 코드

- 관리하다

- .

- Mar

- XNUMX월..

- 기구

- 회원

- 회원

- 메시지

- 메시지

- 방법

- 맥시코

- Microsoft

- 수도

- 미성년자

- 모듈

- 모듈

- 돈

- 모니터링

- 배우기

- 보다 효율적으로

- 가장

- 움직이는

- 여러

- name

- 이름

- 이름

- 그물

- 신제품

- 최신

- 다음 것

- 노드

- 주목할 만한

- 십일월

- 2021년 XNUMX월

- 지금

- 숫자

- 다수의

- NXT

- 관찰

- 장애물

- 획득

- 대양

- 10월

- of

- 제공

- Office

- 자주

- on

- ONE

- 온라인

- 만

- 오픈

- 열기

- 운영

- 운영

- 조작

- 운영자

- or

- 주문

- 명령

- 조직

- 원래

- 기타

- 기타

- 우리의

- 결과

- Outlook

- 출력

- 페이지

- 부품

- 부품

- 비밀번호

- 암호

- 사람들

- 피싱

- 장소

- 플라톤

- 플라톤 데이터 인텔리전스

- 플라토데이터

- 부디

- 전철기

- 잠재적으로

- 귀한

- 유행

- 너무 이른

- 이전에

- 일차

- 사설

- 아마

- 처리됨

- 프로세스

- 처리

- 프로필

- 수익성

- 보호

- 보호

- 보호

- 프로토콜

- 공개

- 공개 키

- 출판

- 목적

- 놓다

- 지구

- 쿼리

- 램

- 현실

- 정말

- 접수

- 수령인

- 회복

- 빨간색

- 지역

- 출시

- 의지

- 남아

- 유적

- 제거됨

- 제거

- 댓글

- 보고서

- 연구

- 연구원

- 제품 자료

- REST

- 결과

- return

- 수익

- 직위별

- 압연

- 롤아웃

- RSA

- 소문

- 달리기

- 달리는

- s

- 가장 안전한 따뜻함

- 같은

- 모래 상자

- 계획

- 스크립트

- 둘째

- 초

- 보안

- 참조

- 겉으로는

- 본

- 보내다

- 송신기

- 전송

- 전송

- 봉사하다

- 서비스

- 서비스

- 세트

- 공유

- 표시

- 상당한

- 크게

- 비슷한

- 이후

- 단일

- 크기

- 약간 다른

- 느리게

- So

- 사회적

- 사회 공학

- 소프트웨어

- 판매

- 일부

- 어떤 사람

- 무언가

- 출처

- 남쪽

- 남아프리카

- 스페인

- 스팸

- 구체적으로

- 전파

- 복음

- 스프레드

- 시작

- 시작 중

- 주 정부

- 미국

- 훔치다

- 단계

- 훔친

- 저장

- 상점

- 끈

- 강한

- 구조

- 노력

- 제목

- 그후

- 성공적으로

- 이러한

- 제안

- 제안

- 여름

- 전환

- 체계

- 시스템은

- 테이블

- 복용

- 목표

- 대상

- 목표

- 세

- 기법

- Technology

- 통신

- 이야기

- 지원

- 태국

- 감사

- 그

- XNUMXD덴탈의

- 미래

- 정보

- 국가

- 세계

- 그들의

- 그들

- 그들 자신

- 그때

- 그곳에.

- Bowman의

- 그들

- 제삼

- 타사

- 이

- 그

- 그래도?

- 위협

- 위협

- 세

- 을 통하여

- 그러므로

- 시간

- 타임 라인

- 시대

- 에

- 함께

- 수단

- 검색을

- 상단

- 화제

- 선로

- 추적

- 트레이딩

- 교통

- 경향

- 트렌드

- 트로이의

- 참된

- 믿어

- 두

- 이해

- 진행중

- 유일한

- 미국

- United States

- 곧 출시

- 업데이트

- 업데이트

- 업데이트

- 업그레이드

- us

- USA

- 사용

- 익숙한

- 사용자

- 사용자

- 사용

- 사용

- 보통

- 휴가

- 가치

- VBA

- Ve

- 확인

- 확인

- 버전

- 대단히

- 를 통해

- 희생자

- 피해자

- 관측

- 방문

- 경고

- 였다

- 방법

- we

- 웹

- 웹 브라우저

- 잘

- 갔다

- 했다

- 뭐

- 언제

- 여부

- 어느

- 누구

- why

- 크게

- 의지

- 과

- 워드

- 일

- 세계

- 전세계적인

- 가치

- 겠지

- year

- 아직

- 제퍼 넷

- 지퍼