Een nieuwe variant van de beruchte ‘Gh0st RAT’-malware is geïdentificeerd bij recente aanvallen op Zuid-Koreanen en het ministerie van Buitenlandse Zaken in Oezbekistan.

De Chinese groep “C.Rufus Security Team” bracht Gh0st RAT voor het eerst uit op het open web maart 2008. Opmerkelijk genoeg wordt het nog steeds gebruikt, vooral in en rond China, zij het in gewijzigde vormen.

Sinds eind augustus verspreidt een groep met sterke Chinese banden bijvoorbeeld een aangepaste Gh0st RAT, genaamd ‘SugarGh0st RAT’. Dat blijkt uit onderzoek van Cisco Talos, laat deze bedreigingsactor de variant vallen via JavaScript-geregen Windows-snelkoppelingen, terwijl hij doelen afleidt met aangepaste lokdocumenten.

De malware zelf is nog steeds grotendeels hetzelfde, effectieve hulpmiddel dat het ooit is geweest, hoewel het nu een aantal nieuwe emblemen heeft om antivirussoftware te omzeilen.

De vallen van SugarGh0st RAT

De vier voorbeelden van SugarGh0st, waarschijnlijk geleverd via phishing, arriveren op gerichte machines als archieven ingebed in Windows LNK-snelkoppelingsbestanden. De LNK's verbergen kwaadaardig JavaScript dat, bij het openen, een lokdocument – gericht op het Koreaanse of Oezbeekse overheidspubliek – en de lading laat vallen.

Net als zijn voorloper – de uit China afkomstige Trojan voor externe toegang, die in maart 2008 voor het eerst aan het publiek werd vrijgegeven – is SugarGh0st een schone spionagemachine met meerdere tools. Een 32-bits Dynamic Link Library (DLL), geschreven in C++, begint met het verzamelen van systeemgegevens en opent vervolgens de deur naar volledige mogelijkheden voor externe toegang.

Aanvallers kunnen SugarGh0st gebruiken om alle gewenste informatie over hun gecompromitteerde machine op te halen, of de processen die erop worden uitgevoerd, te starten, beëindigen of verwijderen. Ze kunnen het gebruiken om bestanden te vinden, te exfiltreren en te verwijderen, en eventuele gebeurtenislogboeken te wissen om het resulterende forensische bewijsmateriaal te maskeren. De achterdeur is uitgerust met een keylogger, een screenshotter, een manier om toegang te krijgen tot de camera van het apparaat en tal van andere handige functies voor het manipuleren van de muis, het uitvoeren van native Windows-bewerkingen of het eenvoudigweg uitvoeren van willekeurige opdrachten.

"Wat mij het meest zorgen baart, is hoe het specifiek is ontworpen om eerdere detectiemethoden te omzeilen", zegt Nick Biasini, hoofd outreach van Cisco Talos. Met deze nieuwe variant in het bijzonder “hebben ze moeite gedaan om dingen te doen die de manier waarop kerndetectie zou werken zouden veranderen.”

Het is niet zo dat SugarGh0st bijzonder nieuwe ontwijkingsmechanismen heeft. In plaats daarvan zorgen kleine esthetische veranderingen ervoor dat het anders lijkt dan eerdere varianten, zoals het wijzigen van het command-and-control (C2) communicatieprotocol zodat in plaats van 5 bytes, de netwerkpakketheaders de eerste 8 bytes reserveren als magische bytes (een lijst met bestandshandtekeningen, gebruikt om de inhoud van een bestand te bevestigen). "Het is gewoon een zeer effectieve manier om ervoor te zorgen dat uw bestaande beveiligingstools dit niet meteen opmerken", zegt Biasini.

De oude spookplaatsen van Gh0st RAT

In september 2008 benaderde het kantoor van de Dalai Lama een veiligheidsonderzoeker (nee, dit is niet het begin van een slechte grap).

De werknemers werden belaagd met phishing-e-mails. Microsoft-applicaties crashten, zonder enige uitleg, in de hele organisatie. Eén monnik herinnerde kijken hoe zijn computer Microsoft Outlook helemaal zelfstandig opent, documenten aan een e-mail toevoegt en die e-mail naar een onbekend adres verzendt, allemaal zonder zijn tussenkomst.

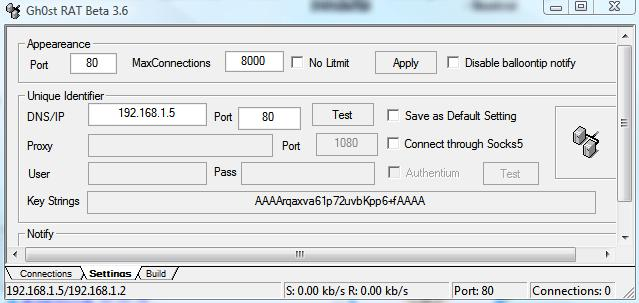

De Engelstalige gebruikersinterface van een Gh0st RAT-bètamodel. Bron: Trend Micro EU via Wayback Machine

Het Trojaanse paard dat werd gebruikt in de Chinese militaire campagne tegen Tibetaanse monniken heeft de tand des tijds doorstaan, zegt Biasini, om een aantal redenen.

“Open source-malwarefamilies leven lang omdat actoren een volledig functioneel stuk malware krijgen dat ze naar eigen inzicht kunnen manipuleren. Het maakt het ook mogelijk voor mensen die niet weten hoe ze malware moeten schrijven maak gratis gebruik van dit spul," hij legt uit.

Gh0st RAT, voegt hij eraan toe, valt vooral op als “een zeer functionele, zeer goed gebouwde RAT.”

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- : heeft

- :is

- $UP

- 2008

- 7

- 8

- a

- Over

- toegang

- toegang

- over

- actoren

- adres

- Voegt

- aesthetisch

- Zaken

- tegen

- Alles

- toestaat

- ook

- an

- en

- antivirus

- elke

- verschijnen

- toepassingen

- archief

- rond

- AS

- hechten

- Aanvallen

- hoorzittingen

- Augustus

- weg

- achterdeur

- slecht

- omdat

- geweest

- Begin

- wezen

- beta

- by

- C + +

- camera

- Campagne

- CAN

- mogelijkheden

- verandering

- Wijzigingen

- veranderende

- China

- Chinese

- Cisco

- schoon

- Het verzamelen van

- komt

- Communicatie

- Aangetast

- computer

- betreffende

- Bevestigen

- inhoud

- Kern

- Crashing

- aangepaste

- cyber

- gegevens

- decals

- geacht

- geleverd

- ontworpen

- verlangen

- Opsporing

- apparaat

- anders

- verspreiden van

- do

- document

- documenten

- don

- Deur

- Drops

- dynamisch

- effectief

- inspanning

- e-mails

- ingebed

- medewerkers

- Engels

- spionage

- EU

- ontwijken

- ontduiking

- Event

- OOIT

- bewijzen

- bestaand

- Verklaart

- uitleg

- gezinnen

- weinig

- Dien in

- Bestanden

- VIND DE PLEK DIE PERFECT VOOR JOU IS

- Voornaam*

- geschikt

- Voor

- vreemd

- gerechtelijk

- vier

- oppompen van

- vol

- geheel

- functioneel

- functies

- krijgen

- Globaal

- gaan

- Overheid

- Groep

- he

- hoofd

- headers

- hulp

- Verbergen

- zijn

- Hoe

- How To

- HTML

- http

- HTTPS

- geïdentificeerd

- beeld

- in

- berucht

- informatie

- invoer

- instantie

- verkrijgen in plaats daarvan

- isn

- IT

- HAAR

- zelf

- JavaScript

- voor slechts

- blijven

- Korean

- taal

- grotendeels

- Laat

- Bibliotheek

- Waarschijnlijk

- LINK

- links

- Lijst

- leven

- lang

- machine

- Machines

- magie

- maken

- malware

- manipuleren

- Maart

- maskeren

- me

- middel

- mechanismen

- methoden

- micro-

- Microsoft

- macht

- ministerie

- minder

- model

- gewijzigd

- meest

- inheemse

- netwerk

- New

- inkeping

- geen

- roman

- nu

- of

- Kantoor

- Oud

- on

- EEN

- open

- open source

- opening

- opent

- operatie

- or

- organisatie

- herkomst

- Overige

- uit

- Outlook

- overtreffen

- het te bezitten.

- bijzonder

- vooral

- verleden

- Mensen

- uitvoerend

- Phishing

- kiezen

- stuk

- Plato

- Plato gegevensintelligentie

- PlatoData

- Overvloed

- vorig

- Voorafgaand

- processen

- protocol

- publiek

- RAT

- liever

- redenen

- recent

- uitgebracht

- vanop

- remote access

- onderzoek

- onderzoeker

- Reserveren

- verkregen

- rechts

- lopend

- s

- dezelfde

- zegt

- veiligheid

- zien

- sturen

- September

- handtekeningen

- eenvoudigweg

- sluipen

- Software

- sommige

- bron

- Zuiden

- specifiek

- Sport

- staat

- begin

- Still

- sterke

- dergelijk

- zeker

- system

- Talos

- doelgerichte

- targeting

- doelen

- team

- proef

- dat

- De

- hun

- harte

- ze

- ding

- spullen

- dit

- toch?

- bedreiging

- niet de tijd of

- naar

- vandaag

- nam

- tools

- trend

- Trojaans

- proberen

- ui

- op

- .

- gebruikt

- uzbek

- Oezbekistan

- Variant

- zeer

- via

- kijken

- Manier..

- waren

- welke

- en

- WIE

- ruiten

- Met

- zonder

- Mijn werk

- zou

- schrijven

- geschreven

- Your

- zephyrnet