Praktisch gezien zijn kwantumcomputers nog jaren verwijderd, maar de Amerikaanse Cybersecurity and Infrastructure Agency beveelt organisaties nog steeds aan om te beginnen met de voorbereidingen voor de migratie naar de post-kwantum cryptografische standaard.

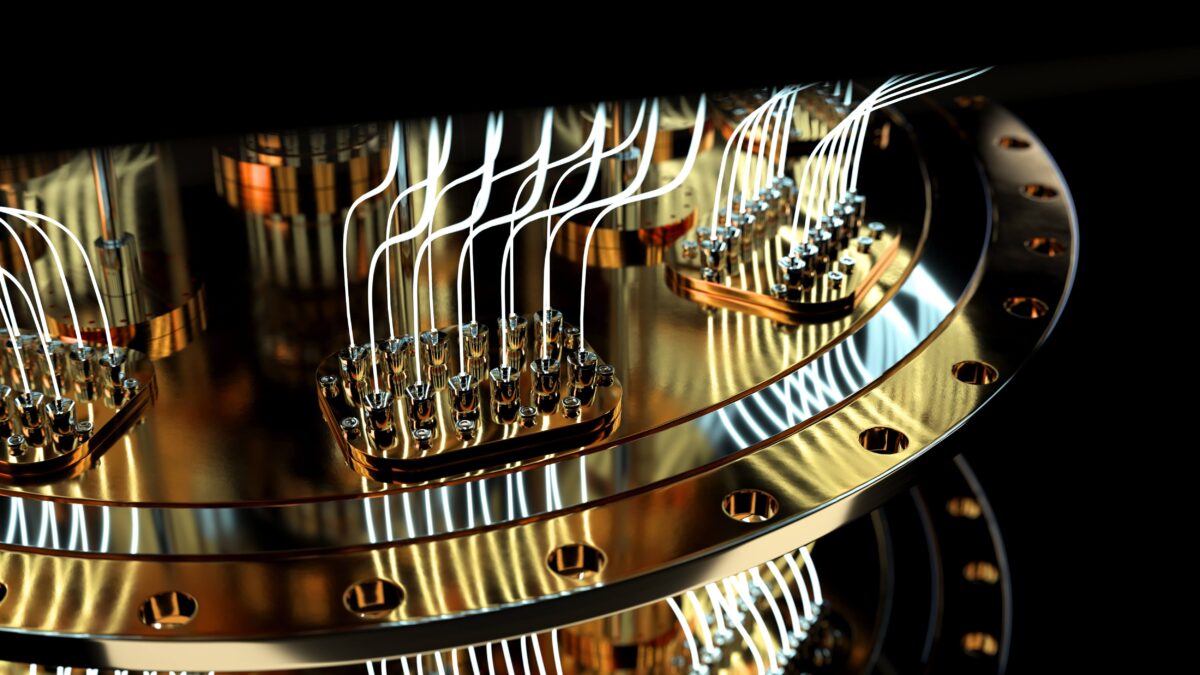

Kwantumcomputers gebruiken kwantumbits (qubits) om hogere rekenkracht en snelheid te leveren, en zullen naar verwachting in staat zijn bestaande cryptografische algoritmen, zoals RSA en elliptische curve-cryptografie, te doorbreken. Dit zou gevolgen hebben voor de veiligheid van alle onlinecommunicatie en voor de vertrouwelijkheid en integriteit van gegevens. Beveiligingsexperts hebben gewaarschuwd dat praktische kwantumcomputers binnen minder dan tien jaar mogelijk zouden kunnen zijn.

Het Nationaal Instituut voor Standaarden en Technologie kondigde de eerste vier kwantumbestendige algoritmen aan dat zal in juli onderdeel worden van de post-kwantum-cryptografische standaard, maar de definitieve standaard wordt pas in 2024 verwacht. Toch moedigt CISA exploitanten van kritieke infrastructuur aan om van tevoren met hun voorbereidingen te beginnen.

“Hoewel kwantumcomputingtechnologie die in staat is om encryptie-algoritmen voor publieke sleutels te doorbreken in de huidige standaarden nog niet bestaat, moeten overheden en kritieke infrastructuur-entiteiten – inclusief zowel publieke als private organisaties – samenwerken om zich voor te bereiden op een nieuwe post-kwantum cryptografische standaard ter verdediging tegen toekomstige bedreigingen”, zegt CISA.

Om organisaties te helpen met hun plannen hebben NIST en het Department of Homeland Security de Roadmap voor post-kwantumcryptografie. De eerste stap zou het opstellen van een inventaris van kwetsbare kritieke infrastructuursystemen moeten zijn, aldus CISA.

Organisaties moeten identificeren waar en voor welk doel cryptografie met publieke sleutels wordt gebruikt, en deze systemen als kwantumkwetsbaar markeren. Dit omvat het opstellen van een inventaris van de meest gevoelige en kritische datasets die voor langere tijd moeten worden beveiligd, en van alle systemen die gebruik maken van cryptografische technologieën. Het hebben van een lijst met alle systemen zou de overgang vergemakkelijken als het tijd wordt om de overstap te maken.

Organisaties zullen ook het prioriteitsniveau voor elk systeem moeten beoordelen. Met behulp van de inventarisatie- en prioriteringsinformatie kunnen organisaties vervolgens een systeemtransitieplan ontwikkelen voor wanneer de nieuwe standaard wordt gepubliceerd.

Beveiligingsprofessionals worden ook aangemoedigd om normen voor acquisitie, cyberbeveiliging en gegevensbeveiliging te identificeren die moeten worden bijgewerkt om post-kwantumvereisten te weerspiegelen. CISA moedigt een grotere betrokkenheid aan bij organisaties die post-kwantumstandaarden ontwikkelen.

De focus van het bureau op de inventarisatie weerspiegelt de aanbevelingen van Wells Fargo op de RSA-conferentie eerder dit jaar. In een sessie waarin de kwantumreis van de financiële gigant werd besproken, stelde Richard Toohey, technologieanalist bij Wells Fargo, voor dat organisaties met hun crypto-inventarisatie zouden beginnen.

“Ontdek waar je voorbeelden hebt van bepaalde algoritmen of bepaalde soorten cryptografie, want hoeveel mensen waren dat? met behulp van Log4j en had geen idee omdat het zo diep begraven lag?” zei Toohey. “Dat is een grote vraag, om elk type cryptografie te kennen dat in uw bedrijf wordt gebruikt bij al uw derde partijen – dat is niet triviaal. Dat is veel werk, en daar moet nu mee begonnen worden.”

Wells Fargo heeft een “zeer agressief doel” om binnen vijf jaar klaar te zijn voor het uitvoeren van post-kwantumcryptografie, aldus Dale Miller, de hoofdarchitect van informatiebeveiligingsarchitectuur bij Wells Fargo.

Het migreren van industriële controlesystemen (ICS) naar post-kwantumcryptografie zal een grote uitdaging zijn voor exploitanten van kritieke infrastructuur, vooral omdat de apparatuur vaak geografisch verspreid is, aldus CISA in de waarschuwing. Toch drong CISA er bij kritische infrastructuurorganisaties op aan om in hun strategieën de acties op te nemen die nodig zijn om de risico's van kwantumcomputing aan te pakken.

CISA is niet de enige die alarm slaat om aan de slag te gaan. In maart stelde de Quantum-Safe Working Group van de Cloud Security Alliance (CSA) een deadline vast van 14 april 2030, waarop bedrijven hun post-kwantuminfrastructuur op orde moeten hebben.

“Wacht niet tot de kwantumcomputers door onze tegenstanders worden gebruikt om in actie te komen. Vroege voorbereidingen zullen zorgen voor een soepele migratie naar de post-kwantumcryptografiestandaard zodra deze beschikbaar is”, aldus CISA.