Cloudversies van de JetBrains TeamCity softwareontwikkelingsplatformmanager zijn al bijgewerkt tegen een nieuw paar kritieke kwetsbaarheden, maar implementaties op locatie hebben onmiddellijke patching nodig, waarschuwde een beveiligingsadvies van de leverancier deze week.

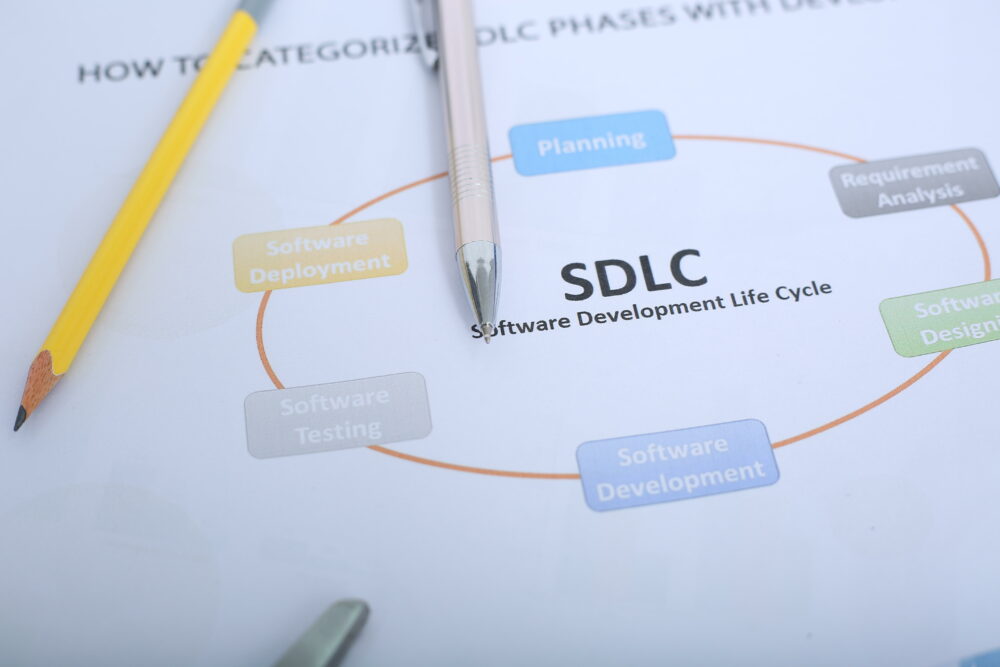

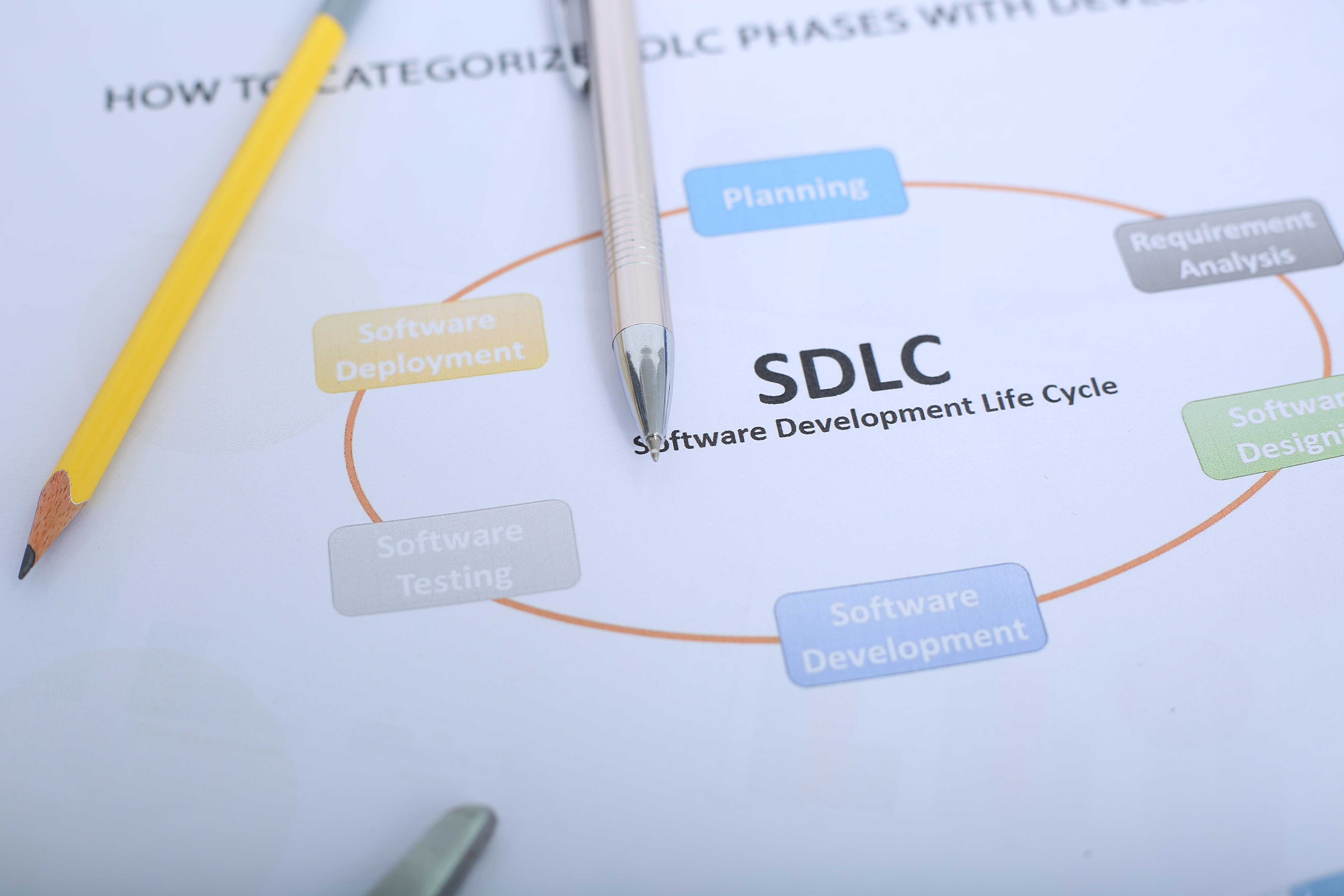

Dit is de tweede ronde van kritieke TeamCity-kwetsbaarheden in de afgelopen twee maanden. De gevolgen kunnen groot zijn: het Software Development Lifecycle (SDLC)-platform van het bedrijf wordt gebruikt door 30,000 organisaties, waaronder Citibank, Nike en Ferrari.

De TeamCity-tool beheert de CI/CD-pijplijn voor softwareontwikkeling, het proces waarbij code wordt gebouwd, getest en geïmplementeerd. De nieuwe kwetsbaarheden, opgespoord onder CVE-2024-27198 en CVE-2024-27199, kunnen bedreigingsactoren in staat stellen de authenticatie te omzeilen en beheerderscontrole te krijgen over de TeamCity-server van het slachtoffer, volgens een blogpost van TeamCity.

De gebreken werden in februari door Rapid7 gevonden en gerapporteerd, voegde het bedrijf eraan toe. Het Rapid7-team staat klaar om binnenkort alle technische details vrij te geven, waardoor het voor teams die tot en met 2023.11.3 TeamCity on-premise versies draaien, absoluut noodzakelijk is om hun systemen te laten patchen voordat bedreigingsactoren deze kans grijpen, adviseerde het bedrijf.

Naast het uitbrengen van een bijgewerkte TeamCity-versie, 2023-11.4, bood de leverancier een plug-in voor een beveiligingspatch aan voor teams die niet snel konden upgraden.

De CI/CD-omgeving is van fundamenteel belang voor de softwaretoeleveringsketen, waardoor het een aantrekkelijke aanvalsvector is voor geavanceerde geavanceerde persistente dreigingsgroepen (APT).

JetBrains TeamCity-bug brengt softwaretoeleveringsketen in gevaar

Eind 2023 sloegen regeringen over de hele wereld alarm dat de door de Russische staat gesteunde groep APT29 (ook bekend als Nobelium, Midnight Blizzard en Cosy Bear – de dreigingsactor achter de 2020-crisis). SolarWinds-aanval) exploiteerde actief een soortgelijke kwetsbaarheid in JetBrains TeamCity Dat zou eveneens cyberaanvallen in de softwaretoeleveringsketen mogelijk kunnen maken.

“Het vermogen van een niet-geverifieerde aanvaller om authenticatiecontroles te omzeilen en administratieve controle te verkrijgen, vormt niet alleen een aanzienlijk risico voor de directe omgeving, maar ook voor de integriteit en veiligheid van de software die wordt ontwikkeld en geïmplementeerd via dergelijke gecompromitteerde CI/CD-pijplijnen”, zegt Ryan Smith. , hoofd product voor Deepfence, in een verklaring.

Smith voegde eraan toe dat de gegevens een “opmerkelijke stijging” laten zien in zowel het volume als de complexiteit van cyberaanvallen in de softwaretoeleveringsketen in het algemeen.

“Het recente JetBrains-incident herinnert ons sterk aan het belang van snel kwetsbaarheidsbeheer en proactieve strategieën voor het detecteren van bedreigingen”, aldus Smith. “Door een cultuur van wendbaarheid en veerkracht te bevorderen, kunnen organisaties hun vermogen vergroten om opkomende bedreigingen te dwarsbomen en hun digitale activa effectief te beschermen.”

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :is

- :niet

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- vermogen

- Volgens

- over

- actief

- actoren

- toegevoegd

- toevoeging

- beheerder

- administratief

- vergevorderd

- adviseerde

- adviserend

- tegen

- aka

- alarm

- toelaten

- al

- ook

- an

- en

- APT

- AS

- Activa

- aanvallen

- aanvaller

- aantrekkelijk

- authenticatie

- BE

- Beer

- geweest

- vaardigheden

- achter

- wezen

- zowel

- Bug

- bugs

- bebouwd

- maar

- by

- bypass

- CAN

- het worstelen

- keten

- Controles

- Citibank

- code

- afstand

- ingewikkeldheid

- Aangetast

- onder controle te houden

- kon

- kritisch

- kriticiteit

- Culture

- cyberaanvallen

- gegevens

- ingezet

- implementaties

- gegevens

- Opsporing

- ontwikkelde

- Ontwikkeling

- digitaal

- Digitale activa

- effectief

- opkomende

- verhogen

- Milieu

- uitbuiten

- Februari

- Ferrari

- gebreken

- Voor

- het bevorderen van

- gevonden

- oppompen van

- vol

- fundamenteel

- Krijgen

- Algemeen

- krijgen

- overheden

- Groep

- Groep

- Hebben

- hoofd

- HTTPS

- Onmiddellijk

- gebiedende wijs

- in

- incident

- Inclusief

- integriteit

- IT

- jpg

- Laat

- levenscyclus van uw product

- maken

- management

- manager

- beheert

- middernacht

- maanden

- Noodzaak

- New

- NIKE

- opvallend

- of

- aangeboden

- Slechts

- naar

- kansen

- organisaties

- paar

- verleden

- Patch

- patchen

- pijpleiding

- platform

- Plato

- Plato gegevensintelligentie

- PlatoData

- inpluggen

- klaar

- vormt

- Post

- Proactieve

- Product

- snel

- opgebracht

- gevolgen

- recent

- los

- het vrijgeven van

- herinnering

- gemeld

- veerkracht

- Risico

- ronde

- lopend

- Russisch

- Ryan

- s

- vrijwaren

- Zei

- Tweede

- veiligheid

- beveiligingspatch

- server

- bedient

- Shows

- aanzienlijke

- gelijk

- smid

- Software

- software development

- softwaretoeleveringsketen

- geraffineerd

- sterk

- Statement

- strategieën

- dergelijk

- leveren

- toeleveringsketen

- Systems

- team

- teams

- Technisch

- getest

- dat

- De

- hun

- dit

- deze week

- bedreiging

- bedreigingsactoren

- bedreigingen

- Door

- dwarsbomen

- naar

- tools

- twee

- niet in staat

- voor

- bijgewerkt

- upgrade

- gebruikt

- verkoper

- versie

- versies

- Slachtoffer

- volume

- kwetsbaarheden

- kwetsbaarheid

- waarschuwde

- was

- week

- waren

- welke

- breed

- wereldwijd

- zephyrnet