Nieuwe en verergerde cyberrisico's na de Russische invasie in Oekraïne zorgen voor een nieuwe urgentie om de weerbaarheid te vergroten

Overheden over de hele wereld maken zich zorgen over de toenemende risico's van cyberaanvallen op hun kritieke infrastructuur. Onlangs hebben de cyberbeveiligingsbureaus van de landen die deel uitmaken van de 'Five Eyes'-alliantie gewaarschuwd voor een mogelijke toename van dergelijke aanvallen "als reactie op de ongekende economische kosten die Rusland moet betalen" na de invasie van Oekraïne door het land.

Het adviesbureau merkte op dat “sommige cybercriminaliteitsgroepen onlangs publiekelijk steun hebben toegezegd aan de Russische regering”, met de dreiging van dergelijke cyberoperaties als “vergelding voor vermeende cyberoffensieven tegen de Russische regering of het Russische volk”.

Volgens Andy Garth, ESET Government Affairs Lead, is dergelijke activiteit "een wereldwijd probleem met statelijke actoren en hun volmachten, waarbij sommige staten bereid zijn veilige havens te bieden waar criminele groepen ongestraft kunnen opereren".

“In het geval van het Oekraïne-conflict houden sommige criminele groepen zich nu bezig met cyberspionage, naar verluidt in opdracht van hun Russische gastheren. Het is inderdaad ook verstandig om je voor te bereiden op toenemende incidenten van cybersabotage en verstoring, aangezien cyberaanvallen worden toegevoegd aan de vergeldingstoolbox en het risico op overloop toeneemt”, zegt Garth. Er is ook een verhoogd risico op onbedoelde gevolgen als burgerwachten aan beide kanten de strijd aangaan.

Een nieuwe benadering van cyberweerbaarheid

Vóór de invasie overwogen regeringen over de hele wereld al cyberbeveiligingsstrategieën om de steeds groter wordende cyberdreigingen van statelijke actoren en criminele groepen het hoofd te bieden. Maar de nieuwe risico's die regeringen sinds februari waarnemen, wakkeren een nieuwe urgentie aan om cyberweerbaarheid op te bouwen.

Op maart 15th, de Amerikaanse president Joe Biden Gesigneerd de Strengthening American Cybersecurity Act van 2022, die bedrijven die te maken hebben met kritieke infrastructuur verplicht om substantiële cyberaanvallen te melden aan de Agentschap voor cyberbeveiliging en infrastructuurbeveiliging (CISA) binnen 72 uur en alles ransomware-betalingen binnen een dag. De nieuwe verordening is meer dan alleen een openbaarmakingswet, maar bedoeld om de perceptie van een cyberaanval te veranderen van een zaak van een privébedrijf in een publieke dreiging. Deze wetgeving past in een trend, in navolging van de Colonial Pipeline-aanval in mei 2021 toen president Biden gesignaleerd een nieuwe rol voor cybersecurity en vroeg om een overheidsbrede aanpak van cyberdreigingen.

Samen met nieuwe bevoegdheden zal het budget van CISA volgend jaar ook worden verhoogd tot $ 2.5 miljard een extra $ 486 miljoen vanaf het niveau van 2021. Bovendien, Biden's infrastructuurrekening wijst $ 2 miljard toe aan cyberbeveiliging, waarvan $ 1 miljard wordt toegewezen aan het verbeteren van de cyberbeveiliging en veerkracht van kritieke infrastructuur.

Tegelijkertijd heeft de Europese Unie een soortgelijk pad gevolgd met verschillende nieuwe richtlijnen en verordeningen en aanvullende financiering die vooral gericht zijn op het vergroten van de cyberweerbaarheid van de EU en de rol van de EU-instellingen, en het faciliteren van meer samenwerking tussen de lidstaten. Op operationeel niveau heeft de EU, als reactie op de Russische invasie, voor het eerst de Cyber Rapid Response-team om Oekraïne te helpen bij het inperken van cyberdreigingen.

De door de EU voorgestelde NIS2-richtlijn heeft tot doel de beveiligingsvereisten aan te scherpen, de beveiliging van toeleveringsketens aan te pakken en de rapportageverplichtingen te stroomlijnen. NIS2 verbreedt ook aanzienlijk de reikwijdte van kritieke entiteiten die onder verplichte hoge beveiligingsvereisten vallen. Sectoren zoals gezondheidszorg, O&O, productie, ruimtevaart of "digitale infrastructuur", waaronder cloudcomputingdiensten of openbare elektronische communicatienetwerken, zullen nu een sterker cyberweerbaarheidsbeleid vereisen. Evenzo stelt de EU-commissie nieuwe wetgeving voor om zich te concentreren op de financiële sector met de Wet digitale operationele veerkracht (DORA) en IoT-apparaten met de Cyber Resilience Act, die na de zomer wordt gepresenteerd.

De noodzaak van het delen van inlichtingen en nauwere samenwerking bij het opsporen van bedreigingen is ook de onderliggende doelstelling van de voorgestelde Gezamenlijke cybereenheid van de EU, dat tot doel heeft de kritieke infrastructuur van de EU te beschermen tegen cyberaanvallen. Terwijl het exacte rol en structuur worden nog beslist, het is is verwacht om een operationeel karakter hebben dat verzekerens een betere uitwisseling van inlichtingen over cyberdreigingen tussen de lidstaten, de Europese Commissie, ENISA, CERT-EU en de particuliere sector.

De Commissie heeft ook nieuwe regelgeving voorgesteld om CERT-EU te versterken, door de structuur om te zetten in het "Cybersecurity Center", met als doel de veiligheidshoudingen van de EU-instellingen te versterken.

Garth wijst erop dat deze inspanningen een "erkenning binnen regeringen (en EU-instellingen) zijn van de omvang van de uitdaging bij het beschermen van digitale activa van nationale staten tegen groeiende en evoluerende cyberdreigingen". Hij benadrukt de noodzaak van een "brede benadering van de samenleving en partnerschappen met de particuliere sector in het hart", "geen enkele regering kan deze bedreigingen alleen aanpakken." onder vermelding van de Britse nationale cyberstrategie 2022 waar dit soort samenwerking te zien is op gebieden als onderwijs, veerkracht opbouwen, testen en incidentrespons.

Maar welke risico's lopen overheden?

Overheden hebben een uniek kenmerk: ze slaan alle gegevens over hun activiteiten op, evenals de gegevens van hun burgers. Daarom zijn ze een zeer wenselijk doelwit. Deze gemeenschappelijke dreiging voor staten wordt op het niveau van de Verenigde Naties ertoe gebracht om "verboden" gebieden af te spreken waar cyberoperaties niet mogen worden uitgevoerd, zoals gezondheidszorgsystemen. De realiteit is hiervan afgeweken, met een voortdurende cyberwedstrijd tussen de grote mogendheden en [niet-bindende] overeenkomsten op UN niveau zijn genegeerd.

deze wedstrijden speel in de 'grijze zone' waar staten met elkaar in contact kunnen treden onder de premisse van plausibele ontkenning en een constant kat-en-muisspel op het gebied van cyberspionage, waaronder het stelen van informatie en aanvallen op kritieke infrastructuur, waarbij soms de echte wereld wordt verstoord hele landen. Recente gevallen zoals het gebruik van Pegasus-spyware illustreren dat afluisteren zelfs in bevriende staten springlevend is. Zoals Garth zegt: "snuffelen bestaat al heel lang ... zoals veel inlichtingendiensten waarschijnlijk zullen beamen, kan het nuttige informatie opleveren met een bescheiden risico zolang je niet gepakt wordt."

Evenzo, gericht ransomware-aanvallen zijn een groeiend probleem – niet alleen om de grootste uitbetaling te verkrijgen, maar ook om de waarde van gestolen gegevens op gevestigde criminelen te maximaliseren markt platforms

Aanvallen tegen toeleveringsketens kan niet alleen overheidsinstanties of een specifieke instelling in gevaar brengen, maar ook kritieke sectoren van de economie van een land. De wijdverbreide impact van aanvallen zoals: die tegen Kaseya regeringen moeilijker te maken om te reageren, met werkelijk ontwrichtende gevolgen voor zowel bedrijven als burgers. Maar aangezien sommige staten tevreden zijn met het risico van willekeurige verstoring en schade, lanceren andere gerichte aanvallen op specifieke industriële eenheden en systemen met als doel delen van de kritieke infrastructuur van een land uit te schakelen.

Iedereen aan het werk krijgen is de echte uitdaging

Overheden hebben het niet gemakkelijk om legacy-systemen te onderhouden, tekorten aan vaardigheden aan te pakken, cyberbewustzijn op de werkplek op te bouwen, een groeiend aanvalsoppervlak te beheren, nieuwe technologieën te integreren en geavanceerde aanvallen het hoofd te bieden. Voorbereiding kost tijd en het is nodig om een nul vertrouwen aanpak, in het besef dat aanvallen zullen plaatsvinden en moeten worden beperkt waar ze niet kunnen worden vermeden.

Dit is moeilijk toe te passen op de typisch meerlaagse infrastructuur van overheidskantoren. Ondanks hun omvang is het vaak gemakkelijker om de systemen van gecentraliseerde autoriteiten te beschermen, maar het omgaan met het immense aantal lokale en decentrale kantoren maakt dit tot een bijna onmogelijke missie. Ondanks de geleidelijk toenemende financiering, zijn er te weinig cyberbeveiligingsprofessionals, waardoor het veel moeilijker wordt om zich te verdedigen tegen de zich ontwikkelende bedreigingen.

Burgers zijn zich steeds meer bewust van cyberdreigingen, vaak als gevolg van spraakmakende en frequente berichtgeving in de media; om het probleem in de schijnwerpers te houden, is het financieren van bewustmakingsprogramma's - met name programma's die gericht zijn op minder technisch onderlegde en kwetsbaren - van cruciaal belang voor succes. Toch blijven mensen die fouten maken het belangrijkste toegangspunt voor cybercriminelen. Daarom is het nu essentieel om te profiteren van ontwikkelingen op het gebied van machine learning en kunstmatige intelligentie, die doorgaans worden ingezet in producten en diensten zoals EDR en realtime threat intelligence.

Een veelvoorkomend probleem vereist gezamenlijke actie

Synergieën tussen de publieke en private sector zijn een broodnodige reactie op de groeiende dreiging van cyberaanvallen. De crisis in Oekraïne en het eerdere werk dat is gedaan om de Oekraïense kritieke infrastructuur te beschermen, is een belangrijk voorbeeld van wat er kan gebeuren bereikt.

Tegelijkertijd stelt Garth voor om organisaties zoals de VN, de OESO en groepen zoals de G7 en de G20 dynamisch te betrekken, zodat “de internationale gemeenschap de cyberactiviteit van de staat in de schijnwerpers zet en waar nodig actie onderneemt tegen degenen die gevestigde normen negeren en kraken neer op criminele groepen en hun vermogen om hun criminele inspanningen te gelde te maken … maar werkt ook samen om de cyberweerbaarheid over de hele wereld te vergroten, ook in ontwikkelingslanden”.

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- firewall

- Kaspersky

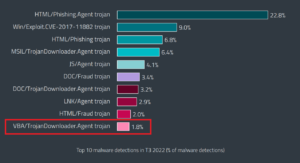

- malware

- Mcafee

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- We leven veiligheid

- website veiligheid

- zephyrnet