Ja, ransomware is nog steeds een ding.

Nee, niet alle ransomware-aanvallen verlopen zoals je zou verwachten.

Bij de meeste hedendaagse ransomware-aanvallen zijn twee groepen criminelen betrokken: een kernbende die de malware maakt en de afpersingsbetalingen afhandelt, en “leden” van een losse clan van “affiliates” die actief inbreken in netwerken om de aanvallen uit te voeren.

Als ze eenmaal binnen zijn, dwalen de filialen rond in het netwerk van het slachtoffer, krijgen een tijdje de leugen van het land, voordat ze abrupt en vaak verwoestend zoveel mogelijk computers door elkaar gooien, zo snel als ze kunnen, meestal op het slechtst mogelijke moment van dag.

De filialen steken doorgaans 70% van het chantagegeld op voor elke aanval die ze uitvoeren, terwijl de kerncriminelen 30% van elke aanval die door elke filiaal wordt gedaan iTunes-achtig nemen, zonder ooit zelf in iemands computers te hoeven inbreken.

Zo gebeuren sowieso de meeste malware-aanvallen.

Maar regelmatige lezers van Naked Security zullen weten dat sommige slachtoffers, met name thuisgebruikers en kleine bedrijven, uiteindelijk gechanteerd via hun NASof aan een netwerk gekoppelde opslag toestellen.

Plug-and-play netwerkopslag

NAS-boxen, zoals ze in de volksmond worden genoemd, zijn miniatuur, vooraf geconfigureerde servers, meestal met Linux, die meestal rechtstreeks op uw router worden aangesloten en vervolgens fungeren als eenvoudige, snelle bestandsservers voor iedereen in het netwerk.

U hoeft geen Windows-licenties te kopen, Active Directory in te stellen, Linux te leren beheren, Samba te installeren of CIFS en andere netwerkbestandssysteem-arcades onder de knie te krijgen.

NAS-boxen zijn "plug-and-play" netwerkverbonden opslag, en juist populair vanwege het gemak waarmee u ze op uw LAN kunt laten werken.

Zoals u zich echter kunt voorstellen, stellen veel NAS-gebruikers in het huidige cloud-gecentreerde tijdperk hun servers open voor internet – vaak per ongeluk, maar soms ook expres – met potentieel gevaarlijke resultaten.

Met name als een NAS-apparaat bereikbaar is vanaf het openbare internet en de ingebouwde software of firmware op het NAS-apparaat een kwetsbaarheid bevat die misbruikt kan worden, zou je in grote problemen kunnen komen.

Oplichters kunnen er niet alleen vandoor gaan met uw trofeegegevens, zonder een van de laptops of mobiele telefoons op uw netwerk aan te raken, maar ook alle gegevens op uw NAS-box te wijzigen ...

…inclusief direct al uw originele bestanden herschrijven met versleutelde equivalenten, met alleen de boeven die de ontsleutelingssleutel kennen.

Simpel gezegd, ransomware-aanvallers met directe toegang tot de NAS-box op uw LAN kunnen bijna uw hele digitale leven ontsporen en u vervolgens rechtstreeks chanteren, gewoon door toegang te krijgen tot uw NAS-apparaat en niets anders op het netwerk aan te raken.

De beruchte DEADBOLT ransomware

Dat is precies hoe de beruchte DEADBOLT ransomware oplichters bedienen.

Ze nemen niet de moeite om Windows-computers, Mac-laptops, mobiele telefoons of tablets aan te vallen; ze gaan gewoon rechtstreeks naar uw belangrijkste gegevensopslagplaats.

(U schakelt de meeste apparaten waarschijnlijk 's nachts uit, "slaapt" of vergrendelt ze, maar uw NAS-box werkt waarschijnlijk 24 uur per dag, elke dag stil, net als uw router.)

Door zich te richten op kwetsbaarheden in de producten van de bekende NAS-leverancier QNAP, wil de DEADBOLT-bende alle anderen op uw netwerk uit hun digitale leven sluiten en u vervolgens voor enkele duizenden dollars uitknijpen om uw gegevens te "herstellen".

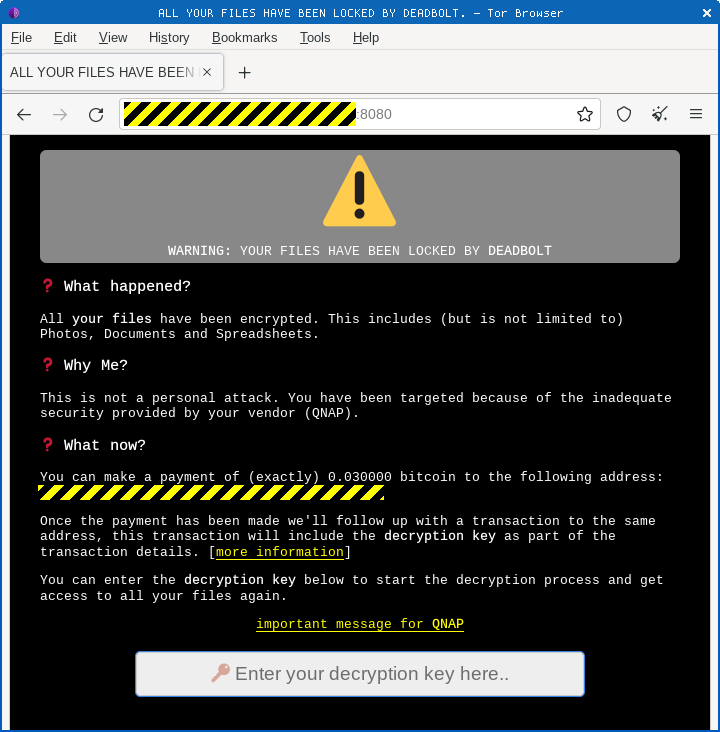

Wanneer u na een aanval de volgende keer probeert een bestand van de NAS-box te downloaden of het via de webinterface te configureren, ziet u mogelijk zoiets als dit:

Bij een typische DEADBOLT-aanval is er geen onderhandeling via e-mail of IM - de boeven zijn bot en direct, zoals je hierboven ziet.

In feite kom je over het algemeen nooit met ze in contact door woorden te gebruiken.

Als je geen andere manier hebt om je versleutelde bestanden te herstellen, zoals een reservekopie die niet online is opgeslagen, en je moet betalen om je bestanden terug te krijgen, verwachten de boeven dat je ze gewoon het geld opstuurt een cryptomunttransactie.

De aankomst van uw bitcoins in hun portemonnee dient als uw "bericht" aan hen.

In ruil daarvoor "betalen" ze u de vorstelijke som van niets, waarbij deze "terugbetaling" het totaal is van hun communicatie met u.

Deze "terugbetaling" is een betaling die $ 0 waard is, eenvoudig ingediend als een manier om een bitcoin-transactieopmerking op te nemen.

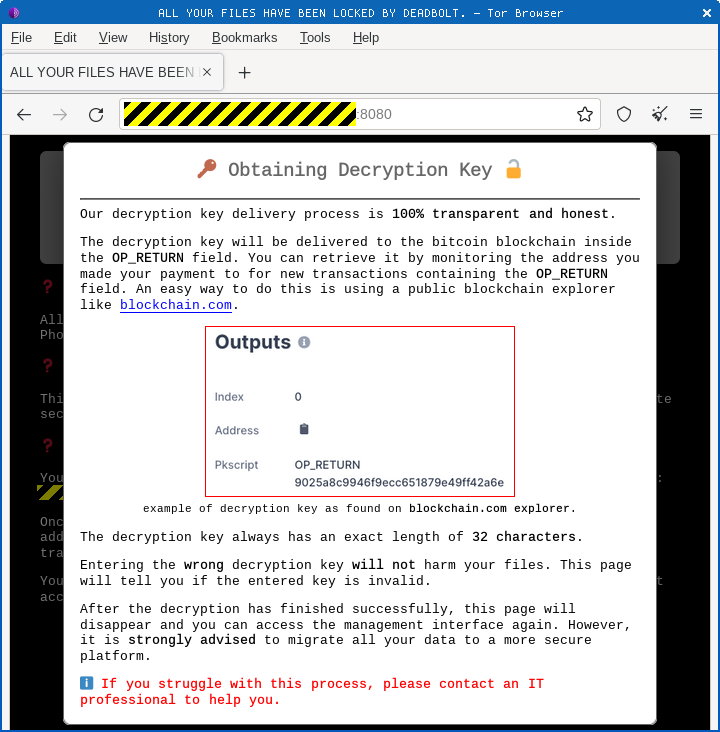

Die opmerking is gecodeerd als 32 hexadecimale tekens, die 16 onbewerkte bytes of 128 bits vertegenwoordigen - de lengte van de AES-decoderingssleutel die u zult gebruiken om uw gegevens te herstellen:

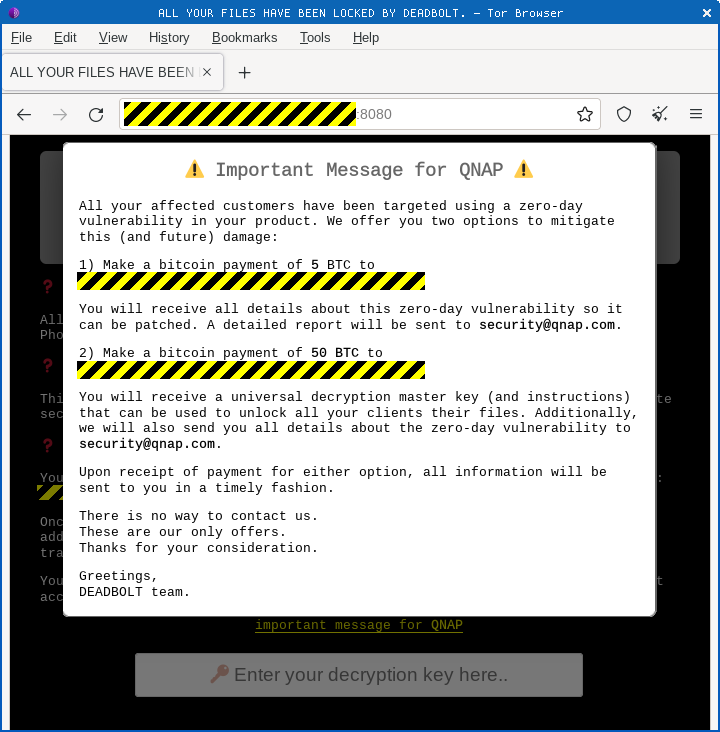

De DEADBOLT-variant hierboven afgebeeld, bevatte zelfs een ingebouwde bespotting van QNAP, waarbij werd aangeboden om het bedrijf een "one size fits all decoderingssleutel" te verkopen die op elk getroffen apparaat zou werken:

Vermoedelijk hoopten de bovenstaande boeven dat QNAP zich schuldig genoeg zou voelen over het blootstellen van zijn klanten aan een zero-day kwetsbaarheid dat het BTC 50 (momenteel ongeveer $ 1,000,000 [2022-09-07T16:15Z]) zou opbrengen om iedereen van de haak te krijgen , in plaats van dat elk slachtoffer BTC 0.3 (ongeveer $ 6000 nu) afzonderlijk betaalt.

DEADBOLT stijgt weer

QNAP heeft zojuist gemeld dat DEADBOLT is weer de ronde doen, waarbij de boeven nu misbruik maken van een kwetsbaarheid in een QNAP NAS-functie genaamd Fotostation.

QNAP heeft een patch gepubliceerd en dringt er begrijpelijkerwijs bij zijn klanten op aan om ervoor te zorgen dat ze zijn bijgewerkt.

Wat te doen?

Als u ergens in uw netwerk een QNAP NAS-product hebt en u gebruikt de Fotostation softwarecomponent, loopt u mogelijk risico.

QNAP's advies is:

- Pak de pleister. Log via uw webbrowser in op het QNAP-configuratiescherm op het apparaat en kies control panel > Systeem > firmware-update > Live-updates > Controleer op updates. Werk ook de apps op uw NAS-apparaat bij met App Center > Updates installeren > Alles.

- Blokkeer port-forwarding in je router als je het niet nodig hebt. Dit helpt voorkomen dat internetverkeer "via" uw router komt om verbinding te maken met en in te loggen op computers en servers binnen uw LAN.

- Schakel Universal Plug and Play (uPnP) uit op uw router en indien mogelijk in uw NAS-opties. De primaire functie van uPnP is om het voor computers in uw netwerk gemakkelijk te maken om nuttige diensten zoals NAS-boxen, printers en meer te vinden. Helaas maakt uPnP het vaak ook gevaarlijk eenvoudig (of zelfs automatisch) voor apps binnen uw netwerk om per ongeluk toegang te krijgen voor gebruikers buiten uw netwerk.

- Lees het specifieke advies van QNAP over het beveiligen van externe toegang tot uw NAS-box als u deze echt moet inschakelen. Leer hoe u externe toegang alleen kunt beperken tot zorgvuldig aangewezen gebruikers.

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- nachtslot

- Department of Homeland Security

- digitale portefeuilles

- firewall

- Kaspersky

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- QNAP

- ransomware

- VPN

- website veiligheid

- zephyrnet