Leestijd: 6 minutenHet Comodo Cyber Security-team onthult de innerlijke werking van de nieuwste soort van deze aanhoudende dreiging

Het Comodo Cyber Security-team doet voortdurend onderzoek naar de nieuwste ransomware om onze gebruikers beter te beschermen en om onze bevindingen te delen met de bredere netsec- en antivirusgemeenschappen. Vandaag willen we je vertellen over een nieuwere versie van de ransomware Dit betekent dat we onszelf en onze geliefden praktisch vergiftigen. Dharma-versie 2.0.

De malware verscheen voor het eerst in 2016 onder de naam CrySIS. Het was gericht op Windows-systemen en versleutelde de bestanden van slachtoffers met sterke AES-256- en RSA-1024-algoritmen, voordat er om losgeld in Bitcoins werd gevraagd. Zoals bij vrijwel alle soorten ransomware, zijn de bestanden volledig onherstelbaar zonder de decoderingssleutel en moet het slachtoffer het losgeld betalen om de sleutel te krijgen.

De Dharma-trojan wordt geleverd door brute-forcering van zwakke wachtwoorden op RDP-verbindingen, of door het slachtoffer ertoe te brengen een kwaadaardige e-mailbijlage te openen. De eerste methode houdt in dat de aanvaller poort 3389 scant op verbindingen die gebruikmaken van het RDP-protocol. Zodra een doelwit is gevonden, probeert de aanvaller in te loggen op de verbinding door automatisch verschillende wachtwoorden uit een enorme bibliotheek met bekende wachtwoorden te proberen, totdat een van hen werkt. Van daaruit heeft de aanvaller volledige controle over de doelmachine en voert hij de Dharma-ransomware handmatig in de bestanden van de gebruiker.

De laatste methode is een klassieke e-mailaanval. Het slachtoffer ontvangt een e-mail die eruitziet alsof deze afkomstig is van hun echte antivirusprovider. Het bevat een waarschuwing over malware op hun computer en instrueert hen om het bijgevoegde antivirusbestand te installeren om de bedreiging te verwijderen. Natuurlijk is de bijlage geen antivirusprogramma, het is Dharma 2.0, dat vervolgens de bestanden van de gebruiker versleutelt en losgeld vraagt om ze te ontgrendelen.

In februari 2020, de Comodo Cyber Security team ontdekte de nieuwste evolutie hiervan malware, Dharma 2.0. Deze versie bevat de kernfunctionaliteit voor versleutelen en vervolgens losgeld van eerdere versies, maar bevat ook een extra achterdeur die externe beheermogelijkheden biedt. Laten we de details van Dharma 2.0 eens nader bekijken, met de hulp van het Comodo Cyber Security-team.

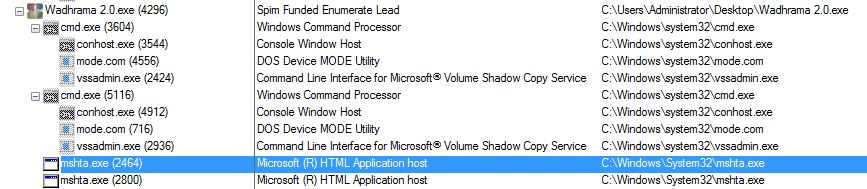

Hiërarchie van procesuitvoering van Dharma 2.0

De uitvoeringsboom van de malware wordt weergegeven in de onderstaande schermafbeelding, met 'Wadhrama 2.0.exe' bovenaan de lijst:

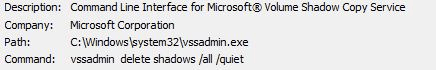

De malware gebruikt het DOS-hulpprogramma voor apparaatmodus om informatie over het toetsenbord van het slachtoffer te verzamelen en eventuele schaduwkopieën van hun bestanden te verwijderen. De opdracht 'vssadmin delete shadows / all / quiet' wordt vaak gebruikt in ransomware om bestaande Windows-herstelpunten te verwijderen, waardoor de gebruiker een back-up van zijn bestanden wordt ontnomen:

Nu de schaduwkopieën verdwenen zijn, kunnen gebruikers hun bestanden niet herstellen tenzij ze over een externe back-up van derden beschikken. Veel bedrijven hebben dergelijke back-ups, maar een alarmerend aantal niet.

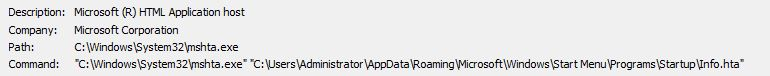

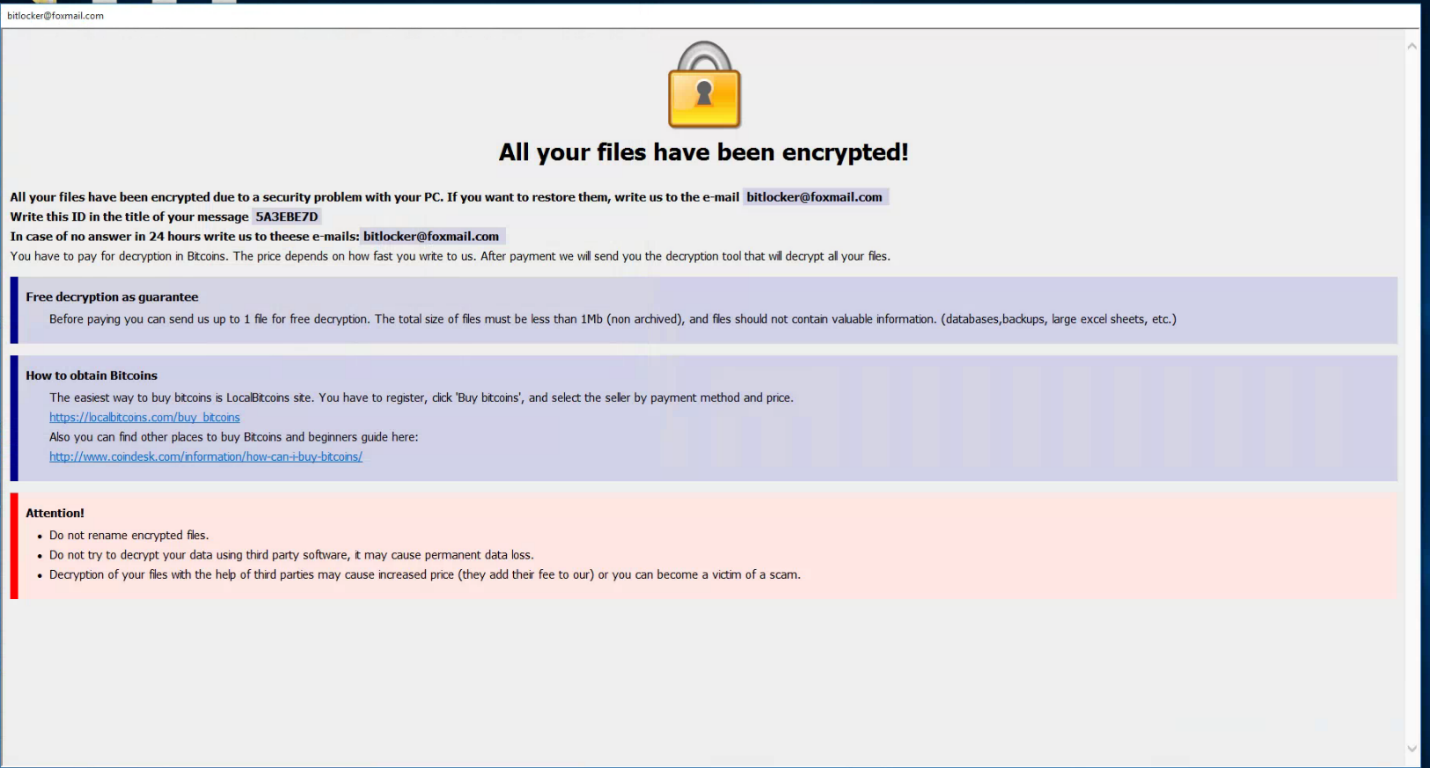

Nadat de aanvaller alle bestanden op de computer heeft versleuteld, heeft hij nu een manier nodig om zijn instructies aan het slachtoffer door te geven. Het doet dit door 'mshta.exe' te gebruiken om 'Info.hta' te openen als een auto-run met de opdracht

'C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' is het bestand dat de losgeldnota bevat:

'Al uw bestanden zijn versleuteld!'

Dynamische analyse van Dharma 2.0

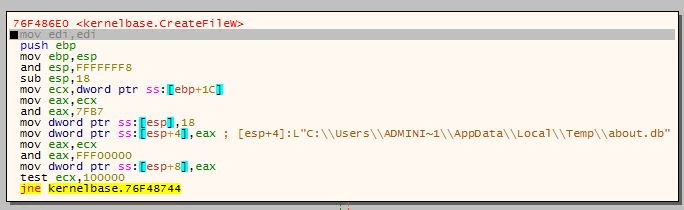

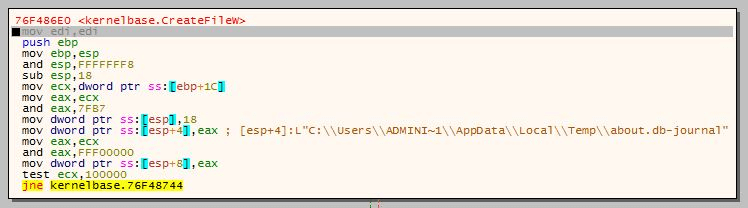

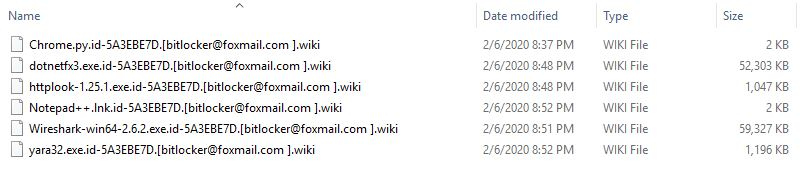

Wadhrama 2.0.exe maakt twee sql-bestanden, 'about.db' en 'about.db-journal' in <% usersadministratorappdatalocaltemp%>. Het maakt een kopie van zichzelf in <% system32%>, <% startup%>, en voegt de extensie '[bitlocker@foxmail.com] .wiki' toe aan het einde van alle versleutelde bestanden:

c: gebruikersadministratorappdatalocaltempabout.db

c: gebruikersadministratorappdatalocaltempabout.db-journal

c: windowssystem32Wadhrama 2.0.exe

c: useradministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

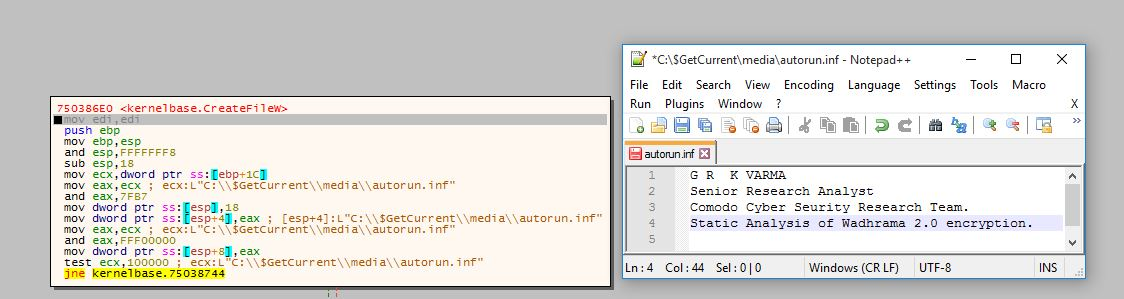

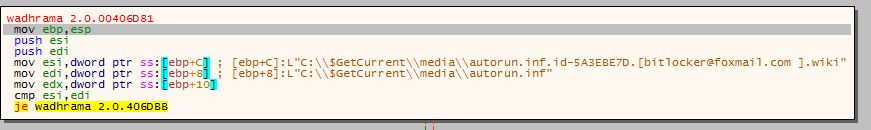

Statische analyse van Dharma 2.0

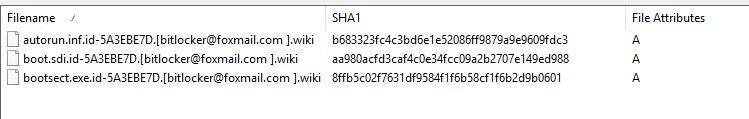

Het cybersecurity-team heeft de coderingscomplexiteit van Dharma 2.0 getest door drie identieke tekstbestanden van 5 regels te maken met de volgende inhoud:

We noemden de drie bestanden 'autorun.inf', 'boot.sdi' en 'bootsect.exe' en verplaatsten elk naar een andere locatie. Omdat de bestanden allemaal hetzelfde type, dezelfde grootte en dezelfde inhoud hebben, delen ze allemaal dezelfde SHA1-handtekening - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Dit is een screenshot van de bestanden vóór versleuteling door Dharma:

Na codering heeft elk een andere bestandsgrootte en handtekening:

Payload van Dharma 2.0

- Dharma 2.0 maakt twee databasebestanden genaamd 'about.db' en 'about.db-journal' in '<% AppData%> \ local \ temp'. De bestanden zijn SQLite-bestanden en bevatten het volgende

tabellen - 'setting' en 'keymap'. De databases staan externe admin-opdrachten toe, zoals / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ runscreensaver / runscreensaverd, / shutdisplay / shutdisplayd, / edithost / edithostsd,

/ restart / restard, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / quit / quitd, / config / configd

/ about / aboutd.

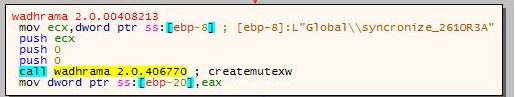

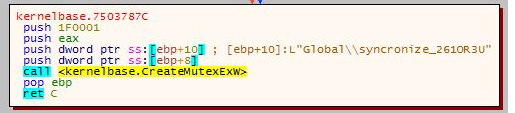

• Dharma 2.0 creëert twee mutex-objecten genaamd 'Global \ syncronize_261OR3A' en 'Global \ syncronize_261OR3U'. Mutex-objecten beperken het aantal processen dat toegang heeft tot een specifiek stuk gegevens. Hierdoor worden de gegevens van andere processen effectief vergrendeld, zodat de codering ononderbroken kan doorgaan.

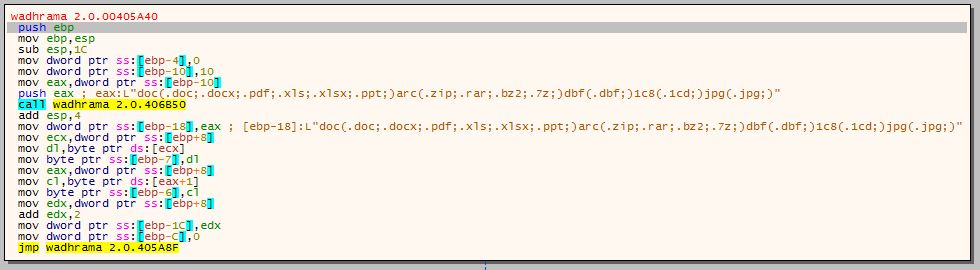

• Dharma 2.0 zoekt naar de volgende bestandsextensies om te versleutelen:

◦ Bestandsindelingen voor persoonlijke documenten: 'doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)'

◦ Indeling van archiefbestanden: 'arc (.zip; .rar; .bz2; .7z;)'

◦ Indeling van databasebestanden: 'dbf (.dbf;)'

◦ SafeDis-bestandsindeling voor codering: '1c8 (.1cd;)'

◦ Afbeeldingsbestandsindeling: 'jpg (.jpg;)'

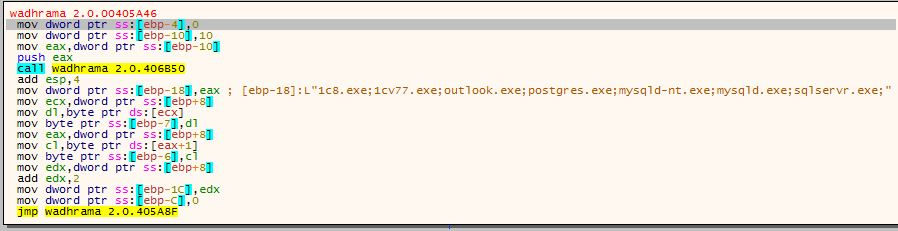

• Het zoekt ook naar bekende database-, mail- en serversoftware:

◦'1c8.exe; 1cv77.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe; '

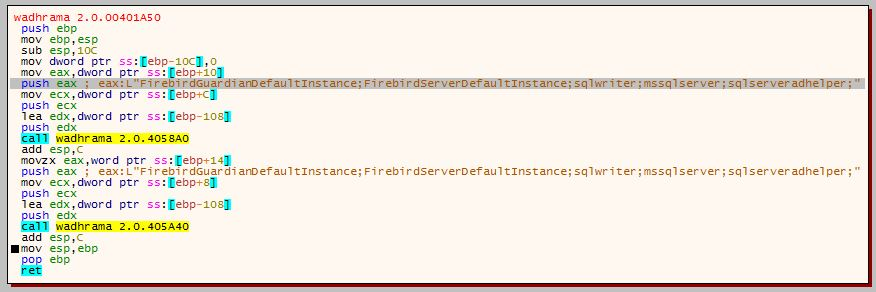

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; sqlwriter; mssqlserver; Sqlserveradhelper; '

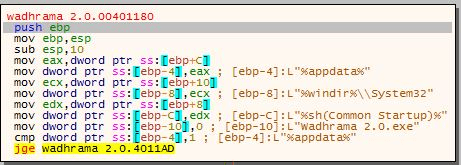

• Dhama 2.0 kopieert zichzelf naar drie verschillende locaties

◦ '% appdata%'

◦ '% windir% \ system32'

◦ '% sh (Startup)%'

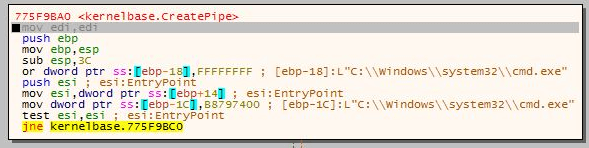

• Het maakt een pijp, '% comspec%', met de opdracht 'C: \ windows \ system32 \ cmd.exe':

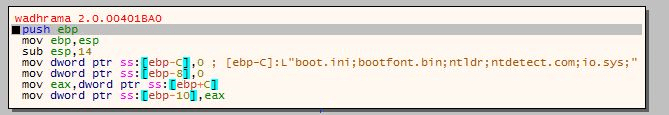

• Het verzamelt details over opstartbestanden zoals 'boot.ini', 'bootfont.bin' en andere:

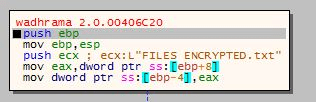

• De losgeldtekst wordt opgeslagen in een bestand met de naam 'FILES ENCRYPTED.txt':

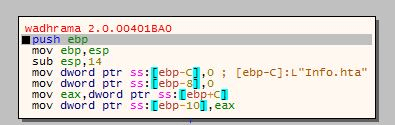

• 'Info.hta' om het losgeldbericht aan het slachtoffer weer te geven:

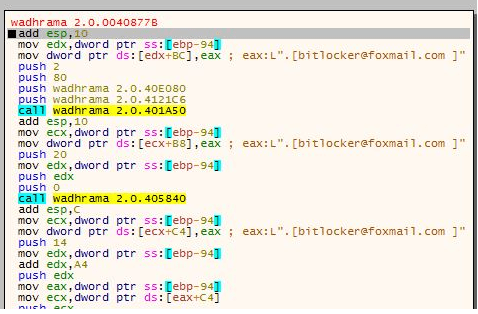

• De coderingsextensie is afkomstig uit de buffer '. [Bitlocker@foxmail.com]'

• Dharma maakt vervolgens een gecodeerde versie van het originele bestand met de nieuwe extensie:

• Vervolgens wordt het originele bestand verwijderd en wordt de lus herhaald totdat elk station en bestand is gecodeerd. De uiteindelijke, versleutelde bestanden zien er als volgt uit:

• Dit is het losgeldbericht dat aan het slachtoffer wordt getoond wanneer ze de computer de volgende keer opstarten:

Gerelateerde bron

De post Dharma 2.0 ransomware blijft grote schade aanrichten met een nieuwe variant verscheen eerst op Comodo Nieuws en informatie over internetbeveiliging.

- "

- 2016

- 2020

- 70

- a

- Over

- toegang

- Extra

- beheerder

- vooruit

- algoritmen

- Alles

- bedragen

- analyse

- antivirus

- Archief

- webmaster.

- achterdeur

- backup

- backups

- BAT

- omdat

- vaardigheden

- onder

- Blok

- ondernemingen

- mogelijkheden

- klassiek

- communiceren

- Gemeenschappen

- compleet

- compleet

- computer

- versterken

- aansluitingen

- permanent

- bevat

- content

- blijft

- onder controle te houden

- Kern

- creëert

- Wij creëren

- cyber

- internetveiligheid

- Cybersecurity

- gegevens

- Database

- databanken

- geleverd

- Vraag

- gegevens

- apparaat

- dharma

- anders

- ontdekt

- Display

- displays

- rit

- elk

- effectief

- encryptie

- Evolutie

- uitvoering

- bestaand

- extensies

- februari 2020

- Voornaam*

- volgend

- volgt

- formaat

- gevonden

- oppompen van

- functionaliteit

- het krijgen van

- subsidies

- hoofd

- hulp

- hiërarchie

- HTTPS

- reusachtig

- beeld

- informatie

- installeren

- Internet

- internet Security

- IT

- zelf

- sleutel

- bekend

- laatste

- Bibliotheek

- LIMIT

- Lijn

- Lijst

- plaats

- Sloten

- Kijk

- machine

- malware

- handmatig

- behoeften

- nieuws

- volgende

- aantal

- open

- Overige

- Outlook

- feest

- wachtwoorden

- Betaal

- persoonlijk

- stuk

- pijp

- punten

- vorig

- opbrengst

- processen

- Programma

- beschermen

- bescherming

- protocol

- leverancier

- Losgeld

- ransomware

- vanop

- onthult

- Veiligheid

- dezelfde

- het scannen

- veiligheid

- Shadow

- Delen

- getoond

- Maat

- So

- Software

- sommige

- specifiek

- startup

- stammen

- sterke

- Hierop volgend

- Systems

- doelwit

- doelgerichte

- team

- De

- drie

- niet de tijd of

- vandaag

- Trojaans

- voor

- openen

- .

- gebruikers

- utility

- versie

- Website

- bredere

- ruiten

- zonder

- Bedrijven

- XML

- Your