De crypto-industrie is geëvolueerd naar een ecosysteem dat verschillende Layer-1(L1) blockchains en Layer-2(L2) schaaloplossingen met elkaar verbindt, met unieke mogelijkheden en afwegingen.

Netwerken zoals Fantom, Terra of Avalanche zijn rijk geworden aan DeFi-activiteit, terwijl play-to-earn-dapps zoals Axie Infinity en DeFi Kingdoms hele ecosystemen zoals Ronin en Harmony ondersteunen. Deze blockchains zijn in opkomst als serieuze alternatieven voor de gastarieven en relatief trage transactietijden van Ethereum. De behoefte aan een gemakkelijke manier om activa tussen protocollen op ongelijksoortige blockchains te verplaatsen werd belangrijker dan ooit.

Dit is waar blockchain-bruggen in beeld komen.

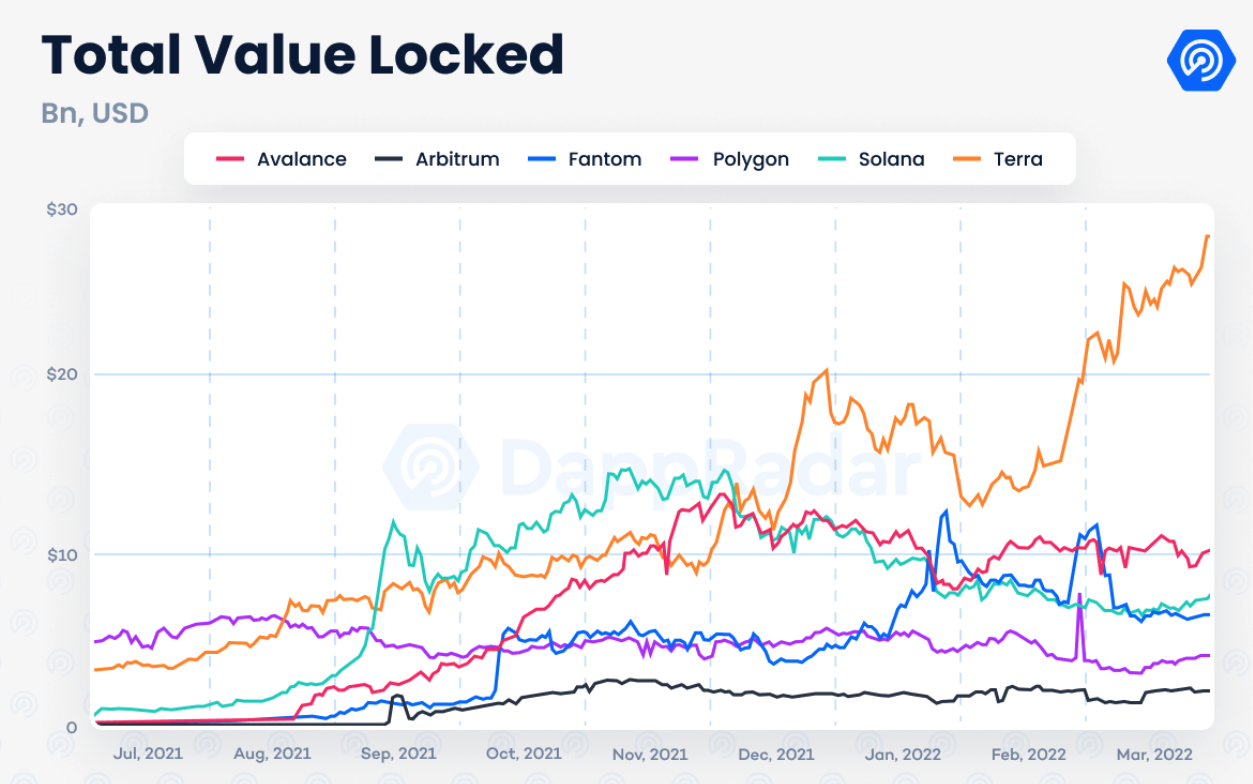

Als gevolg van het multichain-scenario schoot de Total Value Locked (TVL) voor alle DeFi-dapps omhoog. Eind maart 2022 werd de TVL van de sector geschat op 215 miljard dollar, 156% hoger dan in maart 2021. De hoeveelheid waarde die in deze DeFi-dapps werd vergrendeld en overbrugd, trok de aandacht van kwaadwillende hackers, en de nieuwste trend suggereert dat aanvallers mogelijk vond een zwakke schakel in blockchain-bruggen.

Volgens de Rekt-database werd in het eerste kwartaal van 1.2 voor $1 miljard aan crypto-activa gestolen, wat volgens dezelfde bron 2022% van alle gestolen fondsen ooit vertegenwoordigt. Interessant genoeg is minstens 35.8% van de verloren bezittingen in 80 van bruggen gestolen.

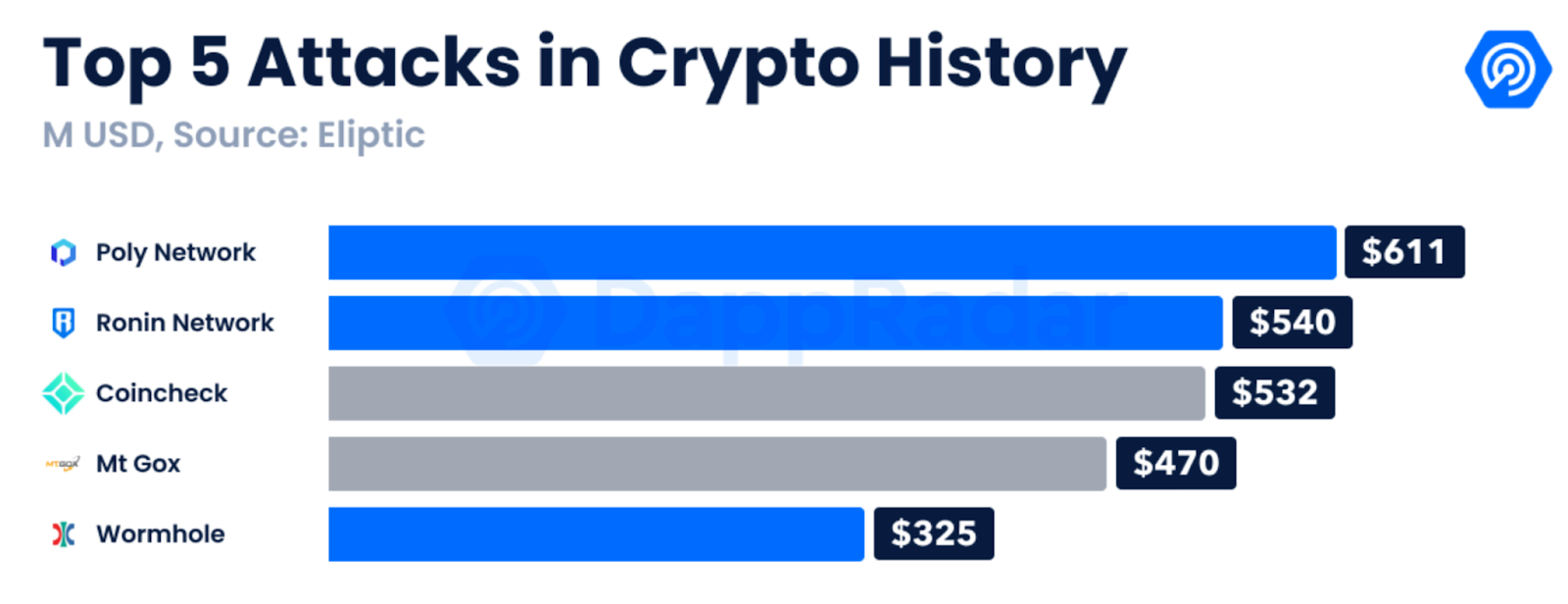

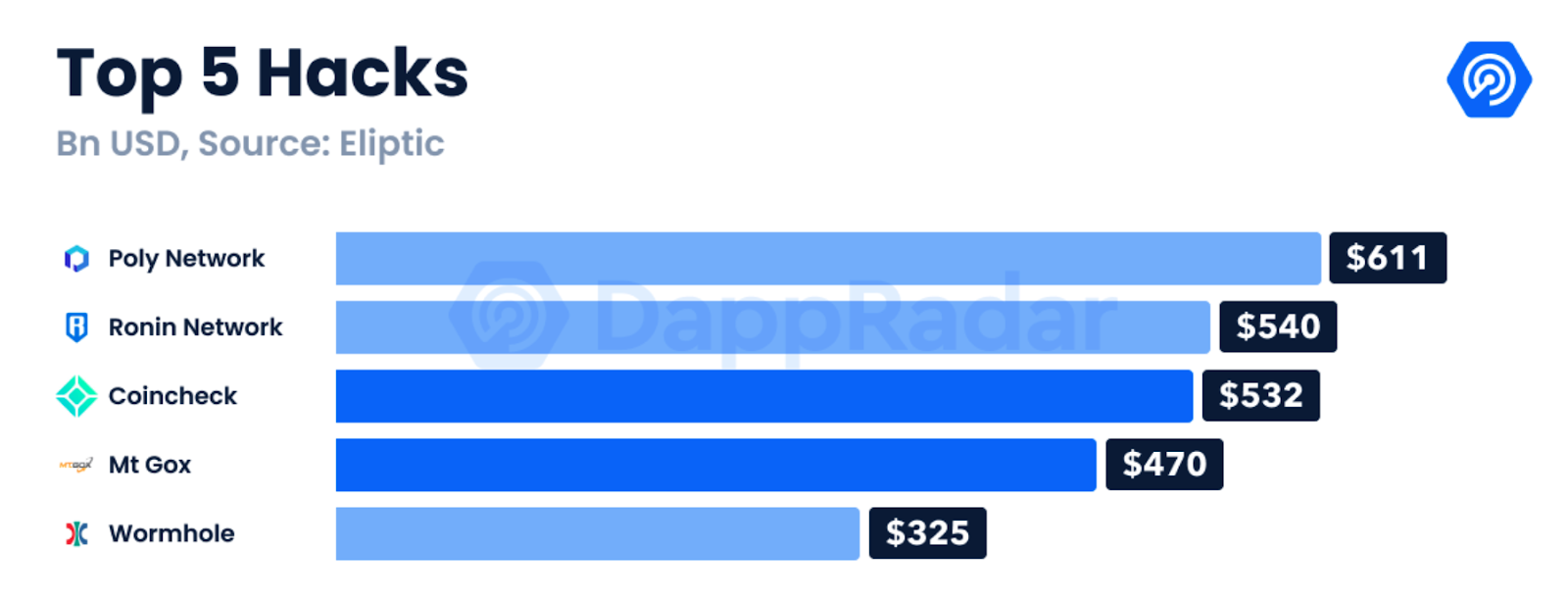

Een van de ernstigste aanvallen vond twee weken geleden plaats toen de De Ronin-brug is gehackt voor $ 540 miljoen. Voordien, de Solana Wormgat en de Qubit Finance-brug van BNB Chain werden in 400 voor meer dan $2022 miljoen uitgebuit. De grootste hack in de geschiedenis van crypto vond plaats in augustus 2021, toen de De PolyNetwork-brug werd geëxploiteerd voor $ 610 miljoen, hoewel het gestolen geld later werd teruggegeven.

Bruggen zijn een van de meest waardevolle instrumenten in de industrie, maar hun interoperabele karakter vormt een belangrijke uitdaging voor de projecten die ze bouwen.

Blockchain-bruggen begrijpen

Analoog aan Manhattan-bruggen zijn blockchain-bruggen platforms die twee verschillende netwerken met elkaar verbinden, waardoor een ketenoverschrijdende overdracht van activa en informatie van de ene blockchain naar de andere mogelijk wordt. Op deze manier worden cryptocurrencies en NFT’s niet in hun oorspronkelijke ketens opgesloten, maar kunnen ze over verschillende blockchains worden ‘overbrugd’, waardoor de mogelijkheden om deze activa te gebruiken worden vermenigvuldigd.

Dankzij bruggen wordt Bitcoin gebruikt in slimme contractgebaseerde netwerken voor DeFi-doeleinden, of een NFL All Day NFT kan worden overbrugd van Flow naar Ethereum om te worden gefractioneerd of als onderpand te worden gebruikt.

Er zijn verschillende benaderingen als het gaat om het overdragen van activa. Zoals hun naam doet vermoeden, werken Lock-and-Mint-bruggen door de originele activa in een slim contract aan de verzendende kant te vergrendelen, terwijl het ontvangende netwerk aan de andere kant een replica van het originele token maakt. Als Ether wordt overbrugd van Ethereum naar Solana, is de Ether in Solana slechts een “verpakte” weergave van de crypto, en niet het daadwerkelijke token zelf.

Hoewel de lock-and-mint-aanpak de meest populaire overbruggingsmethode is, zijn er andere manieren om de overdracht van activa te voltooien, zoals 'burn-and-mint' of atomaire swaps die zelf worden uitgevoerd door een slim contract om activa tussen twee netwerken uit te wisselen. Vervolg (voorheen xPollinate) en cBrug zijn bruggen die afhankelijk zijn van atomaire swaps.

Vanuit veiligheidsoogpunt kunnen bruggen in twee hoofdgroepen worden ingedeeld: vertrouwd en betrouwbaar. Betrouwbare bruggen zijn platforms die afhankelijk zijn van een derde partij om transacties te valideren, maar, nog belangrijker, om op te treden als bewaarders van de overbrugde activa. Voorbeelden van vertrouwde bruggen zijn te vinden in bijna alle blockchain-specifieke bruggen zoals de Binance Bridge, Polygoon POS-brug, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge en specifieke dapps zoals Multichain (voorheen Anyswap) of Tron's Just Cryptos.

Omgekeerd zijn platforms die puur afhankelijk zijn van slimme contracten en algoritmen om activa te bewaren dat wel betrouwbare bruggen. De beveiligingsfactor bij betrouwbare bruggen is gekoppeld aan het onderliggende netwerk waar de activa worden overbrugd, dat wil zeggen waar de activa zijn vergrendeld. Vertrouwelijke bruggen zijn te vinden in NEAR's Rainbow Bridge, Solana's Wormhole, Polkadot's Snow Bridge, Cosmos IBC en platforms als Hop, Connext en Celer.

Op het eerste gezicht lijkt het erop dat betrouwbare bruggen een veiligere optie bieden voor het overbrengen van activa tussen blockchains. Zowel vertrouwde als onbetrouwbare bruggen worden echter met verschillende uitdagingen geconfronteerd.

Beperkingen van vertrouwde en betrouwbare bruggen

De Ronin-brug werkt als een gecentraliseerd vertrouwd platform. Deze brug maakt gebruik van een multisig-portemonnee voor de bewaring van de overbrugde activa. Kort gezegd is een multisig-portemonnee een adres waarvoor twee of meer cryptografische handtekeningen nodig zijn om een transactie goed te keuren. In het geval van Ronin heeft de zijketen negen validators die vijf verschillende handtekeningen nodig hebben om stortingen en opnames goed te keuren.

Andere platforms gebruiken dezelfde aanpak, maar spreiden het risico beter. Polygon vertrouwt bijvoorbeeld op acht validators en vereist vijf handtekeningen. De vijf handtekeningen worden beheerd door verschillende partijen. In het geval van Ronin waren er alleen al vier handtekeningen in handen van het Sky Mavis-team, waardoor er één enkel punt van mislukking ontstond. Nadat de hacker erin slaagde de vier Sky Mavis-handtekeningen tegelijk te controleren, was er nog maar één handtekening nodig om de opname van activa goed te keuren.

Op 23 maart kreeg de aanvaller controle over de handtekening van de Axie DAO, het laatste stuk dat nodig was om de aanval te voltooien. 173,600 ETH en 25.5 miljoen USDC werden in twee verschillende transacties uit Ronins bewaarderscontract gehaald tijdens de op een na grootste crypto-aanval ooit. Het is ook vermeldenswaard dat het Sky Mavis-team bijna een week later over de hack hoorde, wat aantoonde dat de monitoringmechanismen van Ronin op zijn minst ontoereikend waren, waardoor een andere fout in dit vertrouwde platform aan het licht kwam.

Hoewel centralisatie een fundamentele fout vormt, zijn betrouwbare bruggen gevoelig voor misbruik als gevolg van bugs en kwetsbaarheden in hun software en codering.

Het Solana Wormhole, een platform dat cross-bridge-transacties tussen Solana en Ethereum mogelijk maakt, kreeg in februari 2022 te maken met een exploit, waarbij Er is $ 325 miljoen gestolen vanwege een bug in de bewaarderscontracten van Solana. Door een bug in de Wormhole-contracten kon de hacker cross-chain validators bedenken. De aanvaller stuurde 0.1 ETH van Ethereum naar Solana om een reeks ‘overdrachtsberichten’ te activeren die het programma ertoe brachten een veronderstelde storting van 120,000 ETH goed te keuren.

De Wormhole-hack vond daarna plaats Poly-netwerk werd in augustus 610 voor $ 2021 miljoen geëxploiteerd vanwege gebreken in de taxonomie en structuur van de contracten. Cross-chain transacties in deze dapp worden goedgekeurd door een gecentraliseerde groep knooppunten die “keepers” worden genoemd en gevalideerd op het ontvangende netwerk door een gatewaycontract. Bij deze aanval kon de hacker privileges als bewaarder verkrijgen en zo de gateway misleiden door zijn eigen parameters in te stellen. De aanvaller herhaalde het proces in Ethereum, Binance, Neo en andere blockchains om meer activa te extraheren.

Alle bruggen leiden naar Ethereum

Ethereum blijft het meest dominante DeFi-ecosysteem in de sector, goed voor bijna 60% van de TVL in de sector. Tegelijkertijd leidde de opkomst van verschillende netwerken als alternatief voor de DeFi-dapps van Ethereum tot de cross-chain-activiteit van blockchain-bruggen.

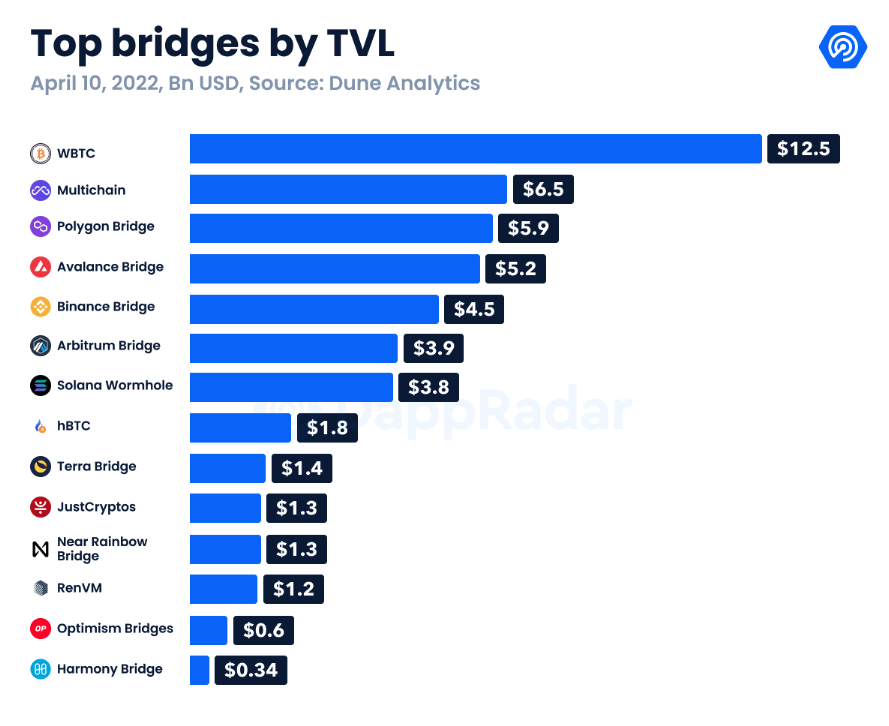

De grootste brug in de branche is de WBTC-brug, die wordt beheerd door BitGo, Kyber en Republic Protocol, het team achter RenVM. Omdat Bitcoin-tokens technisch niet compatibel zijn met op slimme contracten gebaseerde blockchains, ‘wikkelt’ de WBTC-bridge de oorspronkelijke Bitcoin, vergrendelt deze in het bridge-custodian-contract en mint de ERC-20-versie op Ethereum. Deze brug werd enorm populair tijdens de DeFi-zomer en bevat nu ongeveer $12.5 miljard aan Bitcoin. Met WBTC kan BTC worden gebruikt als onderpand in dapps zoals Aave, Compound en Maker, of om boerderijen op te leveren of rente te verdienen in meerdere DeFi-protocollen.

Multichain, voorheen bekend als Anyswap, is een dapp die cross-chain transacties aanbiedt naar meer dan 40 blockchains met een ingebouwde bridge. Multichain bezit 6.5 miljard dollar in alle verbonden netwerken. De Fantom-brug naar Ethereum is echter veruit de grootste pool met een slot van $3.5 miljard. In de tweede helft van 2021 heeft het Proof-of-Stake-netwerk zichzelf gevestigd als een populaire DeFi-bestemming met aantrekkelijke opbrengstboerderijen met FTM, verschillende stablecoins of wETH zoals die gevonden op SpookySwap.

In tegenstelling tot Fantom gebruiken de meeste L1-blockchains een onafhankelijke directe brug om netwerken met elkaar te verbinden. De Avalanchebrug wordt grotendeels beheerd door de Avalanche Foundation en is de grootste L1<>L1-brug. Avalanche beschikt over een van de meest robuuste DeFi-landschappen met dapps als Trader Joe, Aave, Curve en Platypus Finance.

De Binance-bridge valt ook op met $4.5 miljard aan geblokkeerde activa, op de voet gevolgd door Solana Wormhole met $3.8 miljard. Terra's Shuttle Bridge beveiligt slechts $1.4 miljard, ondanks dat het de op een na grootste blockchain is in termen van TVL.

Op dezelfde manier behoren schaaloplossingen zoals Polygon, Arbitrum en Optimism ook tot de belangrijkste bruggen in termen van vergrendelde activa. De Polygon POS Bridge, het belangrijkste toegangspunt tussen Ethereum en zijn zijketen, is de derde grootste brug met bijna $6 miljard in bewaring. Ondertussen neemt ook de liquiditeit in de bruggen van populaire L2-platforms zoals Arbitrum en Optimism toe.

Een andere brug die het vermelden waard is, is de Near Rainbow-brug, die tot doel heeft de beroemde problemen op te lossen interoperabiliteit trilemma. Dit platform dat Near en Aurora met Ethereum verbindt, kan een waardevolle kans bieden om veiligheid te bereiken in betrouwbare bruggen.

Verbetering van de ketenoverschrijdende beveiliging

Zowel vertrouwde als onbetrouwbare bruggen, de twee benaderingen van de bewaring van overbrugde activa, zijn gevoelig voor fundamentele en technische zwakheden. Toch zijn er manieren om de impact te voorkomen en te verminderen die wordt veroorzaakt door kwaadwillende aanvallers die zich richten op blockchain-bruggen.

In het geval van vertrouwde bruggen is het duidelijk dat het nodig is om het vereiste aantal ondertekenaars te vergroten, terwijl tegelijkertijd de multisigs over verschillende portemonnees verdeeld blijven. En hoewel onbetrouwbare bruggen de risico's die verband houden met centralisatie wegnemen, zorgen bugs en andere technische beperkingen voor risicovolle situaties, zoals blijkt uit de exploits van Solana Wormhole of Qubit Finance. Het is dus noodzakelijk om off-chain acties te implementeren om cross-chain platforms zoveel mogelijk te beschermen.

Samenwerking tussen protocollen is nodig. De Web3-ruimte wordt gekenmerkt door een hechte gemeenschap, dus het zou het perfecte scenario zijn om de slimste geesten in de branche samen te laten werken om de ruimte een veiliger plek te maken. Animoca Brands, Binance en andere Web3-merken hebben $150 miljoen opgehaald om Sky Mavis te helpen de financiële impact van de Ronin's bridge-hack te verminderen. Samenwerken aan een toekomst met meerdere ketens kan de interoperabiliteit naar een hoger niveau tillen.

Op dezelfde manier zou coördinatie met ketenanalyseplatforms en gecentraliseerde uitwisselingen (CEX’s) moeten helpen bij het opsporen en markeren van gestolen tokens. Deze voorwaarde zou criminelen op de middellange termijn kunnen ontmoedigen, omdat de toegangspoort tot het uitbetalen van crypto voor fiat moet worden gecontroleerd door KYC-procedures in gevestigde CEX’s. Vorige maand, een paar twintigjarigen werden juridisch bestraft na het oplichten van mensen in de NFT-ruimte. Het is eerlijk om dezelfde behandeling te vragen voor geïdentificeerde hackers.

Audits en bugpremies zijn een andere manier om de gezondheid van elk Web3-platform, inclusief bruggen, te verbeteren. Gecertificeerde organisaties zoals Certik, Chainsafe, Blocksec en verschillende anderen helpen Web3-interacties veiliger te maken. Alle actieve bruggen moeten worden gecontroleerd door ten minste één gecertificeerde organisatie.

Ondertussen zorgen bugbounty-programma's voor synergie tussen het project en de gemeenschap. Blanke hackers spelen een cruciale rol bij het identificeren van kwetsbaarheden voordat kwaadwillende aanvallers dat doen. Sky Mavis heeft dat bijvoorbeeld gedaan heeft onlangs een bugbounty-programma van $ 1 miljoen gelanceerd om zijn ecosysteem te versterken.

Conclusie

De opkomst van L1- en L2-oplossingen als holistische blockchain-ecosystemen die Ethereum-dapps uitdagen, heeft de behoefte gecreëerd aan cross-chain platforms om activa tussen netwerken te verplaatsen. Dit is de essentie van interoperabiliteit, een van de pijlers van Web3.

Niettemin berust het huidige interoperabele scenario eerder op ketenoverschrijdende protocollen dan op een multiketenbenadering, een scenario waarover Vitalik verzachtte de waarschuwende woorden aan het begin van het jaar. De behoefte aan interoperabiliteit in de ruimte is meer dan duidelijk. Niettemin zijn robuustere beveiligingsmaatregelen op dit soort platforms nodig.

Helaas zal de uitdaging niet gemakkelijk worden overwonnen. Zowel vertrouwde als vertrouwde platforms vertonen gebreken in hun ontwerp. Deze inherente cross-chain-fouten zijn merkbaar geworden. Meer dan 80% van de 1.2 miljard dollar die in 2022 aan hacks verloren is gegaan, is via uitgebuite bruggen gekomen.

Naarmate de waarde in de branche blijft toenemen, worden hackers bovendien steeds geavanceerder. Traditionele cyberaanvallen zoals social engineering en phishing-aanvallen hebben zich aangepast aan het Web3-verhaal.

De multichain-aanpak waarbij alle tokenversies eigen zijn aan elke blockchain is nog ver weg. Cross-chain platforms moeten daarom leren van eerdere gebeurtenissen en hun processen versterken om het aantal succesvolle aanvallen zoveel mogelijk te verminderen.

Lees het originele bericht op De Defiant

- "

- $3

- $ 400 Miljoen

- 000

- 2021

- 2022

- Over

- Volgens

- Accounting

- over

- Handelen

- acties

- actieve

- activiteit

- toevoeging

- adres

- algoritmen

- Alles

- onder

- bedragen

- analytics

- Nog een

- nadering

- goedkeuren

- rond

- aanwinst

- Activa

- Atomaire swaps

- Augustus

- Avalanche (lawine)

- achtergrond

- worden

- wezen

- Miljard

- binance

- Bitcoin

- BitGo

- blockchain

- blokketens

- bnb

- schept

- grens

- merken

- BRUG

- BTC

- Bug

- bugs

- Gebouw

- ingebouwd

- mogelijkheden

- Contant geld

- veroorzaakt

- gecentraliseerde

- Certified

- keten

- uitdagen

- uitdagingen

- uitdagend

- codering

- hoe

- gemeenschap

- Samenstelling

- voorwaarde

- gekoppeld blijven

- contract

- contracten

- onder controle te houden

- Kosmos

- Koppel

- aangemaakt

- Wij creëren

- criminelen

- kritisch

- Cross-Chain

- crypto

- Crypto Industry

- cryptocurrencies

- cryptografische

- Actueel

- curve

- Hechtenis

- cyberaanvallen

- Dapp

- DApps

- Database

- dag

- Defi

- Design

- Niettegenstaande

- bedenken

- anders

- directe

- verdeeld

- gemakkelijk

- ecosysteem

- ecosystemen

- waardoor

- Engineering

- ERC-20

- essentie

- gevestigd

- geschat

- ETH

- Ether

- ethereum

- EVENTS

- Exchanges

- Exploiteren

- Gezicht

- Storing

- eerlijk

- boerderij

- Boerderijen

- vergoedingen

- Fiat

- financiën

- financieel

- Voornaam*

- fout

- gebreken

- stroom

- gevonden

- Foundation

- fondsen

- toekomst

- GAS

- gas vergoedingen

- het krijgen van

- oogopslag

- Groep

- houwen

- hacker

- Hackers

- hacks

- Harmonie

- met

- Gezondheid

- hulp

- hoger

- geschiedenis

- houdt

- Hoe

- HTTPS

- het identificeren van

- Impact

- uitvoeren

- belangrijk

- Inclusief

- meer

- -industrie

- industrie

- informatie

- onderling verbonden

- belang

- Interoperabiliteit

- IT

- zelf

- houden

- bekend

- KYC

- KYC-procedures

- grootste

- laatste

- gelanceerd

- leiden

- LEARN

- Niveau

- LINK

- Liquiditeit

- opgesloten

- Sloten

- maker

- Makerdao

- beheerd

- Maart

- maatregelen

- miljoen

- Grensverkeer

- Maand

- meer

- meest

- Meest populair

- beweging

- meervoudig

- multisig

- NATUUR

- Nabij

- noodzakelijk

- NEO

- netwerk

- netwerken

- NFL

- NFT

- NFT's

- knooppunten

- aantal

- bieden

- Aanbod

- kansen

- Keuze

- Opties

- organisatie

- organisaties

- Overige

- het te bezitten.

- Mensen

- Phishing

- phishing-aanvallen

- stuk

- platform

- platforms

- Spelen

- punt

- Veelhoek

- zwembad

- Populair

- PoS

- mogelijk

- presenteren

- processen

- Programma

- Programma's

- project

- projecten

- Proof-of-Stake

- beschermen

- protocol

- protocollen

- doeleinden

- Q1

- verminderen

- Republiek

- nodig

- Risico

- risico's

- Riskant

- RONIN

- scaling

- beveiligen

- veiligheid

- ernstig

- reeks

- het instellen van

- Bermuda's

- zijketting

- aanzienlijke

- slim

- slim contract

- Slimme contracten

- sneeuw

- So

- Social

- Social engineering

- Software

- solarium

- Oplossingen

- OPLOSSEN

- geraffineerd

- Tussenruimte

- Stablecoins

- staat

- begin

- gestolen

- geslaagd

- zomer

- ontstaat

- team

- Technisch

- Terra

- Door

- Gebonden

- niet de tijd of

- samen

- teken

- tokens

- tools

- handelaar

- traditioneel

- transactie

- Transacties

- overdracht

- Overbrengen

- behandeling

- unieke

- USDC

- .

- gebruik maken van

- waarde

- divers

- kwetsbaarheden

- Portemonnee

- Portemonnees

- wBTC

- Web3

- week

- en

- terugtrekking

- binnen

- woorden

- Mijn werk

- werkzaam

- waard

- zou

- jaar

- Opbrengst