Phishingpraktijken die u proberen te misleiden om uw echte wachtwoord op een nepsite te zetten, bestaan al tientallen jaren.

Zoals gewone lezers van Naked Security weten, kunnen voorzorgsmaatregelen zoals het gebruik van een wachtwoordbeheerder en het inschakelen van tweefactorauthenticatie (2FA) u helpen beschermen tegen phishing-ongelukken, omdat:

- Wachtwoordbeheerders associëren gebruikersnamen en wachtwoorden met specifieke webpagina's. Dit maakt het moeilijk voor wachtwoordbeheerders om u per ongeluk te verraden naar valse websites, omdat ze niet automatisch iets voor u kunnen invoeren als ze worden geconfronteerd met een website die ze nog nooit eerder hebben gezien. Zelfs als de nep-site een pixel-perfecte kopie is van het origineel, met een servernaam die zo dichtbij is dat hij bijna niet te onderscheiden is voor het menselijk oog, zal de wachtwoordbeheerder niet voor de gek gehouden worden omdat hij meestal uitkijkt naar de URL, de hele URL , en niets anders dan de URL.

- Als 2FA is ingeschakeld, is uw wachtwoord alleen meestal niet voldoende om in te loggen. De codes die door 2FA-systemen worden gebruikt, werken doorgaans maar één keer, of ze nu via sms naar uw telefoon worden verzonden, worden gegenereerd door een mobiele app of worden berekend door een beveiligde hardware-dongle of keyfob die u afzonderlijk van uw computer draagt. Het kennen (of stelen, kopen of raden) van alleen je wachtwoord is niet langer genoeg voor een cybercrimineel om ten onrechte te 'bewijzen' dat jij het bent.

Helaas kunnen deze voorzorgsmaatregelen u niet volledig beschermen tegen phishing-aanvallen, en cybercriminelen worden steeds beter in het misleiden van onschuldige gebruikers om zowel hun wachtwoorden als hun 2FA-codes tegelijkertijd over te dragen, als onderdeel van dezelfde aanval...

... waarna de boeven onmiddellijk proberen de combinatie van gebruikersnaam + wachtwoord + eenmalige code te gebruiken die ze zojuist hebben bemachtigd, in de hoop snel genoeg in te loggen om toegang te krijgen tot uw account voordat u zich realiseert dat er iets phishing aan de hand is.

Erger nog, de boeven zullen vaak proberen om wat we een "zachte afstap" noemen te creëren, wat betekent dat ze een geloofwaardige visuele afsluiting van hun phishing-expeditie creëren.

Hierdoor lijkt het vaak alsof de activiteit die u zojuist hebt "goedgekeurd" door uw wachtwoord en 2FA-code in te voeren (zoals het betwisten van een klacht of het annuleren van een bestelling), correct is voltooid en er daarom geen verdere actie van uw kant nodig is.

Zo komen de aanvallers niet alleen in uw account, maar laten ze u ook achter met het gevoel dat u niet achterdochtig bent en dat het onwaarschijnlijk is dat ze u zullen opvolgen om te zien of uw account echt is gekaapt.

De korte maar bochtige weg

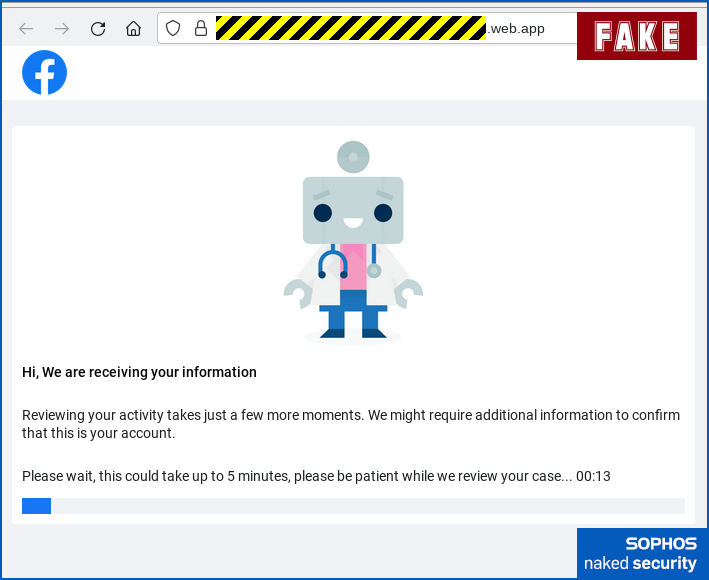

Hier is een Facebook-zwendel die we onlangs hebben ontvangen en die je precies op dat pad probeert te leiden, met verschillende niveaus van geloofwaardigheid in elke fase.

De oplichters:

- Doe net alsof je eigen Facebook-pagina in strijd is met de gebruiksvoorwaarden van Facebook. De boeven waarschuwen dat dit ertoe kan leiden dat uw account wordt afgesloten. Zoals u weet, heeft het geroezemoes dat momenteel op en rond Twitter uitbarst, kwesties als accountverificatie, opschorting en herstel tot luidruchtige controverses gemaakt. Als gevolg hiervan zijn gebruikers van sociale media begrijpelijkerwijs bezorgd over het beschermen van hun accounts in het algemeen, of ze zich nu specifiek zorgen maken over Twitter of niet:

De ongevraagde e-mailwaarschuwing waarmee het allemaal begint. - Lok je naar een echte pagina met een

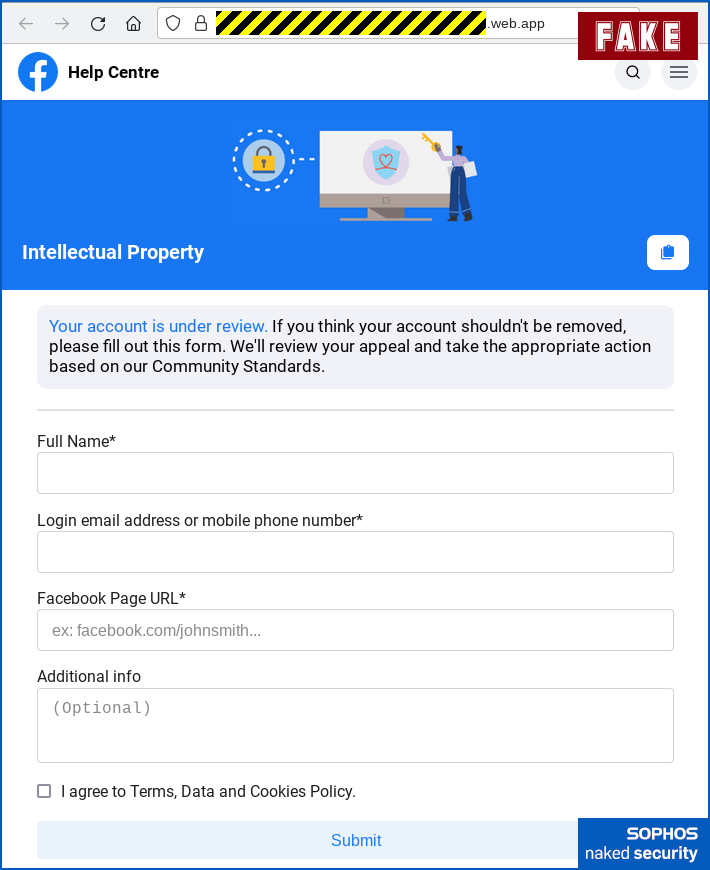

facebook.comURL. Het account is nep, volledig opgezet voor deze specifieke zwendelcampagne, maar de link die wordt weergegeven in de e-mail die u ontvangt, leidt inderdaad naarfacebook.com, waardoor het minder waarschijnlijk is dat u of uw spamfilter argwaan wekt. De boeven hebben hun pagina een titel gegeven Intellectueel eigendom (copyrightklachten zijn tegenwoordig heel gewoon), en hebben het officiële logo van Meta, het moederbedrijf van Facebook, gebruikt om een vleugje legitimiteit toe te voegen:

Een frauduleuze gebruikersaccountpagina met een officieel ogende naam en pictogram. - Geef je een URL om contact op te nemen met Facebook om bezwaar te maken tegen de annulering. Bovenstaande URL eindigt niet op

facebook.com, maar het begint met tekst waardoor het lijkt op een gepersonaliseerde link van het formulierfacebook-help-nnnnnn, waar de boeven beweren dat de cijfersnnnnnnzijn een unieke identificatie die uw specifieke geval aangeeft:

De phishing-site doet zich voor als een "gepersonaliseerde" pagina over uw klacht. - Verzamel grotendeels onschuldig klinkende gegevens over uw aanwezigheid op Facebook. Er is zelfs een optioneel veld voor extra informatie waar u wordt uitgenodigd om uw zaak te bepleiten. (Zie afbeelding hierboven.)

"Bewijs" jezelf nu

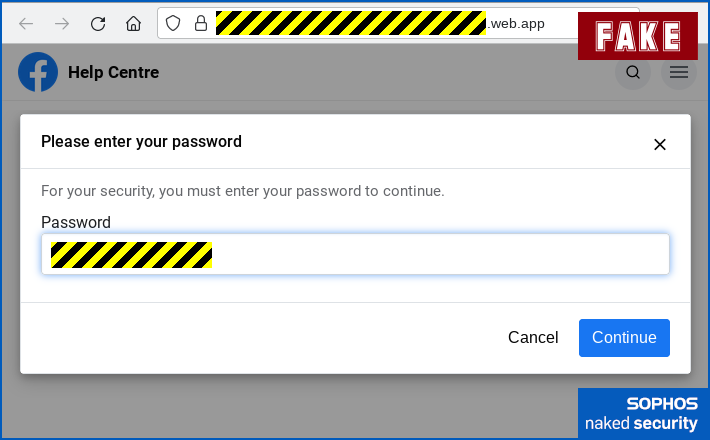

Op dit punt moet u enig bewijs leveren dat u inderdaad de eigenaar van het account bent, zodat de boeven u vertellen om:

- Verifieer met uw wachtwoord. De site waarop u zich bevindt heeft de tekst

facebook-help-nnnnnnnin de adresbalk; het gebruikt HTTPS (beveiligde HTTP, dwz er is een hangslot zichtbaar); en door de branding lijkt het op de eigen pagina's van Facebook:

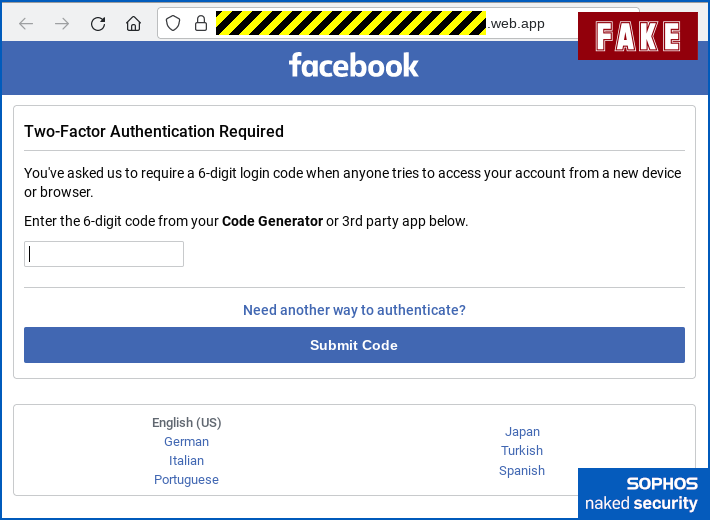

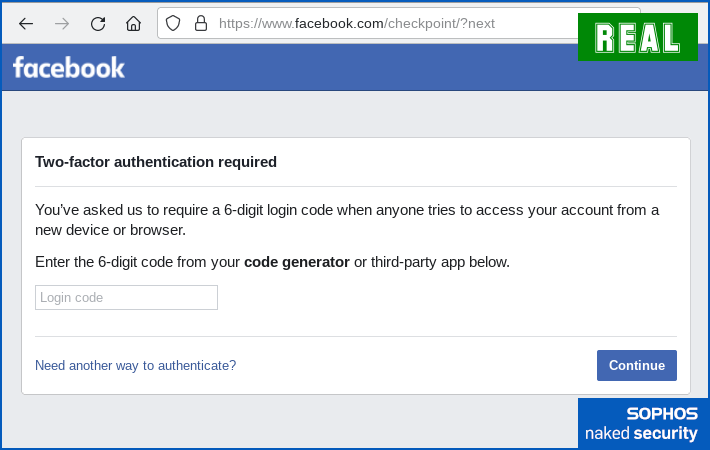

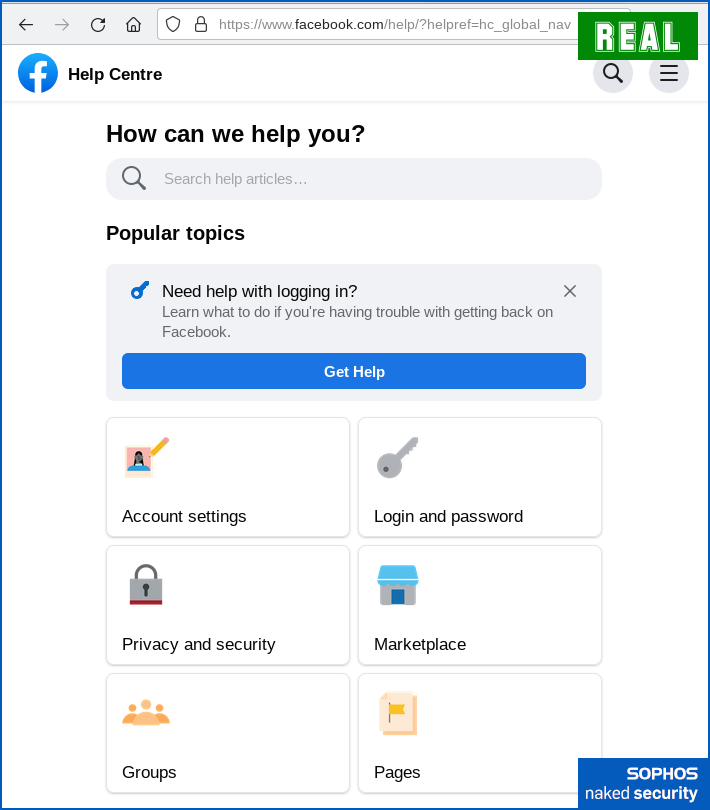

De boeven vragen je om je ID te “bewijzen” via je wachtwoord. - Geef de 2FA-code op die bij uw wachtwoord hoort. Het dialoogvenster hier lijkt sterk op het dialoogvenster dat door Facebook zelf wordt gebruikt, waarbij de bewoording rechtstreeks uit de eigen gebruikersinterface van Facebook is gekopieerd. Hier zie je de nep-dialoog (boven) en de echte die door Facebook zelf zou worden weergegeven (onder):

Vervolgens vragen ze om je 2FA-code, net zoals Facebook dat zou doen.

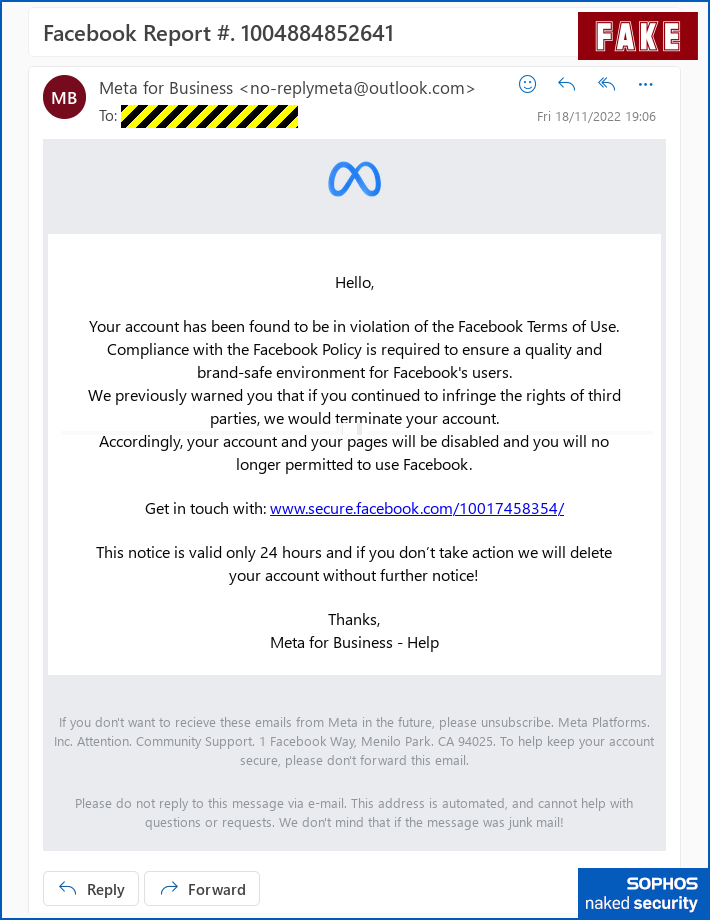

De echte 2FA-dialoog die door Facebook zelf wordt gebruikt. - Wacht maximaal vijf minuten in de hoop dat de "accountblokkering" automatisch wordt verwijderd. De boeven spelen hier aan beide kanten, door u uit te nodigen om met rust te gaan om een mogelijke onmiddellijke oplossing niet te onderbreken, en door te suggereren dat u bij de hand moet blijven voor het geval er om meer informatie wordt gevraagd:

Zoals je kunt zien, is het waarschijnlijke resultaat voor iedereen die in deze zwendel is meegezogen, dat ze de boeven vijf minuten de tijd geven waarin de aanvallers kunnen proberen in te loggen op hun account en het over te nemen.

Het JavaScript dat door de criminelen op hun site met boobytraps wordt gebruikt, lijkt zelfs een bericht te bevatten dat kan worden geactiveerd als het wachtwoord van het slachtoffer correct werkt, maar de 2FA-code die ze hebben verstrekt niet:

De inlogcode die je hebt ingevoerd komt niet overeen met de code die naar je telefoon is verzonden. Controleer het nummer en probeer het opnieuw.

Het einde van de zwendel is misschien wel het minst overtuigende deel, maar het dient niettemin om u automatisch van de zwendelsite af te leiden en u terug te brengen naar een geheel authentieke plaats, namelijk de officiële website van Facebook. Hulp Centrum:

Wat te doen?

Zelfs als u geen bijzonder serieuze gebruiker van sociale media bent, en zelfs als u opereert onder een pseudoniem dat niet duidelijk en publiekelijk terugkoppelt naar uw echte identiteit, zijn uw online accounts om drie belangrijke redenen waardevol voor cybercriminelen:

- Volledige toegang tot uw sociale media-accounts kan de boeven toegang geven tot de privé-aspecten van uw profiel. Of ze deze informatie nu op het dark web verkopen of er zelf misbruik van maken, het compromitteren ervan kan uw risico op identiteitsdiefstal vergroten.

- Door de mogelijkheid om via uw accounts te posten, kunnen de boeven verkeerde informatie en nepnieuws verspreiden onder uw goede naam. U kunt van het platform worden getrapt, de toegang tot uw account worden ontzegd of in openbare problemen komen, tenzij en totdat u kunt aantonen dat er in uw account is ingebroken.

- Toegang tot de door u gekozen contacten betekent dat de boeven uw vrienden en familie agressief kunnen aanvallen. Je eigen contacten zien niet alleen veel vaker berichten die van jouw account komen, maar kijken er ook vaker serieus naar.

Simpel gezegd, door cybercriminelen toegang te geven tot uw sociale media-account, brengt u uiteindelijk niet alleen uzelf, maar ook uw vrienden en familie, en zelfs alle anderen op het platform, in gevaar.

Wat te doen?

Hier zijn drie snelle tips:

- TIP 1. Houd de officiële pagina's 'uw account ontgrendelen' en 'hoe om te gaan met uitdagingen op het gebied van intellectueel eigendom' bij van de sociale netwerken die u gebruikt. Op die manier hoeft u nooit meer te vertrouwen op links die via e-mail zijn verzonden om uw weg daar in de toekomst te vinden. Veelvoorkomende trucs die door aanvallers worden gebruikt, zijn verzonnen inbreuken op het auteursrecht; verzonnen inbreuken op de Algemene Voorwaarden (zoals in dit geval); valse claims van frauduleuze aanmeldingen die u moet beoordelen; en andere valse "problemen" met uw account. De boeven zetten vaak enige tijdsdruk in, zoals in de 24-uurslimiet die in deze zwendel wordt geclaimd, als verdere aanmoediging om tijd te besparen door simpelweg door te klikken.

- TIP 2. Laat u niet misleiden door het feit dat de "click-to-contact"-links op legitieme sites worden gehost. Bij deze zwendel wordt de eerste contactpagina gehost door Facebook, maar het is een frauduleus account, en de phishing-pagina's worden gehost, compleet met een geldig HTTPS-certificaat, via Google, maar de inhoud die wordt aangeboden is nep. Tegenwoordig is het bedrijf dat de inhoud host zelden hetzelfde als de personen die deze maken en plaatsen.

- TIP 3. Geef het bij twijfel niet uit. Voel u nooit onder druk gezet om risico's te nemen om een transactie snel af te ronden, omdat u bang bent voor de uitkomst als u er de tijd voor neemt stoppen, te denken, en dan pas naar connect. Als je het niet zeker weet, vraag dan iemand die je kent en vertrouwt in het echte leven om advies, zodat je uiteindelijk niet de afzender vertrouwt van het bericht waarvan je niet zeker weet of je het kunt vertrouwen. (En zie TIP 1 hierboven.)

Vergeet niet dat u dit weekend met Black Friday en Cyber Monday waarschijnlijk veel echte aanbiedingen zult ontvangen, veel frauduleuze aanbiedingen en een aantal goedbedoelde waarschuwingen over hoe u uw cyberbeveiliging specifiek voor deze tijd van het jaar kunt verbeteren...

…maar houd er rekening mee dat cyberbeveiliging het hele jaar door iets is om serieus te nemen: begin gisteren, doe het vandaag en ga zo door morgen!

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- firewall

- Kaspersky

- uitsluiting

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- Phishing

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- privacy

- Oplichterij

- VPN

- website veiligheid

- zephyrnet

![S3 Aflevering 118: Raad je wachtwoord? Niet nodig als het al is gestolen! [Audio + tekst] S3 Aflevering 118: Raad je wachtwoord? Niet nodig als het al is gestolen! [Audio + tekst]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)

![S3 Aflevering 114: Cyberdreigingen voorkomen – stop ze voordat ze u tegenhouden! [Audio + tekst] S3 aflevering 114: Cyberdreigingen voorkomen: stop ze voordat ze jou tegenhouden! [Audio + tekst] PlatoBlockchain-gegevensintelligentie. Verticaal zoeken. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)