Gebruikers kunnen profiteren van de cryptografische bescherming die GPG biedt om bestanden en gegevens te beveiligen die ze goed verborgen willen houden.

In deze handleiding leg ik uit welke opties je hebt om bestanden te versleutelen met open-sourcesoftware op een Linux-, Mac- of Windows-computer. Deze digitale informatie kun je vervolgens over afstand en tijd transporteren, naar jezelf of naar anderen.

Het programma “GNU Privacy Guard” (GPG), een open-source versie van PGP (Pretty Good Privacy), maakt het volgende mogelijk:

- Versleuteling met een wachtwoord.

- Geheime berichten met cryptografie met openbare/private sleutels

- Bericht/Data-authenticatie (met behulp van digitale handtekeningen en verificatie)

- Private key authenticatie (gebruikt in Bitcoin)

Optie een

Optie één is wat ik hieronder zal demonstreren. U kunt een bestand versleutelen met elk wachtwoord dat u maar wilt. Elke persoon met het wachtwoord kan het bestand vervolgens ontgrendelen (decoderen) om het te bekijken. Het probleem is, hoe stuur je het wachtwoord op een veilige manier naar iemand? We zijn terug bij het oorspronkelijke probleem.

Optie twee

Optie twee lost dit dilemma op (hoe hier). In plaats van het bestand te vergrendelen met een wachtwoord, kunnen we het vergrendelen met iemands openbare sleutel - die "iemand" is de beoogde ontvanger van het bericht. De openbare sleutel is afkomstig van een bijbehorende privésleutel en de privésleutel (die alleen de "iemand" heeft) wordt gebruikt om het bericht te ontgrendelen (decoderen). Met deze methode wordt er nooit gevoelige (ongecodeerde) informatie verzonden. Erg fijn!

De publieke sleutel is iets dat veilig via internet kan worden verspreid. De mijne is hier, bijvoorbeeld. Ze worden meestal naar keyservers gestuurd. Sleutelservers zijn als knooppunten die openbare sleutels opslaan. Ze bewaren en synchroniseren kopieën van de openbare sleutels van mensen. Hier is er een:

U kunt mijn . invoeren email en vind mijn openbare sleutel in het resultaat. Ik heb het ook opgeslagen hier en je kunt vergelijken wat je op de server hebt gevonden.

Optie drie

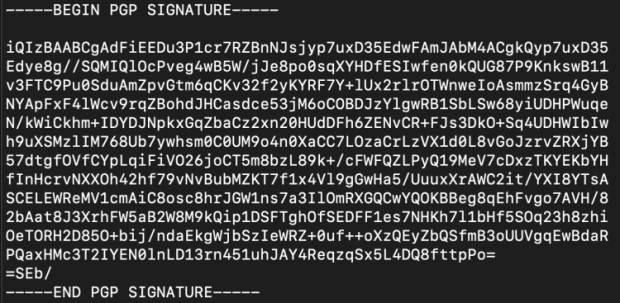

Optie drie gaat niet over geheime berichten. Het gaat erom te controleren of een bericht tijdens de bezorging niet is gewijzigd. Het werkt door iemand met een privésleutel te hebben teken enkele digitale gegevens. De gegevens kunnen een letter of zelfs software zijn. Het ondertekeningsproces creëert een digitale handtekening (een groot aantal afgeleid van de privésleutel en de gegevens die worden ondertekend). Zo ziet een digitale handtekening eruit:

Het is een tekstbestand dat begint met een "begin"-signaal en eindigt met een "eind"-signaal. Daartussenin zit een hoop tekst die in feite een enorm aantal codeert. Dit getal is afgeleid van de privésleutel (een gigantisch getal) en de gegevens (wat eigenlijk ook altijd een getal is; alle gegevens zijn nullen en enen voor een computer).

Iedereen kan controleren of de gegevens niet zijn gewijzigd sinds de oorspronkelijke auteur ze heeft ondertekend door het volgende te doen:

- Publieke sleutel

- Data

- Signatuur

De uitvoer van de query is TRUE of FALSE. TRUE betekent dat het bestand dat je hebt gedownload (of bericht) niet is gewijzigd sinds de ontwikkelaar het heeft ondertekend. Heel cool! ONWAAR betekent dat de gegevens zijn gewijzigd of dat de verkeerde handtekening is toegepast.

Optie vier

Optie vier lijkt op optie drie, behalve dat in plaats van te controleren of de gegevens niet zijn gewijzigd, TRUE betekent dat de handtekening is geproduceerd door de privésleutel die is gekoppeld aan de aangeboden openbare sleutel. Met andere woorden, de persoon die heeft ondertekend heeft de privésleutel van de openbare sleutel die we hebben.

Interessant genoeg is dit alles wat Craig Wright zou moeten doen om te bewijzen dat hij Satoshi Nakamoto is. Hij hoeft eigenlijk geen munten uit te geven.

We hebben al de adressen (vergelijkbaar met openbare sleutels) die eigendom zijn van Satoshi. Craig kan dan een handtekening maken met zijn privésleutel naar die adressen, gecombineerd met een bericht zoals "Ik ben echt Satoshi, haha!" en we kunnen dan het bericht, de handtekening en het adres combineren en een WAAR resultaat krijgen als hij Satoshi is, en een CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD resultaat als hij dat niet is.

Optie drie en vier: het verschil.

Het is eigenlijk een kwestie van wat je vertrouwt. Als u erop vertrouwt dat de afzender eigenaar is van de privésleutel van de openbare sleutel die u heeft, controleert de verificatie of het bericht niet is gewijzigd.

Als je de relatie tussen privésleutel en openbare sleutel niet vertrouwt, gaat het bij verificatie niet om het bericht dat verandert, maar om de sleutelrelatie.

Het is het een of het ander voor een ONJUIST resultaat.

Als u een WAAR resultaat krijgt, weet u dat ZOWEL de sleutelrelatie geldig is, EN dat het bericht ongewijzigd is gebleven sinds de handtekening werd geproduceerd.

GPG voor uw computer downloaden

GPG wordt al geleverd met Linux-besturingssystemen. Als je de pech hebt een Mac te gebruiken, of God verhoede een Windows-computer, dan moet je software downloaden met GPG. Instructies om te downloaden en hoe u het op die besturingssystemen kunt gebruiken, vindt u hier.

U hoeft geen van de grafische componenten van de software te gebruiken, alles kan vanaf de opdrachtregel worden gedaan.

Bestanden versleutelen met een wachtwoord

Maak het geheime bestand. Dit kan een eenvoudig tekstbestand zijn, of een zipbestand met veel bestanden, of een archiefbestand (tar). Afhankelijk van hoe gevoelig de gegevens zijn, kunt u overwegen om het bestand op een computer met openingen te maken. Ofwel een desktopcomputer die is gebouwd zonder WiFi-componenten en die nooit via een kabel met internet verbonden mag worden, ofwel u kunt heel goedkoop een Raspberry Pi Zero v1.3 bouwen, met instructies hier.

Gebruik een terminal (Linux/Mac) of CMD.exe (Windows) om uw werkdirectory te wijzigen in waar u het bestand ook plaatst. Als dat geen zin heeft, zoek dan op internet en in vijf minuten kunt u leren navigeren door het bestandssysteem dat specifiek is voor uw besturingssysteem (zoek naar: "YouTube-navigatie van bestandssysteemopdrachtprompt" en vermeld de naam van uw besturingssysteem).

Vanuit de juiste directory kunt u het bestand (bijvoorbeeld "file.txt") als volgt versleutelen:

gpg -c bestand.txt

Dat is "gpg", een spatie, "-c", een spatie en dan de naam van het bestand.

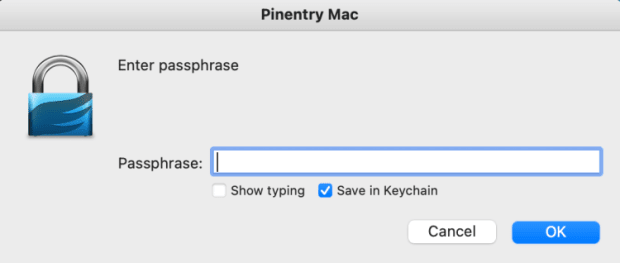

U wordt dan om een wachtwoord gevraagd. Hiermee wordt het nieuwe bestand versleuteld. Als je GPG Suite op de Mac gebruikt, merk dan op dat "Opslaan in sleutelhanger" standaard is aangevinkt (zie hieronder). U kunt dit wachtwoord misschien beter niet opslaan als het bijzonder gevoelig is.

Welk besturingssysteem u ook gebruikt, het wachtwoord wordt 10 minuten in het geheugen opgeslagen. Je kunt het als volgt wissen:

gpg-connect-agent reloadagent / doei

Zodra uw bestand is versleuteld, blijft het oorspronkelijke bestand (niet-versleuteld) behouden en wordt er een nieuw bestand gemaakt. U moet beslissen of u het origineel wilt verwijderen of niet. De naam van het nieuwe bestand zal hetzelfde zijn als het origineel, maar er zal een ".gpg" aan het einde zijn. Bijvoorbeeld, "file.txt" zal een nieuw bestand maken met de naam "file.txt.gpg". U kunt het bestand dan desgewenst een andere naam geven, of u had het bestand een naam kunnen geven door extra opties toe te voegen in de bovenstaande opdracht, zoals deze:

gpg -c –uitvoer MySecretFile.txt file.txt

Hier hebben we "gpg", een spatie, "-c", een spatie, "–output", een spatie, de gewenste bestandsnaam, een spatie, de naam van het bestand dat u versleutelt.

Het is een goed idee om te oefenen met het decoderen van het bestand. Dit is een manier:

gpg-bestand.txt.gpg

Dit is gewoon "gpg", een spatie en de naam van het versleutelde bestand. U hoeft geen opties in te voeren.

Het GPG-programma raadt wat u bedoelt en zal proberen het bestand te decoderen. Als u dit direct na het versleutelen van het bestand doet, wordt u mogelijk niet om een wachtwoord gevraagd omdat het wachtwoord zich nog in het geheugen van de computer bevindt (gedurende 10 minuten). Anders moet u het wachtwoord invoeren (GPG noemt het een wachtwoordzin).

U zult merken met het “ls” commando (Mac/Linux) of “dir” commando (Windows), dat er een nieuw bestand is aangemaakt in uw werkdirectory, zonder de “.gpg” extensie. Je kunt het vanaf de opdrachtprompt lezen met (Mac/Linux):

cat-bestand.txt

Een andere manier om het bestand te decoderen is met deze opdracht:

gpg -d bestand.txt.gpg

Dit is hetzelfde als voorheen, maar met een "-d" optie ook. In dit geval wordt er geen nieuw bestand gemaakt, maar wordt de inhoud van het bestand op het scherm afgedrukt.

U kunt het bestand ook decoderen en de naam van het uitvoerbestand als volgt specificeren:

gpg -d –uitvoer bestand.txt bestand.txt.gpg

Hier hebben we "gpg", een spatie, "-d" die niet strikt vereist is, een spatie, "–output", een spatie, de naam van het nieuwe bestand dat we willen, een spatie en tenslotte de naam van het bestand we zijn aan het decoderen.

Het versleutelde bestand verzenden

U kunt dit bestand nu naar een USB-station kopiëren of e-mailen. Het is versleuteld. Niemand kan het lezen zolang het wachtwoord goed is (lang en ingewikkeld genoeg) en niet gekraakt kan worden.

U kunt dit bericht naar uzelf in een ander land sturen door het op te slaan in e-mail of de cloud.

Sommige dwaze mensen hebben hun privésleutels van Bitcoin in een niet-versleutelde staat in de cloud opgeslagen, wat belachelijk riskant is. Maar als het bestand met de privésleutels van Bitcoin is versleuteld met een sterk wachtwoord, is het veiliger. Dit is vooral het geval als het niet "Bitcoin_Private_Keys.txt.gpg" wordt genoemd - doe dat niet!

WAARSCHUWING: het is belangrijk om te begrijpen dat ik u op geen enkele manier aanmoedig om uw Bitcoin-privésleutelinformatie op een computer te plaatsen (hardware portefeuilles zijn gemaakt zodat u dit nooit hoeft te doen). Wat ik hier uitleg, is voor speciale gevallen, onder mijn leiding. Mijn studenten in de mentorschapsprogramma zullen weten wat ze doen en zullen alleen een computer met air-gapped gebruiken, en alle mogelijke risico's en problemen kennen, en manieren om ze te vermijden. Typ alstublieft geen seed-zinnen in een computer, tenzij u een beveiligingsexpert bent en precies weet wat u doet, en geef mij niet de schuld als uw bitcoin wordt gestolen!

Het versleutelde bestand kan ook naar een andere persoon worden verzonden en het wachtwoord kan afzonderlijk worden verzonden, misschien met een ander communicatieapparaat. Dit is de eenvoudigere en minder veilige manier in vergelijking met optie twee die aan het begin van deze handleiding is uitgelegd.

Er zijn eigenlijk allerlei manieren waarop u de levering van een geheime boodschap over afstand en tijd kunt construeren. Als je deze tools kent, goed en goed nadenkt over alle risico's en scenario's, kan er een goed plan worden gemaakt. Of ik ben beschikbaar om te helpen.

Veel succes en veel plezier met Bitcoinen!

Dit is een gastpost van Arman The Parman. De geuite meningen zijn geheel van henzelf en komen niet noodzakelijk overeen met die van BTC Inc of Bitcoin Magazine.

- 10

- Over

- over

- adres

- adressen

- Voordeel

- Alles

- al

- altijd

- Nog een

- Archief

- authenticatie

- Beschikbaar

- vaardigheden

- Begin

- wezen

- onder

- Bitcoin

- BTC

- BTC Inc.

- bouw

- Bos

- kabel

- gevallen

- verandering

- controleren

- Controles

- Cloud

- Munten

- gecombineerde

- Communicatie

- vergeleken

- computer

- gekoppeld blijven

- inhoud

- Overeenkomend

- kon

- Land

- Craig Wright

- en je merk te creëren

- aangemaakt

- creëert

- Wij creëren

- cryptografische

- gegevens

- levering

- Afhankelijk

- desktop

- Ontwikkelaar

- apparaat

- anders

- digitaal

- afstand

- verdeeld

- Nee

- Download

- rit

- gedurende

- bemoedigend

- eindigt

- enorm

- Enter

- vooral

- alles

- voorbeeld

- Behalve

- expert

- uitgedrukt

- Tot slot

- gevonden

- het krijgen van

- goed

- Gast

- Gast Bericht

- gids

- gelukkig

- met

- hier

- Hoe

- How To

- HTTPS

- idee

- belangrijk

- Anders

- omvatten

- informatie

- Internet

- IT

- sleutel

- toetsen

- Groot

- LEARN

- Lijn

- linux

- lang

- geluk

- Mac

- gemaakt

- MERKEN

- Materie

- middel

- Geheugen

- messaging

- macht

- nodig

- knooppunten

- aantal

- aangeboden

- werkzaam

- besturingssysteem

- besturingssystemen

- Meningen

- Keuze

- Opties

- Overige

- anders-

- het te bezitten.

- eigendom

- vooral

- Wachtwoord

- Mensen

- misschien

- persoon

- zinnen

- potentieel

- praktijk

- mooi

- privacy

- privaat

- private Key

- Privésleutels

- probleem

- problemen

- produceren

- geproduceerd

- Programma

- beschermen

- bescherming

- publiek

- public Key

- openbare sleutels

- reflecteren

- verwantschap

- blijven

- nodig

- risico's

- Riskant

- Satoshi

- Satoshi Nakamoto

- scherm

- Ontdek

- beveiligen

- veiligheid

- zaad

- zin

- gelijk

- Eenvoudig

- sinds

- Software

- Lost op

- sommige

- Iemand

- iets

- Tussenruimte

- special

- besteden

- Land

- shop

- sterke

- system

- Systems

- het nemen

- terminal

- niet de tijd of

- tools

- vervoeren

- Trust

- Ubuntu

- begrijpen

- openen

- usb

- .

- doorgaans

- Verificatie

- controleren

- Bekijk

- Wat

- WIE

- wifi

- ruiten

- zonder

- woorden

- werkzaam

- Bedrijven

- zou

- nul