Intro

De Veiligheidsdetectives beveiligingsteam ontdekte een datalek dat de Franse kindermode e-commerce website melijoe.com treft.

Melijoe is een high-end kindermode retailer gevestigd in Frankrijk. Een Amazon S3-bucket die eigendom was van het bedrijf werd toegankelijk gelaten zonder authenticatiecontroles, waardoor gevoelige en persoonlijke gegevens voor mogelijk honderdduizenden klanten werden blootgelegd.

Melijoe heeft een wereldwijd bereik en bijgevolg heeft dit incident gevolgen voor klanten over de hele wereld.

Wat is Melijoe?

melijoe.com, opgericht in 2007, is een e-commerce moderetailer die gespecialiseerd is in luxe kinderkleding. Het bedrijf biedt kleding voor meisjes, jongens en baby's. Melijoe.com beschikt ook over topmerken, zoals Ralph Lauren, Versace, Tommy Hilfiger en Paul Smith Junior.

"Melijoe" wordt beheerd door het bedrijf officieel geregistreerd als BEBEO, met het hoofdkantoor in Parijs, Frankrijk. Volgens MELIJOE.COM heeft BEBEO een maatschappelijk kapitaal van ongeveer € 950,000 (~ US $ 1.1 miljoen). De Melijoe-service heeft € 12.5 miljoen (~ US $ 14 miljoen) gegenereerd over 2 financieringsrondes (volgens Crunchbase).

Melijoe fuseerde eind 2020 met het prominente Zweedse conglomeraat voor kindermode, de Babyshop Group (BSG), een bedrijf met een jaaromzet van 1 miljard SEK (~US$113 miljoen) in een reeks van high street- en e-commerce winkels.

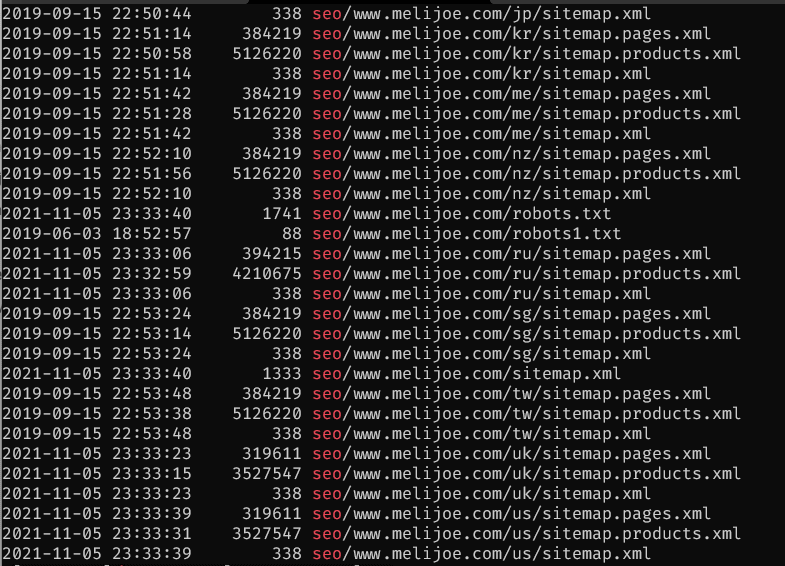

Verschillende indicatoren bevestigen dat Melijoe/BEBEO invloed heeft op de open Amazon S3-bucket. Hoewel merken, geboortedata en andere inhoud in de emmer doen vermoeden dat de eigenaar een Franse kindermodewinkel is, zijn er ook overal verwijzingen naar "Bebeo". Het belangrijkste is dat de bucket sitemaps voor melijoe.com bevat:

Sitemaps gevonden in de open bucket-referentie melijoe.com

Wat kwam er aan het licht?

In totaal heeft de verkeerd geconfigureerde Amazon S3-bucket van melijoe.com bijna 2 miljoen bestanden blootgelegd, in totaal ongeveer 200 GB aan gegevens.

Een paar bestanden op de bucket onthulden honderdduizenden logs met de gevoelige gegevens en persoonlijk identificeerbare informatie (PII) of Melijoe's klanten.

Deze bestanden bevatten verschillende datasets: Voorkeuren, verlanglijstjes, en aankopen.

Er waren ook andere bestandstypen op de bucket, waaronder: verzendlabels en enkele gegevens met betrekking tot de productinventaris van melijoe.com.

voorkeuren

voorkeuren gegevens werden geëxporteerd vanuit klantaccounts. De gegevens onthulden details over de smaak, voorkeuren en antipathieën van consumenten met betrekking tot hun aankoopbeslissingen. Er waren tienduizenden logs gevonden in één bestand.

voorkeuren blootgestelde vormen van klant PII en gevoelige klantgegevens, waaronder:

- E-mailadressen

- Namen van kinderen

- Geslachten

- Geboortedata

- Voorkeuren van merken

Voorkeursgegevens kunnen worden verzameld via aankoopgegevens en klikken ter plaatse. Voorkeuren worden vaak gebruikt om de productaanbevelingen van elke klant te personaliseren.

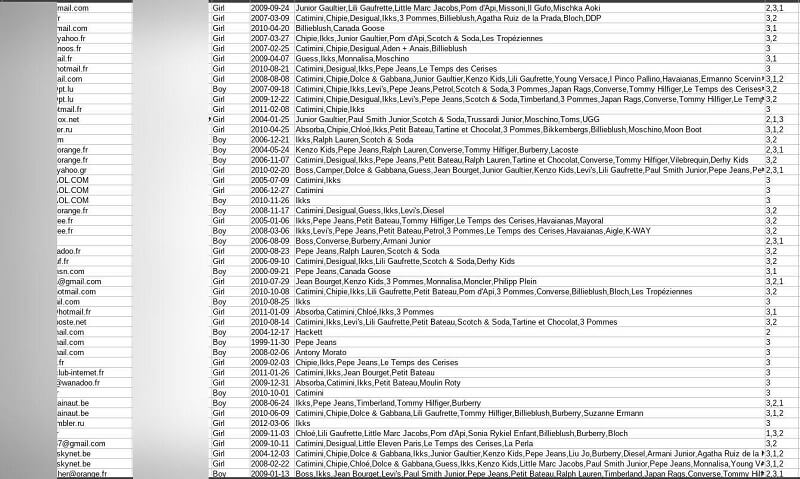

U kunt bewijs van voorkeuren zien hieronder.

Logboeken met klantvoorkeuren stonden op de bucket

Wenslijsten

Wenslijsten gegevens onthulden details over de on-site verlanglijsten van klanten - verzamelingen van gewenste producten die door elke klant werden samengesteld. Nogmaals, deze informatie leek te zijn overgenomen van klantaccounts. Er waren meer dan 750,000 logboeken op één bestand met gegevens die behoren tot over 63,000 unieke e-mailadressen van gebruikers.

Wenslijsten blootgestelde vormen van klant PII en gevoelige klantgegevens:

- E-mailadressen

- Datum waarop producten aan verlanglijsten zijn toegevoegd

- Datum waarop producten van verlanglijsten zijn verwijderd (indien verwijderd)

- Artikelcodes, gebruikt om producten intern te identificeren

Verlanglijstjes zijn door klanten zelf gemaakt en niet via het volgen van gedrag ter plaatse. Verlanglijstjes varieerden van één item lang tot duizenden items lang. Langere verlanglijsten kunnen het mogelijk maken om meer te weten te komen over de favoriete items van klanten.

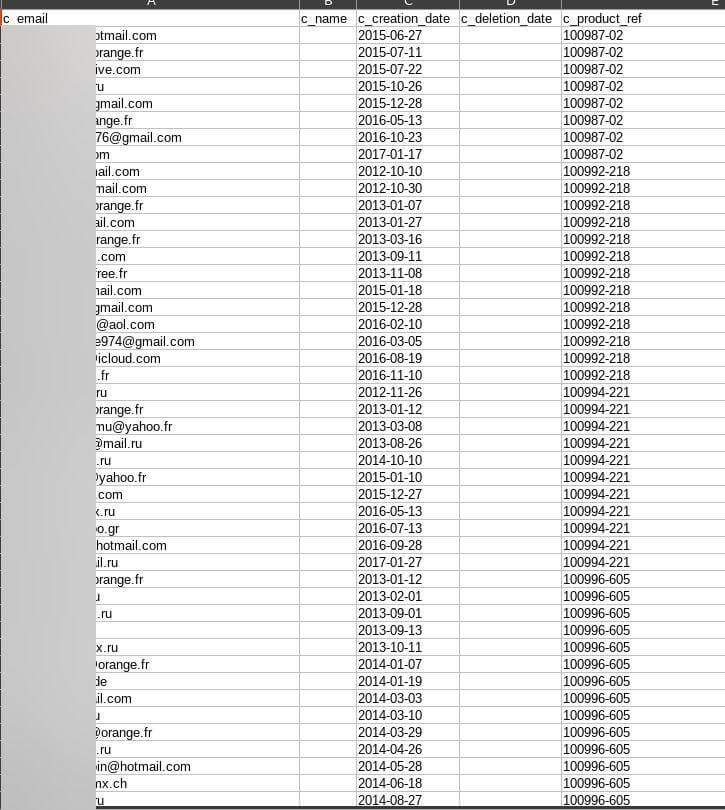

De volgende screenshots tonen bewijs van verlanglijstjes.

Enorme logboeken van klantverlanglijsten in een bestand

Aankopen

Aankopen gegevens toonden 1.5 miljoen items gekocht in honderdduizenden bestellingen. Er waren bestellingen van meer dan 150,000 unieke e-mailadressen op één bestand.

Aankopen blootgestelde klant PII en gevoelige klantgegevens, Waaronder:

- E-mailadressen

- SKU-code van bestelde artikelen

- Tijd van bestelling geplaatst

- Financiële details van bestellingen, incl. betaalde prijzen en valuta

- Betaalmethoden, dat wil zeggen Visa, PayPal, enz

- Levering informatie, inc. afleveradressen en afleverdata

- Factuuradressen

Aankopen gegevens hadden schijnbaar het grootste aantal gebruikers getroffen in vergelijking met de andere twee datasets. In deze logboeken wordt uitgebreid het koopgedrag van Melijoe-klanten beschreven. Nogmaals, dit onthult privé-informatie die tegen consumenten kan worden gebruikt.

Sommige klanten kochten een groot aantal producten, terwijl andere klanten slechts één of twee artikelen kochten. Net als bij verlanglijsten kregen klanten die meer artikelen bestelden meer informatie over hun favoriete producten.

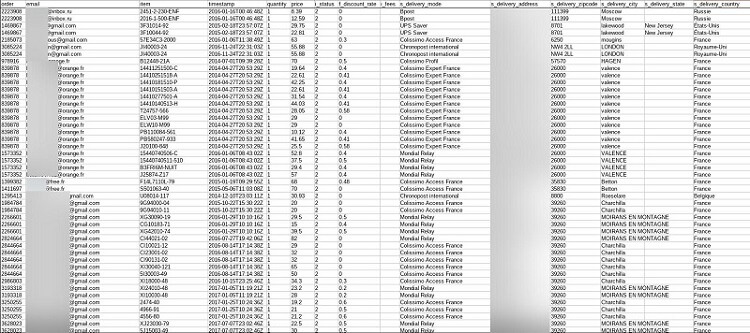

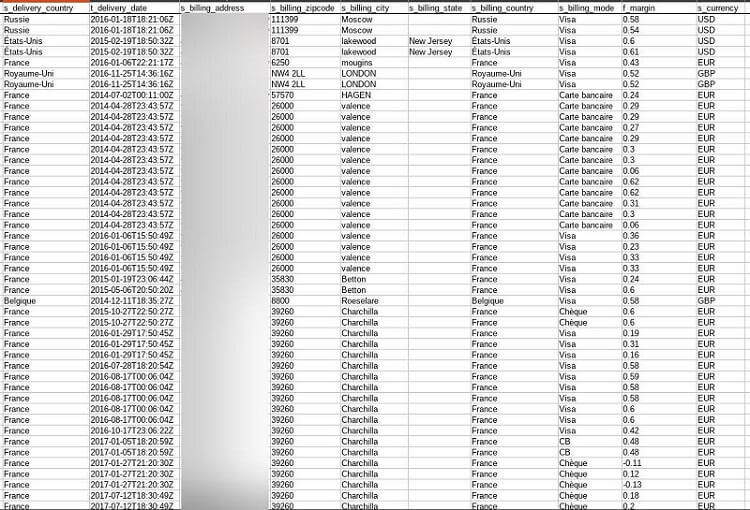

De onderstaande schermafbeeldingen tonen bewijs van aankooplogboeken.

Aankooplogboeken hebben talloze vormen van gegevens blootgelegd

Informatie over levering, facturering en valuta werd ook in de logboeken gevonden

Verzendetiketten

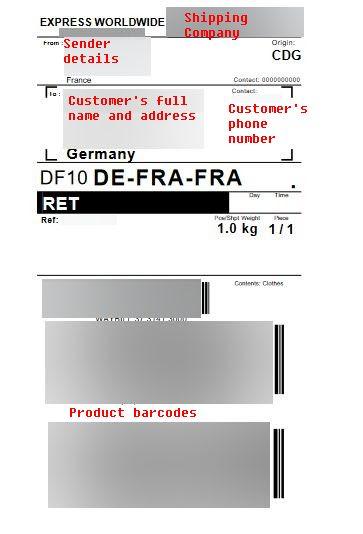

Melijoe's AWS S3-emmer bevatte verzendlabels. Verzendlabels werden gekoppeld aan de bestellingen van Melijoe-klanten. Er waren meer dan 300 van deze bestanden op de emmer.

Verzendlabels blootgesteld verschillende voorbeelden van klant PII:

- Volledige namen

- Telefoonnummers

- Afleveradressen

- Product streepjescodes

Hieronder ziet u een verzendlabel voor de bestelling van een klant.

Een verzendlabel gevonden op de emmer

Naast de hierboven genoemde gegevens bevatte de emmer van Melijoe ook informatie over Melijoe's product catalogus en voorraadniveaus.

We konden alleen om ethische redenen een steekproef van de inhoud van de emmer analyseren. Gezien het grote aantal bestanden dat op de bucket is opgeslagen, kunnen er verschillende andere vormen van gevoelige gegevens worden blootgesteld.

Melijoe's Amazon S3-bucket was live en werd bijgewerkt op het moment van ontdekking.

Het is belangrijk op te merken dat Amazon Melijoe's bucket niet beheert en daarom niet verantwoordelijk is voor de verkeerde configuratie.

Melijoe.com verkoopt producten aan een wereldwijd klantenbestand en als zodanig zijn klanten van over de hele wereld blootgesteld aan de onbeveiligde emmer. Het gaat voornamelijk om klanten uit Frankrijk, Rusland, Duitsland, het Verenigd Koninkrijk en de Verenigde Staten.

We schatten dat tot 200,000 mensen hun informatie hebben blootgelegd op Melijoe's onbeveiligde Amazon S3-bucket. Dit cijfer is gebaseerd op het aantal unieke e-mailadressen dat we op de bucket zagen.

In de onderstaande tabel ziet u een volledig overzicht van de gegevensblootstelling van Melijoe.

| Aantal blootgestelde bestanden | Bijna 2 miljoen bestanden |

| Aantal getroffen gebruikers | Tot 200,000 |

| Hoeveelheid blootgestelde gegevens | Ongeveer 200 GB |

| Bedrijfslocatie | Frankrijk |

De bucket bevatte bestanden die zijn geüpload tussen oktober 2016 en de datum waarop we deze ontdekten: 8 november 2021.

Volgens onze bevindingen hadden de gegevens over dossiers betrekking op aankopen en verlanglijstjes die over meerdere jaren zijn gemaakt. Aankopen op Melijoe's emmer werden gedaan tussen mei 2013 en oktober 2017, terwijl verlanglijsten werden gemaakt tussen oktober 2012 en oktober 2017.

Op 12 november 2021 hebben we Melijoe een bericht gestuurd over zijn open emmer en op 22 november 2021 hebben we een vervolgbericht gestuurd naar enkele oude en nieuwe Melijoe-contacten. Op 25 november 2021 hebben we contact opgenomen met het Franse Computer Emergency Response Team (CERT) en AWS, en op 15 december 2021 follow-upberichten naar beide organisaties gestuurd. Het Franse CERT heeft geantwoord en we hebben de inbreuk op verantwoorde wijze bekendgemaakt. Het Franse CERT zei dat ze contact zouden opnemen met Melijoe, maar we hebben nooit meer iets van hen vernomen.

Op 5 januari 2022 hebben we contact opgenomen met de CNIL en op 10 januari 2022 hebben we contact opgenomen. De CNIL antwoordde een dag later en liet ons weten dat "de zaak door onze diensten wordt behandeld". We hebben ook contact opgenomen met het Franse CERT op 10 januari 2022, die ons vertelde: "Helaas heeft de eigenaar van de emmer, na vele herinneringen, niet op onze berichten gereageerd."

De emmer werd op 18 februari 2022 vastgezet.

Zowel melijoe.com als haar klanten kunnen de gevolgen ondervinden van deze blootstelling aan gegevens.

Impact van datalekken

We kunnen en weten niet of kwaadwillenden toegang hebben gekregen tot de bestanden die zijn opgeslagen op Melijoe's open Amazon S3-bucket. Zonder wachtwoordbeveiliging was de bucket van melijoe.com echter gemakkelijk toegankelijk voor iedereen die de URL had gevonden.

Dat betekent dat een hacker of crimineel de bestanden van de bucket kan hebben gelezen of gedownload. Kwaadwillenden zouden zich in dat geval kunnen richten op blootgestelde Melijoe-klanten met vormen van cybercriminaliteit.

Melijoe zou ook onder de loep kunnen worden genomen voor schendingen van de gegevensbescherming.

Impact op klanten

Blootgestelde melijoe.com-klanten lopen het risico op cybercriminaliteit vanwege dit datalek. Klanten hebben uitgebreide voorbeelden van persoonlijke en gevoelige gegevens die op de bucket worden weergegeven.

Zoals eerder vermeld, hebben klanten met grotere verlanglijsten of grotere aankoopgeschiedenissen meer informatie gekregen over hun favoriete producten. Deze personen kunnen te maken krijgen met meer op maat gemaakte en gedetailleerde aanvallen omdat hackers meer te weten kunnen komen over hun voorkeuren en antipathieën. Deze klanten kunnen ook worden getarget op basis van de veronderstelling dat ze rijk zijn en het zich kunnen veroorloven om veel hoogwaardige producten te kopen.

Phishing en malware

Hackers kunnen zich richten op blootgestelde Melijoe-klanten met: phishing-aanvallen en malware als ze toegang hebben tot de bestanden van de bucket.

Melijoe's Amazon S3-bucket bevatte bijna 200,000 unieke e-mailadressen van klanten, die hackers een lange lijst met potentiële doelen zouden kunnen bieden.

Hackers kunnen contact opnemen met deze klanten terwijl ze zich voordoen als een legitieme medewerker van melijoe.com. Hackers kunnen verwijzen naar een van de verschillende blootgestelde details om een verhaal rond de e-mail te bouwen. De hacker kan bijvoorbeeld verwijzen naar iemands voorkeuren/verlanglijstje om de klant te overtuigen dat ze een deal aangeboden krijgen.

Zodra het slachtoffer de hacker vertrouwt, kan de kwaadwillende phishing-pogingen en malware lanceren.

Bij een phishing-aanval zal een hacker vertrouwen gebruiken om meer gevoelige en persoonlijke informatie van het slachtoffer af te dwingen. De hacker kan het slachtoffer bijvoorbeeld overtuigen om hun creditcardgegevens vrij te geven of op een kwaadaardige link te klikken. Zodra erop wordt geklikt, kunnen dergelijke koppelingen malware downloaden naar het apparaat van het slachtoffer: kwaadaardige software waarmee hackers andere vormen van gegevensverzameling en cybercriminaliteit kunnen uitvoeren.

Fraude en oplichting

Hackers kunnen zich ook richten op blootgestelde klanten met: fraude en oplichting als ze toegang hebben tot de bestanden van de bucket.

Een cybercrimineel kan zich via e-mail richten op blootgestelde klanten, waarbij hij informatie uit de bucket gebruikt om te verschijnen als een betrouwbaar persoon met een geldige reden om contact op te nemen.

Hackers kunnen misbruik maken van het vertrouwen van een doelwit om fraude en oplichting uit te voeren - schema's die zijn ontworpen om het slachtoffer te misleiden om geld te overhandigen. De hacker kan bijvoorbeeld bestelgegevens en leveringsinformatie gebruiken om een leveringszwendel uit te voeren. Hier kan een hacker slachtoffers vragen om valse bezorgkosten te betalen om hun goederen te ontvangen.

Impact op melijoe.com

Melijoe kan zowel juridische als strafrechtelijke gevolgen ondervinden als gevolg van het gegevensincident. De verkeerd geconfigureerde Amazon S3-bucket van het bedrijf zou de wetgeving inzake gegevensbescherming hebben geschonden, terwijl andere bedrijven op kosten van melijoe.com toegang kunnen krijgen tot de inhoud van de bucket.

Schendingen van gegevensbescherming

Melijoe heeft mogelijk de Algemene Verordening Gegevensbescherming (AVG) van de EU geschonden omdat de bucket van het bedrijf verkeerd was geconfigureerd, waardoor de gegevens van zijn klanten werden blootgelegd.

De AVG beschermt de gevoelige en persoonlijke gegevens van EU-burgers. De AVG regelt bedrijven over hun verzameling, opslag en gebruik van gegevens van klanten, en elke ongepaste omgang met gegevens is strafbaar volgens de verordening.

De Commission nationale de l'informatique et des libertés (CNIL) is de Franse gegevensbeschermingsautoriteit en is verantwoordelijk voor de handhaving van de AVG. Melijoe zou onder de controle van de CNIL kunnen komen. De CNIL kan een boete van maximaal €20 miljoen (~US$23 miljoen) of 4% van de jaaromzet van het bedrijf opleggen (welke van de twee het grootst is) voor een inbreuk op de AVG.

Melijoe's open Amazon S3-emmer heeft niet alleen de gegevens van EU-burgers blootgelegd, maar ook van klanten uit landen over de hele wereld. Daarom kan melijoe.com worden onderworpen aan straffen van verschillende andere rechtsgebieden naast de CNIL. De Federal Trade Commission (FTC) van de Verenigde Staten kan er bijvoorbeeld voor kiezen om melijoe.com te onderzoeken op een mogelijke schending van de FTC Act, en het Britse Information Commissioner's Office (ICO) zou melijoe.com kunnen onderzoeken op een mogelijke schending van de Wet bescherming persoonsgegevens 2018.

Met blootgestelde klanten uit verschillende andere continenten op Melijoe's bucket, zouden tal van gegevensbeschermingsautoriteiten ervoor kunnen kiezen om melijoe.com te onderzoeken.

Competitie Spionage

Blootgestelde informatie kan door hackers worden verzameld en worden verkocht aan derden die belang hebben bij de gegevens. Dit kunnen bedrijven zijn die concurrenten zijn van melijoe.com, zoals andere kledingwinkels. Marketingbureaus kunnen ook waarde zien in de gegevens van de bucket.

Rivaliserende bedrijven zouden de gegevens kunnen gebruiken om concurrentie spionage. Concurrenten hadden met name toegang tot de klantenlijst van melijoe.com om potentiële klanten voor hun eigen bedrijf te vinden. Rivaliserende bedrijven kunnen contact opnemen met blootgestelde klanten met aanbiedingen in een poging om zaken van Melijoe te stelen en hun eigen klantenbestand te versterken.

Blootstelling van gegevens voorkomen

Wat kunnen we doen om onze gegevens veilig te houden en het risico op blootstelling te verkleinen?

Hier zijn een paar tips om blootstelling aan gegevens te voorkomen:

- Geef uw persoonlijke gegevens alleen aan personen, organisaties en entiteiten die u volledig vertrouwt.

- Bezoek alleen websites met een beveiligd domein (dwz websites met een “https” en/of gesloten slotje aan het begin van hun domeinnaam).

- Wees vooral voorzichtig bij het verstrekken van uw meest gevoelige vormen van gegevens, zoals uw burgerservicenummer.

- Maak onbreekbare wachtwoorden met een combinatie van letters, cijfers en symbolen. Werk uw bestaande wachtwoorden regelmatig bij.

- Klik niet op een link in een e-mail, bericht of ergens anders op internet, tenzij u zeker weet dat de bron legitiem is.

- Bewerk uw privacy-instellingen op sociale-mediasites zodat alleen vrienden en vertrouwde gebruikers uw inhoud kunnen zien.

- Vermijd het weergeven of typen van belangrijke vormen van gegevens (zoals creditcardnummers of wachtwoorden) wanneer u bent verbonden met een onbeveiligd wifi-netwerk.

- Leer meer over cybercriminaliteit, gegevensbescherming en de methoden die uw kansen verkleinen om het slachtoffer te worden van phishing-aanvallen en malware.

Over Ons

VeiligheidDetectives.com is 's werelds grootste beoordelingswebsite voor antivirusprogramma's.

Het SafetyDetectives-onderzoekslaboratorium is een pro bono-service die tot doel heeft de online gemeenschap te helpen zichzelf te verdedigen tegen cyberdreigingen en organisaties te leren hoe ze de gegevens van hun gebruikers kunnen beschermen. Het overkoepelende doel van ons webmapping-project is om het internet veiliger te maken voor alle gebruikers.

Onze eerdere rapporten hebben meerdere spraakmakende kwetsbaarheden en datalekken aan het licht gebracht, waaronder 2.6 miljoen gebruikers die zijn blootgesteld door een Amerikaans platform voor sociale analyse IGBlade, evenals een inbreuk op a Braziliaans Marketplace Integrator-platform Hariexpress.com.br dat meer dan 610 GB aan gegevens heeft gelekt.

Voor een volledig overzicht van de cyberveiligheidsrapportage van SafetyDetectives van de afgelopen 3 jaar, volgt u SafetyDetectives Cybersecurity-team.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Over

- toegang

- Volgens

- over

- Handelen

- Alles

- Amazone

- analytics

- jaar-

- antivirus

- overal

- rond

- authenticatie

- autoriteit

- AWS

- Begin

- wezen

- factuuradres

- Miljard

- merken

- overtreding

- bouw

- bedrijfsdeskundigen

- ondernemingen

- kopen

- hoofdstad

- kansen

- Kinderen

- CLOSED

- Kleding

- Collectie

- commissie

- gemeenschap

- Bedrijven

- afstand

- Bedrijf

- vergeleken

- concurrenten

- Consumenten

- bevat

- content

- inhoud

- kon

- Geloofsbrieven

- Credits

- creditkaart

- Crimineel

- CrunchBase

- Valuta

- Klanten

- cyber

- cybercrime

- Cybersecurity

- gegevens

- datalek

- gegevensbescherming

- dag

- transactie

- levering

- detail

- DEED

- anders

- ontdekt

- ontdekking

- Nee

- domein

- domeinnaam

- e-commerce

- opleiden

- vooral

- spionage

- schatting

- EU

- voorbeeld

- Exploiteren

- Gezicht

- nep

- Mode

- uitgelicht

- Voordelen

- Federaal

- Federal Trade Commission

- Figuur

- einde

- volgen

- volgend

- formulieren

- gevonden

- Frankrijk

- bedrog

- Frans

- FTC

- vol

- financiering

- GDPR

- Algemeen

- Algemene Verordening Gegevensbescherming

- Duitsland

- meisjes

- Globaal

- goederen

- Groep

- hacker

- Hackers

- Behandeling

- hulp

- hier

- Hoge

- Hoe

- How To

- HTTPS

- Honderden

- ICO

- belangrijk

- omvatten

- Inclusief

- informatie

- belang

- Internet

- inventaris

- onderzoeken

- kwestie

- Januari

- rechtsgebieden

- labels

- Groot

- groter

- lancering

- Wetten

- Lekken

- LEARN

- Juridisch

- Hefboomwerking

- licht

- LINK

- links

- Lijst

- lang

- malware

- Marketing

- markt

- Media

- miljoen

- geld

- meest

- netwerk

- nummers

- vele

- Aanbod

- online.

- open

- bestellen

- orders

- organisaties

- Overige

- eigenaar

- betaald

- Parijs

- Wachtwoord

- wachtwoorden

- Betaal

- PayPal

- Mensen

- persoonlijk

- persoonlijke gegevens

- Verpersoonlijken

- Phishing

- phishing-aanval

- phishing-aanvallen

- platform

- mogelijk

- privacy

- privaat

- Pro

- Product

- Producten

- project

- vooraanstaand

- beschermen

- bescherming

- zorgen voor

- inkomsten

- gekocht

- aankopen

- de aankoop van

- doel

- reeks

- redenen

- ontvangen

- verminderen

- geregistreerd

- Regulatie

- Rapporten

- onderzoek

- antwoord

- verantwoordelijk

- kleinhandelaar

- verkooppunten

- Revealed

- beoordelen

- Risico

- concurrent

- rondes

- Rusland

- Zei

- Oplichterij

- beveiligen

- veiligheid

- service

- Diensten

- Verzending

- website

- Locaties

- So

- Social

- social media

- Software

- uitverkocht

- specialiseert

- Staten

- mediaopslag

- winkels

- straat

- doelwit

- team

- De Bron

- de wereld

- derden

- duizenden kosten

- bedreigingen

- Door

- overal

- niet de tijd of

- tips

- top

- Tracking

- handel

- Trust

- unieke

- United

- United Kingdom

- Verenigde Staten

- onbeveiligd

- bijwerken

- us

- .

- gebruikers

- waarde

- visum

- kwetsbaarheden

- web

- Website

- websites

- of

- WIE

- wifi

- binnen

- zonder

- wereld

- s werelds

- wereldwijd

- jaar