Toen we vanmorgen wakker werden, was onze informatiefeed over cyberbeveiliging overspoeld met "nieuws" dat Apple zojuist een beveiligingslek had gepatcht. 'hiel van macOS'.

Gezien het feit dat we meestal onze verschillende mailinglijsten voor beveiligingsbulletins controleren voordat we zelfs maar naar buiten kijken om het weer te bekijken, voornamelijk om te zien of Apple in het geheim van de ene op de andere dag een nieuw advies heeft vrijgegeven ...

…we waren verrast, zo niet gealarmeerd, door het aantal beschrijvingen van een bugrapport dat we nog niet hadden gezien.

Inderdaad, de berichtgeving leek ons uit te nodigen om aan te nemen dat Apple zojuist weer een nieuwe update had uitgebracht, slechts een week na de vorige "bijwerken voor alles“, zelf nog geen twee weken na een mysterieuze update voor iOS 16, wat een zero-day-aanval bleek te zijn die blijkbaar werd gebruikt om malware te implanteren via webpagina's met boobytraps, hoewel Apple dat destijds verzuimde te vermelden:

Het "nieuws" van vanochtend leek te impliceren dat Apple niet alleen een nieuwe update had uitgebracht, maar deze ook in stilte had uitgebracht door het niet aan te kondigen in een adviserende e-mail, en het zelfs niet op de eigen website van het bedrijf te vermelden. HT201222 beveiligingsportaalpagina.

(Bewaar die link HT201222-link handig als je een Apple-gebruiker bent - het is een handig startpunt wanneer patch-verwarring ontstaat.)

Het is een bug, maar niet geheel nieuw

Het goede nieuws is echter dat als je volgde onze suggestie van een week geleden om te controleren of uw Apple-apparaten zijn geüpdatet (zelfs als u verwachtte dat ze dit uit eigen beweging zouden doen), heeft u al eventuele reparaties die u mogelijk nodig heeft om u te beschermen tegen deze "Achilles"-bug, meer in het bijzonder bekend als CVE-2022-42821.

Dit is geen nieuwe bug, het is gewoon wat nieuwe informatie over een bug die Apple heeft gemaakt vorige week opgelost.

Voor alle duidelijkheid: als de beveiligingsbulletins van Apple het goed hebben, is deze bug niet van toepassing op een van de mobiele besturingssystemen van Apple en is deze nooit toegepast op, of was al opgelost, in de macOS 13 Ventura-versie.

Met andere woorden, de beschreven bug was alleen relevant voor gebruikers van macOS 11 Big Sur en macOS 12 Monterey, was nooit een zero-day en is al gepatcht.

De reden voor alle ophef lijkt de publicatie gisteren, nu de patch al enkele dagen beschikbaar is, van een paper van Microsoft met de nogal dramatische titel De achilleshiel van Gatekeeper: een macOS-kwetsbaarheid aan het licht brengen.

Apple had, toegegeven, slechts een vluchtige samenvatting gegeven van deze bug zelf adviezen een week geleden:

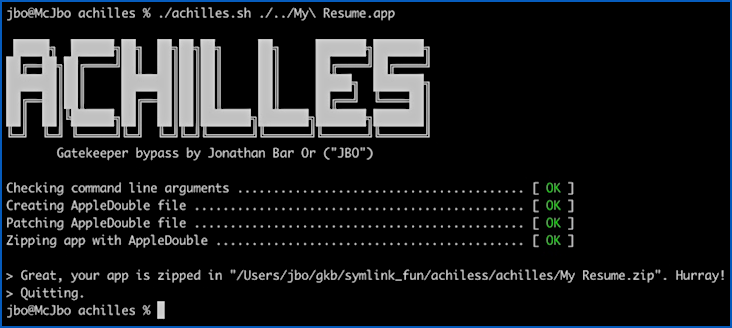

Impact: een app kan de Gatekeeper-controles omzeilen Beschrijving: een logisch probleem is verholpen door verbeterde controles. CVE-2022-42821: Jonathan Bar Or van Microsoft

Het uitbuiten van deze bug is niet erg moeilijk als je eenmaal weet wat je moet doen, en het rapport van Microsoft legt vrij duidelijk uit wat er nodig is.

Ondanks enkele krantenkoppen laat het je Mac echter niet bepaald "weerloos" achter.

Simpel gezegd betekent het dat een gedownloade app die normaal gesproken een pop-upwaarschuwing zou geven dat het niet van een vertrouwde bron was, niet correct zou worden gemarkeerd door Apple's gatekeeper systeem.

Gatekeeper zou de app niet opnemen als download, zodat het uitvoeren ervan de gebruikelijke waarschuwing zou omzeilen.

(Alle actieve antimalware- en op bedreigingen gebaseerde gedragsbewakingssoftware op uw Mac zou nog steeds worden geactiveerd, evenals eventuele firewall-instellingen of webfilterbeveiligingssoftware toen u deze in de eerste plaats downloadde.)

Het is een bug, maar niet echt "kritiek"

Het is ook niet bepaald een "kritieke fout", zoals een bericht in de media suggereerde, vooral als je bedenkt dat Microsoft's eigen Patch Tuesday-updates voor december 2022 een probleem hebben opgelost zeer vergelijkbaar soort bug dat slechts als "matig" werd beoordeeld:

De gelijkaardige kwetsbaarheid van Microsoft was inderdaad een zero-day-lek, wat betekent dat het al bekend was en misbruikt werd buiten de cyberbeveiligingsgemeenschap voordat de patch uitkwam.

We beschreven de bug van Microsoft als:

CVE-2022-44698: Beveiligingsfunctie van Windows SmartScreen omzeilt kwetsbaarheid Het is ook bekend dat deze bug in het wild is aangetroffen. Een aanvaller met kwaadaardige inhoud die normaal gesproken zou provoceren een beveiligingswaarschuwing zou die melding kunnen omzeilen en zo kunnen infecteren zelfs goed geïnformeerde gebruikers zonder waarschuwing.

Simpel gezegd, de Windows-beveiligingsbypass werd veroorzaakt door een fout in de zogenaamde Microsoft-software Merk van het web (MOTW) systeem, dat verondersteld wordt uitgebreide kenmerken toe te voegen aan gedownloade bestanden om aan te geven dat ze afkomstig zijn van een niet-vertrouwde bron.

De beveiligingsomleiding van Apple was een mislukking in het vergelijkbaar-maar-anders gatekeeper systeem, dat verondersteld wordt uitgebreide attributen toe te voegen aan gedownloade bestanden om aan te geven dat ze afkomstig zijn van een niet-vertrouwde bron.

Wat te doen?

Om eerlijk te zijn tegenover Microsoft, de onderzoeker die op verantwoorde wijze de Gatekeeper-fout aan Apple heeft onthuld, en die de zojuist verschenen rapport, gebruikte de woorden "kritiek" of "weerloos" niet om de bug of de toestand waarin het je Mac plaatste te beschrijven...

… hoewel ik de bug een naam geef Achilles en headliner als een Achillespees was waarschijnlijk een metaforische sprong te ver.

In de oude Griekse legende was Achilles tenslotte bijna volledig immuun voor verwondingen in de strijd doordat zijn moeder hem als baby in de magische rivier de Styx dompelde.

Maar ze moest hem tijdens het proces vasthouden, waardoor hij een enkele kwetsbare plek overhield die uiteindelijk door Paris werd uitgebuit om Achilles te vermoorden - absoluut een gevaarlijke kwetsbaarheid en een kritieke exploit (en ook een zero-day-fout, gezien het feit dat Parijs lijkt van tevoren te hebben geweten waar te mikken).

Gelukkig zijn in beide gevallen - Microsoft's eigen zero-day bug en Apple's bug zoals gevonden door Microsoft - de veiligheidsomzeilingsfouten nu gepatcht

Dus het wegwerken van beide kwetsbaarheden (achilles effectief terug in de rivier de Styx dompelen terwijl hij zijn andere hiel vasthoudt, wat waarschijnlijk is wat zijn moeder in de eerste plaats had moeten doen) is net zo eenvoudig als ervoor zorgen dat je de laatste updates hebt.

- Op MacsGebruik: Apple-menu > Over deze Mac > Software-update…

- Op Windows: gebruik Instellingen > Windows update > Controleren op updates

Je weet het van tevoren

Wat we gaan zeggen

Dat is, "Loop geen vertraging op,

Patch het gewoon vandaag nog.”

- Achilles

- Apple

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- CVE-2022-42821

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- firewall

- gatekeeper

- Kaspersky

- macos

- malware

- Mcafee

- Microsoft

- APK

- Naakte beveiliging

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- kwetsbaarheid

- website veiligheid

- zephyrnet

![S3 Ep98: De LastPass-saga - moeten we stoppen met het gebruik van wachtwoordmanagers? [Audio + tekst] S3 Ep98: De LastPass-saga - moeten we stoppen met het gebruik van wachtwoordmanagers? [Audio + Tekst] PlatoBlockchain Data Intelligence. Verticaal zoeken. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)