Leestijd: 4 minuten

Leestijd: 4 minuten

Als je een malware-analist vraagt om de gevaarlijkste en meest snode trojans te noemen, zal Emotet zeker in de lijst voorkomen. Volgens de National Cybersecurity en Communications Integration Center, het Trojaans "Blijft een van de meest kostbare en destructieve malware die staats-, lokale, tribale en territoriale regeringen en de private en publieke sector treft". Sluw en stiekem, het is massaal verspreid over de hele wereld. Nieuwe immense 4 dagen durende aanval van Emotet werd onderschept door de antimalwarefaciliteiten van Comodo.

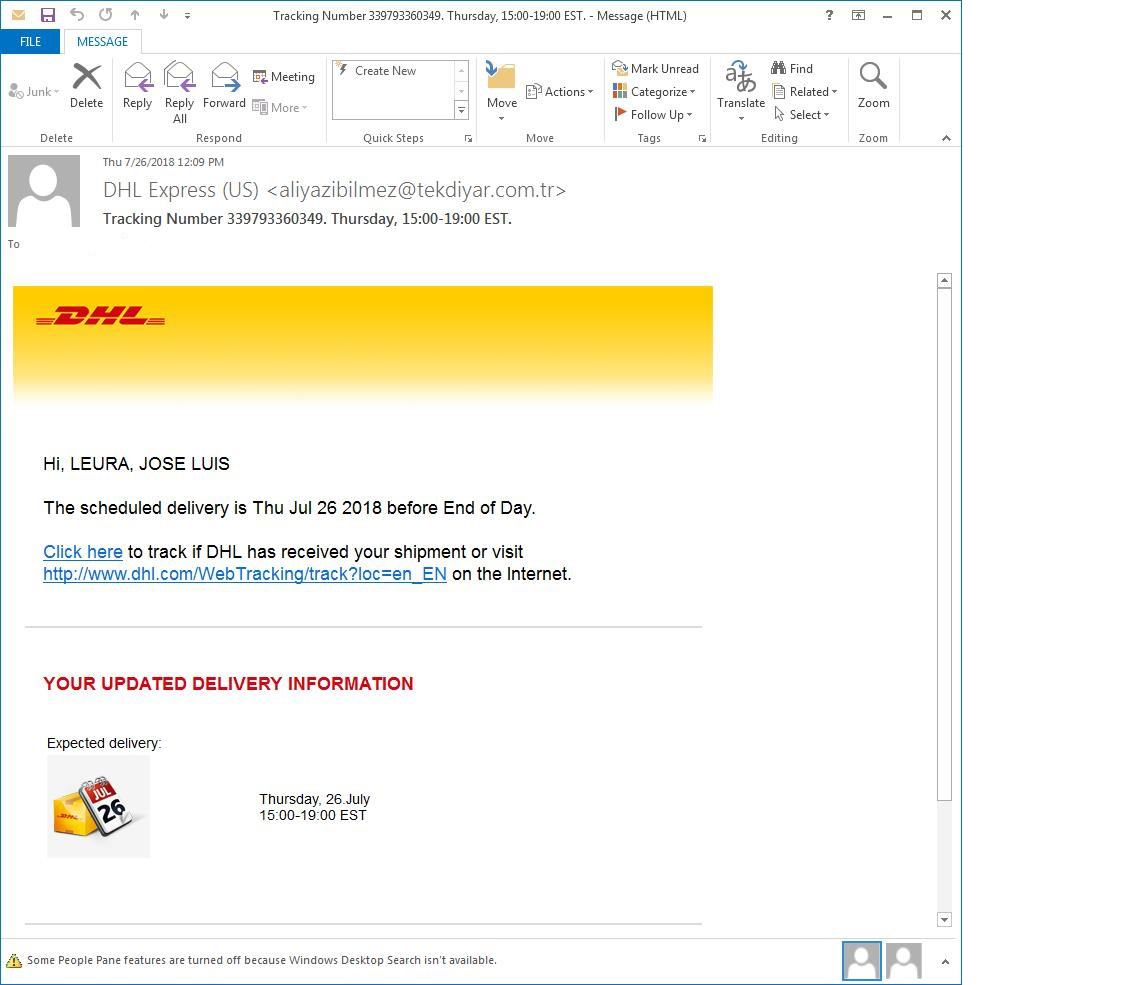

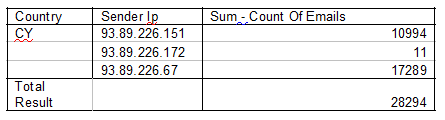

De aanval begon met de phishing-e-mail die naar 28,294 gebruikers werd gestuurd.

Zoals u kunt zien, imiteert de e-mail het verzend- en bezorgbericht van DHL. De bekende merknaam dient als hulpmiddel om vertrouwen bij gebruikers te wekken. De nieuwsgierigheidsfactor speelt ook een rol, dus de kans dat een slachtoffer op de link in de e-mail klikt zonder veel na te denken, is erg groot. En zodra een slachtoffer op de link klikt, treedt de zwarte magie van de aanvaller in het spel.

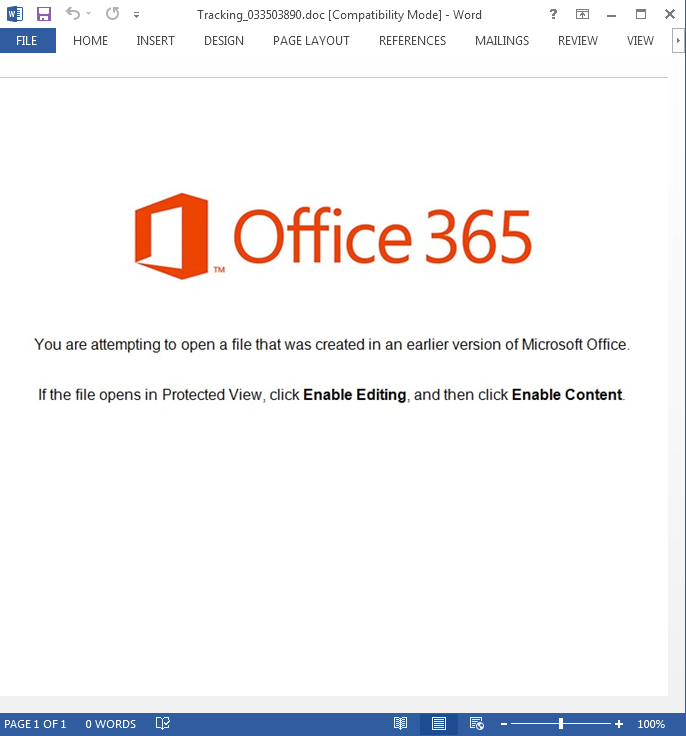

Als u op de link klikt, wordt er een Word-bestand gedownload. Het Word-bestand heeft natuurlijk niets met bezorging te maken, behalve de bezorging van malware. Het bevat een kwaadaardige macrocode. Omdat Microsoft tegenwoordig macro's standaard uitschakelt in zijn producten, moeten de aanvallers gebruikers misleiden om een oudere versie uit te voeren. Daarom verschijnt de volgende banner wanneer een slachtoffer het bestand probeert te openen.

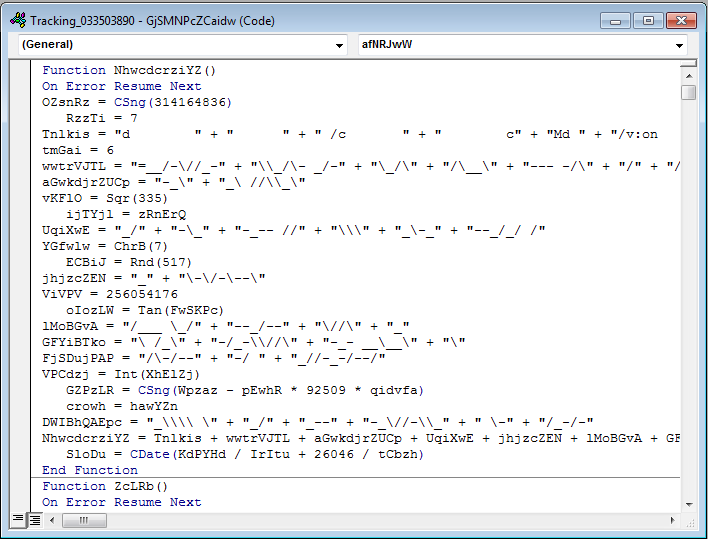

Als een gebruiker het verzoek van de aanvaller gehoorzaamt, komt het macroscript naar zijn missie: het opnieuw opbouwen van een versluierde shellcode voor de uitvoering van cmd.exe

Na het opnieuw opbouwen van de versluierde code, start cmd.exe PowerShell en probeert de PowerShell een binair bestand te downloaden en uit te voeren vanaf elke beschikbare URL in de lijst:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

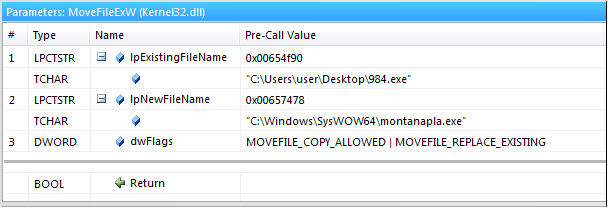

Op het moment van schrijven bevatte alleen de laatste het binaire bestand 984.exe.

Het binaire bestand is, zoals u wellicht raadt, een voorbeeld van Emotet Banker-trojan.

Eenmaal uitgevoerd, plaatst het binaire bestand zichzelf in C: WindowsSysWOW64montanapla.exe.

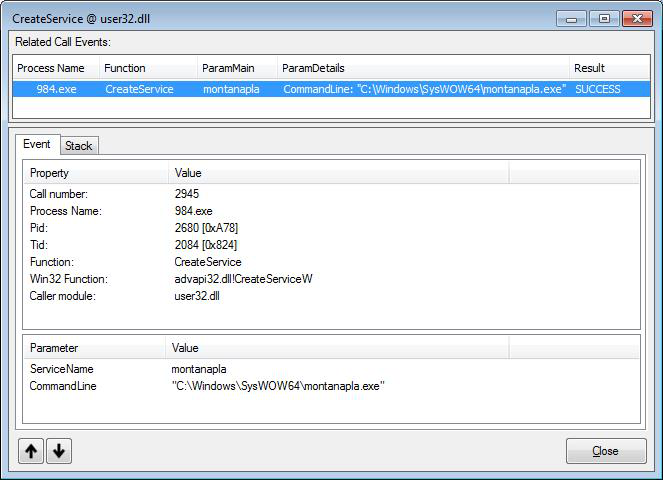

Daarna maakt het een service met de naam montanapla die ervoor zorgt dat het schadelijke proces bij elke start wordt gestart.

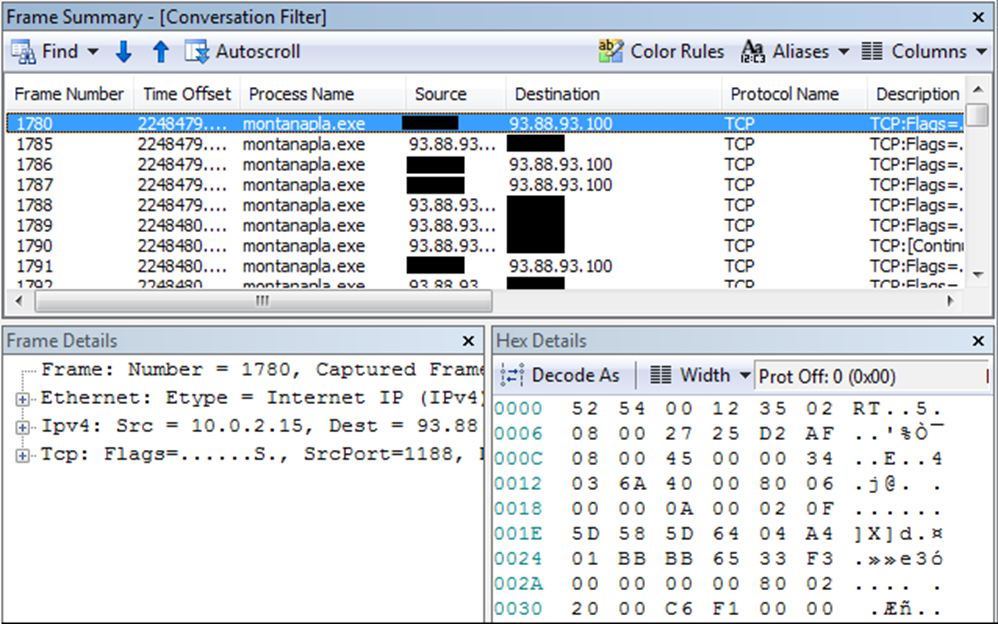

Verder probeert het verbinding te maken met Command & Control-servers (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) om de aanvallers te informeren over het nieuwe slachtoffer. Vervolgens wacht de malware op de opdrachten van de aanvaller.

Nu is de geheime verbinding op afstand met de Command & Control-server tot stand gebracht. Emotet wacht, klaar om elk commando van de aanvallers uit te voeren. Gewoonlijk haalt het privégegevens op de geïnfecteerde machine naar buiten; bankinformatie is een prioriteit. Maar dat is niet alles. Emotet wordt ook gebruikt als middel om vele anderen te verlossen soorten malware naar de geïnfecteerde machines. Zo kan besmetting met Emotet slechts de eerste schakel worden in de keten van het eindeloze compromitteren van de computer van het slachtoffer met verschillende malware.

Maar Emotet is niet tevreden met het compromitteren van slechts één pc. Het probeert andere hosts in het netwerk te infecteren. Bovendien heeft Emotet sterke mogelijkheden om antimalware-tools te verbergen en te omzeilen. Omdat het polymorf is, vermijdt het op handtekeningen gebaseerde detectie door antiviruses. Ook is Emotet in staat om een virtuele machine-omgeving te detecteren en zichzelf te vermommen door valse indicatoren te genereren. Dit alles maakt het een harde noot voor beveiligingssoftware.

"In dit geval werden we geconfronteerd met een zeer gevaarlijke aanval met verstrekkende gevolgen", zegt Fatih Orhan, het hoofd van Comodo Threat Research Labs. “Het is duidelijk dat zulke immense aanvallen erop gericht zijn om zoveel mogelijk gebruikers te infecteren, maar dat is nog maar een topje van de ijsberg.

Het infecteren van slachtoffers met Emotet veroorzaakt gewoon het verwoestende proces. Ten eerste infecteert het andere hosts in het netwerk. Ten tweede downloadt het andere soorten malware, zodat het infectieproces van de gecompromitteerde pc's eindeloos wordt en exponentieel groeit. Door deze massale aanval te stoppen, beschermde Comodo tienduizenden gebruikers tegen deze sluwe malware en doorbrak het de moordketen van de aanvallers. Deze zaak is nog een bevestiging dat onze klanten zelfs tegen de gevaarlijkste en krachtigste aanvallen worden beschermd ”.

Veilig leven met Comodo!

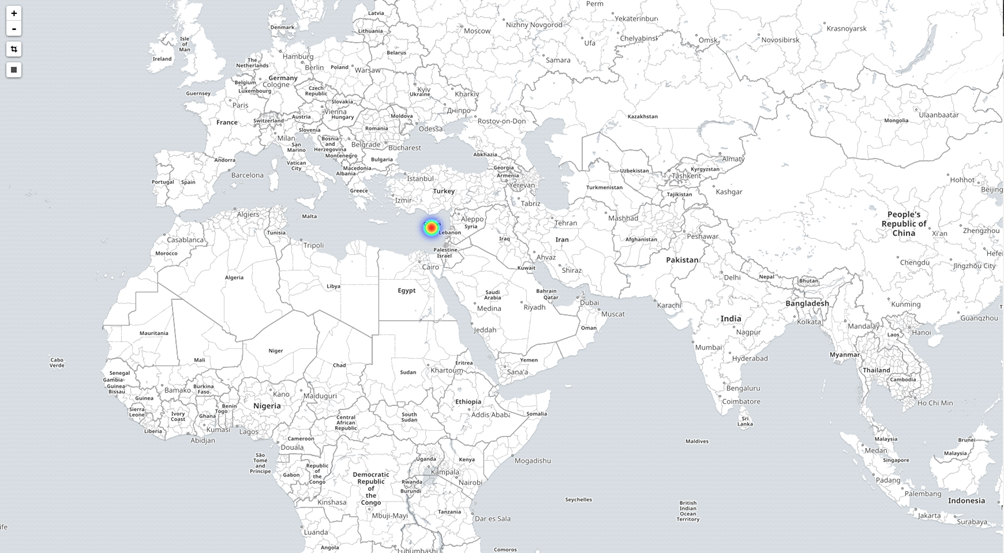

De heatmap en IP's die bij de aanval worden gebruikt

De aanval werd uitgevoerd vanaf drie in Cyprus gevestigde IP's en domein @ tekdiyar.com.tr. Het begon op 23 juli 2018 om 14:17:55 UTC en eindigde op 27 juli 2018 om 01:06:00.

De aanvallers hebben 28.294 phishing-e-mails verzonden.

Gerelateerde bronnen:

START GRATIS VERZOEK KRIJG GRATIS UW DIRECTE BEVEILIGINGSSCOREKAART

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- capaciteiten

- in staat

- Over

- Volgens

- toevoeging

- die van invloed

- Alles

- onder

- analist

- en

- antivirus

- rond

- aanvallen

- Aanvallen

- Beschikbaar

- bankier

- Bankieren

- banner

- worden

- wordt

- begon

- wezen

- Zwart

- Blog

- merk

- geval

- Centreren

- keten

- kansen

- code

- COM

- Communicatie

- Aangetast

- afbreuk te doen aan

- computer

- Verbinden

- versterken

- bevat

- onder controle te houden

- Type cursus

- creëert

- nieuwsgierigheid

- Klanten

- Snijden

- cyber

- internetveiligheid

- gevaarlijk

- gegevens

- Standaard

- definitief

- leveren

- levering

- Opsporing

- verwoestende

- domein

- Download

- downloads

- e-mails

- Eindeloos

- waarborgt

- Milieu

- gevestigd

- Zelfs

- Event

- Alle

- Behalve

- uitvoeren

- uitvoering

- exponentieel

- geconfronteerd

- beroemd

- verstrekkend

- Dien in

- Voornaam*

- volgend

- Gratis

- oppompen van

- het genereren van

- krijgen

- overheden

- Groeit

- Hard

- hoofd

- Verbergen

- Hoge

- HTTPS

- onmetelijk

- in

- indicatoren

- informatie

- inspireren

- moment

- integratie

- IP

- IT

- zelf

- juli-

- juli 23

- Labs

- Achternaam*

- lancering

- lanceert

- LINK

- Lijst

- lokaal

- lang

- lot

- machine

- Machines

- Macro

- macro's

- magie

- MERKEN

- malware

- veel

- massief

- massief

- max-width

- middel

- Bericht

- Microsoft

- Missie

- moment

- meer

- meest

- naam

- Genoemd

- nationaal

- Noodzaak

- netwerk

- New

- EEN

- open

- Overige

- PC

- PCs

- Phishing

- PHP

- plaatsen

- Plato

- Plato gegevensintelligentie

- PlatoData

- Spelen

- mogelijk

- krachtige

- PowerShell

- presenteren

- prioriteit

- privaat

- Producten

- beschermd

- publiek

- klaar

- vanop

- te vragen

- onderzoek

- Resources

- Rol

- lopend

- tevreden

- tevreden met

- score kaart

- Tweede

- beveiligen

- veiligheid

- Servers

- bedient

- service

- Shell

- Gluiperig

- So

- Software

- verspreiden

- gestart

- startup

- Land

- stoppen

- sterke

- dergelijk

- doelgerichte

- De

- de wereld

- het denken

- duizenden kosten

- bedreiging

- drie

- niet de tijd of

- type

- naar

- tools

- tools

- Trojaans

- Trust

- types

- URL

- Gebruiker

- gebruikers

- doorgaans

- GMT

- divers

- versie

- Slachtoffer

- slachtoffers

- Virtueel

- virtuele machine

- Het wachten

- wil

- zonder

- Woord

- wereld

- het schrijven van

- You

- Your

- zephyrnet