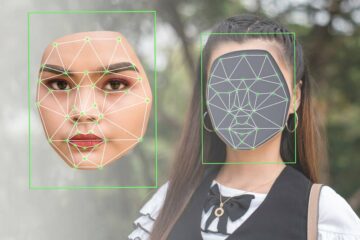

Vroeg of laat moest het gebeuren. Voor wat de allereerste keer lijkt, gebruikten bugjagers ChatGPT in een succesvolle Pwn2Own-exploit, waarmee ze onderzoekers hielpen bij het kapen van software die wordt gebruikt in industriële toepassingen en $ 20,000 wonnen.

Voor alle duidelijkheid: de AI heeft de kwetsbaarheid niet gevonden en heeft ook geen code geschreven en uitgevoerd om een specifieke fout te misbruiken. Maar het succesvolle gebruik ervan in de wedstrijd voor het rapporteren van bugs kan een voorbode zijn van toekomstige hacks.

"Dit is geen interpretatie van de Steen van Rosetta," vertelde Dustin Childs, hoofd van dreigingsbewustzijn bij Trend Micro's Zero Day Initiative (ZDI) Het register.

“Het is een eerste stap naar iets meer. We denken niet dat AI de toekomst van hacken is, maar het zou zeker een geweldige assistent kunnen worden wanneer een onderzoeker een stuk code tegenkomt waarmee hij niet bekend is of een verdediging die hij niet verwachtte.”

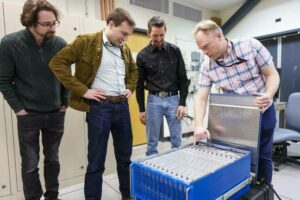

Bij de wedstrijd van vorige week in Miami, Florida, Claroty's Team82 vroeg ChatGPT om hen te helpen bij het ontwikkelen van een externe code-uitvoeringsaanval tegen Softing edgeAggregator Siemens - software die connectiviteit biedt op de interface tussen OT (operationele technologie) en IT in industriële toepassingen.

De technische details zijn beperkt vanwege de aard van Pwn2Own: mensen vinden beveiligingslekken, demonstreren ze op het podium, maken privé bekend hoe ze het hebben gedaan aan de ontwikkelaar of verkoper, claimen een prijs en we wachten allemaal op de details en patches om naar buiten te komen uiteindelijk wanneer klaar.

In de tussentijd kunnen we dit zeggen: de mensen die betrokken zijn bij de exploit, beveiligingsonderzoekers Noam Moshe en Uri Katz, hebben een kwetsbaarheid geïdentificeerd in een OPC Unified Architecture (OPC UA)-client, vermoedelijk binnen de edgeAggregator industriële softwaresuite. OPC UA is een machine-naar-machine communicatieprotocol dat wordt gebruikt in industriële automatisering.

Nadat ze de bug hadden gevonden, vroegen de onderzoekers aan ChatGPT om een backend-module te ontwikkelen voor een OPC UA-server om hun exploit voor externe uitvoering te testen. Het lijkt erop dat deze module nodig was om in feite een kwaadaardige server te bouwen om de kwetsbare client aan te vallen via de kwetsbaarheid die het duo vond.

"Omdat we veel aanpassingen moesten maken om onze exploitatietechniek te laten werken, moesten we veel wijzigingen aanbrengen in bestaande open source OPC UA-projecten", vertelden Moshe en Katz. Het register.

"Omdat we niet bekend waren met de specifieke SDK-implementatie van de server, gebruikten we ChatGPT om het proces te versnellen door ons te helpen de bestaande server te gebruiken en aan te passen."

Het team gaf de AI instructies en moest een paar rondes van correcties en "kleine" wijzigingen uitvoeren totdat het met een werkbare backend-servermodule op de proppen kwam, gaven ze toe.

Maar over het algemeen, zo is ons verteld, bood de chatbot een handig hulpmiddel dat hen tijd bespaarde, vooral wat betreft het opvullen van kennislacunes, zoals het leren schrijven van een backend-module en waardoor de mensen zich meer kunnen concentreren op het implementeren van de exploit.

"ChatGPT heeft de capaciteit om een geweldig hulpmiddel te zijn om het codeerproces te versnellen", aldus het duo, eraan toevoegend dat het hun efficiëntie heeft vergroot.

"Het is alsof je veel Google-zoekopdrachten uitvoert voor een specifiek codesjabloon en vervolgens meerdere wijzigingen aan de code toevoegt op basis van onze specifieke behoeften, alleen door het te instrueren wat we wilden bereiken", aldus Moshe en Katz.

Volgens Childs is dit waarschijnlijk de manier waarop cybercriminelen ChatGPT zullen gebruiken bij echte aanvallen op industriële systemen.

"Het exploiteren van complexe systemen is een uitdaging, en vaak zijn dreigingsactoren niet bekend met elk aspect van een bepaald doelwit", zei hij. Childs voegde eraan toe dat hij niet verwacht dat door AI gegenereerde tools exploits zullen schrijven, "maar dat ze dat laatste stukje van de puzzel leveren dat nodig is voor succes."

En hij maakt zich geen zorgen dat AI Pwn2Own overneemt. Tenminste nog niet.

'Dat is nog een heel eind weg,' zei Childs. “Het gebruik van ChatGPT hier laat echter zien hoe AI kan helpen om een kwetsbaarheid om te zetten in een exploit – op voorwaarde dat de onderzoeker weet hoe hij de juiste vragen moet stellen en de verkeerde antwoorden moet negeren. Het is een interessante ontwikkeling in de geschiedenis van de competitie en we kijken ernaar uit om te zien waar het toe kan leiden.” ®

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://go.theregister.com/feed/www.theregister.com/2023/02/22/chatgpt_pwn2own_ai/

- 000

- 7

- a

- Over

- versnellen

- Bereiken

- actoren

- toegevoegd

- toegegeven

- tegen

- AI

- Alles

- Het toestaan

- en

- antwoorden

- toepassingen

- architectuur

- verschijning

- Assistent

- aanvallen

- Aanvallen

- Automatisering

- bewustzijn

- backend

- gebaseerde

- Eigenlijk

- omdat

- tussen

- Boosted

- Gebonden

- Bug

- bouw

- Inhoud

- zeker

- uitdagend

- Wijzigingen

- Chatbot

- ChatGPT

- aanspraak maken op

- duidelijk

- klant

- code

- codering

- hoe

- Communicatie

- concurrentie

- complex

- betrokken

- Connectiviteit

- Correcties

- kon

- cybercriminelen

- dag

- Verdediging

- tonen

- gegevens

- ontwikkelen

- Ontwikkelaar

- Ontwikkeling

- DEED

- Openbaren

- doen

- doeltreffendheid

- vooral

- uiteindelijk

- OOIT

- Alle

- uitvoering

- bestaand

- verwachten

- verwacht

- Exploiteren

- exploitatie

- exploits

- vertrouwd

- weinig

- VIND DE PLEK DIE PERFECT VOOR JOU IS

- het vinden van

- Voornaam*

- eerste keer

- fout

- Florida

- Focus

- Naar voren

- gevonden

- toekomst

- Kopen Google Reviews

- groot

- hacking

- hacks

- gebeuren

- hoofd

- hulp

- het helpen van

- hier

- hijack

- geschiedenis

- Gaten

- Hoe

- How To

- Echter

- HTTPS

- Mensen

- geïdentificeerd

- uitvoering

- uitvoering

- in

- industrieel

- initiatief

- instructies

- interessant

- Interface

- betrokken zijn

- IT

- kennis

- Achternaam*

- leiden

- leren

- Beperkt

- Kijk

- LOOKS

- lot

- maken

- veel

- ondertussen

- Miami

- minder

- wijzigingen

- wijzigen

- Module

- meer

- meervoudig

- NATUUR

- behoeften

- open

- open source

- operationele

- totaal

- bijzonder

- Patches

- Mensen

- stuk

- Plato

- Plato gegevensintelligentie

- PlatoData

- prijs

- waarschijnlijk

- projecten

- protocol

- mits

- biedt

- het verstrekken van

- puzzel

- Pwn2Own

- Contact

- RE

- klaar

- vanop

- onderzoeker

- onderzoekers

- rondes

- lopen

- Zei

- sdk

- veiligheid

- te zien

- Shows

- Siemens

- sinds

- Software

- iets

- bron

- specifiek

- Stadium

- Stap voor

- Still

- STONE

- succes

- geslaagd

- dergelijk

- suite

- Systems

- het nemen

- doelwit

- team

- Technisch

- Technologie

- sjabloon

- termen

- proef

- De

- hun

- bedreiging

- bedreigingsactoren

- niet de tijd of

- naar

- tools

- tools

- in de richting van

- trend

- BEURT

- unified

- us

- Gebruik

- .

- verkoper

- via

- kwetsbaarheid

- Kwetsbaar

- wachten

- gezocht

- week

- Wat

- winnen

- binnen

- Won

- Mijn werk

- zou

- schrijven

- het schrijven van

- Verkeerd

- zephyrnet

- nul

- Zero Day