Twee weken geleden berichtten we over twee nul-dagen in Microsoft Exchange die drie weken daarvoor aan Microsoft was gemeld door een Vietnamees bedrijf dat beweerde de bugs te zijn tegengekomen bij een incidentrespons op het netwerk van een klant. (Misschien moet je dat twee keer lezen.)

Zoals je je waarschijnlijk herinnert, doen de bugs denken aan die van vorig jaar ProxyLogin/ProxyShell beveiligingsproblemen in Windows, hoewel deze keer een geverifieerde verbinding is vereist, wat betekent dat een aanvaller vooraf ten minste één e-mailwachtwoord van een gebruiker nodig heeft.

Dit leidde tot de grappige, maar onnodig verwarrende naam ProxyNiet Shell, hoewel we er in onze eigen notities naar verwijzen als E00F, een afkorting voor Exchange dubbele zero-day fout, want dat is moeilijker verkeerd te lezen.

U herinnert zich waarschijnlijk ook het belangrijke detail dat de eerste kwetsbaarheid in de E00F-aanvalsketen kan worden misbruikt nadat u het wachtwoordgedeelte van het inloggen hebt uitgevoerd, maar voordat u enige 2FA-authenticatie hebt uitgevoerd die nodig is om het aanmeldingsproces te voltooien.

Dat maakt het tot wat Sophos expert Chester Wisniewski nagesynchroniseerd een 'mid-auth'-gat, in plaats van een echte post-authenticatiebug:

Een week geleden, toen we een korte samenvatting van de reactie van Microsoft op E00F, waarin het officiële advies voor beperking van het bedrijf verschillende keren is gewijzigd, speculeerden we in de Naked Security-podcast als volgt:

Ik heb vanmorgen [2022-10-05] het document met richtlijnen van Microsoft bekeken, maar ik heb geen informatie gezien over een patch of wanneer deze beschikbaar zal zijn.

Aanstaande dinsdag [2022-10-11] is het Patch Tuesday, dus misschien moeten we tot die tijd wachten?

Een dag geleden [2022-10-11] was de laatste patch dinsdag...

…en het grootste nieuws is vrijwel zeker dat we het bij het verkeerde eind hadden: we zullen nog langer moeten wachten.

Alles behalve Exchange

De Microsoft-patches van deze maand (verscheiden gerapporteerd als nummering 83 of 84, afhankelijk van hoe je telt en wie telt) beslaan 52 verschillende delen van het Microsoft-ecosysteem (wat het bedrijf omschrijft als "producten, functies en rollen"), waaronder een aantal waar we nog nooit van hadden gehoord.

Het is een duizelingwekkende lijst, die we hier volledig hebben herhaald:

Active Directory Domain Services Azure Azure Arc Client Server Runtime Subsystem (CSRSS) Microsoft Edge (op chroom gebaseerd) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB-provider voor SQL NuGet Client Remote Access Service Point-to- Point Tunneling Protocol Rol: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experiences and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS ) Windows DWM Core Library Windows Event Logging Service Windows Groepsbeleid Windows Group Policy Preference Client Windows Internet Key Exchange (IKE) Protocol Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC-stuurprogrammavenster s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Components Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Interface Windows Server Op afstand toegankelijke registersleutels Windows Server Service Windows Storage Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN-service Windows Workstation-service

Zoals u kunt zien, verschijnt het woord "Exchange" slechts één keer, in de context van IKE, de protocol voor internetsleuteluitwisseling.

Er is dus nog steeds geen oplossing voor de E00F-bugs, een week nadat we ons artikel van een week daarvoor hebben opgevolgd over een eerste rapport drie weken daarvoor.

Met andere woorden, als u nog steeds uw eigen on-premises Exchange-server heeft, zelfs als u het alleen uitvoert als onderdeel van een actieve migratie naar Exchange Online, de Patch Tuesday van deze maand heeft u geen Exchange-verlichting gebracht, dus zorg ervoor dat u op de hoogte bent van de nieuwste productbeperkingen van Microsoft en dat u weet welke detectie- en bedreigingsclassificatie uw cybersecurity-leverancier gebruikt om u te waarschuwen voor potentiële ProxyNotShell/E00F-aanvallers die uw netwerk onderzoeken.

Wat is er verholpen?

Voor een gedetailleerd overzicht van wat deze maand is opgelost, ga je naar onze zustersite, Sophos News, voor een "insider" rapport over kwetsbaarheden en exploits van SophosLabs:

De hoogtepunten (of lowlights, afhankelijk van uw gezichtspunt) zijn onder meer:

- Een openbaar gemaakte fout in Office die kan leiden tot gegevenslekken. We zijn niet op de hoogte van daadwerkelijke aanvallen die deze bug gebruiken, maar informatie over hoe deze bug te misbruiken was blijkbaar bekend bij potentiële aanvallers voordat de patch verscheen. (CVE-2022-41043)

- Een openbaar misbruikte misbruik van bevoegdheden in de COM+ Event System Service. Een beveiligingslek dat publiekelijk bekend is en dat al is uitgebuit in real-life aanvallen, is een zero-day, omdat er nul dagen waren dat je de patch had kunnen toepassen voordat de cyberonderwereld wist hoe deze te misbruiken. (CVE-2022-41033)

- Een beveiligingsfout in de manier waarop TLS-beveiligingscertificaten worden verwerkt. Deze bug is blijkbaar gemeld door de cyberbeveiligingsdiensten van de overheid van het VK en de VS (respectievelijk GCHQ en NSA), en zou aanvallers in staat kunnen stellen zichzelf voor te stellen als de eigenaar van de code-ondertekening of het websitecertificaat van iemand anders. (CVE-2022-34689)

De updates van deze maand zijn van toepassing op vrijwel alle elke versie van Windows daarbuiten, van Windows 7 32-bit helemaal tot Server 2022; de updates hebben betrekking op Intel- en ARM-smaken van Windows; en ze bevatten op zijn minst enkele oplossingen voor wat bekend staat als Serverkern installeert.

(Server Core is een uitgeklede Windows-systeem dat je een zeer eenvoudige, command-line-only server laat met een sterk verminderd aanvalsoppervlak, waarbij het soort componenten wordt weggelaten dat je gewoon niet nodig hebt als alles wat je wilt is, voor bijvoorbeeld een DNS- en DHCP-server.)

Wat te doen?

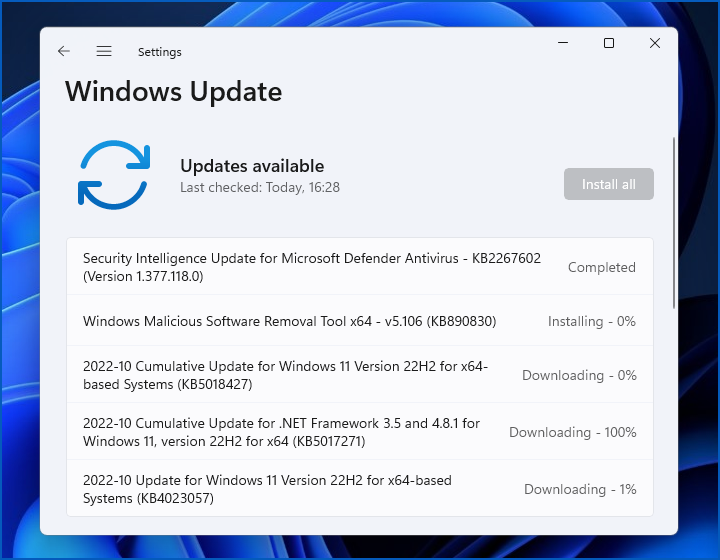

Zoals we uitleggen in onze gedetailleerde analyse op Sophos News kun je ofwel naar Instellingen > Windows update en ontdek wat er op u wacht, of u kunt online naar Microsoft's gaan Update Gids en haal individuele updatepakketten op uit de Update Catalogus.

Je weet wat we zullen zeggen/

Omdat het altijd onze manier is.

Dat wil zeggen: "Stel niet uit /

Doe het gewoon vandaag.”

- 0 dag

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- Exploiteren

- firewall

- Kaspersky

- malware

- Mcafee

- Microsoft

- Naakte beveiliging

- NexBLOC

- Patch Tuesday

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- kwetsbaarheid

- website veiligheid

- ruiten

- zephyrnet

![S3 Aflevering 114: Cyberdreigingen voorkomen – stop ze voordat ze u tegenhouden! [Audio + tekst] S3 aflevering 114: Cyberdreigingen voorkomen: stop ze voordat ze jou tegenhouden! [Audio + tekst] PlatoBlockchain-gegevensintelligentie. Verticaal zoeken. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)