Er is een nieuwe familie van side-channel CPU-exploits ontdekt. Onderzoekers noemen het Hertzbleed, en in theorie kan het iedereen treffen, hoewel het vooral cryptografie-ingenieurs zijn die alert moeten zijn.

Er is zelfs enige discussie geweest van Intel over de vraag of het een praktische bedreiging is voor de meeste mensen. Om die reden heeft het bedrijf besloten om het niet te patchen, ondanks het verzoek om een langer embargo voordat het onderzoek zou worden gepubliceerd.

We hebben eerder zijkanaalaanvallen behandeld, zoals: Spectre en Meltdown CPU-exploitaties, maar deze is een geheel nieuwe ketel (via IFL Science).

De research paper (PDF-waarschuwing) doorloopt hun proces om de kwetsbaarheid bloot te leggen. Het laat zien dat krachtige zijkanaalaanvallen kunnen worden omgezet in timingaanvallen, wat betekent dat hackers de tijd kunnen analyseren die uw CPU nodig heeft om cryptografische algoritmen uit te voeren en die tegen u kunnen gebruiken.

Aangezien dynamische frequentieschaling in een CPU afhankelijk is van de gegevens die worden verwerkt, is het mogelijk om de frequentievariaties in moderne Intel- en AMD x86-CPU's te gebruiken om volledige cryptografische sleutels te lekken via externe timing. In wezen kunnen de handtekeningen die door de frequentieklok van de CPU worden achtergelaten, het verraden. Dat dit zelfs op afstand kon worden uitgevoerd, baarde de onderzoekers grote zorgen.

De begeleidende verslag stelt vooraf: "In het ergste geval kunnen deze aanvallen een aanvaller in staat stellen cryptografische sleutels te extraheren van externe servers waarvan eerder werd aangenomen dat ze veilig waren."

Intel is op de hoogte gebracht van de mogelijke gevaren, die volgens de onderzoekers 'aanzienlijk' zijn. Dat is volgens Intel Senior Director of Security Communications and Incident Response, Jerry Bryant, en het is de belangrijkste reden waarom het bedrijf niet van plan is om het te patchen.

Het onderzoek zelf ondersteunt dit in de volgende zin: "Ondanks zijn theoretische kracht is het niet duidelijk hoe praktische exploits kunnen worden geconstrueerd via het zijkanaal van de frequentie."

We vroegen Intel waarom het om een langer embargo vroeg voordat het onderzoek werd gepubliceerd, ondanks het ontbreken van plannen om een patch uit te brengen, en werden doorverwezen naar een recent bericht met richtlijnen voor het verminderen van side-channel-aanvallen.

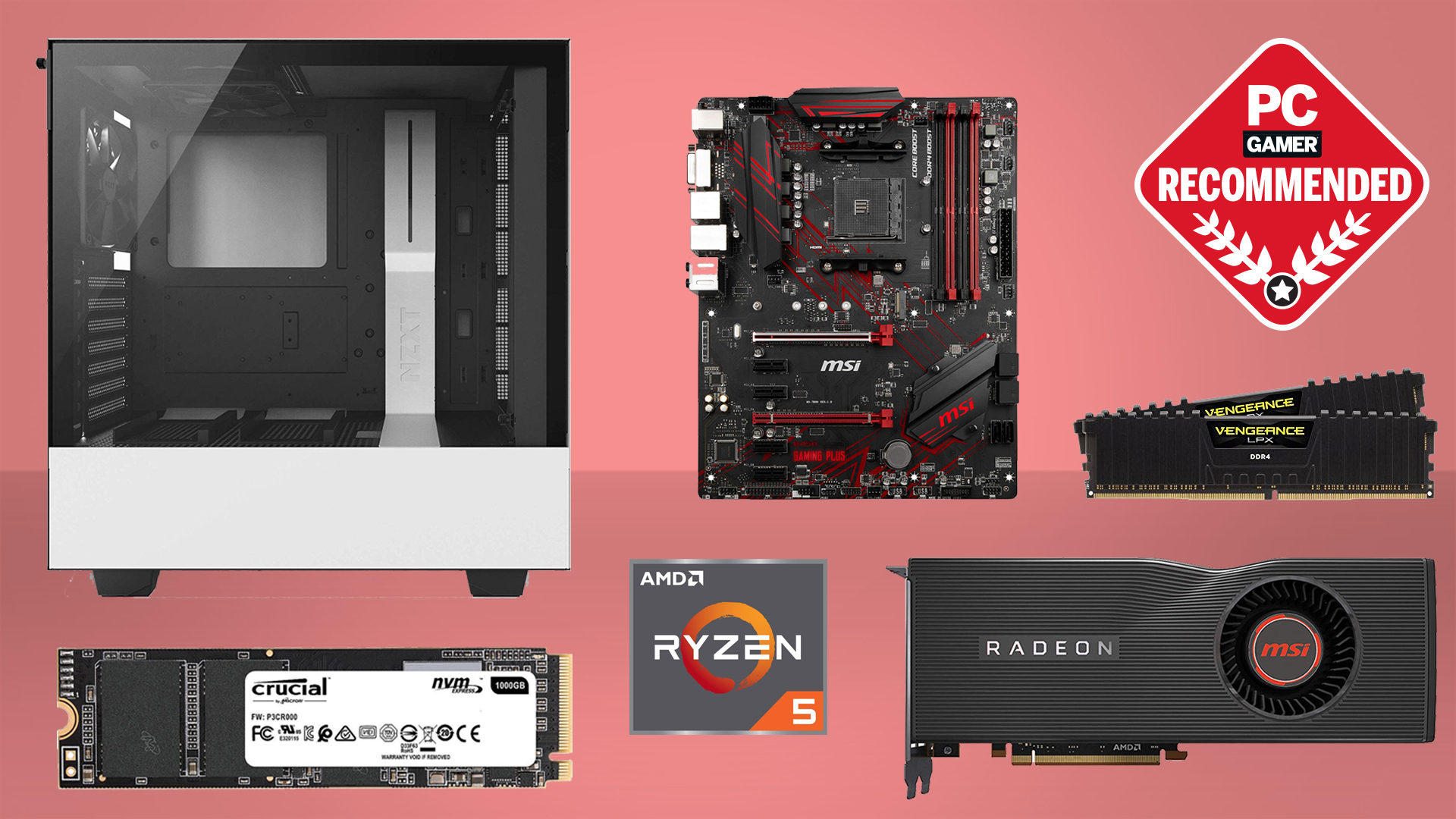

Beste CPU voor gamen: De topchips van Intel en AMD

Beste gaming-moederbord: De juiste borden

Beste grafische kaart: Uw perfecte pixel-pusher wacht op

Beste SSD voor gamen: Kom eerder in het spel dan de rest

Intel ging onlangs met de onderzoekers om de tafel om het probleem op te lossen, en toen hem werd gevraagd of het uitschakelen van Turbo Boost zou kunnen helpen, merkt het bedrijf op: "Het smorende zijkanaal wordt veroorzaakt door smoring wanneer het systeemvermogen / de stroom een bepaalde reactieve limiet bereikt, ongeacht of turboboost is ingeschakeld of niet."

In 2020 besloot Intel dat het zou de CPU-beveiliging verbeteren om te beschermen tegen side-channel-aanvallen, maar nieuwe technieken voor het ontsleutelen van persoonlijke gegevens worden met de dag extravaganter. Daarom is het belangrijk voor grote bedrijven als deze om kennis te nemen van onderzoekers en manieren te vinden om aanvallen af te wenden voordat ze kunnen plaatsvinden.

Intel deelde zijn bevindingen ook met andere siliciumleveranciers, vermoedelijk AMD en dergelijke, zodat anderen er ook grip op konden krijgen.

- "

- 2020

- a

- Volgens

- invloed hebben op

- tegen

- vooruit

- algoritmen

- analyseren

- iedereen

- vaardigheden

- wezen

- geval

- veroorzaakt

- zeker

- chips

- Klok

- Communicatie

- Bedrijven

- afstand

- kon

- Credits

- cryptografische

- geheimschrift

- gegevens

- dag

- debat

- beslist

- afhankelijk

- beschrijving

- Niettegenstaande

- Director

- ontdekt

- beneden

- dynamisch

- Ingenieurs

- Milieu

- in wezen

- exploits

- familie

- oppompen van

- voor

- vol

- toekomst

- spel

- gaming

- het krijgen van

- grafiek

- houwen

- Hackers

- handvat

- hachee

- met

- hulp

- Hoe

- How To

- HTTPS

- beeld

- belangrijk

- op de hoogte

- Intel

- kwestie

- IT

- zelf

- toetsen

- laboratorium

- Groot

- lekken

- LIMIT

- betekenis

- macht

- meer

- meest

- volgende

- Opmerkingen

- Voor de hand liggend

- Overige

- Patch

- Mensen

- persoonlijk

- persoonlijke gegevens

- perspectief

- plannen

- mogelijk

- potentieel

- energie

- beschermen

- gepubliceerde

- recent

- onlangs

- vanop

- onderzoek

- onderzoekers

- antwoord

- Zei

- scaling

- beveiligen

- veiligheid

- gedeeld

- aanzienlijke

- Silicium

- So

- sommige

- Staten

- system

- technieken

- De

- Door

- niet de tijd of

- top

- .

- vendors

- kwetsbaarheid

- manieren

- of

- en

- zou

- Your