Leestijd: 3 minuten

Heb je er als kind van uitgegaan dat je inderdaad volwassen bent geweest, ooit het spel "Man in the Middle" gespeeld? Dat is waar twee spelers een vangspel spelen met een grote bal, maar ze moeten het over het hoofd van een derde speler in het midden gooien. De speler in het midden wint het spel als ze de bal kunnen onderscheppen.

Heb je er als kind van uitgegaan dat je inderdaad volwassen bent geweest, ooit het spel "Man in the Middle" gespeeld? Dat is waar twee spelers een vangspel spelen met een grote bal, maar ze moeten het over het hoofd van een derde speler in het midden gooien. De speler in het midden wint het spel als ze de bal kunnen onderscheppen.

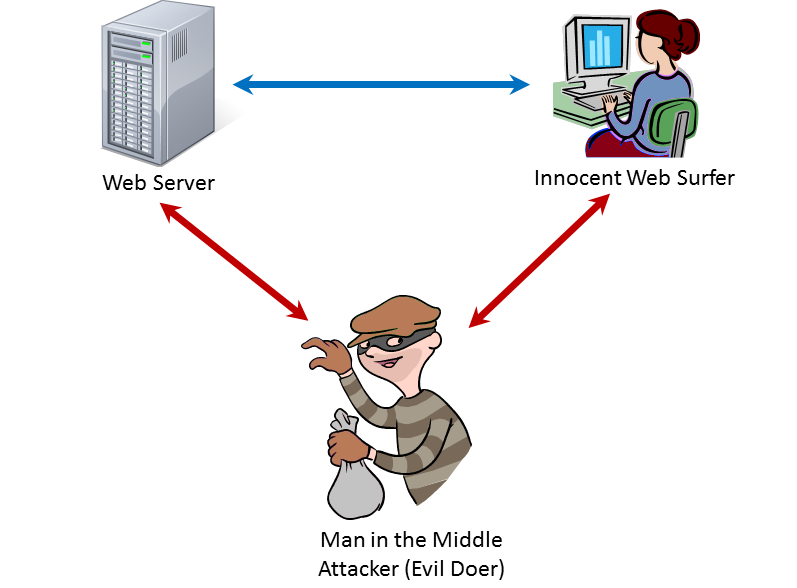

In netwerkbeveiliging is een "Man in de middenaanval”Verwijst naar een hacker die zichzelf in het midden van de communicatie tussen een clientsysteem en een serversysteem kan plaatsen. Hij laat de cliënt denken dat hij de server is en de server denkt dat hij de client is. Als de hacker slaagt, wint hij en verliezen de aanvalsdoelen. Afhankelijk van hoe slecht de aanvaller is, kunnen ze veel tijd verliezen.

Man in the Middle (MIM) -aanvallen kunnen worden gebruikt om netwerkverkeer te controleren om waardevolle gegevens of beveiligingsreferenties zoals ID's en wachtwoorden te stelen. Het kan worden gebruikt om een denial of service-aanval te genereren die de netwerkcommunicatie vertraagt of stopt. Het kan worden gebruikt om een websitebezoeker om te leiden naar een nepsite als onderdeel van een crimineel plan. Het kan worden gebruikt om bestanden en e-mail te onderscheppen. Het kan worden gebruikt om de client en de server met een virus te infecteren.

Een gebruiker gaat bijvoorbeeld naar de website van zijn bank om online te bankieren. Een man in the middle-aanval leidt hem echter om naar een nepwebsite die er precies zo uitziet als die van de bank. De hacker legt de aanmeldings- en accountgegevens van de gebruiker vast. Hij kan de transacties van de gebruiker verwerken, zodat ze niet weten dat er iets mis is, totdat ze ontdekken dat hun account later door de hacker is overvallen.

Webcommunicatie is een bijzondere zorg omdat het hypertext transfer protocol (HTTP) ASCII-tekstberichten gebruikt die asynchroon zijn overgebracht. HTTP brengt geen continue verbinding tot stand die vereist is voor beveiliging. Met http is het voor een hacker relatief eenvoudig om berichten te onderscheppen, lezen en wijzigen. Voordat internet in 1994 op de markt kon worden gebracht, moest er een manier zijn om beveiligde verbindingen met gecodeerde berichten tot stand te brengen.

Netscape is op die manier gemaakt met het Secure Socket Layer (SSL) -protocol dat samen met HTTP werkt om beveiligde, gecodeerde verbindingen op internet te bieden. Ik zou nooit persoonlijke informatie op een website verstrekken tenzij ik https op de adresregel zie! De coderingsstrategie wordt echter gebruikt door SSL kan een opening achterlaten voor een MIM-aanval. De browser stuurt een bericht naar de webserver om het proces te starten en de server reageert met de informatie om de beveiligde verbinding tot stand te brengen in een bestand dat een certificaat wordt genoemd. Het bevat een waarde die een 'sleutel' wordt genoemd en die de browser nodig heeft om zijn berichten voor de server te versleutelen. Als een hacker een MIM-proces kan maken, kan hij zijn eigen sleutel voor de webserver vervangen. Vervolgens kan het de berichten van de browser lezen en bewerken. Het kan hetzelfde doen met de berichten van de server.

Hier is het echt enge deel. Tutorials over het maken van een MIM zijn overal op internet, inclusief YouTube-video's. Als dat niet genoeg is, zijn er tools op internet beschikbaar die het proces van het maken van een MIM zullen automatiseren en vereenvoudigen. Hoe kunnen de krachten die dat toelaten dat gebeuren? Naast een klein ding dat het eerste amendement wordt genoemd, zijn er legitieme toepassingen voor MIM. Bedrijven mogen het gebruik van bedrijfsmiddelen door werknemers volgen. Ze gebruiken MIM om te kijken wat werknemers doen en om hun e-mails te lezen. Klinkt een beetje eng, maar werknemers misbruiken vaak hun privileges en werkgevers hebben het recht om dit te weten.

Gelukkig was er nog een andere functie ingebouwd SSL om dit probleem aan te pakken. Een SSL-certificaat bevat een veld voor een "handtekening". De handtekening is de naam van een partij die heeft geverifieerd dat het certificaat afkomstig is van de site waarmee het probeert te communiceren. Een MIM-proces kan nog steeds slagen als het certificaat is ingetrokken of 'zelfondertekend' is. Een zelfondertekend certificaat wordt door de site zelf ondertekend.

Als het certificaat echter is ondertekend door een derde partij, een certificeringsinstantie (CA), heeft de browser de zekerheid dat het certificaat in feite wordt afgegeven aan de site-eigenaar.

Probleem opgelost? Gedeeltelijk, maar er is nog een ding om te overwegen.

Een certificeringsinstantie biedt verschillende niveaus van zekerheid. Vooral voor belangrijke transacties financiële transacties, u wilt dat uw sitegebruikers er zeker van zijn dat u een legitieme lopende operatie bent. Daarvoor moet u een Verbeterde validatie (EV) SSL het hoogste niveau van zekerheid.

Met EV van Comodo kunnen u en alle bezoekers van een website uitkijken naar de "Man in the Middle" !.

START GRATIS VERZOEK KRIJG GRATIS UW DIRECTE BEVEILIGINGSSCOREKAART

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Cyberbeveiliging Comodo

- Department of Homeland Security

- digitale portefeuilles

- e-commerce

- firewall

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- website veiligheid

- zephyrnet