- Een Sybil-aanval is een kwaadaardige aanval die zich richt op het hele cryptonetwerk en dubbele accounts creëert die zich voordoen als echte gebruikers.

- Een directe aanval is vaak eenvoudig en begint met een enkele notitie binnen het cryptonetwerk die andere knooppunten vervalst of dupliceert.

- Twee cruciale aspecten maken de Subil-aanval omslachtig. De eerste is dat een crypto-hacker het van binnen of buiten het cryptonetwerk kan lanceren.

Alles in het digitale tijdperk heeft een namaak, een duplicaat dat iets goedkoper is of niet de adequate kwaliteit van het origineel heeft. Duplicatie of nabootsing is vaak een reactie op de stijgende vraag. In cryptocurrency is duplicatie gebruikelijk omdat digitale activa enigszins van elkaar verschillen. Dit kan zijn in termen van merk, mechanisme of zelfs een titel. Helaas hebben crypto-hackers en oplichters de kunst van het dupliceren overgenomen en gebruikt om vastgestelde beveiligingsnormen in Blockchain-beveiliging te omzeilen. Met de recente opstand in het Afrikaanse crypto-ecosysteem willen crypto-hackers profiteren van de toename van het aantal gebruikers. De Sybil-aanval is de kritische duplicatieaanval die vaak voorkomt en ondersteunt andere beveiligingsproblemen in de blockchain.

Wat is een Sybil-aanval

Blockchaintechnologie en cryptonetwerken hebben de technologische wereld getransformeerd. Nu we het nieuwe tijdperk ingaan, willen sommigen profiteren van digitale activa zonder het verwachte proces te doorlopen. Sinds het eerste advertentieconcept is de primaire functionaliteit van blockchain-beveiliging het beteugelen van elke wijziging van gegevens. Crypto-oplichters hebben echter hun manier van denken veranderd en creativiteit gebruikt om nieuwe crypto-aanvallen te creëren. De aanval van Sybil is het resultaat van zo'n vindingrijkheid.

Lees ook Hoe het blockchain-trilemma op te lossen met behulp van sharding

Een Sybil-aanval is een kwaadaardige aanval die zich richt op het hele cryptonetwerk en dubbele accounts creëert die zich voordoen als echte gebruikers. Dit brengt over het algemeen verschillende problemen met zich mee, vooral wanneer het consensusmechanisme nodig is om het validatieproces te voltooien.

Een Sybil-aanval brengt de veiligheid van de blockchain en het cryptonetwerk in gevaar door langzaam het internet en digitale assets over te nemen via nep-nodes.[Photo/DCXLearn]

Het woord Sybil komt uit het boek “Sybil” van een bekende schrijfster Flora Rheta Schreiber. De hoofdpersoon van dit boek is Sybil Dorsett, een jonge vrouw die lijdt aan een dissociatieve identiteitsstoornis (DIS). DIS is een psychische stoornis en fenomeen waardoor individuen verschillende identiteiten kunnen hebben.

Dit is het precieze mechanisme dat een cyberhacker gebruikt. Een cyberhacker kan een heel blockchain-netwerk overnemen door meerdere identiteiten te creëren, en de mechanismen achter het crypto-netwerk zullen denken dat er 30 knooppunten zijn. In werkelijkheid kunnen het één of twee knooppunten zijn.

Het primaire einddoel van deze aanval is het omzeilen van de blockchain-beveiliging. Om misbruik te maken van legitieme gebruikers door zich voor te doen als hen en hun accountgegevens te gebruiken voor digitale activa.

Met een Sybil-aanval kan een hacker een account aanmaken met een hoge reputatiescore. Hierdoor lijkt het erop dat het individu meerdere blokken binnen het cryptonetwerk heeft gevalideerd. Als het blockchain-systeem dit opmerkt, zal het de gebruiker een nieuw partnerschap toewijzen om te valideren, en de cyclus herhaalt zich.

Hoe werkt Sybil?

Net als bij het plannen van een project of het formuleren van een strategie, volgen cryptohackers een stappenplan om de Sybil-aanval uit te voeren. Sybil creëert over het algemeen meer dan één persona. Dit betekent dat elk account legitiem moet lijken en daarom de nabootsing van een legitieme gebruiker vereist. Om dit te bereiken, hebben hackers de neiging om manieren te vinden om inloggegevens zoals e-mailadressen en wachtwoorden te verkrijgen en richten ze zich vooral op onwetende burgers die onschuldig dergelijke essentiële informatie prijsgeven.

De volgende stap in een Sybil-aanval is het dupliceren van het verkregen account. Deze stap staat algemeen bekend als phishing en heeft angstaanjagende gevolgen. Wat belangrijk is om op te merken is dat wat een Sybi maakt; aanval meedogenloos is de integratie van extra aanvallen. In zijn proces vereist het het mechanisme van phishing-aanvallen om gebruikers te dupliceren via gestolen inloggegevens.

In de meeste gevallen is het gemaakte duplicaat vrijwel identiek aan het echte account. Zodra het geld allemaal is ingesteld en functioneel is, vindt de cryptohacker een doelcryptonetwerk dat mogelijk verschillende mazen in de blockchain-beveiliging bevat en de namaakgebruikers insluit.

Volgens beveiligingsexperts is het uitvoeren van een Sybil-aanval niet onrealistisch. Zodra de dubbele gebruikers onopgemerkt blijven door het blockchain-beveiligingssysteem, is de crypto-hacker over het algemeen vrij om te doen wat hij wil.

Waarom is de aanval van Sybil bedreigend?

Twee cruciale aspecten maken de Subil-aanval omslachtig. De eerste is dat een crypto-hacker het van binnen of buiten het cryptonetwerk kan lanceren. Beter bekend als een directe of indirecte aanval.

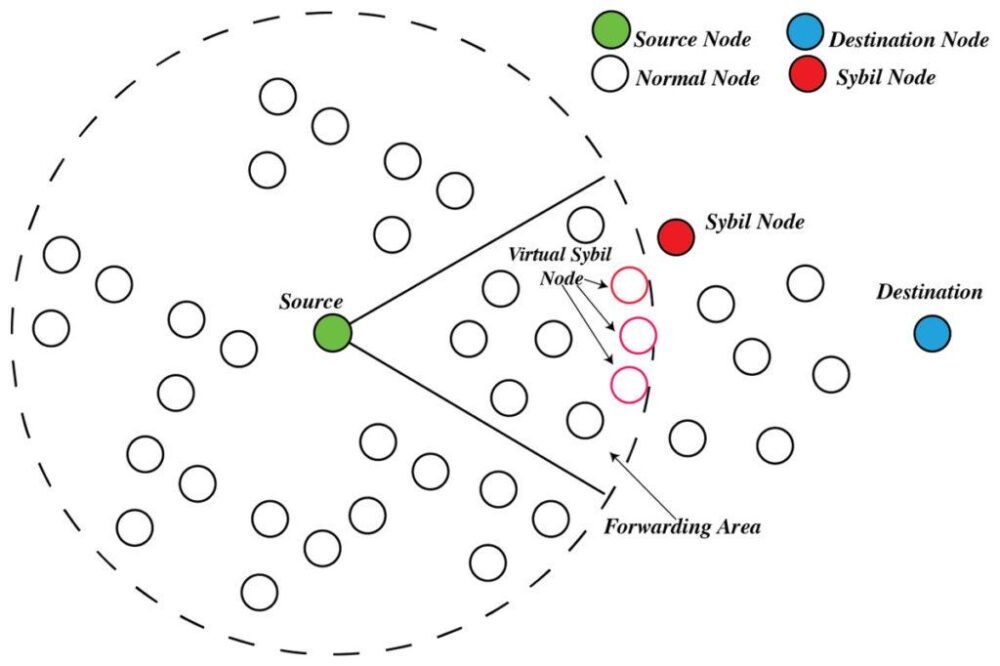

Een directe aanval is vaak eenvoudig en begint met een enkele notitie binnen het cryptonetwerk die andere knooppunten vervalst of dupliceert. Hier zorgt de cyberhacker ervoor dat het daadwerkelijke knooppunt communiceert met alle andere knooppunten. Zodra de beveiligingsmaatregelen van de blockchain het niet opmerken, hebben de bestaande knooppunten de neiging om te communiceren met de Sybil-knooppunten (dubbele knooppunten), waardoor hun authenticiteit rechtstreeks wordt beïnvloed en vergroot.

De indirecte aanval betreft de Sybil-aanval die wordt geïnitieerd door een feitelijk knooppunt binnen het cryptonetwerk. De cryptohacker krijgt toegang tot een legitieme gebruiker en start namens hem het proces van duplicatie.

Het tweede aspect dat de aanvallen van Sybil lastig maakt, is het vermogen om andere aanvallen te integreren. Het hele proces ervan omvat het integreren van het mechanisme van een phishing-aanval. Naast het feit dat het aantal nepknooppunten binnen het cryptonetwerk het aantal daadwerkelijke knooppunten overstijgt, kan de aanvaller een aanval van 51% lanceren. Een cryptohacker krijgt dus volledige controle over het blockchain-netwerk door een of twee knooppunten te gebruiken.

Het voorkomen van de aanval

Niet alles is tevergeefs, aangezien de beveiliging van blockchain in de loop der jaren aanzienlijk is verbeterd. Het houdt rekening met de mogelijkheid van nieuwe en meer geavanceerde vormen van datalekken. Een succesvolle Sybil-aanval is intimiderend, vooral omdat het doorgaans betekent dat een cryptonetwerk wordt overgenomen en toegang wordt verkregen tot de meeste digitale activa. Het is verrassend eenvoudig te vermijden.

Lees ook NFT-beveiligingskwetsbaarheden die de NFT Marketplace teisteren.

Hier zijn een paar richtlijnen:

- Consensusmechanisme – In dit scenario is het bepalen van het gebruikte consensusmechanisme cruciaal voordat wordt deelgenomen aan een cryptocurrency-netwerk. Proof-of-Stake-tool maakt verschillende aanvallen opzettelijk onpraktisch om uit te voeren. Op dezelfde manier vereist een Sybil-aanval eerst het uitgeven van cryptomunten voordat de status van validator wordt verkregen. Om een dergelijke aanval uit te voeren is een grote som geld nodig.

- Tweefactorauthenticatie gebruiken: Meerdere organisaties bieden tweefactorauthenticatie aan. Dit voorkomt in eerste instantie dat de tweede fase van een Sybil-aanval inloggegevens verkrijgt. Een 2 MFA maakt het moeilijk voor de cryptohacker om toegang te krijgen, omdat zelfs als het wachtwoord in gevaar komt, er nog steeds een extra code nodig is, verzonden via sms of e-mail.

- Koude portemonnee - Door ervoor te zorgen dat u over een hardware/cold wallet beschikt, wordt de veiligheid van uw digitale activa gegarandeerd tegen toegang via internet. Als een aanvaller toegang krijgt tot uw account, heeft deze geen toegang tot uw digitale activa.

- Identiteitsvalidatie – Het identificeren of een gebruiker wel of niet is wie zij beweren, kan Sybil-aanvallen aanzienlijk voorkomen door de ware aard van de nepgebruikers te onthullen. Helaas vereist deze methode de integratie van een centraal systeem om de identiteit van de individuen te bepalen. Deze methode is het meest waardevol en controversieel omdat deze expliciet indruist tegen waar blockchain en crypto voor staan; decentralisatie.

Conclusie

De Sybil-aanval zal uiteindelijk achterhaald worden door de integratie van het Proof-of-Stake-mechanisme, aangezien veel crypto-uitwisselingsplatforms verschuiven of naar PoS verschuiven. Hoewel er bestaande blockchain-beveiligingsmaatregelen bestaan die Syblin-aanvallen voorkomen, is een dergelijke aanval nog steeds mogelijk. Op de hoogte blijven van hoe u dit kunt voorkomen, is van cruciaal belang om dit te voorkomen.

- Bitcoin

- blockchain

- blockchain en web3

- blockchain-aanvallen

- blockchain-naleving

- blockchain-conferentie

- Blockchain beveiliging

- coinbase

- vindingrijk

- Overeenstemming

- crypto

- crypto-adoptie in Afrika

- cryptoconferentie

- crypto mijnbouw

- cryptogeld

- gedecentraliseerde

- Defi

- Digitale activa

- ethereum

- machine learning

- nieuws

- niet-vervangbare token

- Plato

- plato ai

- Plato gegevensintelligentie

- PlatoData

- platogamen

- Veelhoek

- Bewijs van het belang

- sybil aanval

- W3

- Web 3 Afrika

- zephyrnet