Utviklere er i økende grad under angrep gjennom verktøyene de bruker til å samarbeide og produsere kode – som Docker, Kubernetes og Slack – ettersom nettkriminelle og nasjonalstatlige aktører har som mål å få tilgang til den verdifulle programvaren som utviklere jobber med hver dag.

For eksempel hevdet en angriper 18. september å ha brukt stjålet Slack-legitimasjon for å få tilgang til og kopiere mer enn 90 videoer som representerer tidlig utvikling av Grand Theft Auto 6, et populært spill fra Take-Two Interactives Rockstar Games. Og en uke tidligere oppdaget sikkerhetsfirmaet Trend Micro at angripere systematisk søkte etter og forsøkte å kompromittere feilkonfigurerte Docker-beholdere.

Ingen av angrepene involverte sårbarheter i programvareprogrammene, men sikkerhetsfeil eller feilkonfigurering er ikke uvanlig hos utviklere, som ofte ikke tar den nødvendige forsiktighet for å sikre angrepsoverflaten deres, sier Mark Loveless, en stabssikkerhetsingeniør hos GitLab, en DevOps-plattformleverandør.

"Mange utviklere ser ikke på seg selv som mål fordi de tror at den ferdige koden, sluttresultatet, er det angriperne går etter," sier han. "Utviklere tar ofte sikkerhetsrisikoer - for eksempel å sette opp testmiljøer hjemme eller ta ned alle sikkerhetskontrollene - slik at de kan prøve ut nye ting, med den hensikt å legge til sikkerhet senere."

Han legger til: «Dessverre blir disse vanene replikert og blir til kultur.»

Angrep mot programvareforsyningskjeden – og utviklerne som produserer og distribuerer programvare – har vokst raskt de siste to årene. I 2021, for eksempel, økte angrep som hadde som mål å kompromittere utviklerens programvare – og åpen kildekode-komponentene som er mye brukt av utviklere – med 650 %, ifølge “2021 Status for "Programvareforsyningskjeden” rapport, utgitt av programvaresikkerhetsfirmaet Sonatype.

Developer Pipelines & Collaboration in the Sights

Samlet sett hevder sikkerhetseksperter at det høye tempoet med kontinuerlig integrasjon og kontinuerlige distribusjonsmiljøer (CI/CD) som danner grunnlaget for DevOps-tilnærminger utgjør betydelige risikoer, fordi de blir ofte oversett når det gjelder implementering av skjerpet sikkerhet.

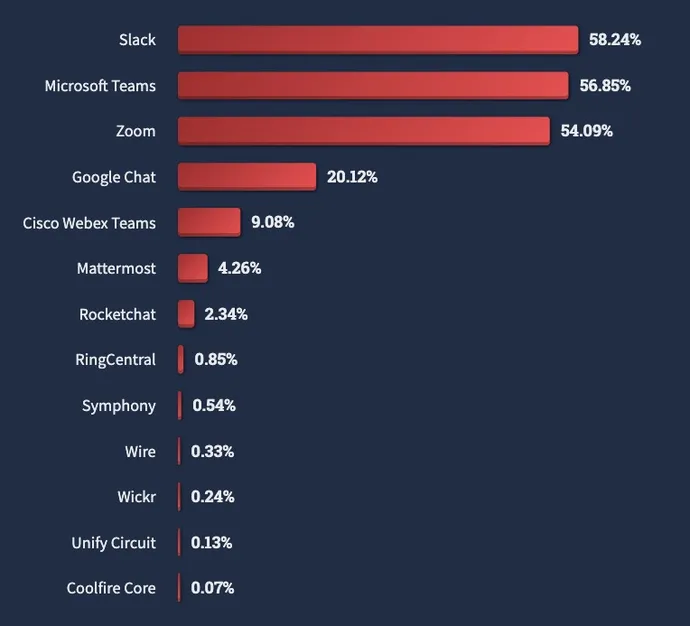

Dette påvirker en rekke verktøy som brukes av utviklere i deres forsøk på å lage mer effektive rørledninger. Slack, for eksempel, er det mest populære synkrone samarbeidsverktøyet i bruk blant profesjonelle utviklere, med Microsoft Teams og Zoom på nær andre og tredjeplass, ifølge 2022 StackOverflow Developer Survey. I tillegg bruker mer enn to tredjedeler av utviklerne Docker og en annen fjerdedel bruker Kubernetes under utviklingen, fant undersøkelsen.

Brudd på verktøy som Slack kan være "ekle", fordi slike verktøy ofte utfører kritiske funksjoner og vanligvis bare har perimeterforsvar, sa Matthew Hodgson, administrerende direktør og medgründer av meldingsplattformen Element, i en uttalelse sendt til Dark Reading.

"Slack er ikke ende-til-ende-kryptert, så det er som om angriperen har tilgang til hele selskapets kunnskap," sa han. "En ekte rev-i-hønehuset-situasjon."

Beyond Misconfigs: Other Security Woes for Developers

Nettangripere, det skal bemerkes, leter ikke bare etter feilkonfigurasjoner eller svak sikkerhet når det gjelder å gå etter utviklere. I 2021, for eksempel, en trusselgruppes tilgang til Slack gjennom gråmarkedskjøp av et påloggingstoken førte til et brudd på spillgiganten Electronic Arts, slik at nettkriminelle kunne kopiere nesten 800 GB kildekode og data fra firmaet. Og en 2020-undersøkelse av Docker-bilder fant det mer enn halvparten av de siste byggene har kritiske sårbarheter som setter enhver applikasjon eller tjeneste basert på beholderne i fare.

Phishing og sosial ingeniørkunst er også plager i sektoren. Bare denne uken var utviklere som bruker to DevOps-tjenester – CircleCI og GitHub målrettet med phishing-angrep.

Og det er ingen bevis for at angriperne som siktet Rockstar Games utnyttet en sårbarhet i Slack – bare påstandene til den påståtte angriperen. I stedet var sosial teknikk sannsynligvis en måte å omgå sikkerhetstiltak, sa en Slack-talsperson i en uttalelse.

"Bedriftssikkerhet på tvers av identitets- og enhetsadministrasjon, databeskyttelse og informasjonsstyring er innebygd i alle aspekter av hvordan brukere samarbeider og får arbeidet gjort i Slack," sa talspersonen og la til: "Disse [sosial ingeniør]-taktikkene blir stadig mer vanlig og sofistikert, og Slack anbefaler alle kunder å praktisere sterke sikkerhetstiltak for å beskytte nettverkene deres mot angrep fra sosial ingeniørkunst, inkludert opplæring i sikkerhetsbevissthet.»

Langsomme sikkerhetsforbedringer, mer arbeid å gjøre

Utviklere har bare sakte akseptert sikkerhet, ettersom fagfolk innen applikasjonssikkerhet krever bedre kontroller. Mange utviklere fortsett å lekke "hemmeligheter" – inkludert passord og API-nøkler – i kode som er presset til repositories. Derfor bør utviklingsteam fokusere på ikke bare å beskytte koden deres og forhindre import av upålitelige komponenter, men også å sikre at de kritiske egenskapene til rørledningene deres ikke blir kompromittert, sier GitLabs Loveless.

"Hele null-tillit-delen, som vanligvis handler om å identifisere mennesker og slike ting, det bør også være de samme prinsippene som skal gjelde for koden din," sier han. «Så ikke stol på koden; det må sjekkes. Å ha folk eller prosesser på plass som antar det verste - jeg kommer ikke til å stole på det automatisk - spesielt når koden gjør noe kritisk, som å bygge et prosjekt."

I tillegg bruker mange utviklere fortsatt ikke grunnleggende tiltak for å styrke autentisering, for eksempel bruk av multifaktorautentisering (MFA). Det er imidlertid endringer på gang. I økende grad har alle de ulike økosystemene for åpen kildekode-programvare startet krever at store prosjekter tar i bruk multifaktorautentisering.

Når det gjelder verktøy å fokusere på, har Slack fått oppmerksomhet på grunn av de siste store bruddene, men utviklere bør strebe etter et grunnleggende sikkerhetskontrollnivå på tvers av alle verktøyene deres, sier Loveless.

"Det er flo og fjære, men det er det som fungerer for angriperne," sier han. "Snakker fra min erfaring med å bruke alle slags hatter i forskjellige farger, som en angriper, ser du etter den enkleste veien inn, så hvis en annen måte blir enklere, så sier du: 'Jeg skal prøve det først.'"

GitLab har sett denne følge-leder-adferden i sine egne bug-bounty-programmer, bemerker Loveless.

"Vi ser når folk sender inn feil, plutselig vil noe - en ny teknikk - bli populært, og en hel rekke bidrag som følge av den teknikken vil komme inn," sier han. "De kommer definitivt i bølger."