Lesetid: 3 minutterOversikt

En av de første gangene publikum var vitne til og innså kraften med løsepengevare var da WannaCry brøt ut i 2017. Regjeringen, utdanning, sykehus, energi, kommunikasjon, produksjon og mange andre viktige informasjonsinfrastruktursektorer led enestående tap. Når vi ser tilbake, var det bare begynnelsen , siden det siden har vært mange versjoner, som SimpleLocker, SamSam og WannaDecryptor for eksempel.

Comodos Threat Research Labs har mottatt nyheter om at "Black Rose Lucy" løsepengevare har nye varianter som angriper AndroidOS.

Black Rose Lucy malware hadde ikke løsepenge-funksjoner på tidspunktet for oppdagelsen av Check Point tilbake i september 2018. På den tiden var Lucy et Malware-as-a-Service(Maas) botnett og dropper for Android-enheter. Nå er den tilbake med nye løsepengevare-funksjoner som lar den ta kontroll over infiserte enheter for å modifisere og installere nye malware-applikasjoner.

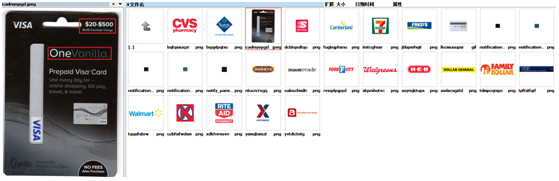

Når den er lastet ned, krypterer Lucy den infiserte enheten og en løsepengemelding dukker opp i nettleseren, og hevder at det er en melding fra US Federal Bureau of Investigation (FBI) på grunn av pornografisk innhold funnet på enheten. Offeret blir bedt om å betale en bot på 500 USD ved å legge inn kredittkortinformasjon, i stedet for den mer vanlige Bitcoin-metoden.

Figur 1. Lucy ransomware brukte ressursbilder.

Analyse

Comodo Threat Research Center samlet inn prøver og gjennomførte en analyse da vi skjønte at Black Rose Lucy var tilbake.

Transmission

Forkledd som en vanlig videospillerapplikasjon, via mediedelingskoblinger, installeres den stille når en bruker klikker. Android-sikkerhet viser en melding som ber brukeren om å aktivere Streaming Video Optimization (SVO). Ved å klikke "OK", vil skadelig programvare få tillatelse til tilgjengelighetstjenesten. Når det skjer, kan Lucy kryptere dataene på offerets enhet.

Figur 2. Lucy popup-juksemelding

Laste

Inne i MainActivity-modulen utløser applikasjonen den skadelige tjenesten, som deretter registrerer en BroadcastReceiver som kalles opp av kommandoen action.SCREEN_ON og deretter kaller seg selv.

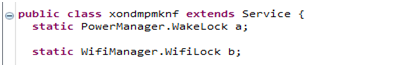

Dette brukes til å skaffe 'WakeLock' og 'WifiLock'-tjenestene:

WakeLock: som holder enhetens skjerm på;

WifiLock: som holder wifi på.

Figur 3.

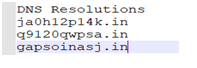

C&C

I motsetning til tidligere versjoner av skadelig programvare, er TheC&Cservers et domene, ikke en IP-adresse. Selv om serveren er blokkert, kan den enkelt løse en ny IP-adresse.

Figur 4. C&C-servere

Figur 5. Lucy bruker C&C-servere

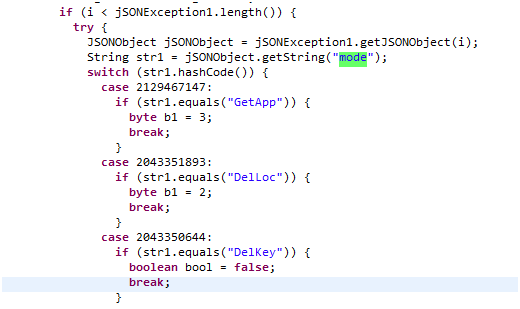

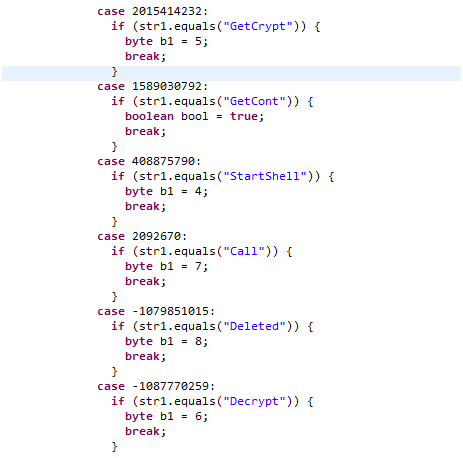

Figur 6: Lucy Command & Control

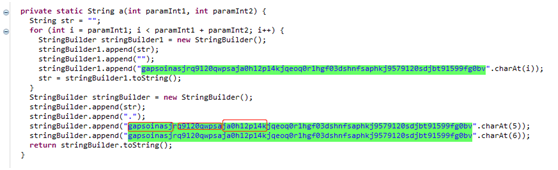

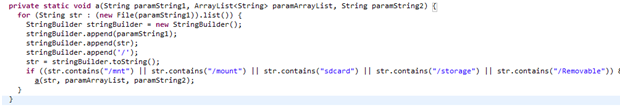

Kryptering/Dekryptering

Figur 7: Git enhetskatalog

Figur 8: Lucy kryptering/dekrypteringsfunksjon

Ransom

Når Lucy krypterer den infiserte enheten, dukker det opp en løsepengemelding i nettleseren, som hevder at meldingen er fra US Federal Bureau of Investigation (FBI), på grunn av pornografisk innhold funnet på enheten. Offeret blir bedt om å betale en bot på $500 ved å gå inn kredittkortinformasjon, i stedet for den mer vanlige Bitcoin-metoden.

Oppsummering

Ondsinnede virus har utviklet seg. De er mer mangfoldige og effektive enn noen gang. Før eller siden vil mobil være en massiv løsepengevare-angrepsplattform.

Tips for forebygging

1. Last ned og installer bare pålitelige applikasjoner

2. Ikke klikk på noen applikasjon av ukjent opprinnelse,

3. Lag regelmessige, ikke-lokale sikkerhetskopier av viktige filer,

4.Installer antivirusprogramvare

Relaterte ressurser

Fjerning av skadelig programvare på nettstedet

Nettstedet skadelig programvare

Innlegget Black Rose Lucy Back-Ransomware AndroidOS dukket først på Comodo News og Internet Security Information.

- "

- &

- 7

- a

- erverve

- Handling

- adresse

- analyse

- android

- Søknad

- søknader

- sikkerhetskopier

- Begynnelsen

- Bitcoin

- Svart

- Blokker

- botnet

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- evner

- Felles

- kommunikasjon

- innhold

- kontroll

- kreditt

- kredittkort

- dato

- enhet

- Enheter

- gJORDE

- Funnet

- Vise

- domene

- nedlasting

- lett

- Kunnskap

- effektiv

- muliggjøre

- kryptering

- energi

- utvikling

- eksempel

- FBI

- Federal

- Federal Bureau of Investigation

- Figur

- slutt

- Først

- funnet

- fra

- funksjon

- gå

- Regjeringen

- sykehus

- HTTPS

- bilder

- viktig

- informasjon

- Infrastruktur

- installere

- Internet

- Internet Security

- etterforskning

- IP

- IP-adresse

- IT

- selv

- nøkkel

- Labs

- lenker

- ser

- flaks

- gjøre

- malware

- produksjon

- massive

- Media

- mer

- nyheter

- normal

- optimalisering

- Annen

- Betale

- plattform

- spiller

- Point

- makt

- forrige

- offentlig

- Ransom

- ransomware

- Ransomware -angrep

- realisert

- mottatt

- registre

- regelmessig

- forskning

- ressurs

- Skjerm

- sektorer

- sikkerhet

- tjeneste

- Del

- siden

- streaming

- De

- tid

- ganger

- enestående

- us

- bruke

- video

- virus

- wifi