Skyversjoner av JetBrains TeamCity-programvareutviklingsplattformsjefen har allerede blitt oppdatert mot et nytt par kritiske sårbarheter, men lokale distribusjoner trenger umiddelbar oppdatering, advarte en sikkerhetsråd fra leverandøren denne uken.

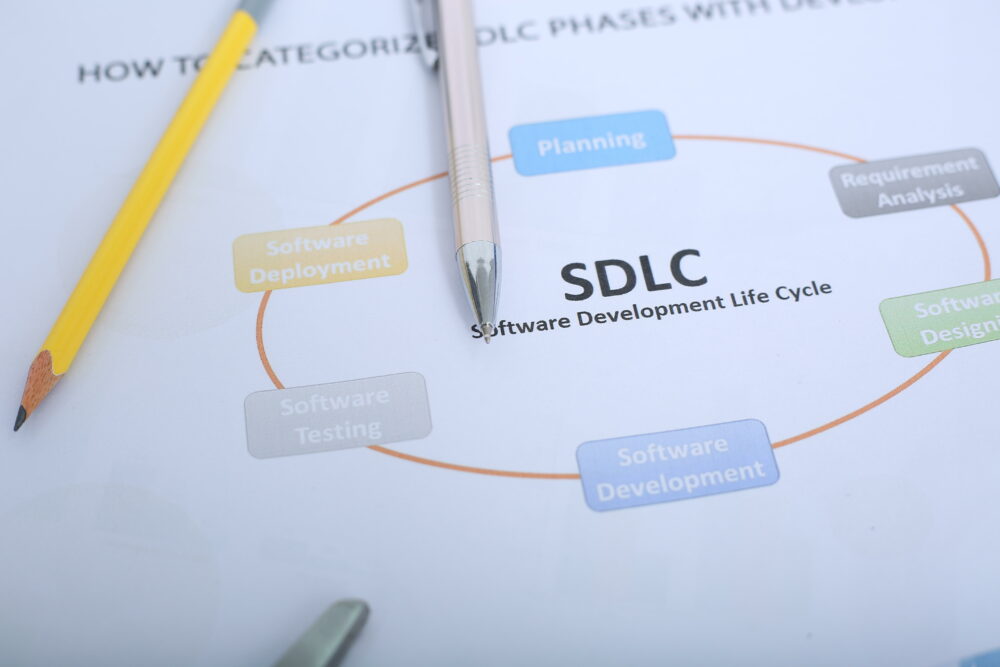

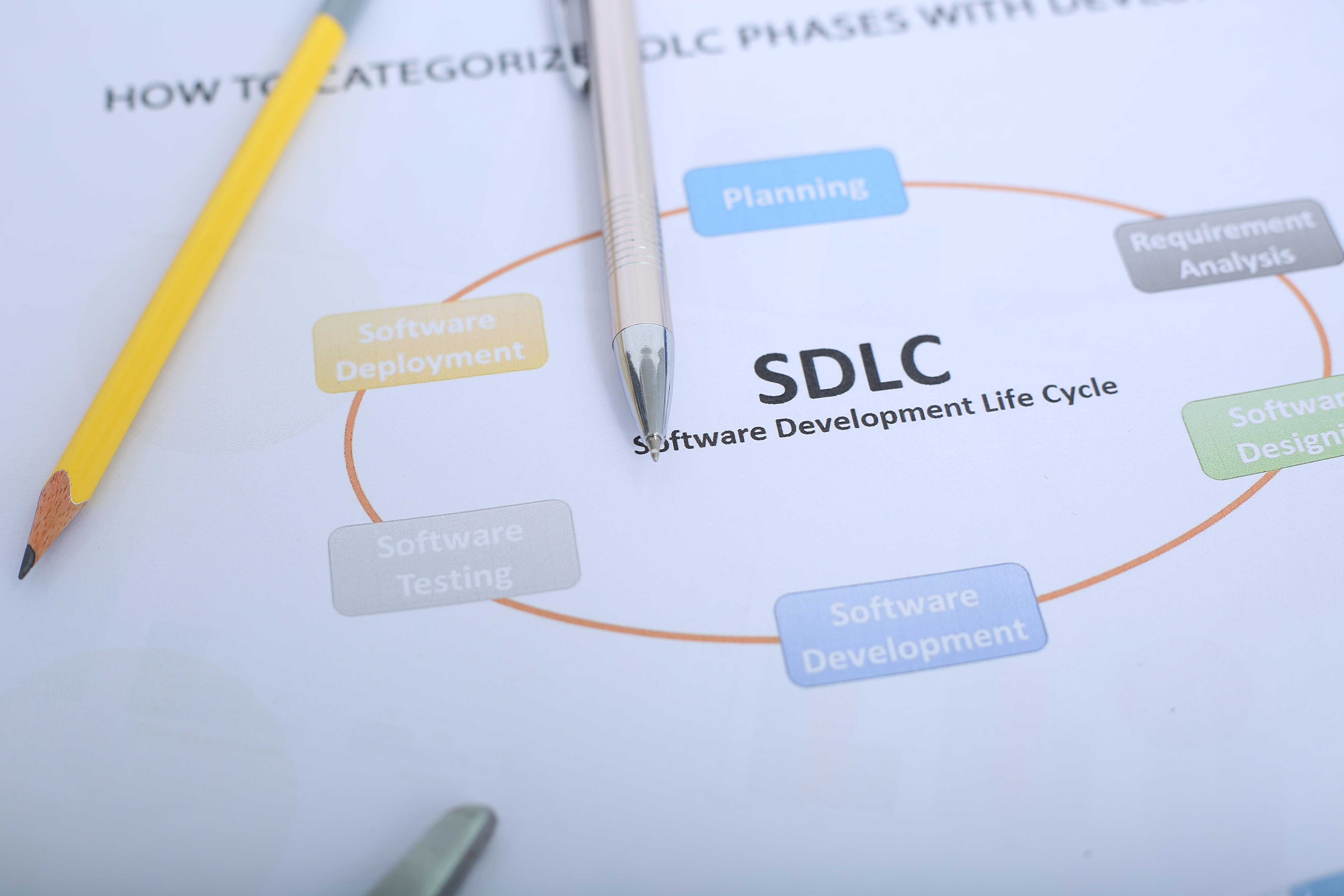

Dette er andre runde av kritiske TeamCity-sårbarheter de siste to månedene. Konsekvensene kan være brede: Selskapets plattform for programvareutviklingslivssyklus (SDLC) brukes på tvers av 30,000 XNUMX organisasjoner, inkludert Citibank, Nike og Ferrari.

TeamCity-verktøyet administrerer CI/CD-pipeline for programvareutvikling, som er prosessen der koden bygges, testes og distribueres. De nye sårbarhetene, sporet under CVE-2024-27198 og CVE-2024-27199, kan tillate trusselaktører å omgå autentisering og få administratorkontroll over offerets TeamCity-server, ifølge en blogginnlegg fra TeamCity.

Feilene ble funnet og rapportert av Rapid7 i februar, la selskapet til. Rapid7-teamet er klar til å frigi alle tekniske detaljer umiddelbart, noe som gjør det avgjørende for team som kjører TeamCity-versjoner på stedet gjennom 2023.11.3 for å få oppdatering av systemene sine før trusselaktører fanger muligheten, sa selskapet.

I tillegg til å gi ut en oppdatert TeamCity-versjon, 2023-11.4, tilbød leverandøren en sikkerhetspatch-plugin for team som ikke kunne oppgradere raskt.

CI/CD-miljøet er grunnleggende for programvareforsyningskjeden, noe som gjør det til en attraktiv angrepsvektor for sofistikerte, avanserte vedvarende trusselgrupper (APT).

JetBrains TeamCity Bug truer programvareforsyningskjeden

På slutten av 2023 slo regjeringer over hele verden alarm om at den russiske statsstøttede gruppen APT29 (aka Nobelium, Midnight Blizzard og Cozy Bear – trusselaktøren bak 2020 SolarWinds angriper) aktivt utnyttet en lignende sårbarhet i JetBrains TeamCity som også kan tillate cyberangrep i programvareforsyningskjeden.

"Evnen til en uautentisert angriper til å omgå autentiseringskontroller og få administrativ kontroll utgjør en betydelig risiko ikke bare for det umiddelbare miljøet, men også for integriteten og sikkerheten til programvaren som utvikles og distribueres gjennom slike kompromitterte CI/CD-rørledninger," Ryan Smith , produktsjef for Deephence, sa i en uttalelse.

Smith la til at dataene viser en "bemerkelsesverdig økning" i både volumet og kompleksiteten til cyberangrep i programvareforsyningskjeden generelt.

"Den nylige JetBrains-hendelsen tjener som en sterk påminnelse om det kritiske ved umiddelbar sårbarhetshåndtering og proaktive trusseldeteksjonsstrategier," sa Smith. "Ved å fremme en kultur med smidighet og motstandskraft, kan organisasjoner forbedre sin evne til å hindre nye trusler og beskytte sine digitale eiendeler effektivt."

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk deg selv. Tilgang her.

- PlatoAiStream. Web3 Intelligence. Kunnskap forsterket. Tilgang her.

- PlatoESG. Karbon, CleanTech, Energi, Miljø, Solenergi, Avfallshåndtering. Tilgang her.

- PlatoHelse. Bioteknologisk og klinisk etterretning. Tilgang her.

- kilde: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :er

- :ikke

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- evne

- Ifølge

- tvers

- aktivt

- aktører

- la til

- tillegg

- admin

- administrativ

- avansert

- rådes

- rådgivende

- mot

- aka

- alarm

- tillate

- allerede

- også

- an

- og

- APT

- AS

- Eiendeler

- angripe

- angriper

- attraktiv

- Autentisering

- BE

- Bær

- vært

- før du

- bak

- være

- både

- Bug

- bugs

- bygget

- men

- by

- bypass

- CAN

- Catch

- kjede

- Sjekker

- Citibank

- kode

- Selskapet

- kompleksitet

- kompromittert

- kontroll

- kunne

- kritisk

- kritikalitet

- Kultur

- cyberattacks

- dato

- utplassert

- distribusjoner

- detaljer

- Gjenkjenning

- utviklet

- Utvikling

- digitalt

- Digitale eiendeler

- effektivt

- Emery

- forbedre

- Miljø

- utnytte

- Februar

- Ferrari

- feil

- Til

- fostre

- funnet

- fra

- fullt

- fundamental

- Gevinst

- general

- få

- regjeringer

- Gruppe

- Gruppens

- Ha

- hode

- HTTPS

- umiddelbar

- avgjørende

- in

- hendelse

- Inkludert

- integritet

- IT

- jpg

- Late

- Livssyklus

- Making

- ledelse

- leder

- forvalter

- midnatt

- måneder

- Trenger

- Ny

- NIKE

- bemerkelsesverdig

- of

- tilbudt

- bare

- videre til

- Opportunity

- organisasjoner

- par

- Past

- patch

- patching

- rørledning

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- plugg inn

- klar

- positurer

- Post

- Proaktiv

- prosess

- Produkt

- raskt

- hevet

- ramifications

- nylig

- slipp

- frigjør

- påminnelse

- rapportert

- resiliens

- Risiko

- runde

- rennende

- russisk

- Ryan

- s

- ivareta

- Sa

- Sekund

- sikkerhet

- sikkerhetsoppdatering

- server

- serverer

- Viser

- signifikant

- lignende

- smith

- Software

- programvareutvikling

- programvare forsyningskjeden

- sofistikert

- stark

- Uttalelse

- strategier

- slik

- levere

- forsyningskjeden

- Systemer

- lag

- lag

- Teknisk

- testet

- Det

- De

- deres

- denne

- denne uka

- trussel

- trusselaktører

- trusler

- Gjennom

- hindre

- til

- verktøy

- to

- ute av stand

- etter

- oppdatert

- oppgradering

- brukt

- leverandør

- versjon

- versjoner

- Offer

- volum

- Sikkerhetsproblemer

- sårbarhet

- advarte

- var

- uke

- var

- hvilken

- bred

- verdensomspennende

- zephyrnet