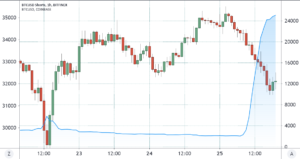

Den siste tiden har gass vært et hett tema i nyhetene. I kryptomediene, det har handlet om Ethereum-gruvearbeiders honorarer. I mainstream media har det handlet om god gammeldags bensin, inkludert en kortvarig mangel på sådan langs østkysten, Takk til et angivelig DarkSide løsepenge-angrep på Colonial Pipeline-systemet, som gir 45 % av østkystens forsyning av diesel, bensin og flydrivstoff.

I tilfeller av løsepengevare ser vi generelt en typisk syklusgjentakelse: I utgangspunktet er fokuset på angrepet, grunnårsaken, nedfallet og tiltak organisasjoner kan ta for å unngå angrep i fremtiden. Deretter begynner fokuset ofte å vende seg mot kryptovaluta og hvordan dens opplevde anonymitet bidrar til å øke løsepengevareangrep, og inspirerer flere nettkriminelle til å komme inn i spillet.

Men når vi ser på makrobildet av cybersikkerhetsangrep, ser vi noen trender som har dukket opp. For eksempel tap fra nettangrep vokste 50 % mellom 2018–2020, med globale tap på over 1 billion dollar. Det er en uunngåelig konklusjon som taler om utbredelsen av sikkerhetssårbarheter som er tilgjengelige for å utnytte.

Relatert: Rapport om hacking av kryptobørs 2011–2020

Økningen i nettkriminalitet er også ansporet av tilgjengeligheten av ferdiglaget, hyllevare skadelig programvare som lett kan finnes på det mørke nettet for de med liten kompetanse, men som fortsatt ønsker å tjene på mulighetene for gratispenger som usikrede organisasjoner har. . Viktigere er at kriminelle selv har fortsatt å utvikle sine strategier for å unngå defensive sikkerhetstaktikker, teknikker og prosedyrer (TTP) for å sikre at de kan fortsette å være lønnsomme. Skulle kryptovaluta ikke lenger være et levedyktig betalingsalternativ, vil angripere nesten helt sikkert gå over til en annen betalingstilnærming. Tanken på at de rett og slett ville slutte å angripe disse organisasjonene uten krypto, trosser godtroenhet.

"Root-årsaken", om du vil, av disse hendelsene er ikke betalingsmetoden som brukes for å belønne de kriminelle, det er sikkerhetshullene som gjorde det mulig for dem å bryte virksomheten og åpenbart det faktum at det er kriminelle der ute som begår disse forbrytelser.

Med løsepengevare-trenden i seg selv (og innenfor DarkSide-angrepet), ser vi at dette stadig skifter Juicy Fruit demonstrert. I de tidlige dagene med løsepengevare var det relativt klippet og tørt: En nettangriper finner en vei inn i bedriften – oftest via et sosialt ingeniørangrep, for eksempel en phishing-e-post eller usikret eksternt skrivebordsprotokoll – og krypterer offerets filer. Offeret betaler enten løsepenger via bankoverføring eller krypto, og får i de fleste tilfeller dekrypteringsnøkkelen, som vanligvis (men ikke alltid) dekrypterer filene. Et annet alternativ er at offeret velger å ikke betale og enten gjenoppretter filene sine fra en sikkerhetskopi eller bare aksepterer tap av data.

Cyberangreps taktikk

Rundt slutten av 2019 ble flere virksomheter forberedt med backupstrategier for å møte disse truslene og nektet å betale. Ransomware-aktører, som Maze ransomware-gruppen, dukket opp, utviklet og endret taktikk. De begynte å eksfiltrere data og presse ofrene sine: «Betal, ellers vil vi også offentlig publisere sensitive data vi stjal fra deg.» Dette eskalerte betraktelig kostnadene ved et løsepengevare-angrep, og gjorde det effektivt fra et selskapsproblem til en varslingshendelse, som krever dataoppdagelse, enda mer juridisk rådgivning og offentlig gransking, samtidig som angriperen demonstrerer vilje til å finne måter å unngå betalingshindringer. (DarkSide, som antas å ha vært gruppen bak Colonial Pipeline-angrepet, er en utpressende gruppe.) En annen trend, som sitert i rapporten ovenfor, er økt målretting mot ofre, og finner de som er i stand til å betale høyere dollarbeløp , så vel som de med data de ikke vil se delt offentlig.

Cyberangripere vil fortsette å utvikle taktikken sin så lenge det er noen eller noen organisasjoner å angripe; de har gjort det siden begynnelsen av hackingen. Før krypto og til og med nettkriminalitet, hadde vi slipp av kontanter i en pose om natten og bankoverføringer som alternativer for anonyme betalinger til kriminelle. De vil fortsette å finne måter å bli betalt på, og fordelene med krypto – økonomisk frihet, sensurmotstand, personvern og sikkerhet for individet – oppveier langt nedsiden av dens attraktivitet for kriminelle som kan finne dets bekvemmelighet tiltalende. Skanking av krypto vil ikke eliminere forbrytelsen.

Det kan være vanskelig, til og med (sannsynligvis) umulig, å tette alle sikkerhetshull i bedriften. Men altfor ofte blir grunnleggende sikkerhetsgrunnlag hoppet over, for eksempel regelmessig patching og opplæring i sikkerhetsbevissthet, som går langt for å redusere risikoen for løsepengeprogramvare. La oss holde øye med målet – bedriften – og ikke premien – krypto. Eller vi kan gi fiat skylden for alle andre økonomiske forbrytelser neste gang.

Denne artikkelen inneholder ikke investeringsråd eller anbefalinger. Hver investerings- og handelsbevegelse innebærer risiko, og leserne bør utføre sin egen forskning når de tar en beslutning.

Synspunktene, tankene og meningene som er uttrykt her er forfatterens alene og gjenspeiler ikke nødvendigvis synspunkter og meninger fra Cointelegraph.

Michael Perklin er sjef for informasjonssikkerhet hos ShapeShift, hvor han overvåker all produkt-, tjeneste- og bedriftssikkerhetspraksis samtidig som han sikrer at de følger eller overgår bransjens beste praksis. Med over et tiår med erfaring innen blokkjede og krypto, leder han et team som sikrer at beste praksiser for sikkerhet brukes ved bruk av både cybersikkerhet og blokkjedespesifikke metoder. Perklin er president for CryptoCurrency Certification Consortium (C4), har sittet i flere industristyrer, og er medforfatter av CryptoCurrency Security Standard (CCSS), som brukes av hundrevis av globale organisasjoner.

Kilde: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- råd

- Alle

- amp

- anonymitet

- rundt

- Artikkel

- tilgjengelighet

- Backup

- bbc

- BEST

- beste praksis

- blockchain

- brudd

- saker

- Kontanter

- Årsak

- Sensur

- sertifisering

- sjef

- sjef for informasjonssikkerhet

- Cointelegraph

- Selskapet

- fortsette

- Kostnader

- Crime

- forbrytelser

- kriminelle

- krypto

- krypto utveksling

- cryptocurrency

- cyberattacks

- cybercrime

- nettkriminelle

- Cybersecurity

- mørk Web

- dato

- Funnet

- Dollar

- Tidlig

- emalje

- Ingeniørarbeid

- Enterprise

- virksomhetssikkerhet

- ethereum

- Event

- hendelser

- utveksling

- Exploit

- øye

- nedfall

- Fiat

- finansiell

- funn

- Fokus

- Frihet

- Brensel

- Fundamentals

- framtid

- spill

- mellomrom

- GAS

- Global

- god

- Gruppe

- hacking

- hacks

- her.

- Hvordan

- HTTPS

- Hundrevis

- Inkludert

- Øke

- industri

- informasjon

- informasjonssikkerhet

- investering

- IT

- nøkkel

- Lovlig

- Lang

- Makro

- Mainstream

- massemediene

- Making

- malware

- Mcafee

- Media

- flytte

- nyheter

- varsling

- Offiser

- Meninger

- Alternativ

- alternativer

- Annen

- patching

- Betale

- betaling

- betalinger

- phishing

- bilde

- Pivot

- presentere

- president

- privatliv

- Personvern og sikkerhet

- Produkt

- Profit

- offentlig

- publisere

- Ransom

- ransomware

- Ransomware -angrep

- Ransomware-angrep

- lesere

- redusere

- rapporterer

- forskning

- Risiko

- sikkerhet

- shapeshift

- delt

- So

- selskap

- Sosialteknikk

- stjal

- levere

- system

- taktikk

- Target

- trusler

- trading

- Kurs

- trender

- Trender

- Sikkerhetsproblemer

- web

- HVEM

- Metalltråd

- innenfor