Brukere kan dra nytte av den kryptografiske beskyttelsen som tilbys av GPG for å sikre filer og data som de ønsker å holde godt skjult.

I denne veiledningen vil jeg forklare alternativene til din disposisjon for å kryptere filer ved hjelp av åpen kildekode-programvare på en Linux-, Mac- eller Windows-datamaskin. Du kan deretter transportere denne digitale informasjonen over avstand og tid, til deg selv eller andre.

Programmet "GNU Privacy Guard" (GPG) en åpen kildekode-versjon av PGP (Pretty Good Privacy), tillater:

- Kryptering med passord.

- Hemmelige meldinger ved bruk av offentlig/privat nøkkelkryptografi

- Meldings-/dataautentisering (ved hjelp av digitale signaturer og verifisering)

- Privat nøkkelautentisering (brukt i Bitcoin)

Alternativ XNUMX

Alternativ én er det jeg skal demonstrere nedenfor. Du kan kryptere en fil med et hvilket som helst passord du vil. Enhver person med passordet kan deretter låse opp (dekryptere) filen for å se den. Problemet er, hvordan sender du passordet til noen på en sikker måte? Vi er tilbake til det opprinnelige problemet.

Alternativ to

Alternativ to løser dette dilemmaet (hvordan gjør du her). I stedet for å låse filen med et passord, kan vi låse den med noens offentlige nøkkel - at "noen" er den tiltenkte mottakeren av meldingen. Den offentlige nøkkelen kommer fra en tilsvarende privat nøkkel, og den private nøkkelen (som bare «noen» har) brukes til å låse opp (dekryptere) meldingen. Med denne metoden sendes det aldri noen sensitiv (ukryptert) informasjon. Veldig fint!

Den offentlige nøkkelen er noe som kan distribueres trygt over internett. Min er her., for eksempel. De sendes vanligvis til nøkkelservere. Nøkkelservere er som noder som lagrer offentlige nøkler. De beholder og synkroniserer kopier av folks offentlige nøkler. Her er en:

Du kan skrive inn min emalje og finn min offentlige nøkkel i resultatet. Jeg har også lagret den her. og du kan sammenligne det du fant på serveren.

Alternativ tre

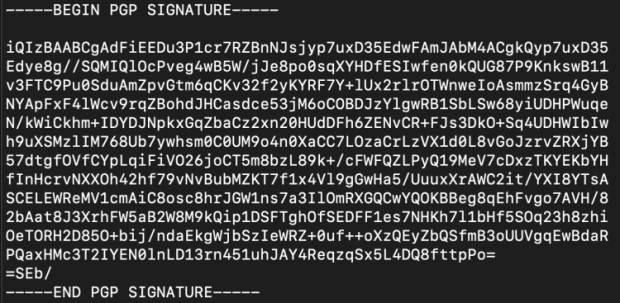

Alternativ tre handler ikke om hemmelige meldinger. Det handler om å sjekke at en melding ikke har blitt endret under leveringen. Det fungerer ved at noen har en privat nøkkel undertegne noen digitale data. Dataene kan være et brev eller til og med programvare. Prosessen med å signere skaper en digital signatur (et stort antall avledet fra den private nøkkelen og dataene som blir signert). Slik ser en digital signatur ut:

Det er en tekstfil som begynner med et "begynn"-signal og slutter med et "slutt"-signal. I mellom ligger en haug med tekst som faktisk koder for et enormt antall. Dette tallet er avledet fra den private nøkkelen (et gigantisk tall) og dataene (som faktisk også alltid er et tall; alle data er nuller og enere til en datamaskin).

Hvem som helst kan bekrefte at dataene ikke er endret siden den opprinnelige forfatteren signerte dem ved å ta:

- Offentlig nøkkel

- Data

- Signatur

Utdata til spørringen vil være TRUE eller FALSE. TRUE betyr at filen du lastet ned (eller meldingen) ikke har blitt endret siden utvikleren signerte den. Veldig kult! FALSE betyr at dataene er endret eller at feil signatur brukes.

Alternativ fire

Alternativ fire er som alternativ tre, bortsett fra at i stedet for å sjekke om dataene ikke er endret, vil TRUE bety at signaturen ble produsert av den private nøkkelen knyttet til den offentlige nøkkelen som tilbys. Med andre ord, personen som signerte har den private nøkkelen til den offentlige nøkkelen som vi har.

Interessant nok er dette alt Craig Wright trenger å gjøre for å bevise at han er Satoshi Nakamoto. Han trenger faktisk ikke bruke noen mynter.

Vi har allerede adressene (ligner på offentlige nøkler) som eies av Satoshi. Craig kan deretter produsere en signatur med sin private nøkkel til disse adressene, kombinert med en hvilken som helst melding som "Jeg er virkelig Satoshi, haha!" og vi kan deretter kombinere meldingen, signaturen og adressen, og få et TRUE resultat hvis han er Satoshi, og et CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD resultat hvis han ikke er det.

Alternativ tre og fire – forskjellen.

Det er faktisk et spørsmål om hva du stoler på. Hvis du stoler på at avsenderen eier den private nøkkelen til den offentlige nøkkelen du har, kontrollerer verifiseringen at meldingen ikke er endret.

Hvis du ikke stoler på forholdet mellom den private nøkkelen og den offentlige nøkkelen, handler verifisering ikke om at meldingen endres, men om nøkkelforholdet.

Det er det ene eller det andre for et FALSKT resultat.

Hvis du får et SANN resultat, så vet du at BÅDE nøkkelforholdet er gyldig, OG meldingen er uendret siden signaturen ble produsert.

Skaff deg GPG for datamaskinen din

GPG kommer allerede med Linux-operativsystemer. Hvis du er så uheldig å bruke en Mac, eller gud forby en Windows-datamaskin, må du laste ned programvare med GPG. Instruksjoner for nedlasting og hvordan du bruker det på disse operativsystemene finner du her.

Du trenger ikke bruke noen av de grafiske komponentene i programvaren, alt kan gjøres fra kommandolinjen.

Kryptering av filer med et passord

Lag den hemmelige filen. Dette kan være en enkel tekstfil, eller en zip-fil som inneholder mange filer, eller en arkivfil (tar). Avhengig av hvor sensitive dataene er, kan du vurdere å opprette filen på en datamaskin med lufthull. Enten en stasjonær datamaskin bygget uten WiFi-komponenter og aldri koblet til internett med kabel, eller du kan bygge en Raspberry Pi Zero v1.3 veldig billig, med instruksjonene her.

Bruk en terminal (Linux/Mac) eller CMD.exe (Windows), endre arbeidskatalogen til der du legger filen. Hvis det ikke gir mening, søk på internett og på fem minutter kan du lære hvordan du navigerer i filsystemet som er spesifikt for operativsystemet ditt (søk: «Kommandoprompt for YouTube-navigering av filsystem» og inkluder operativsystemets navn).

Fra riktig katalog kan du kryptere filen ("file.txt" for eksempel) slik:

gpg -c file.txt

Det er "gpg", et mellomrom, "-c", et mellomrom og deretter navnet på filen.

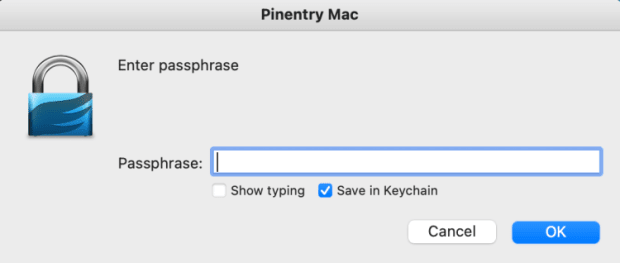

Du vil da bli bedt om et passord. Dette vil kryptere den nye filen. Hvis du bruker GPG Suite på Mac, legg merke til at "Lagre i nøkkelring" er merket som standard (se nedenfor). Du vil kanskje ikke lagre dette passordet hvis det er spesielt sensitivt.

Uansett hvilket operativsystem du bruker, vil passordet lagres i minnet i 10 minutter. Du kan tømme det slik:

gpg-connect-agent reloadagent /bye

Når filen din er kryptert, vil den opprinnelige filen forbli (ukryptert), og en ny fil vil bli opprettet. Du må bestemme om du vil slette originalen eller ikke. Den nye filens navn vil være det samme som originalen, men det vil være en ".gpg" på slutten. For eksempel vil "file.txt" opprette en ny fil kalt "file.txt.gpg". Du kan deretter gi nytt navn til filen hvis du ønsker det, eller du kunne ha navngitt filen ved å legge til ekstra alternativer i kommandoen ovenfor, slik:

gpg -c –output MySecretFile.txt file.txt

Her har vi "gpg", et mellomrom, "-c", et mellomrom, "–output", et mellomrom, filnavnet du ønsker, et mellomrom, navnet på filen du krypterer.

Det er en god idé å øve på å dekryptere filen. Dette er én måte:

gpg file.txt.gpg

Dette er bare "gpg", et mellomrom og navnet på den krypterte filen. Du trenger ikke sette noen alternativer.

GPG-programmet vil gjette hva du mener og vil forsøke å dekryptere filen. Hvis du gjør dette umiddelbart etter at du har kryptert filen, kan det hende du ikke blir bedt om et passord fordi passordet fortsatt er i datamaskinens minne (i 10 minutter). Ellers må du skrive inn passordet (GPG kaller det en passordfrase).

Du vil legge merke til med "ls"-kommandoen (Mac/Linux) eller "dir"-kommandoen (Windows), at en ny fil har blitt opprettet i arbeidskatalogen din, uten utvidelsen ".gpg". Du kan lese den fra ledeteksten med (Mac/Linux):

katt fil.txt

En annen måte å dekryptere filen på er med denne kommandoen:

gpg -d file.txt.gpg

Dette er det samme som før, men med et "-d"-alternativ også. I dette tilfellet opprettes ikke en ny fil, men innholdet i filen skrives ut på skjermen.

Du kan også dekryptere filen og spesifisere utdatafilens navn slik:

gpg -d –output file.txt file.txt.gpg

Her har vi "gpg", et mellomrom, "-d" som strengt tatt ikke er påkrevd, et mellomrom, "–output", et mellomrom, navnet på den nye filen vi ønsker, et mellomrom, og til slutt navnet på filen vi dekrypterer.

Sender den krypterte filen

Du kan nå kopiere denne filen til en USB-stasjon eller sende den via e-post. Den er kryptert. Ingen kan lese det så lenge passordet er bra (langt og komplisert nok) og ikke kan knekkes.

Du kan sende denne meldingen til deg selv i et annet land ved å lagre den i e-post eller skyen.

Noen dumme mennesker har lagret sine Bitcoin private nøkler til skyen i en ukryptert tilstand, noe som er latterlig risikabelt. Men hvis filen som inneholder private Bitcoin-nøkler er kryptert med et sterkt passord, er det tryggere. Dette gjelder spesielt hvis det ikke heter "Bitcoin_Private_Keys.txt.gpg" – ikke gjør det!

ADVARSEL: Det er viktig å forstå at jeg på ingen måte oppfordrer deg til å legge din Bitcoin private nøkkelinformasjon på en datamaskin (maskinvare lommebøker ble opprettet for å la deg aldri trenge å gjøre dette). Det jeg forklarer her er for spesielle tilfeller, under min veiledning. Mine elever i mentorprogram vil vite hva de gjør og vil bare bruke en datamaskin med lufthull, og kjenner alle potensielle risikoer og problemer, og måter å unngå dem på. Vennligst ikke skriv inn frøsetninger i en datamaskin med mindre du er en sikkerhetsekspert og vet nøyaktig hva du gjør, og ikke klandre meg hvis bitcoinen din blir stjålet!

Den krypterte filen kan også sendes til en annen person, og passordet kan sendes separat, kanskje med en annen kommunikasjonsenhet. Dette er den enklere og mindre sikre måten sammenlignet med alternativ to som er forklart i begynnelsen av denne veiledningen.

Det er faktisk alle slags måter du kan konstruere levering av en hemmelig melding på tvers av avstand og tid. Hvis du kjenner disse verktøyene, tenk godt og nøye gjennom alle risikoene og scenariene, kan du lage en god plan. Eller jeg er tilgjengelig for å hjelpe.

Lykke til, og lykke til med Bitcoining!

Dette er et gjesteinnlegg av Arman The Parman. Uttrykte meninger er helt deres egne og reflekterer ikke nødvendigvis meningene til BTC Inc Bitcoin Magazine.

- 10

- Om oss

- tvers

- adresse

- adresser

- Fordel

- Alle

- allerede

- alltid

- En annen

- Arkiv

- Autentisering

- tilgjengelig

- før du

- Begynnelsen

- være

- under

- Bitcoin

- BTC

- BTC Inc.

- bygge

- Bunch

- kabel

- saker

- endring

- kontroll

- Sjekker

- Cloud

- Mynter

- kombinert

- Kommunikasjon

- sammenlignet

- datamaskin

- tilkoblet

- innhold

- Tilsvarende

- kunne

- land

- Craig Wright

- skape

- opprettet

- skaper

- Opprette

- kryptografisk

- dato

- levering

- avhengig

- desktop

- Utvikler

- enhet

- forskjellig

- digitalt

- avstand

- distribueres

- ikke

- nedlasting

- stasjonen

- under

- emalje

- oppmuntrende

- slutter

- enorm

- Enter

- spesielt

- alt

- eksempel

- Unntatt

- Expert

- uttrykte

- Endelig

- funnet

- få

- god

- Gjest

- gjest innlegg

- veilede

- lykkelig

- å ha

- her.

- Hvordan

- Hvordan

- HTTPS

- Tanken

- viktig

- I andre

- inkludere

- informasjon

- Internet

- IT

- nøkkel

- nøkler

- stor

- LÆRE

- linje

- linux

- Lang

- flaks

- mac

- laget

- GJØR AT

- Saken

- midler

- Minne

- meldinger

- kunne

- nødvendigvis

- noder

- Antall

- tilbudt

- drift

- operativsystem

- operativsystemer

- Meninger

- Alternativ

- alternativer

- Annen

- ellers

- egen

- eide

- spesielt

- Passord

- porsjoner

- kanskje

- person

- setninger

- potensiell

- praksis

- pen

- privatliv

- privat

- private Key

- Private nøkler

- Problem

- problemer

- prosess

- produsere

- produsert

- program

- beskytte

- beskyttelse

- offentlig

- offentlig Key

- offentlige nøkler

- reflektere

- forholdet

- forbli

- påkrevd

- risikoer

- Risikabelt

- Satoshi

- Satoshi Nakamoto

- Skjerm

- Søk

- sikre

- sikkerhet

- seed

- forstand

- lignende

- Enkelt

- siden

- Software

- løser

- noen

- Noen

- noe

- Rom

- spesiell

- bruke

- Tilstand

- oppbevare

- sterk

- system

- Systemer

- ta

- terminal

- tid

- verktøy

- transportere

- Stol

- Ubuntu

- forstå

- låse opp

- usb

- bruke

- vanligvis

- Verifisering

- verifisere

- Se

- Hva

- HVEM

- wifi

- vinduer

- uten

- ord

- arbeid

- virker

- ville

- null